Was ist ein Denial-of-Service-Angriff? So führen Sie einen DoS-Angriff durch

Was ist ein Denial-of-Service-Angriff (DoS)?

DoS ist ein Angriff, der dazu dient, legitimen Benutzern den Zugriff auf eine Ressource wie eine Website, ein Netzwerk, E-Mails usw. zu verweigern oder diesen extrem zu verlangsamen. DoS ist die Abkürzung für Denial of SService. Diese Art von Angriff wird normalerweise implementiert, indem die Zielressource, z. B. ein Webserver, mit zu vielen Anfragen gleichzeitig angegriffen wird. Dies führt dazu, dass der Server nicht auf alle Anfragen reagieren kann. Dies kann dazu führen, dass die Server abstürzen oder langsamer werden.

Das Abschneiden einiger Geschäfte vom Internet kann zu erheblichen Geschäfts- oder Geldverlusten führen. Das Internet und Computernetzwerke treibt viele Unternehmen an. Einige Organisationen wie Zahlungsgateways und E-Commerce-Websites sind für ihre Geschäftsabwicklung vollständig auf das Internet angewiesen.

In diesem Tutorial zeigen wir Ihnen, was ein Denial-of-Service-Angriff ist, wie er durchgeführt wird und wie Sie sich vor solchen Angriffen schützen können.

ManageEngine EventLog Analyzer ist eine weitere gute Wahl für einen Syslog-Server. Es schützt die sensiblen Daten Ihres Unternehmens vor unbefugtem Zugriff, Änderungen, Sicherheitsbedrohungen und Verstößen.

Arten von Denial-of-Service-Angriffen (DoS).

Es gibt zwei Arten von DoS-Angriffen:

- DoS – Diese Art von Angriff wird von einem einzelnen Host ausgeführt

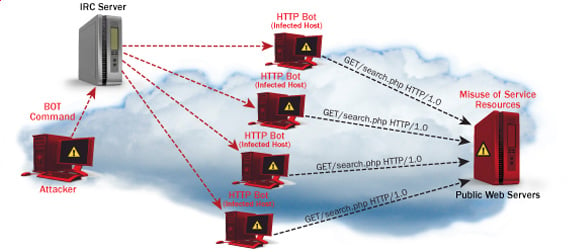

- Verteiltes DoS – Diese Art von Angriff wird von mehreren kompromittierten Maschinen ausgeführt, die alle auf dasselbe Opfer abzielen. Es überschwemmt das Netzwerk mit Datenpaketen.

Wie funktionieren DoS-Angriffe?

Schauen wir uns an, wie DoS-Angriffe durchgeführt werden und welche Techniken verwendet werden. Wir werden uns fünf häufige Arten von Angriffen ansehen.

Ping des Todes

Der Ping-Befehl wird normalerweise verwendet, um die Verfügbarkeit einer Netzwerkressource zu testen. Es funktioniert durch das Senden kleiner Datenpakete an die Netzwerkressource. Der Ping of Death macht sich dies zunutze und versendet Datenpakete über der maximalen Grenze (65,536 Bytes), die TCP/IP zulässt. TCP / IP Durch die Fragmentierung werden die Pakete in kleine Teile zerlegt, die an den Server gesendet werden. Da die gesendeten Datenpakete größer sind, als der Server verarbeiten kann, kann der Server einfrieren, neu starten oder abstürzen.

Schlumpf

Bei dieser Art von Angriff werden große Mengen ICMP-Ping-Verkehr (Internet Control Message Protocol) verwendet, die auf eine Internet-Broadcast-Adresse abzielen. Die Antwort-IP-Adresse wird als die des beabsichtigten Opfers gefälscht. Alle Antworten werden an das Opfer gesendet und nicht an die für die Pings verwendete IP. Da eine einzelne Internet-Broadcast-Adresse maximal 255 Hosts unterstützen kann, verstärkt ein Smurf-Angriff einen einzelnen Ping um das 255-fache. Dies verlangsamt das Netzwerk so sehr, dass es nicht mehr verwendet werden kann.

Buffer Überlauf

Ein Puffer ist ein temporärer Speicherort in RAM Hier werden Daten gespeichert, sodass die CPU sie bearbeiten kann, bevor sie wieder auf die Disc geschrieben werden. Buffers haben eine Größenbeschränkung. Diese Art von Angriff lädt den Puffer mit mehr Daten, als er aufnehmen kann. Dies führt dazu, dass der Puffer überläuft und die darin enthaltenen Daten beschädigt werden. Ein Beispiel für einen Pufferüberlauf ist das Senden von E-Mails mit Dateinamen, die 256 Zeichen lang sind.

Träne

Bei dieser Art von Angriff kommen größere Datenpakete zum Einsatz. TCP/IP zerlegt sie in Fragmente, die auf dem empfangenden Host zusammengesetzt werden. Der Angreifer manipuliert die Pakete beim Senden so, dass sie sich überlappen. Dies kann dazu führen, dass das beabsichtigte Opfer abstürzt, während es versucht, die Pakete wieder zusammenzusetzen.

SYN-Angriff

SYN ist eine Kurzform für Syncchronisieren. Diese Art von Angriff nutzt den Drei-Wege-Handshake aus, um eine Kommunikation über TCP herzustellen. Bei einem SYN-Angriff wird das Opfer mit unvollständigen SYN-Nachrichten überflutet. Dies führt dazu, dass der Computer des Opfers Speicherressourcen zuweist, die nie genutzt werden, und legitimen Benutzern den Zugriff verweigert.

DoS-Angriffstools

Im Folgenden sind einige der Tools aufgeführt, die für DoS-Angriffe verwendet werden können.

- Nemesy– Mit diesem Tool können Sie zufällige Pakete generieren. Es funktioniert unter Windows. Dieses Tool kann heruntergeladen werden von http://packetstormsecurity.com/files/25599/nemesy13.zip.html . Aufgrund der Art des Programms wird es höchstwahrscheinlich als Virus erkannt, wenn Sie über ein Antivirenprogramm verfügen.

- Land und LaTierra– Dieses Tool kann zum IP-Spoofing und zum Öffnen von TCP-Verbindungen verwendet werden

- Explosion– Dieses Tool kann heruntergeladen werden von http://www.opencomm.co.uk/products/blast/features.php

- Panther– Dieses Tool kann verwendet werden, um das Netzwerk eines Opfers mit UDP-Paketen zu überfluten.

- Botnetze– Hierbei handelt es sich um eine Vielzahl kompromittierter Computer im Internet, die für einen verteilten Denial-of-Service-Angriff genutzt werden können.

Überprüfen Sie auch: - besten KOSTENLOS DDoS Attack Online-Tool | Software | Websites

Wie kann man einen DoS-Angriff verhindern?

Um sich vor Denial-of-Service-Angriffen zu schützen, kann eine Organisation die folgende Richtlinie übernehmen.

- Angriffe wie SYN-Flooding nutzen Fehler im Betriebssystem aus. Das Installieren von Sicherheitspatches kann helfen, die Wahrscheinlichkeit solcher Angriffe zu verringern.

- Einbrucherkennungssystem können auch dazu verwendet werden, illegale Aktivitäten zu erkennen und sogar zu stoppen

- Firewalls kann verwendet werden, um einfache DoS-Angriffe zu stoppen, indem der gesamte Datenverkehr eines Angreifers durch Identifizierung seiner IP blockiert wird.

- Router kann über die Zugriffskontrollliste konfiguriert werden, um den Zugriff auf das Netzwerk einzuschränken und mutmaßlichen illegalen Datenverkehr zu unterbinden.

Hacking-Aktivität: Ping of Death

Wir gehen davon aus, dass Sie es verwenden Windows für diese Übung. Wir gehen außerdem davon aus, dass Sie mindestens zwei Computer haben, die sich im selben Netzwerk befinden. DOS-Angriffe sind auf Netzwerken illegal, für die Sie keine Berechtigung haben. Aus diesem Grund müssen Sie für diese Übung Ihr eigenes Netzwerk einrichten.

Öffnen Sie die Eingabeaufforderung auf dem Zielcomputer

Geben Sie den Befehl ipconfig ein. Sie erhalten ähnliche Ergebnisse wie die unten gezeigten

Für dieses Beispiel verwenden wir Mobil Breitband-Verbindungsdetails. Notieren Sie sich die IP-Adresse. Hinweis: Damit dieses Beispiel effektiver ist, müssen Sie eine LAN-Netzwerk.

Wechseln Sie zu dem Computer, den Sie für den Angriff verwenden möchten, und öffnen Sie die Eingabeaufforderung

Wir werden unseren Opfercomputer mit unendlich vielen Datenpaketen von 65500 anpingen

Geben Sie den folgenden Befehl ein

ping 10.128.131.108 –t |65500

HIER,

- „ping“ sendet die Datenpakete an das Opfer

- „10.128.131.108“ ist die IP-Adresse des Opfers

- „-t“ bedeutet, dass die Datenpakete gesendet werden sollen, bis das Programm gestoppt wird

- „-l“ gibt die Datenlast an, die an das Opfer gesendet werden soll

Sie erhalten ähnliche Ergebnisse wie die unten gezeigten

Die Überschwemmung des Zielcomputers mit Datenpaketen hat für das Opfer keine großen Auswirkungen. Damit der Angriff effektiver ist, sollten Sie den Zielcomputer mit Pings von mehr als einem Computer angreifen.

Der obige Angriff kann verwendet werden, um Router anzugreifen, Webserver usw.

Wenn Sie die Auswirkungen des Angriffs auf den Zielcomputer sehen möchten, können Sie dies tun öffnen Sie den Task-Manager und sehen Sie sich die Netzwerkaktivitäten an.

- Klicken Sie mit der rechten Maustaste auf die Taskleiste

- Wählen Sie „Task-Manager starten“.

- Klicken Sie auf die Registerkarte Netzwerk

- Sie erhalten Ergebnisse ähnlich den folgenden

Wenn der Angriff erfolgreich ist, sollten Sie erhöhte Netzwerkaktivitäten feststellen können.

Hacking-Aktivität: Starten Sie einen DoS-Angriff

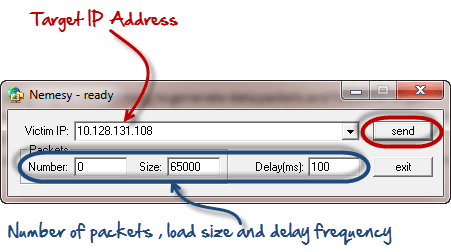

In diesem praktischen Szenario werden wir Nemesy verwenden, um Datenpakete zu generieren und den Zielcomputer, Router oder Server zu überfluten.

Wie oben erwähnt, wird Nemesy von Ihnen als illegales Programm erkannt Anti-Virus-. Für diese Übung müssen Sie das Antivirenprogramm deaktivieren.

- Laden Sie Nemesy herunter von http://packetstormsecurity.com/files/25599/nemesy13.zip.html

- Entpacken Sie es und führen Sie das Programm Nemesy.exe aus

- Sie erhalten die folgende Schnittstelle

Geben Sie das Ziel ein IP-Adresse, in diesem Beispiel; Wir haben die Ziel-IP verwendet, die wir im obigen Beispiel verwendet haben.

HIER,

- 0 als Anzahl der Pakete bedeutet unendlich. Sie können die gewünschte Anzahl einstellen, wenn Sie keine unendlichen Datenpakete senden möchten

- Die Das Größenfeld gibt die zu sendenden Datenbytes an und die Verzögerung gibt das Zeitintervall an in Millisekunden.

Klicken Sie auf die Schaltfläche „Senden“.

Sie sollten die folgenden Ergebnisse sehen können

In der Titelleiste wird Ihnen die Anzahl der gesendeten Pakete angezeigt

Klicken Sie auf die Schaltfläche „Anhalten“, um das Programm daran zu hindern, Datenpakete zu senden.

Sie können den Task-Manager des Zielcomputers überwachen, um die Netzwerkaktivitäten anzuzeigen.

Was ist ein Distributed Denial-of-Service (DDoS)-Angriff?

Ein DDoS-Angriff ist eine eskalierte Form eines DoS-Angriffs, bei dem der bösartige Datenverkehr aus mehreren Quellen stammt. Dadurch wird es schwieriger, den Angriff durch Blockieren einer einzelnen Quelle zu stoppen. Bei einem DDoS-Angriff werden mehrere kompromittierte Computer, die zusammen als Botnetz bezeichnet werden, verwendet, um das Zielsystem mit Datenverkehr zu überfluten und so einen Denial-of-Service-Angriff zu verursachen. Diese Angriffe sind aufgrund ihrer verteilten Natur schwieriger abzuwehren, da der Angreifer mehrere Datenverkehrsquellen kontrolliert.

Zusammenfassung

- Die Absicht eines Denial-of-Service-Angriffs besteht darin, legitimen Benutzern den Zugriff auf eine Ressource wie ein Netzwerk, einen Server usw. zu verweigern.

- Es gibt zwei Arten von Angriffen: Denial of Service und Distributed Denial of Service.

- Ein Denial-of-Service-Angriff kann mit SYN Flooding, Ping of Death, Teardrop, Smurf oder Buffer Overflow durchgeführt werden.

- Zum Schutz vor Denial-of-Service-Angriffen können Sicherheitspatches für Betriebssysteme, Routerkonfiguration, Firewalls und Intrusion Detection Systeme eingesetzt werden.

Überprüfen Sie auch: - Kostenlose ethische Hacking-Tutorials für Anfänger: Lernen Sie, wie man hackt [Online-Kurs]