Kali Linux Tutorial für Anfänger: Was ist, wie wird es installiert und verwendet?

Was ist Kali Linux?

Kali Linux ist eine von Debian abgeleitete Sicherheitsdistribution von Linux, die speziell für Computerforensik und fortgeschrittene Penetrationstests entwickelt wurde. Es wurde durch die Neufassung von BackTrack durch Mati Aharoni und Devon Kearns von Offensive Security entwickelt. Kali Linux enthält mehrere hundert Tools, die für verschiedene Informationssicherheitsaufgaben wie Penetrationstests, Sicherheitsforschung, Computerforensik und Reverse Engineering geeignet sind.

BackTrack war ihre bisherige Informationssicherheit Operatungssystem. Die erste Iteration von Kali Linux Kali 1.0.0 wurde im März 2013 eingeführt. Offensive Security finanziert und unterstützt derzeit Kalin Linux. Wenn Sie heute Kalis Website besuchen würden (www.kali.org), würden Sie ein großes Banner mit der Aufschrift „Unsere fortschrittlichste Penetrationstest-Distribution aller Zeiten“ sehen. Eine sehr gewagte Aussage, die ironischerweise noch nicht widerlegt wurde.

Kali Linux Es gibt über 600 vorinstallierte Penetrationstest-Anwendungen zu entdecken. Jedes Programm mit seiner einzigartigen Flexibilität und seinem einzigartigen Anwendungsfall. Kali Linux leistet hervorragende Arbeit bei der Aufteilung dieser nützlichen Dienstprogramme in die folgenden Kategorien:

- Informationsbeschaffung

- Schwachstellenanalyse

- Drahtlose Angriffe

- Web Applikationen

- Ausnutzungswerkzeuge

- Belastbarkeitstest

- Forensik-Tools

- Schnüffeln & Spoofing

- Passwort-Angriffe

- Zugriff aufrechterhalten

- Reverse Engineering

- Reporting-Werkzeuge

- Hardware-Hacking

Wer benutzt Kali Linux und warum?

Kali Linux ist wirklich ein einzigartiges Betriebssystem, da es eine der wenigen Plattformen ist, die sowohl von Guten als auch von Bösen offen genutzt wird. Sowohl Sicherheitsadministratoren als auch Black Hat Hacker nutzen dieses Betriebssystem in großem Umfang. Die einen, um Sicherheitsverletzungen zu erkennen und zu verhindern, und die anderen, um Sicherheitsverletzungen zu identifizieren und möglicherweise auszunutzen. Die Anzahl der auf dem Betriebssystem konfigurierten und vorinstallierten Tools macht Kali Linux das Schweizer Taschenmesser im Werkzeugkasten jedes Sicherheitsexperten.

Profis, die nutzen Kali Linux

- Sicherheitsadministratoren – Sicherheitsadministratoren sind für den Schutz der Informationen und Daten ihrer Institution verantwortlich. Sie benutzen Kali Linux ihre Umgebung(en) zu überprüfen und sicherzustellen, dass keine leicht erkennbaren Schwachstellen vorhanden sind.

- Netzwerkadministratoren – Netzwerkadministratoren sind für die Aufrechterhaltung eines effizienten und sicheren Netzwerks verantwortlich. Sie benutzen Kali Linux ihr Netzwerk zu prüfen. Zum Beispiel, Kali Linux verfügt über die Fähigkeit, unerwünschte Zugangspunkte zu erkennen.

- Netzwerk Architects – Netzwerk ArchiTects sind für die Gestaltung sicherer Netzwerkumgebungen verantwortlich. Sie nutzen Kali Linux um ihre ursprünglichen Entwürfe zu überprüfen und sicherzustellen, dass nichts übersehen oder falsch konfiguriert wurde.

- Pen-Tester – Pen-Tester, nutzen Sie Kali Linux um Umgebungen zu prüfen und Erkundungen in Unternehmensumgebungen durchzuführen, mit deren Überprüfung sie beauftragt wurden.

- CISO – CISO oder Chief Information Security Officers, verwenden Kali Linux um ihre Umgebung intern zu prüfen und herauszufinden, ob neue Anwendungen oder Rouge-Konfigurationen eingeführt wurden.

- Forensische Ingenieure – Kali Linux verfügt über einen „Forensic Mode“, der es einem Forensic Engineer ermöglicht, in einigen Fällen Datenerkennung und -wiederherstellung durchzuführen.

- White-Hat-Hacker – White-Hat-Hacker, ähnlich wie Pen-Tester Kali Linux zur Prüfung und Entdeckung von Schwachstellen, die in einer Umgebung vorhanden sein können.

- Black-Hat-Hacker – Black-Hat-Hacker, nutzen Sie Kali Linux Schwachstellen entdecken und ausnutzen. Kali Linux verfügt außerdem über zahlreiche Social-Engineer-Anwendungen, die von einem Black-Hat-Hacker genutzt werden können, um eine Organisation oder Einzelperson zu kompromittieren.

- Grey-Hat-Hacker – Grey-Hat-Hacker liegen zwischen White-Hat- und Black-Hat-Hackern. Sie werden es nutzen Kali Linux mit den gleichen Methoden wie die beiden oben aufgeführten.

- Computer-Enthusiast – „Computer-Enthusiast“ ist ein ziemlich allgemeiner Begriff, aber jeder, der mehr über Netzwerke oder Computer im Allgemeinen erfahren möchte, kann ihn verwenden Kali Linux um mehr über Informationstechnologie, Netzwerke und häufige Schwachstellen zu erfahren.

Kali Linux Installationsmethoden

Kali Linux kann mit den folgenden Methoden installiert werden:

Wege zum Laufen Kali Linux:

- Direkt auf einem PC, Laptop – unter Verwendung eines Kali-ISO-Images, Kali Linux kann direkt auf einem PC oder Laptop installiert werden. Diese Methode eignet sich am besten, wenn Sie über einen Ersatz-PC verfügen und damit vertraut sind Kali Linux. Auch wenn Sie Access Point-Tests oder -Installationen planen oder durchführen Kali Linux direkt auf einem Wi-Fi-fähigen Laptop wird empfohlen.

- Virtualisiert (VMware, Hyper-V, Oracle VirtualBox, Citrix) – Kali Linux unterstützt die meisten bekannten Hypervisoren und kann problemlos in die beliebtesten integriert werden. Vorkonfigurierte Bilder stehen zum Download unter zur Verfügung https://www.kali.org/, oder es kann ein ISO verwendet werden, um das Betriebssystem manuell im bevorzugten Hypervisor zu installieren.

- Wolke (Amazon AWS, Microsoft Azure) – Angesichts der Popularität von Kali Linux, sowohl AWS als auch Azure bieten Bilder für Kali Linux.

- USB-Boot-Disc – Wird verwendet Kali Linuxs ISO kann eine Boot-CD für beide Ausführungen erstellt werden Kali Linux auf einer Maschine ohne tatsächliche Installation oder für forensische Zwecke.

- Windows 10 (App) – Kali Linux kann jetzt nativ weiterlaufen Windows 10, über die Befehlszeile. Es funktionieren noch nicht alle Funktionen, da es sich noch im Beta-Modus befindet.

- Mac (Dual- oder Single-Boot) – Kali Linux kann auf dem Mac als sekundäres oder primäres Betriebssystem installiert werden. Parallels oder die Boot-Funktionalität des Mac kann zur Konfiguration dieses Setups genutzt werden.

Wie installiert man Kali Linux mit Virtual Box

Hier finden Sie eine Schritt-für-Schritt-Anleitung zur Installation Kali Linux mit Virtual Box und wie man es benutzt Kali Linux:

Die einfachste und wohl am weitesten verbreitete Methode ist die Installation Kali Linux und führe es aus Oracle VirtualBox.

Mit dieser Methode können Sie Ihre vorhandene Hardware weiterhin verwenden und gleichzeitig mit den erweiterten Funktionen experimentieren Kali Linux in einer völlig isolierten Umgebung. das Beste von allem ist alles kostenlos. Beide Kali Linux mit einem Oracle VirtualBox sind kostenlos nutzbar. Das Kali Linux Das Tutorial geht davon aus, dass Sie es bereits installiert haben Oracle VirtualBox auf Ihrem System und haben die 64-Bit-Virtualisierung über das BIOS aktiviert.

Schritt 1) Gehe zu https://www.kali.org/downloads/

Dadurch wird ein OVA-Bild heruntergeladen, das importiert werden kann VirtualBox

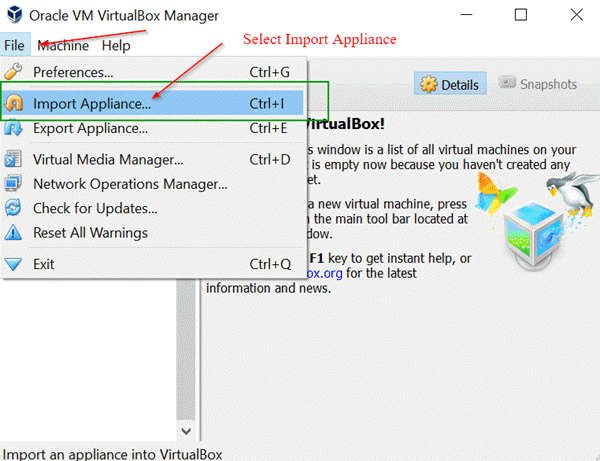

Schritt 2) Öffnen Sie den Microsoft Store auf Ihrem Windows-PC. Oracle VirtualBox Anwendung, und wählen Sie im Menü „Datei“ die Option „Appliance importieren“ aus

Dateimenü -> Appliance importieren

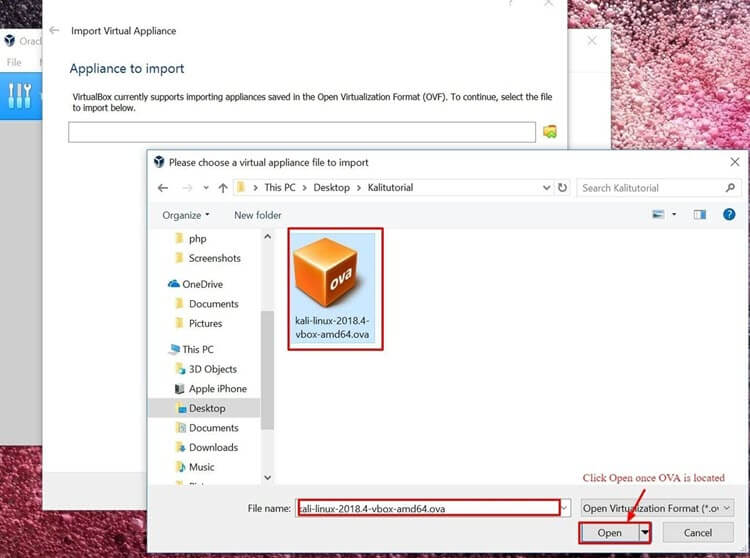

Schritt 3) Auf dem folgenden Bildschirm „Gerät zum Importieren“ Navigieren Sie zum Speicherort der heruntergeladenen OVA-Datei und klicken Sie auf Öffne

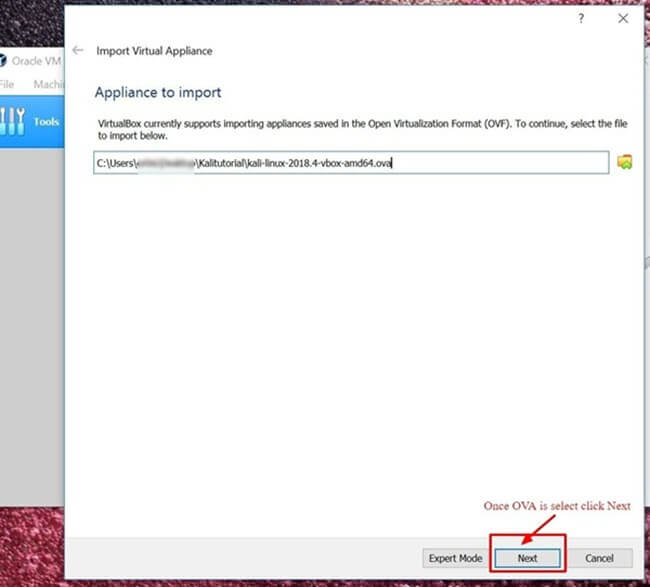

Schritt 4) Sobald Sie klicken Öffne, Sie werden zurück zum „Appliance zum Importieren” einfach anklicken Nächster

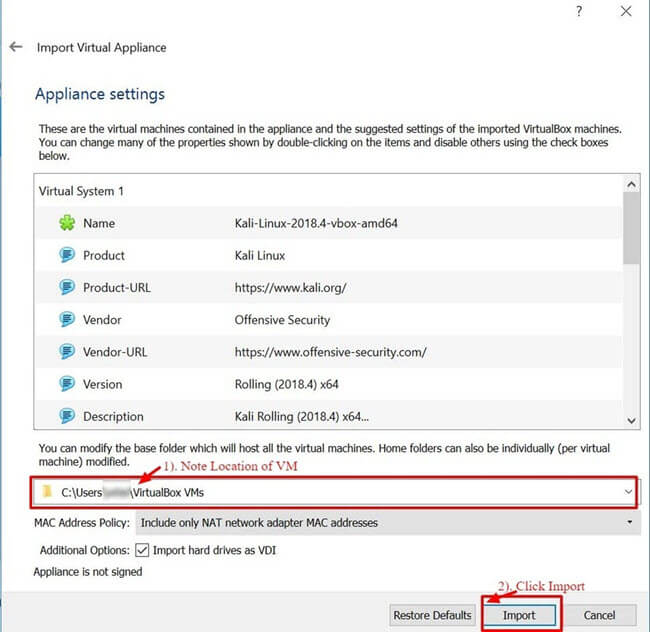

Schritt 5) Der folgende Bildschirm „Appliance-Einstellungen” zeigt eine Zusammenfassung der Systemeinstellungen an. Es ist in Ordnung, die Standardeinstellungen beizubehalten. Notieren Sie sich, wie im Screenshot unten gezeigt, den Standort der virtuellen Maschine und klicken Sie dann auf Import.

Schritt 6) VirtualBox wird nun das importieren Kali Linux OVA-Gerät. Dieser Vorgang kann zwischen 5 und 10 Minuten dauern.

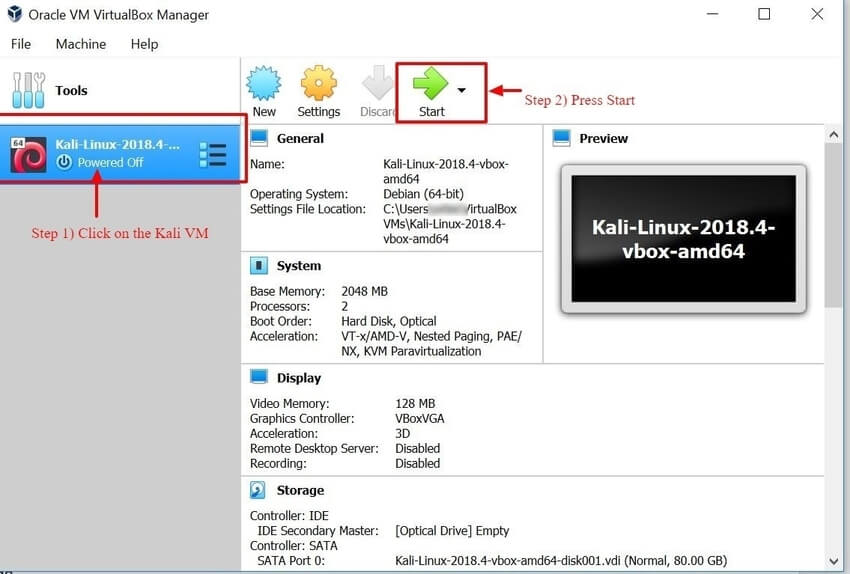

Schritt 7) Herzlichen Glückwunsch, Kali Linux wurde erfolgreich installiert VirtualBox. Sie sollten jetzt das sehen Kali Linux VM in der VirtualBox Konsole. Als nächstes werfen wir einen Blick darauf Kali Linux und einige erste durchzuführende Schritte.

Schritt 8) Klicken Sie auf Kali Linux VM innerhalb der VirtualBox Dashboard und klicken Anfang, Dadurch wird das System gestartet Kali Linux Operating-System.

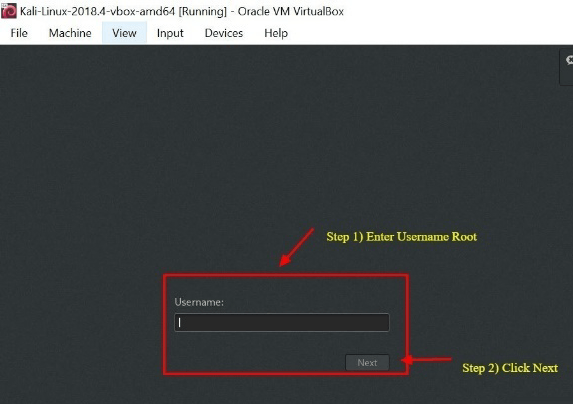

Schritt 9) Geben Sie auf dem Anmeldebildschirm „Wurzel” als Benutzernamen und klicken Sie Nächster.

Schritt 10) Geben Sie wie bereits erwähnt „auch” als Passwort ein und klicken Sie auf SignIn.

Sie werden nun mit dem anwesend sein Kali Linux GUI-Desktop. Herzlichen Glückwunsch, Sie haben sich erfolgreich angemeldet Kali Linux.

Anfangen mit Kali Linux GUI

Der Kali-Desktop verfügt über einige Registerkarten, die Sie sich zunächst merken und mit denen Sie sich vertraut machen sollten. Registerkarte „Anwendungen“, Registerkarte „Orte“ und die Kali Linux Dock.

Registerkarte "Anwendungen". – Bietet eine grafische Dropdown-Liste aller vorinstallierten Anwendungen und Tools Kali Linux. RevIch betrachte die Registerkarte "Anwendungen". ist eine großartige Möglichkeit, sich mit den vorgestellten Inhalten vertraut zu machen Kali Linux Operatungssystem. Zwei Anwendungen werden wir hier besprechen Kali Linux Tutorial sind Nmap mit einem Metasploit. Die Anwendungen sind in unterschiedliche Kategorien unterteilt, was die Suche nach einer Anwendung erheblich erleichtert.

Auf Anwendungen zugreifen

Schritt 1) Klicken Sie auf die Registerkarte „Anwendungen“.

Schritt 2) Navigieren Sie zu der Kategorie, die Sie erkunden möchten

Schritt 3) Klicken Sie auf die Anwendung, die Sie starten möchten.

Registerkarte „Orte“. – Ähnlich wie jede andere GUI Operating-System, wie z Windows oder Mac ist der einfache Zugriff auf Ihre Ordner, Bilder und Eigenen Dokumente eine wesentliche Komponente. Länder/Regionen on Kali Linux bietet die Zugänglichkeit, die für jeden von entscheidender Bedeutung ist Betriebssystem. Standardmäßig ist der Länder/Regionen Menü hat die folgenden Registerkarten, Startseite, Desktop, Dokumente, Downloads, Musik, Bilder, Videos, Computer und Netzwerk durchsuchen.

Auf Orte zugreifen

Schritt 1) Klicken Sie auf die Registerkarte „Orte“.

Schritt 2) Wählen Sie den Ort aus, auf den Sie zugreifen möchten.

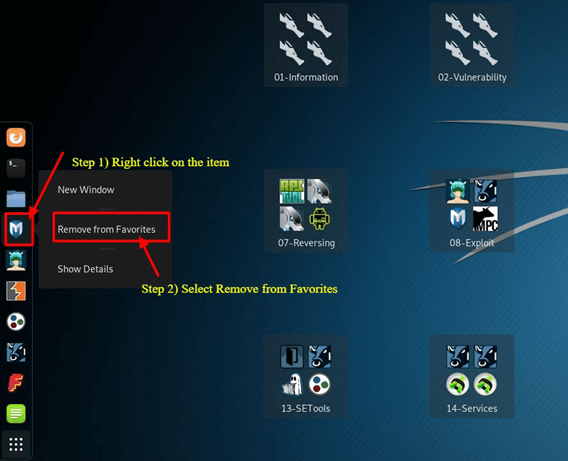

Kali Linux Dock – Ähnlich dem Dock von Apple Mac bzw Microsoft Windows Taskleiste, die Kali Linux Dock Bietet schnellen Zugriff auf häufig verwendete/bevorzugte Anwendungen. Anwendungen können einfach hinzugefügt oder entfernt werden.

So entfernen Sie ein Element aus dem Dock

Schritt 1) Klicken Sie mit der rechten Maustaste auf das Dock-Element

Schritt 2) Wählen Sie „Aus Favoriten entfernen“.

So fügen Sie ein Element zum Dock hinzu

Das Hinzufügen eines Elements zum Dock ähnelt dem Entfernen eines Elements aus dem Dock

Schritt 1) Klicken Sie unten im Dock auf die Schaltfläche „Anwendungen anzeigen“.

Schritt 2) Klicken Sie mit der rechten Maustaste auf Anwendung

Schritt 3) Wählen Sie Zu Favoriten hinzufügen

Sobald der Eintrag abgeschlossen ist, wird er im Dock angezeigt.

Kali Linux verfügt über viele weitere einzigartige Funktionen, die dies ausmachen Operating System ist die erste Wahl für Sicherheitsingenieure und Hacker gleichermaßen. Leider ist es hier nicht möglich, sie alle abzudecken Kali Linux Hacking-Tutorials. Sie können jedoch gerne die verschiedenen auf dem Desktop angezeigten Schaltflächen erkunden.

Was ist Nmap?

Network Mapper, besser bekannt als Nmap, ist ein kostenloses Open-Source-Dienstprogramm zur Netzwerkerkennung und Schwachstellen-Scan. Sicherheitsexperten verwenden Nmap, um Geräte zu erkennen, die in ihren Umgebungen ausgeführt werden. Nmap kann auch die Dienste und Ports offenlegen, die jeder Host bedient, was ein potenzielles Sicherheitsrisiko darstellt. Betrachten Sie auf der einfachsten Ebene Nmap, Ping auf Steroiden. Je fortgeschrittener Ihre technischen Fähigkeiten sind, desto nützlicher wird Nmap für Sie

Nmap bietet die Flexibilität, einen einzelnen Host oder ein riesiges Netzwerk bestehend aus Hunderten, wenn nicht Tausenden von Geräten und Subnetzen zu überwachen. Die Flexibilität, die Nmap bietet, hat sich im Laufe der Jahre weiterentwickelt, aber im Kern handelt es sich um ein Port-Scanning-Tool, das Informationen sammelt, indem es Rohpakete an ein Hostsystem sendet. Nmap wartet dann auf Antworten und bestimmt, ob ein Port offen, geschlossen oder gefiltert ist.

Der erste Scan, mit dem Sie vertraut sein sollten, ist der grundlegende Nmap-Scan, der die ersten 1000 TCP-Ports scannt. Wenn ein Port entdeckt wird, der lauscht, wird der Port als offen, geschlossen oder gefiltert angezeigt. Gefiltert bedeutet, dass höchstwahrscheinlich eine Firewall vorhanden ist, die den Datenverkehr an diesem bestimmten Port ändert. Nachfolgend finden Sie eine Liste der Nmap-Befehle, die zum Ausführen des Standardscans verwendet werden können.

Nmap Target Auswahl

| Scannen Sie eine einzelne IP | nmap 192.168.1.1 |

| Scannen Sie einen Host | nmap www.testnetwork.com |

| Scannen Sie eine Reihe von IPs | nmap 192.168.1.1-20 |

| Scannen Sie ein Subnetz | nmap 192.168.1.0/24 |

| Scannen Sie Ziele aus einer Textdatei | nmap -iL list-of-ipaddresses.txt |

So führen Sie einen einfachen Nmap-Scan durch Kali Linux

Um einen einfachen Nmap-Scan durchzuführen Kali Linux, folgen Sie den unteren Schritten. Mit Nmap, wie oben dargestellt, haben Sie die Möglichkeit dazu Scannen Sie eine einzelne IP, einen DNS-Namen, einen Bereich von IP-Adressen, Subnetze und scannen Sie sogar Textdateien. In diesem Beispiel scannen wir die Localhost-IP-Adresse.

Schritt 1) Von dem Dock-Menü, klicken Sie auf die zweite Registerkarte Terminal

Schritt 2) Die Terminal Wenn sich das Fenster öffnen sollte, geben Sie den Befehl ein ifconfig, Dieser Befehl gibt die lokale IP-Adresse Ihres Computers zurück Kali Linux System. In diesem Beispiel lautet die lokale IP-Adresse 10.0.2.15

Schritt 3) Notieren Sie sich die lokale IP-Adresse

Schritt 4) Geben Sie im selben Terminalfenster ein nmap 10.0.2.15, dadurch werden die ersten 1000 Ports auf dem Localhost gescannt. Da es sich hierbei um die Basisinstallation handelt, sollten keine Ports geöffnet sein.

Schritt 5) RevErgebnisse ansehen

Standardmäßig scannt nmap nur die ersten 1000 Ports. Wenn Sie die gesamten 65535-Ports scannen müssen, ändern Sie einfach den obigen Befehl, um ihn einzuschließen -P-.

Nmap 10.0.2.15 -p-

Nmap OS-Scan

Eine weitere grundlegende, aber nützliche Funktion von nmap ist die Fähigkeit, das Betriebssystem des Hostsystems zu erkennen. Kali Linux Standardmäßig ist es sicher, also in diesem Beispiel das Hostsystem, das Oracle VirtualBox installiert ist, wird als Beispiel verwendet. Das Hostsystem ist ein Windows 10 Oberfläche. Die IP-Adresse des Hostsystems lautet 10.28.2.26.

Im Terminal Geben Sie im Fenster den folgenden Nmap-Befehl ein:

nmap 10.28.2.26 – A

RevErgebnisse ansehen

Hinzufügen -A weist nmap an, nicht nur einen Port-Scan durchzuführen, sondern auch zu versuchen, den zu erkennen Operating-System.

Nmap ist ein unverzichtbares Dienstprogramm in jedem Sicherheitsprofi-Toolkit. Verwenden Sie den Befehl nmap-h um weitere Optionen und Befehle auf Nmap zu erkunden.

Was ist Metasploit?

Das Metasploit Framework ist ein Open-Source-Projekt, das eine öffentliche Ressource für die Erforschung von Schwachstellen und die Entwicklung von Code bietet, mit dem Sicherheitsexperten ihr eigenes Netzwerk infiltrieren und Sicherheitsrisiken und Schwachstellen identifizieren können. Metasploit wurde kürzlich von Rapid 7 gekauft (https://www.metasploit.com). Die Community-Edition von Metasploit ist jedoch weiterhin verfügbar unter Kali Linux. Metasploit ist mit Abstand das weltweit am häufigsten verwendete Penetrationsdienstprogramm.

Es ist wichtig, dass Sie bei der Verwendung von Metasploit vorsichtig sind, da das Scannen eines Netzwerks oder einer Umgebung, die nicht Ihnen gehört, in manchen Fällen als illegal angesehen werden kann. In diesem Kali Linux Im Metasploit-Tutorial zeigen wir Ihnen, wie Sie Metasploit starten und einen einfachen Scan durchführen Kali Linux. Metasploit gilt als fortgeschrittenes Dienstprogramm und erfordert einige Zeit, um sich damit vertraut zu machen. Sobald Sie sich jedoch mit der Anwendung vertraut gemacht haben, wird es eine unschätzbare Ressource sein.

Metasploit und Nmap

Innerhalb von Metasploit können wir Nmap tatsächlich nutzen. In diesem Fall erfahren Sie, wie Sie Ihr lokales Konto scannen VirtualBox Subnetz von Metasploit mit dem Nmap-Dienstprogramm, das wir gerade kennengelernt haben.

Schritt 1) On die Registerkarte „Anwendungen“.scrollen Sie nach unten zu 08-Ausbeutungstools und dann auswählen Metasploit

Schritt 2) Es öffnet sich ein Klemmenkasten, mit MSF im Dialog ist dies Metasploit

Schritt 3) Geben Sie den folgenden Befehl ein

db_nmap -V -sV 10.0.2.15/24

(Ersetzen Sie unbedingt 10.0.2.15 durch Ihre lokale IP-Adresse.)

Hier:

db_ steht für Datenbank

-V Steht für den ausführlichen Modus

-sV steht für Service Version Detection

Metasploit Exploit-Dienstprogramm

Metasploit ist mit seinen Funktionen und seiner Flexibilität sehr robust. Eine häufige Verwendung von Metasploit ist die Ausnutzung von Schwachstellen. Im Folgenden gehen wir die Schritte durch, um einige Exploits zu überprüfen und zu versuchen, einen Windows 7 Maschine.

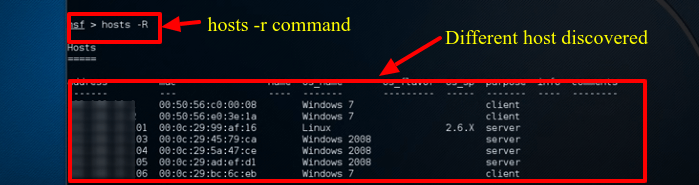

Schritt 1) Vorausgesetzt, Metasploit ist noch offen, geben Sie ein Gastgeber -R im Terminalfenster. Dadurch werden die kürzlich entdeckten Hosts zur Metasploit-Datenbank hinzugefügt.

Schritt 2) Eingeben "Heldentaten zeigen„Dieser Befehl bietet einen umfassenden Überblick über alle für Metasploit verfügbaren Exploits.

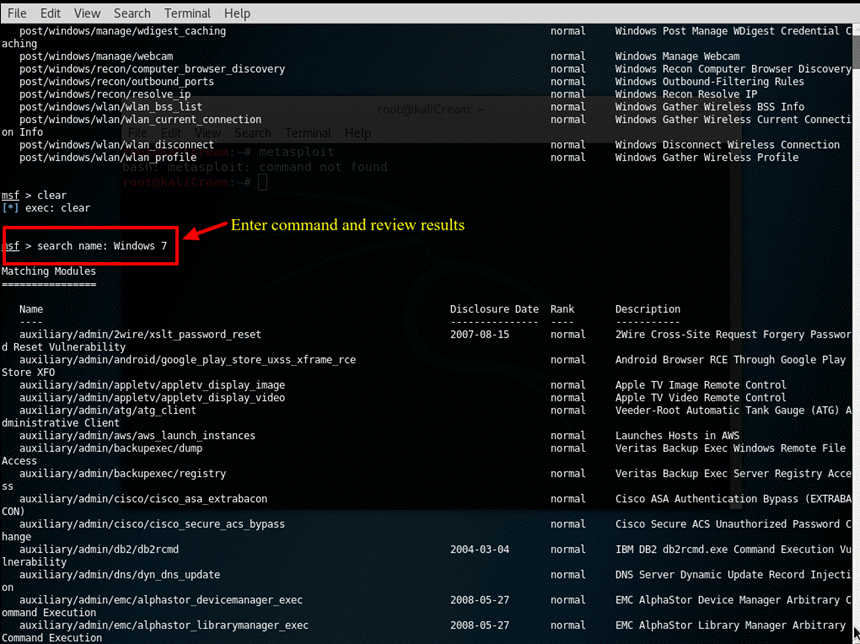

Schritt 3) Versuchen Sie nun, die Liste mit diesem Befehl einzugrenzen: Suchname: Windows 7, dieser Befehl sucht nach Exploits, die speziell Windows 7 einschließen. Für dieses Beispiel werden wir versuchen, einen Exploit zu verwenden Windows 7 Maschine. Abhängig von Ihrer Umgebung müssen Sie die Suchparameter ändern, um Ihre Kriterien zu erfüllen. Wenn Sie beispielsweise einen Mac oder einen anderen Linux-Rechner haben, müssen Sie den Suchparameter so ändern, dass er mit diesem Rechnertyp übereinstimmt.

Schritt 4) Für die Zwecke dieses Tutorials verwenden wir eine Sicherheitslücke bei Apple iTunes in der Liste entdeckt. Um den Exploit zu nutzen, müssen wir den vollständigen Pfad eingeben, der in der Liste angezeigt wird: verwenden Sie Exploit/Windows/Browse/Apple_Itunes_Playlist

Schritt 5) Wenn der Exploit erfolgreich ist, ändert sich die Eingabeaufforderung und zeigt den Exploit-Namen gefolgt von an > wie im folgenden Screenshot dargestellt.

Schritt 6) Enter Optionen anzeigen um zu überprüfen, welche Optionen für den Exploit verfügbar sind. Jeder Exploit wird natürlich unterschiedliche Optionen haben.

Zusammenfassung

In Summe, Kali Linux ist ein erstaunliches Betriebssystem, das von verschiedenen Fachleuten von Sicherheitsadministratoren bis hin zu Black Hat Hackern weithin verwendet wird. Angesichts seiner robusten Dienstprogramme, Stabilität und Benutzerfreundlichkeit ist es ein Betriebssystem, mit dem jeder in der IT-Branche und jeder Computerenthusiast vertraut sein sollte. Die Verwendung nur der beiden in diesem Tutorial besprochenen Anwendungen wird einem Unternehmen erheblich dabei helfen, seine IT-Infrastruktur zu sichern. Sowohl Nmap als auch Metasploit sind auf anderen Plattformen verfügbar, aber ihre Benutzerfreundlichkeit und vorinstallierte Konfiguration auf Kali Linux macht Kali zum Betriebssystem der Wahl, wenn es um die Bewertung und Prüfung der Sicherheit eines Netzwerks geht. Wie bereits erwähnt, seien Sie vorsichtig bei der Verwendung des Kali Linux, da es nur in Netzwerkumgebungen verwendet werden sollte, die Sie kontrollieren und/oder über die Berechtigung zum Testen verfügen. Bei einigen Dienstprogrammen kann es tatsächlich zu Schäden oder Datenverlust kommen.