Wat is social engineering: definitie, aanvallen

Wat is sociale engineering? Middelen

Social engineering is de kunst van het manipuleren van gebruikers van een computersysteem om vertrouwelijke informatie vrij te geven die kan worden gebruikt om ongeoorloofde toegang tot een computersysteem te verkrijgen. De term kan ook activiteiten omvatten zoals het exploiteren van menselijke vriendelijkheid, hebzucht en nieuwsgierigheid om toegang te krijgen tot gebouwen met beperkte toegang of om gebruikers achterdeursoftware te laten installeren.

Kennis van de trucs die hackers gebruiken om gebruikers ertoe te verleiden om onder andere belangrijke inloggegevens vrij te geven, is van fundamenteel belang voor de bescherming van computersystemen.

In deze tutorial laten we u kennismaken met de gebruikelijke social engineering-technieken en hoe u beveiligingsmaatregelen kunt bedenken om deze tegen te gaan.

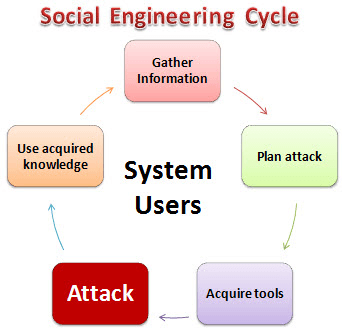

Hoe sociale engineering werkt?

HIER,

- Informatie verzamelen: Dit is de eerste fase, waarin hij zoveel mogelijk leert over het beoogde slachtoffer. De informatie wordt verzameld via bedrijfswebsites, andere publicaties en soms door met de gebruikers van het doelsysteem te praten.

- Plan een aanval: De aanvaller schetst hoe hij/zij de aanval wil uitvoeren

- Gereedschap aanschaffen: Dit zijn onder meer computerprogramma's die een aanvaller zal gebruiken bij het starten van de aanval.

- Aanval: Benut de zwakke punten in het doelsysteem.

- Gebruik verworven kennis: Informatie die wordt verzameld tijdens de social engineering-tactieken, zoals koosnaampjes, geboortedata van de oprichters van de organisatie, enz., wordt gebruikt bij aanvallen zoals het raden van wachtwoorden.

Soorten social engineering-aanvallen

Social engineering-technieken kunnen vele vormen aannemenHieronder vindt u een lijst met de meest gebruikte technieken.

Bekendheidsexploit:

Gebruikers zijn minder wantrouwend tegenover mensen die ze kennen. Een aanvaller kan zich voorafgaand aan de social engineering-aanval vertrouwd maken met de gebruikers van het doelsysteem. De aanvaller kan interactie hebben met gebruikers tijdens maaltijden, wanneer gebruikers roken, hij kan meedoen, op sociale evenementen, enz. Dit maakt de aanvaller bekend bij de gebruikers. Stel dat de gebruiker in een gebouw werkt waarvoor een toegangscode of kaart nodig is om toegang te krijgen; de aanvaller kan de gebruikers volgen als ze dergelijke plaatsen betreden. De gebruikers houden het liefst de deur open zodat de aanvaller naar binnen kan gaan, omdat ze daarmee vertrouwd zijn. De aanvaller kan ook antwoorden vragen op vragen zoals waar u uw partner heeft ontmoet, de naam van uw wiskundeleraar op de middelbare school, enz. De gebruikers zullen waarschijnlijk antwoorden onthullen omdat ze het bekende gezicht vertrouwen. Deze informatie zou gebruikt kunnen worden e-mailaccounts hacken en andere accounts die soortgelijke vragen stellen als iemand zijn wachtwoord vergeet.

Intimiderende omstandigheden:

Mensen hebben de neiging mensen te vermijden die anderen om hen heen intimideren. Met behulp van deze techniek kan de aanvaller doen alsof hij een verhitte discussie heeft aan de telefoon of met een medeplichtige aan het plan. De aanvaller kan gebruikers vervolgens om informatie vragen die kan worden gebruikt om de veiligheid van het systeem van de gebruiker in gevaar te brengen. De gebruikers geven hoogstwaarschijnlijk de juiste antwoorden om een confrontatie met de aanvaller te voorkomen. Deze techniek kan ook worden gebruikt om te voorkomen dat u bij een veiligheidscontrole wordt gecontroleerd.

phishing:

Deze techniek maakt gebruik van bedrog en bedrog om privégegevens van gebruikers te verkrijgen. De social engineer kan proberen zich voor te doen als een echte website zoals Yahoo en vervolgens de nietsvermoedende gebruiker vragen om zijn accountnaam en wachtwoord te bevestigen. Deze techniek kan ook worden gebruikt om creditcardgegevens of andere waardevolle persoonlijke gegevens te verkrijgen.

Bumperkleven:

Deze techniek houdt in dat gebruikers worden gevolgd als ze beperkte gebieden betreden. Als menselijke beleefdheid zal de gebruiker de social engineer waarschijnlijk binnenlaten in het beperkte gebied.

Het exploiteren van menselijke nieuwsgierigheid:

Met behulp van deze techniek kan de social engineer opzettelijk een met een virus geïnfecteerde flashdisk laten vallen op een plek waar de gebruikers deze gemakkelijk kunnen oppakken. De gebruiker zal hoogstwaarschijnlijk de flashschijf op de computer aansluiten. De flashschijf kan het virus automatisch uitvoeren, of de gebruiker kan in de verleiding komen een bestand te openen met een naam zoals Werknemers Revaluation Report 2013.docx, wat mogelijk een geïnfecteerd bestand is.

Het exploiteren van menselijke hebzucht:

Met behulp van deze techniek kan de social engineer de gebruiker lokken met beloften dat hij veel geld online kan verdienen door een formulier in te vullen en zijn gegevens te bevestigen met creditcardgegevens, etc.

Hoe kunnen we social engineering-aanvallen voorkomen?

Hier volgen enkele belangrijke manieren om u te beschermen tegen alle soorten social engineering-aanvallen:

- Vermijd het aansluiten van een onbekende USB op uw computer.

- Klik nooit op links in e-mails of berichten.

- Gebruik sterke wachtwoorden (en een wachtwoordbeheerder).

- Gebruik multi-factor authenticatie.

- Wees zeer voorzichtig met het opbouwen van vriendschappen die alleen online zijn.

- Houd al uw software up-to-date.

- Beveilig uw computerapparatuur.

- Koop antivirussoftware.

- Maak regelmatig een back-up van uw gegevens.

- Vernietig gevoelige documenten regelmatig.

- Gebruik een VPN.

- Vergrendel uw laptop

Maatregelen op het gebied van social engineering

De meeste technieken die door sociale ingenieurs worden gebruikt, houden verband met het manipuleren van menselijke vooroordelen. Om dergelijke technieken tegen te gaan, kan een organisatie;

- Om de bekendheidsexploit tegen te gaanmoeten de gebruikers worden getraind om vertrouwdheid met beveiligingsmaatregelen niet te vervangen. Zelfs de mensen waarmee ze vertrouwd zijn, moeten bewijzen dat ze de bevoegdheid hebben om toegang te krijgen tot bepaalde gebieden en informatie.

- Om aanvallen onder intimiderende omstandigheden tegen te gaan, gebruikers moeten worden getraind in het identificeren van social engineering-technieken die naar gevoelige informatie vissen en beleefd nee zeggen.

- Om phishing-technieken tegen te gaan, de meeste sites zoals Yahoo gebruiken beveiligde verbindingen gegevens versleutelen en bewijzen dat ze zijn wie ze beweren te zijn. Als u de URL controleert, kunt u valse sites ontdekken. Reageer niet op e-mails waarin u wordt gevraagd persoonlijke informatie te verstrekken.

- Om bumperkleefaanvallen tegen te gaan, gebruikers moeten worden getraind om anderen hun veiligheidsmachtiging niet te laten gebruiken om toegang te krijgen tot gebieden waarvoor beperkingen gelden. Elke gebruiker moet zijn eigen toegangsmachtiging gebruiken.

- Om de menselijke nieuwsgierigheid tegen te gaan, is het beter om opgehaalde flash-schijven naar te verzenden systeembeheerders die ze moeten scannen op virussen of andere infecties bij voorkeur op een geïsoleerde machine.

- Om technieken tegen te gaan die menselijke hebzucht uitbuiten, werknemers moeten dat zijn getraind over de gevaren van het trappen in dergelijke oplichting.

Samenvatting

- Social engineering is de kunst van het exploiteren van de menselijke elementen om toegang te krijgen tot niet-geautoriseerde bronnen.

- Sociale ingenieurs gebruiken een aantal technieken om gebruikers te misleiden en gevoelige informatie te onthullen.

- Organisaties moeten een beveiligingsbeleid hebben dat social engineering-tegenmaatregelen omvat.