การโจมตีแบบปฏิเสธการให้บริการคืออะไร? วิธีการโจมตี DoS

การโจมตีแบบปฏิเสธการบริการ (DoS) คืออะไร?

DoS คือการโจมตีที่ใช้เพื่อปฏิเสธไม่ให้ผู้ใช้เข้าถึงทรัพยากรอย่างถูกต้อง เช่น การเข้าถึงเว็บไซต์ เครือข่าย อีเมล เป็นต้น หรือทำให้ช้าลงอย่างมาก DoS เป็นตัวย่อสำหรับ Dอีเนียล of Sบริการ การโจมตีประเภทนี้มักจะดำเนินการโดยการโจมตีทรัพยากรเป้าหมาย เช่น เว็บเซิร์ฟเวอร์ที่มีคำขอมากเกินไปในเวลาเดียวกัน ส่งผลให้เซิร์ฟเวอร์ไม่ตอบสนองต่อคำขอทั้งหมด ผลกระทบที่เกิดขึ้นคือเซิร์ฟเวอร์หยุดทำงานหรือทำงานช้าลง

การตัดธุรกิจบางอย่างออกจากอินเทอร์เน็ตอาจนำไปสู่การสูญเสียธุรกิจหรือเงินจำนวนมาก อินเทอร์เน็ตและ เครือข่ายคอมพิวเตอร์ ขับเคลื่อนธุรกิจมากมาย บางองค์กร เช่น เกตเวย์การชำระเงิน เว็บไซต์อีคอมเมิร์ซล้วนอาศัยอินเทอร์เน็ตในการทำธุรกิจ

ในบทช่วยสอนนี้ เราจะแนะนำให้คุณทราบว่าการโจมตีแบบปฏิเสธการบริการคืออะไร มีวิธีการอย่างไร และคุณสามารถป้องกันการโจมตีดังกล่าวได้อย่างไร

ManageEngine EventLog Analyzer เป็นอีกตัวเลือกที่ยอดเยี่ยมสำหรับเซิร์ฟเวอร์ Syslog ปกป้องข้อมูลที่ละเอียดอ่อนขององค์กรของคุณจากการเข้าถึง การแก้ไข ภัยคุกคามด้านความปลอดภัย และการละเมิดโดยไม่ได้รับอนุญาต

ประเภทของการโจมตีแบบปฏิเสธการให้บริการ (DoS)

การโจมตี DoS มีอยู่ 2 ประเภท ได้แก่

- DoS – การโจมตีประเภทนี้ดำเนินการโดยโฮสต์เดียว

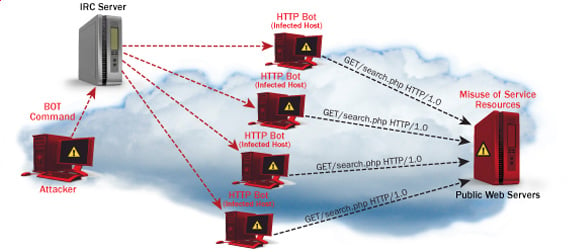

- DoS แบบกระจาย – การโจมตีประเภทนี้ดำเนินการโดยเครื่องที่ถูกบุกรุกจำนวนหนึ่งซึ่งทั้งหมดกำหนดเป้าหมายไปที่เหยื่อคนเดียวกัน มันท่วมเครือข่ายด้วยแพ็กเก็ตข้อมูล

การโจมตี DoS ทำงานอย่างไร?

มาดูวิธีการโจมตี DoS และเทคนิคที่ใช้ เราจะดูการโจมตีทั่วไปห้าประเภท

ปิงแห่งความตาย

คำสั่ง ping มักจะใช้เพื่อทดสอบความพร้อมใช้งานของทรัพยากรเครือข่าย ทำงานโดยการส่งแพ็กเก็ตข้อมูลขนาดเล็กไปยังทรัพยากรเครือข่าย การ ping of death ใช้ประโยชน์จากสิ่งนี้และส่งแพ็กเก็ตข้อมูลที่เกินขีดจำกัดสูงสุด (65,536 ไบต์) ที่ TCP/IP อนุญาต TCP / IP การกระจายตัวแบ่งแพ็กเก็ตออกเป็นชิ้นเล็ก ๆ ที่ถูกส่งไปยังเซิร์ฟเวอร์ เนื่องจากแพ็คเกจข้อมูลที่ส่งมีขนาดใหญ่กว่าที่เซิร์ฟเวอร์สามารถจัดการได้ เซิร์ฟเวอร์จึงสามารถค้าง รีบูต หรือหยุดทำงานได้

Smurf

การโจมตีประเภทนี้ใช้ปริมาณข้อมูล ping ของ Internet Control Message Protocol (ICMP) จำนวนมากที่เป้าหมายที่อยู่ IP Broadcast ที่อยู่ IP ตอบกลับจะปลอมแปลงเป็นที่อยู่ของเหยื่อที่ตั้งใจไว้ ที่อยู่ IP ทั้งหมดจะถูกส่งไปยังเหยื่อแทน IP ที่ใช้ในการ ping เนื่องจากที่อยู่ Internet Broadcast ที่อยู่เดียวสามารถรองรับโฮสต์ได้สูงสุด 255 โฮสต์ การโจมตีแบบ Smurf จึงขยาย ping ครั้งเดียว 255 ครั้ง ผลของการกระทำนี้ก็คือทำให้เครือข่ายช้าลงจนไม่สามารถใช้งานได้

Buffer ล้น

บัฟเฟอร์คือตำแหน่งจัดเก็บข้อมูลชั่วคราวใน แรม ที่ใช้เก็บข้อมูลเพื่อให้ CPU สามารถจัดการได้ก่อนที่จะเขียนกลับลงแผ่นดิสก์ Buffers มีขนาดจำกัด การโจมตีประเภทนี้จะโหลดข้อมูลลงในบัฟเฟอร์มากกว่าที่สามารถเก็บได้ ซึ่งทำให้บัฟเฟอร์ล้นและทำลายข้อมูลที่เก็บไว้ ตัวอย่างหนึ่งของบัฟเฟอร์ล้นคือการส่งอีเมลที่มีชื่อไฟล์ยาว 256 อักขระ

หยดน้ำตา

การโจมตีประเภทนี้ใช้แพ็กเก็ตข้อมูลที่ใหญ่กว่า TCP/IP แบ่งพวกมันออกเป็นแฟรกเมนต์ที่ประกอบอยู่บนโฮสต์ที่รับ ผู้โจมตีจะจัดการแพ็กเก็ตในขณะที่ถูกส่งไปเพื่อให้แพ็กเก็ตทับซ้อนกัน ซึ่งอาจทำให้เหยื่อที่ตั้งใจไว้เสียหายขณะพยายามประกอบแพ็กเก็ตใหม่

ซินโจมตี

SYN เป็นรูปแบบย่อของ Syncขัดเกลา การโจมตีประเภทนี้ใช้ประโยชน์จากการจับมือสามทางเพื่อสร้างการสื่อสารโดยใช้ TCP การโจมตี SYN ทำงานโดยการทำให้เหยื่อท่วมท้นด้วยข้อความ SYN ที่ไม่สมบูรณ์ ซึ่งทำให้เครื่องของเหยื่อจัดสรรทรัพยากรหน่วยความจำที่ไม่เคยใช้และปฏิเสธการเข้าถึงผู้ใช้ที่ถูกต้องตามกฎหมาย

เครื่องมือโจมตี DoS

ต่อไปนี้เป็นเครื่องมือบางส่วนที่สามารถใช้เพื่อโจมตี DoS

- เนเมซี่เครื่องมือนี้ใช้สร้างแพ็กเก็ตแบบสุ่มได้ ใช้งานได้บนระบบปฏิบัติการ Windows สามารถดาวน์โหลดเครื่องมือนี้ได้จาก http://packetstormsecurity.com/files/25599/nemesy13.zip.html - เนื่องจากลักษณะของโปรแกรม หากคุณมีโปรแกรมป้องกันไวรัส ก็มักจะตรวจพบว่าเป็นไวรัส

- แลนด์และลาเทียร์รา– เครื่องมือนี้สามารถใช้ในการปลอมแปลง IP และเปิดการเชื่อมต่อ TCP

- ระเบิด– สามารถดาวน์โหลดเครื่องมือนี้ได้จาก http://www.opencomm.co.uk/products/blast/features.php

- Panther– เครื่องมือนี้สามารถใช้เพื่อทำให้เครือข่ายของเหยื่อเต็มไปด้วยแพ็กเก็ต UDP

- บ็อตเน็ต– นี่คือคอมพิวเตอร์จำนวนมากที่ถูกบุกรุกบนอินเทอร์เน็ตที่สามารถใช้เพื่อโจมตีแบบปฏิเสธการให้บริการแบบกระจาย

ตรวจสอบด้วย: - ฟรีที่ดีที่สุด DDoS Attack เครื่องมือออนไลน์ | ซอฟต์แวร์ | เว็บไซต์

จะป้องกันการโจมตี DoS ได้อย่างไร?

องค์กรสามารถใช้หลักนโยบายต่อไปนี้เพื่อป้องกันตัวเองจากการโจมตีแบบปฏิเสธการให้บริการ

- การโจมตี เช่น SYN Flooding ใช้ประโยชน์จากจุดบกพร่องในระบบปฏิบัติการ การติดตั้งแพตช์รักษาความปลอดภัยสามารถทำได้ ช่วยลดโอกาสการโจมตีดังกล่าว

- ระบบตรวจจับการบุกรุก ยังสามารถใช้เพื่อระบุและหยุดกิจกรรมที่ผิดกฎหมายได้อีกด้วย

- ไฟร์วอลล์ สามารถใช้เพื่อหยุดการโจมตี DoS แบบง่ายๆ โดยการบล็อกการรับส่งข้อมูลทั้งหมดที่มาจากผู้โจมตีโดยระบุ IP ของเขา

- เราเตอร์ สามารถกำหนดค่าผ่านรายการควบคุมการเข้าถึงเพื่อจำกัดการเข้าถึงเครือข่ายและลดการรับส่งข้อมูลที่น่าสงสัย

กิจกรรมแฮ็ค: ปิงแห่งความตาย

เราจะถือว่าคุณกำลังใช้ Windows สำหรับการออกกำลังกายครั้งนี้ นอกจากนี้เรายังจะถือว่าคุณมีคอมพิวเตอร์อย่างน้อยสองเครื่องที่อยู่ในเครือข่ายเดียวกัน การโจมตี DOS นั้นผิดกฎหมายบนเครือข่ายที่คุณไม่ได้รับอนุญาตให้ทำเช่นนั้น นี่คือเหตุผลที่คุณจะต้องตั้งค่าเครือข่ายของคุณเองสำหรับแบบฝึกหัดนี้

เปิดพรอมต์คำสั่งบนคอมพิวเตอร์เป้าหมาย

ป้อนคำสั่ง ipconfig คุณจะได้ผลลัพธ์คล้ายกับที่แสดงด้านล่าง

สำหรับตัวอย่างนี้ เรากำลังใช้ โทรศัพท์มือถือ รายละเอียดการเชื่อมต่อบรอดแบนด์ จดบันทึกที่อยู่ IP หมายเหตุ: เพื่อให้ตัวอย่างนี้มีประสิทธิภาพมากขึ้น คุณต้องใช้ เครือข่าย LAN.

สลับไปยังคอมพิวเตอร์ที่คุณต้องการใช้สำหรับการโจมตี และเปิดพร้อมท์คำสั่ง

เราจะ ping คอมพิวเตอร์เหยื่อของเราด้วยแพ็กเก็ตข้อมูลที่ไม่มีที่สิ้นสุดจำนวน 65500

ป้อนคำสั่งต่อไปนี้

ping 10.128.131.108 –t |65500

ที่นี่

- “ping” ส่งแพ็กเก็ตข้อมูลไปยังเหยื่อ

- “10.128.131.108” คือที่อยู่ IP ของเหยื่อ

- “-t” หมายความว่าควรส่งแพ็กเก็ตข้อมูลจนกว่าโปรแกรมจะหยุดทำงาน

- “-l” ระบุโหลดข้อมูลที่จะส่งไปยังเหยื่อ

คุณจะได้ผลลัพธ์คล้ายกับที่แสดงด้านล่าง

การทำให้คอมพิวเตอร์เป้าหมายเต็มไปด้วยแพ็กเก็ตข้อมูลไม่ได้ส่งผลกระทบกับเหยื่อมากนัก เพื่อให้การโจมตีมีประสิทธิภาพมากขึ้น คุณควรโจมตีคอมพิวเตอร์เป้าหมายด้วยการส่ง Ping จากคอมพิวเตอร์มากกว่าหนึ่งเครื่อง

การโจมตีข้างต้นสามารถใช้กับเราเตอร์ของผู้โจมตีได้ เว็บเซิร์ฟเวอร์ เป็นต้น

หากคุณต้องการเห็นผลกระทบของการโจมตีคอมพิวเตอร์เป้าหมาย คุณก็สามารถทำได้ เปิดตัวจัดการงาน และดูกิจกรรมเครือข่าย

- คลิกขวาที่ทาสก์บาร์

- เลือกเริ่มตัวจัดการงาน

- คลิกที่แท็บเครือข่าย

- คุณจะได้รับผลลัพธ์ที่คล้ายกับต่อไปนี้

หากการโจมตีสำเร็จ คุณควรจะเห็นกิจกรรมเครือข่ายที่เพิ่มขึ้น

กิจกรรมการแฮ็ก: เริ่มการโจมตี DoS

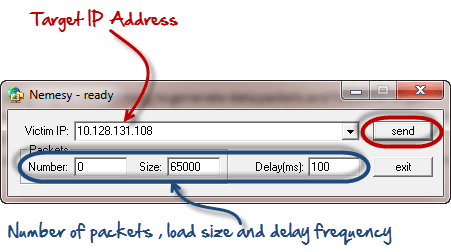

ในสถานการณ์จริงนี้ เราจะใช้ Nemesy เพื่อสร้างแพ็กเก็ตข้อมูลและทำให้คอมพิวเตอร์ เราเตอร์ หรือเซิร์ฟเวอร์เป้าหมายเต็ม

ตามที่ระบุไว้ข้างต้น Nemesy จะถูกตรวจพบว่าเป็นโปรแกรมที่ผิดกฎหมายโดยคุณ ป้องกันไวรัส- คุณจะต้องปิดการใช้งานโปรแกรมป้องกันไวรัสสำหรับแบบฝึกหัดนี้

- ดาวน์โหลดเนเมซี่ได้จาก http://packetstormsecurity.com/files/25599/nemesy13.zip.html

- แตกไฟล์และรันโปรแกรม Nemesy.exe

- คุณจะได้รับอินเทอร์เฟซต่อไปนี้

ป้อนเป้าหมาย ที่อยู่ IPในตัวอย่างนี้ เราใช้ IP เป้าหมายที่เราใช้ในตัวอย่างข้างต้น

ที่นี่

- 0 เนื่องจากจำนวนแพ็กเก็ตหมายถึงอนันต์- คุณสามารถตั้งค่าเป็นหมายเลขที่ต้องการได้หากคุณไม่ต้องการส่งแพ็กเก็ตข้อมูลแบบอนันต์

- การขอ ฟิลด์ขนาดระบุไบต์ข้อมูลที่จะส่ง และความล่าช้า ระบุช่วงเวลา ในหน่วยมิลลิวินาที

คลิกที่ปุ่มส่ง

คุณควรจะสามารถเห็นผลลัพธ์ต่อไปนี้ได้

แถบหัวเรื่องจะแสดงจำนวนแพ็คเก็ตที่ส่งไป

คลิกที่ปุ่มหยุดเพื่อหยุดโปรแกรมไม่ให้ส่งแพ็กเก็ตข้อมูล

คุณสามารถตรวจสอบตัวจัดการงานของคอมพิวเตอร์เป้าหมายเพื่อดูกิจกรรมเครือข่าย

การโจมตีแบบปฏิเสธการให้บริการแบบกระจาย (DDoS) คืออะไร

การโจมตี DDoS เป็นรูปแบบหนึ่งของการโจมตี DoS ที่ขยายขอบเขตออกไป โดยการรับส่งข้อมูลที่เป็นอันตรายมาจากหลายแหล่ง ทำให้การหยุดการโจมตีทำได้ยากขึ้นด้วยการบล็อกแหล่งเดียว ในการโจมตี DDoS คอมพิวเตอร์หลายเครื่องที่ถูกบุกรุก ซึ่งเรียกรวมกันว่าบอตเน็ต ถูกใช้เพื่อโจมตีระบบเป้าหมายด้วยการรับส่งข้อมูลจำนวนมาก ส่งผลให้เกิดการปฏิเสธการให้บริการ การโจมตีประเภทนี้ลดได้ยากกว่าเนื่องจากมีลักษณะกระจายตัว เนื่องจากผู้โจมตีควบคุมแหล่งที่มาของการรับส่งข้อมูลหลายแหล่ง

สรุป

- เจตนาการโจมตีแบบปฏิเสธบริการคือการปฏิเสธการเข้าถึงทรัพยากรของผู้ใช้ที่ถูกต้องตามกฎหมาย เช่น เครือข่าย เซิร์ฟเวอร์ ฯลฯ

- การโจมตีมีสองประเภท ได้แก่ การปฏิเสธการให้บริการ และการปฏิเสธการให้บริการแบบกระจาย

- การโจมตีแบบปฏิเสธการให้บริการสามารถดำเนินการได้โดยใช้ SYN Flooding, Ping of Death, Teardrop, Smurf หรือ buffer overflow

- แพตช์ความปลอดภัยสำหรับระบบปฏิบัติการ การกำหนดค่าเราเตอร์ ไฟร์วอลล์ และระบบตรวจจับการบุกรุก สามารถใช้เพื่อป้องกันการโจมตีแบบปฏิเสธการให้บริการ

ตรวจสอบด้วย: - บทช่วยสอนการแฮ็กอย่างมีจริยธรรมฟรีสำหรับผู้เริ่มต้น: เรียนรู้วิธีแฮ็ก [หลักสูตรออนไลน์]