Kali Linux Samouczek dla początkujących: co to jest, jak zainstalować i używać

Czym jest Kali Linux?

Kali Linux to bezpieczna dystrybucja systemu Linux wywodząca się z Debiana i zaprojektowana specjalnie do informatyki śledczej i zaawansowanych testów penetracyjnych. Został opracowany poprzez przepisanie BackTrack przez Mati Aharoni i Devona Kearnsa z Offensive Security. Kali Linux zawiera kilkaset narzędzi, które są dobrze zaprojektowane do różnych zadań związanych z bezpieczeństwem informacji, takich jak testy penetracyjne, badania bezpieczeństwa, informatyka śledcza i inżynieria wsteczna.

BackTrack było ich poprzednim zabezpieczeniem informacji Operasystemu. Pierwsza iteracja Kali Linux was Kali 1.0.0 został wprowadzony w marcu 2013. Offensive Security obecnie finansuje i obsługuje Kalin Linux. Jeśli odwiedziłbyś dzisiaj stronę Kali (www.kali.org), zobaczysz duży baner z informacją: „Nasza najbardziej zaawansowana dystrybucja testów penetracyjnych w historii”. Bardzo odważne stwierdzenie, które, jak na ironię, nie zostało jeszcze obalone.

Kali Linux ma do odkrycia ponad 600 preinstalowanych aplikacji do testów penetracyjnych. Każdy program z wyjątkową elastycznością i przypadkiem użycia. Kali Linux znakomicie dzieli te przydatne narzędzia na następujące kategorie:

- Zbieranie informacji

- Analiza podatności

- Ataki bezprzewodowe

- Aplikacje internetowe

- Narzędzia eksploatacyjne

- Testy warunków skrajnych

- Narzędzia kryminalistyczne

- Wąchanie i fałszowanie

- Ataki hasłem

- Utrzymywanie dostępu

- Revinna inżynieria

- Reporting Tools

- Hakowanie sprzętu

Kto używa Kali Linux i dlaczego?

Kali Linux jest naprawdę wyjątkowym systemem operacyjnym, ponieważ jest jedną z niewielu platform otwarcie używanych zarówno przez dobrych, jak i złych ludzi. Administratorzy bezpieczeństwa i hakerzy Black Hat szeroko korzystają z tego systemu operacyjnego. Jeden do wykrywania i zapobiegania naruszeniom bezpieczeństwa, a drugi do identyfikowania i ewentualnego wykorzystywania naruszeń bezpieczeństwa. Liczba narzędzi skonfigurowanych i wstępnie zainstalowanych w systemie operacyjnym sprawia, że Kali Linux scyzoryk szwajcarski w zestawie narzędzi każdego specjalisty ds. bezpieczeństwa.

Profesjonaliści, którzy korzystają Kali Linux

- Administratorzy bezpieczeństwa – Administratorzy bezpieczeństwa są odpowiedzialni za ochronę informacji i danych swojej instytucji. Oni używają Kali Linux dokonać przeglądu swoich środowisk i upewnić się, że nie ma łatwych do wykrycia luk w zabezpieczeniach.

- Administratorzy sieci – Administratorzy sieci są odpowiedzialni za utrzymanie wydajnej i bezpiecznej sieci. Oni używają Kali Linux do audytu swojej sieci. Na przykład, Kali Linux ma zdolność wykrywania fałszywych punktów dostępu.

- Sieć Architec – Sieć Architects, odpowiadają za projektowanie bezpiecznych środowisk sieciowych. Wykorzystują Kali Linux do audytu ich wstępnych projektów i upewnienia się, że nic nie zostało przeoczone lub źle skonfigurowane.

- Testery piórkowe – Wykorzystaj testery piórkowe Kali Linux do audytowania środowisk i przeprowadzania rekonesansu środowisk korporacyjnych, do przeglądu których zostali zatrudnieni.

- CISO – CISO lub dyrektorzy ds. bezpieczeństwa informacji, użyj Kali Linux do wewnętrznego audytu swojego środowiska i sprawdzenia, czy wprowadzono jakieś nowe aplikacje lub nielegalne konfiguracje.

- Inżynierowie medycyny sądowej – Kali Linux posiada „tryb kryminalistyczny”, który w niektórych przypadkach umożliwia inżynierowi kryminalistycznemu wykrywanie i odzyskiwanie danych.

- Hakerzy z białym kapeluszem – hakerzy z białym kapeluszem, podobni do tych, których używają testerzy pióra Kali Linux do audytowania i wykrywania luk, które mogą występować w środowisku.

- Hakerzy Black Hat – wykorzystajcie hakerów Black Hat Kali Linux do wykrywania i wykorzystywania luk w zabezpieczeniach. Kali Linux posiada także liczne aplikacje socjotechniczne, które haker Black Hat może wykorzystać do skompromitowania organizacji lub osoby.

- Hakerzy Szarych Kapeluszów – Hakerzy Szarych Kapeluszów plasują się pomiędzy Hakerami Białego Kapelusza i Hakerami Czarnego Kapelusza. Wykorzystają Kali Linux tymi samymi metodami, co dwie wymienione powyżej.

- Entuzjasta komputerów – Entuzjasta komputerów to dość ogólne określenie, ale każdy, kto chce dowiedzieć się więcej o sieciach lub komputerach w ogóle, może użyć Kali Linux aby dowiedzieć się więcej na temat technologii informatycznych, sieci i typowych luk w zabezpieczeniach.

Kali Linux Metody instalacji

Kali Linux można zainstalować za pomocą następujących metod:

Sposoby na bieganie Kali Linux:

- Bezpośrednio na komputerze PC, laptopie – wykorzystując obraz ISO Kali, Kali Linux można zainstalować bezpośrednio na komputerze PC lub laptopie. Ta metoda jest najlepsza, jeśli masz zapasowy komputer i znasz go Kali Linux. Ponadto, jeśli planujesz lub przeprowadzasz testowanie punktu dostępu, instaluj Kali Linux Zaleca się przesyłanie danych bezpośrednio do laptopa obsługującego Wi-Fi.

- Zwirtualizowany (VMware, Hyper-V, Oracle VirtualBox, Citrix) – Kali Linux obsługuje większość znanych hypervisorów i można go łatwo przekształcić w te najpopularniejsze. Wstępnie skonfigurowane obrazy można pobrać ze strony https://www.kali.org/lub można użyć obrazu ISO do ręcznej instalacji systemu operacyjnego na preferowanym hiperwizorze.

- Chmura (Amazon AWS, Microsoft Azure) – Biorąc pod uwagę popularność Kali Linux, zarówno AWS, jak i Azure dostarczyć obrazy dla Kali Linux.

- Dysk rozruchowy USB – wykorzystanie Kali LinuxISO, można utworzyć płytę startową do uruchomienia Kali Linux na komputerze bez faktycznej jego instalacji lub w celach kryminalistycznych.

- Windows 10 (aplikacja) – Kali Linux można teraz natywnie uruchomić Windows 10, za pośrednictwem wiersza poleceń. Nie wszystkie funkcje jeszcze działają, ponieważ aplikacja jest wciąż w fazie beta.

- Mac (podwójny lub pojedynczy rozruch) – Kali Linux można zainstalować na komputerze Mac jako dodatkowy lub podstawowy system operacyjny. Parallels lub funkcję rozruchu komputera Mac można wykorzystać do skonfigurowania tej konfiguracji.

Jak zainstalować Kali Linux za pomocą wirtualnego Box

Oto krok po kroku proces instalacji Kali Linux za pomocą Vituala Box i jak korzystać Kali Linux:

Najłatwiejszą i prawdopodobnie najczęściej stosowaną metodą jest instalacja Kali Linux i uruchomienie go Oracle'S VirtualBox.

Ta metoda pozwala na dalsze korzystanie z istniejącego sprzętu podczas eksperymentowania z jego wzbogaconym funkcjonalnością Kali Linux w całkowicie izolowanym środowisku. A najlepsze jest to, że wszystko jest bezpłatne. Obydwa Kali Linux oraz Oracle VirtualBox można z nich korzystać bezpłatnie. Ten Kali Linux tutorial zakłada, że już zainstalowałeś Oracle'S VirtualBox w systemie i włączono wirtualizację 64-bitową w BIOS-ie.

Krok 1) Iść do https://www.kali.org/downloads/

Spowoduje to pobranie obrazu OVA, który można zaimportować VirtualBox

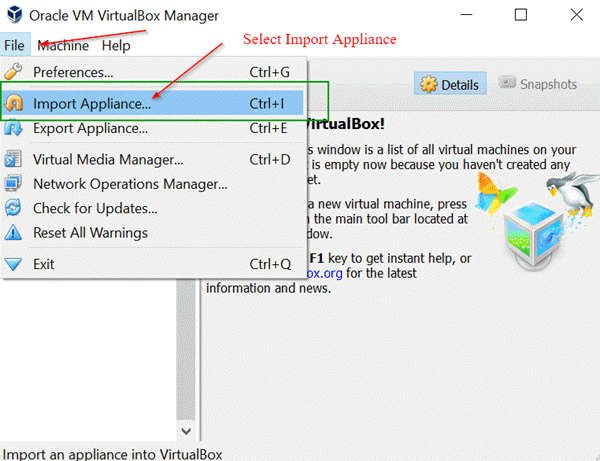

Krok 2) Otwórz Oracle VirtualBox aplikacji i z menu Plik wybierz opcję Importuj urządzenie

Menu Plik -> Importuj urządzenie

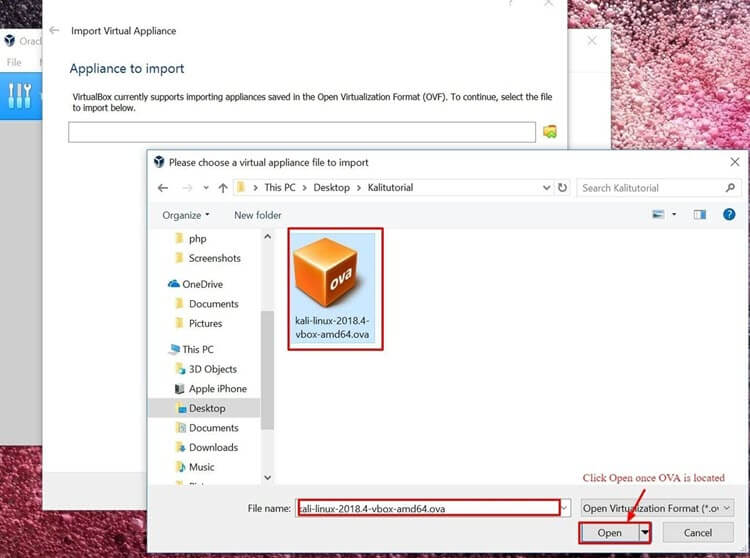

Krok 3) Na poniższym ekranie „Urządzenie do importu” Przejdź do lokalizacji pobranego pliku OVA i kliknij Otwarte

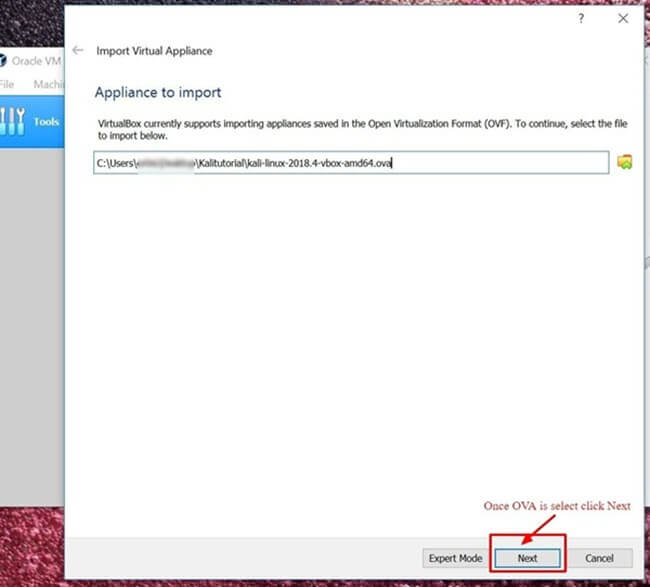

Krok 4) Po kliknięciu Otwarte, zostaniesz przeniesiony z powrotem do „Urządzenie do importu” po prostu kliknij Następna

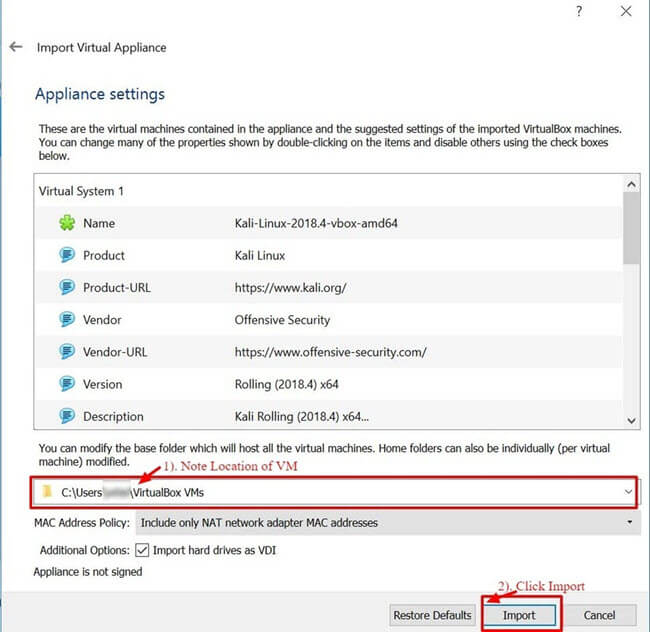

Krok 5) Następujący ekran „Ustawienia urządzenia” wyświetla podsumowanie ustawień systemu, pozostawienie ustawień domyślnych jest w porządku. Jak pokazano na zrzucie ekranu poniżej, zanotuj, gdzie znajduje się maszyna wirtualna, a następnie kliknij import.

Krok 6) VirtualBox zaimportuje teraz plik Kali Linux Urządzenie OVA. Ukończenie tego procesu może zająć od 5 do 10 minut.

Krok 7) Gratulacje, Kali Linux został pomyślnie zainstalowany VirtualBox. Powinieneś teraz zobaczyć Kali Linux VM w VirtualBox Konsola. Następnie przyjrzymy się Kali Linux i kilka początkowych kroków do wykonania.

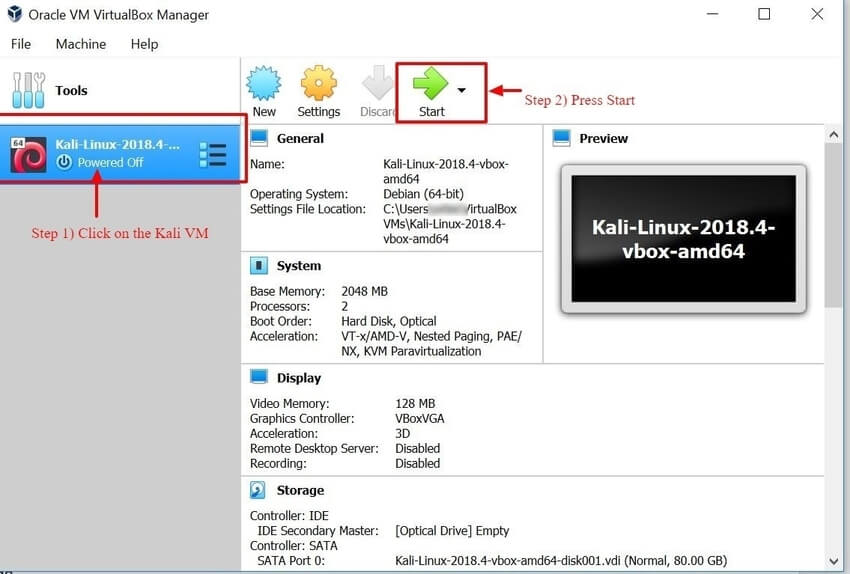

Krok 8) Kliknij na Kali Linux VM w VirtualBox Panel i kliknij start, to uruchomi Kali Linux OperaSystem tingu.

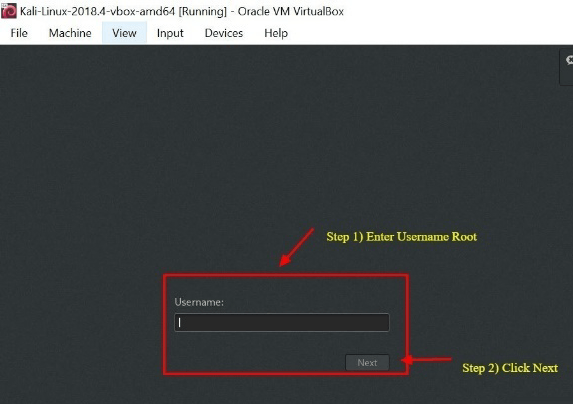

Krok 9) Na ekranie logowania wpisz „Korzeń” jako nazwę użytkownika i kliknij Następna.

Krok 10) Jak wspomniano wcześniej, wpisz „Toor” jako hasło i kliknij Signin.

Będziesz teraz obecny z Kali Linux Pulpit z graficznym interfejsem użytkownika. Gratulacje, pomyślnie się zalogowałeś Kali Linux.

Rozpoczęcie pracy z Kali Linux GUI

Kali Desktop ma kilka zakładek, które warto najpierw zanotować i zapoznać się z nimi. Zakładka Aplikacje, Zakładka Miejsca i Kali Linux Dok.

Zakładka Aplikacje – Zawiera graficzną listę rozwijaną wszystkich preinstalowanych aplikacji i narzędzi Kali Linux. Revpatrząc Zakładka Aplikacje to świetny sposób na wzbogacone zapoznanie się z polecanymi Kali Linux Operasystemu. Dwie aplikacje omówimy w tym artykule Kali Linux poradnik są Nmap oraz MetasploitAplikacje są umieszczone w różnych kategoriach, co sprawia, że wyszukiwanie aplikacji jest dużo łatwiejsze.

Dostęp do aplikacji

Krok 1) Kliknij zakładkę Aplikacje

Krok 2) Przejdź do konkretnej kategorii, którą chcesz poznać

Krok 3) Kliknij aplikację, którą chcesz uruchomić.

Zakładka Miejsca – Podobny do każdego innego GUI OperaSystem tingowy, taki jak Windows lub Mac, łatwy dostęp do folderów, zdjęć i moich dokumentów jest istotnym elementem. Miejsca on Kali Linux zapewnia dostępność, która jest niezbędna każdemu Operasystemu. Domyślnie Miejsca menu ma następujące zakładki, Strona główna, pulpit, dokumenty, pliki do pobrania, muzyka, zdjęcia, filmy, komputer i przeglądanie sieci.

Dostęp do miejsc

Krok 1) Kliknij zakładkę Miejsca

Krok 2) Wybierz lokalizację, do której chcesz uzyskać dostęp.

Kali Linux Dok – Podobny do stacji dokującej Apple Mac lub Microsoft Windows Pasek zadań, Kali Linux Dok zapewnia szybki dostęp do często używanych/ulubionych aplikacji. Aplikacje można łatwo dodawać i usuwać.

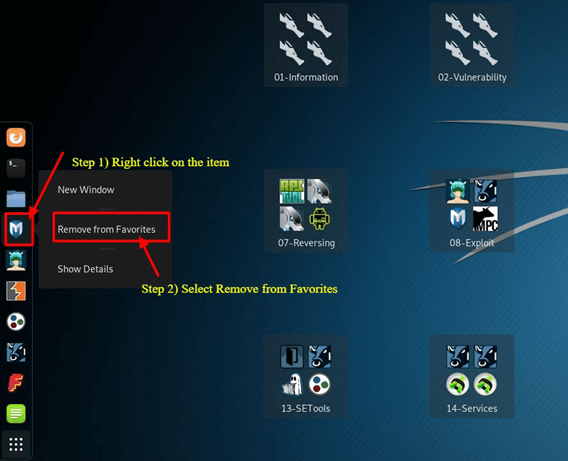

Aby usunąć element z Docka

Krok 1) Kliknij prawym przyciskiem myszy element dokowania

Krok 2) Wybierz opcję Usuń z ulubionych

Aby dodać element do Docku

Dodawanie elementu do Docka jest bardzo podobne do usuwania elementu z Docka

Krok 1) Kliknij przycisk Pokaż aplikacje u dołu Docka

Krok 2) Kliknij prawym przyciskiem myszy aplikację

Krok 3) Wybierz opcję Dodaj do ulubionych

Po zakończeniu element zostanie wyświetlony w Docku

Kali Linux ma wiele innych unikalnych cech, co sprawia, że jest to Operating System to główny wybór zarówno inżynierów bezpieczeństwa, jak i hakerów. Niestety nie da się w tym przypadku objąć ich wszystkich Kali Linux samouczków hakerskich; powinieneś jednak swobodnie eksplorować różne przyciski wyświetlane na pulpicie.

Co to jest Nmap?

Network Mapper, lepiej znany w skrócie jako Nmap, to bezpłatne narzędzie typu open source służące do wykrywania sieci i skanowanie podatności. Specjaliści ds. bezpieczeństwa używają Nmap do wykrywania urządzeń działających w ich środowiskach. Nmap może także ujawnić usługi i porty obsługiwane przez każdy host, odsłaniając potencjalne ryzyko bezpieczeństwa. Na najbardziej podstawowym poziomie rozważ Nmap, ping na sterydach. Im bardziej zaawansowane będą Twoje umiejętności techniczne, tym większą użyteczność odkryjesz w Nmap

Nmap oferuje elastyczność monitorowania pojedynczego hosta lub rozległej sieci składającej się z setek, jeśli nie tysięcy urządzeń i podsieci. Elastyczność, jaką oferuje Nmap, ewoluowała przez lata, ale w swej istocie jest narzędziem do skanowania portów, które zbiera informacje poprzez wysyłanie nieprzetworzonych pakietów do systemu hosta. Nmap następnie nasłuchuje odpowiedzi i określa, czy port jest otwarty, zamknięty czy filtrowany.

Pierwszym skanowaniem, z którym powinieneś się zapoznać, jest podstawowe skanowanie Nmap, które skanuje pierwsze 1000 portów TCP. Jeśli wykryje, że port nasłuchuje, wyświetli port jako otwarty, zamknięty lub filtrowany. Filtrowane, co oznacza, że najprawdopodobniej zapora sieciowa modyfikuje ruch na tym konkretnym porcie. Poniżej znajduje się lista poleceń Nmap, których można użyć do uruchomienia domyślnego skanowania.

Nmap Target Wybór

| Skanuj pojedynczy adres IP | nmapa 192.168.1.1 |

| Przeskanuj hosta | nmap www.testnetwork.com |

| Skanuj zakres adresów IP | nmapa 192.168.1.1-20 |

| Przeskanuj podsieć | nmapa 192.168.1.0/24 |

| Skanuj cele z pliku tekstowego | nmap -iL lista-adresów-ipadów.txt |

Jak wykonać podstawowe skanowanie Nmap na Kali Linux

Aby uruchomić podstawowe skanowanie Nmap w Kali Linux, wykonaj poniższe kroki. Z Nmapem, jak pokazano powyżej, masz taką możliwość skanuj pojedynczy adres IP, nazwę DNS, zakres adresów IP, podsieci, a nawet skanuj z plików tekstowych. W tym przykładzie przeskanujemy adres IP hosta lokalnego.

Krok 1) Z Menu dokowania, kliknij drugą zakładkę, czyli terminal

Krok 2) terminal powinno się otworzyć okno, wpisz polecenie ifconfig, to polecenie zwróci lokalny adres IP twojego Kali Linux system. W tym przykładzie lokalny adres IP to 10.0.2.15

Krok 3) Zanotuj lokalny adres IP

Krok 4) W tym samym oknie terminala wprowadź nmapa 10.0.2.15, spowoduje to przeskanowanie pierwszych 1000 portów na hoście lokalnym. Biorąc pod uwagę, że jest to instalacja podstawowa, żadne porty nie powinny być otwarte.

Krok 5) Revzobacz wyniki

Domyślnie nmap skanuje tylko pierwsze 1000 portów. Jeśli chcesz przeskanować całe porty 65535, po prostu zmodyfikuj powyższe polecenie, aby uwzględnić -P-.

Nmap 10.0.2.15 -p-

Skanowanie systemu operacyjnego Nmap

Kolejną podstawową, ale przydatną funkcją nmap jest możliwość wykrycia systemu operacyjnego systemu hosta. Kali Linux domyślnie jest bezpieczny, więc w tym przykładzie system hosta, który Oracle'S VirtualBox jest zainstalowany, zostanie użyty jako przykład. System hosta to a Windows 10 Powierzchnia. Adres IP systemu hosta to 10.28.2.26.

W terminal w oknie wprowadź następujące polecenie nmap:

nmap 10.28.2.26 – A

Revzobacz wyniki

Dodawanie -A mówi nmapowi, aby nie tylko wykonał skanowanie portów, ale także spróbował wykryć OperaSystem tingu.

Nmap to niezbędne narzędzie w każdym zestawie narzędzi Security Professional. Użyj polecenia nmap -h aby poznać więcej opcji i poleceń w Nmap.

Co to jest Metasploit?

Metasploit Framework to projekt typu open source, który zapewnia publiczne źródło do badania luk w zabezpieczeniach i opracowywania kodu, który umożliwia specjalistom ds. bezpieczeństwa infiltrację własnej sieci i identyfikację zagrożeń bezpieczeństwa i luk w zabezpieczeniach. Metasploit został niedawno zakupiony przez Rapid 7 (https://www.metasploit.com). Jednak edycja społecznościowa Metasploit jest nadal dostępna na Kali Linux. Metasploit jest zdecydowanie najczęściej używanym narzędziem do penetracji na świecie.

Ważne jest, aby zachować ostrożność podczas korzystania z Metasploit, ponieważ skanowanie sieci lub środowiska, które nie należy do Ciebie, może w niektórych przypadkach zostać uznane za nielegalne. W tym Kali Linux metasploit, pokażemy Ci, jak uruchomić Metasploit i przeprowadzić podstawowe skanowanie Kali Linux. Metasploit jest uważany za zaawansowane narzędzie i wymaga trochę czasu, aby nabrać wprawy, ale po zaznajomieniu się z aplikacją będzie nieocenionym zasobem.

Metasploit i Nmap

W Metasploit możemy faktycznie używać Nmap. W takim przypadku dowiesz się, jak skanować lokalny VirtualBox podsieć z Metasploit za pomocą narzędzia Nmap, o którym właśnie się dowiedzieliśmy.

Krok 1) On zakładkę Aplikacjeprzewiń w dół do 08-Narzędzia eksploatacji a następnie wybierz Metasploit

Krok 2) Otworzy się skrzynka zaciskowa z MSF w oknie dialogowym tak jest Metasploit

Krok 3) Wpisz następujące polecenie

db_nmap -V -sV 10.0.2.15/24

(pamiętaj o zastąpieniu 10.0.2.15 lokalnym adresem IP)

Tutaj:

db_ oznacza bazę danych

-V Oznacza tryb szczegółowy

-sV oznacza wykrywanie wersji usługi

Narzędzie do eksploitacji Metasploit

Metasploit jest bardzo wytrzymały dzięki swoim funkcjom i elastyczności. Jednym z powszechnych zastosowań Metasploit jest eksploatacja luk w zabezpieczeniach. Poniżej przejdziemy przez kroki przeglądu niektórych exploitów i próby wykorzystania Windows 7 Maszyna.

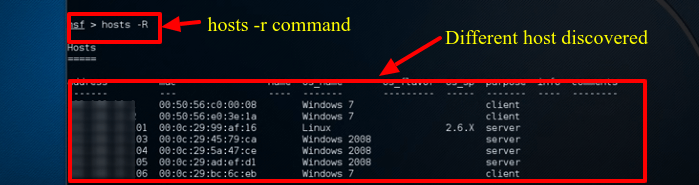

Krok 1) Zakładając, że Metasploit jest nadal otwarty, wprowadź Gospodarze -R w oknie terminala. Spowoduje to dodanie ostatnio odkrytych hostów do bazy danych Metasploit.

Krok 2) Wchodzić "pokaż exploity„, to polecenie zapewni kompleksowy przegląd wszystkich exploitów dostępnych dla Metasploit.

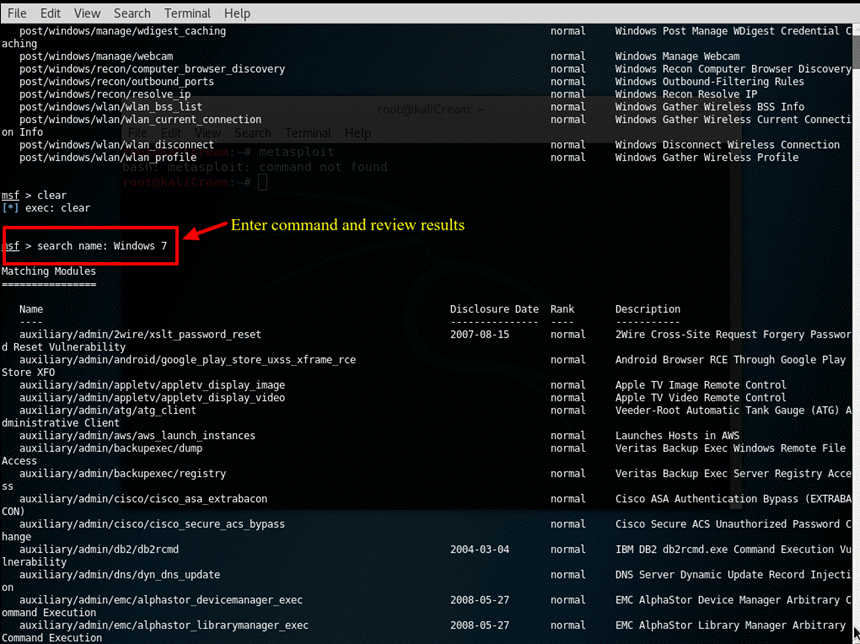

Krok 3) Teraz spróbuj zawęzić listę za pomocą tego polecenia: nazwa wyszukiwania: Windows 7, to polecenie przeszukuje exploity, które obejmują konkretnie system Windows 7. Na potrzeby tego przykładu spróbujemy wykorzystać Windows 7 Maszyna. W zależności od środowiska będziesz musiał zmienić parametry wyszukiwania, aby spełnić Twoje kryteria. Na przykład, jeśli masz komputer Mac lub inny komputer z systemem Linux, będziesz musiał zmienić parametr wyszukiwania, aby pasował do tego typu komputera.

Krok 4) Na potrzeby tego samouczka użyjemy pliku Luka w zabezpieczeniach Apple Itunes odkryto na liście. Aby wykorzystać exploit, musimy wpisać pełną ścieżkę, która jest wyświetlana na liście: użyj exploita/windows/browse/apple_itunes_playlist

Krok 5) Jeśli exploit się powiedzie, wiersz poleceń zmieni się, wyświetlając nazwę exploita i symbol > jak pokazano na poniższym zrzucie ekranu.

Krok 6) Wchodzę Pokaż opcje aby sprawdzić, jakie opcje są dostępne dla exploita. Każdy exploit będzie oczywiście miał inne opcje.

Podsumowanie

W sumie, Kali Linux jest niesamowitym systemem operacyjnym, który jest szeroko używany przez różnych profesjonalistów, od administratorów bezpieczeństwa po hakerów Black Hat. Biorąc pod uwagę jego solidne narzędzia, stabilność i łatwość obsługi, jest to system operacyjny, z którym każdy w branży IT i entuzjasta komputerów powinien być zaznajomiony. Wykorzystanie tylko dwóch aplikacji omówionych w tym samouczku znacznie pomoże firmie w zabezpieczeniu infrastruktury informatycznej. Zarówno Nmap, jak i Metasploit są dostępne na innych platformach, ale ich łatwość obsługi i preinstalowana konfiguracja na Kali Linux sprawia, że Kali jest systemem operacyjnym pierwszego wyboru przy ocenie i testowaniu bezpieczeństwa sieci. Jak wspomniano wcześniej, należy zachować ostrożność podczas korzystania z Kali Linux, ponieważ należy go używać wyłącznie w środowiskach sieciowych, które kontrolujesz i/lub masz uprawnienia do testowania. Jak niektóre narzędzia, może faktycznie spowodować uszkodzenie lub utratę danych.