サービス拒否攻撃とは何ですか? DoS攻撃のやり方

サービス拒否攻撃 (DoS) とは何ですか?

DoSは、ウェブサイト、ネットワーク、電子メールなどへのアクセスなど、正当なユーザーによるリソースへのアクセスを拒否したり、極端に遅くしたりするために使用される攻撃です。DoSは、 Dエニアル of Sサービス。このタイプの攻撃は通常、Web サーバーなどのターゲット リソースに同時に大量のリクエストを送信することで実行されます。その結果、サーバーはすべてのリクエストに応答できなくなります。その結果、サーバーがクラッシュしたり、速度が低下したりする可能性があります。

一部のビジネスをインターネットから遮断すると、ビジネスや金銭の重大な損失につながる可能性があります。 インターネットと コンピューターネットワーク 多くのビジネスに力を与えます。 決済ゲートウェイや電子商取引サイトなどの一部の組織は、ビジネスを行うために完全にインターネットに依存しています。

このチュートリアルでは、サービス拒否攻撃とは何か、それがどのように実行されるか、およびそのような攻撃から保護する方法について紹介します。

ManageEngine EventLog Analyzer これも Syslog サーバーとして最適な選択肢です。組織の機密データを不正アクセス、変更、セキュリティ上の脅威、侵害から保護します。

サービス拒否 (DoS) 攻撃の種類

DoS 攻撃には 2 つのタイプがあります。

- DoS攻撃 – このタイプの攻撃は単一のホストによって実行されます

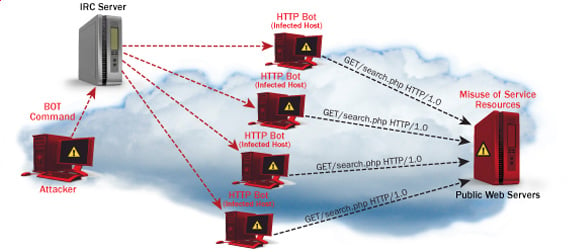

- 分散型 DoS – このタイプの攻撃は、同じ被害者をターゲットとする、侵害された多数のマシンによって実行されます。 ネットワークにデータ パケットがあふれます。

DoS 攻撃はどのように機能するのか?

DoS 攻撃がどのように実行され、使用されるテクニックを見てみましょう。 一般的な XNUMX つのタイプの攻撃を見ていきます。

死のping

ping コマンドは通常、ネットワーク リソースの可用性をテストするために使用されます。これは、小さなデータ パケットをネットワーク リソースに送信することで機能します。死の ping はこれを利用して、TCP/IP が許可する最大制限 (65,536 バイト) を超えるデータ パケットを送信します。 TCP / IP 断片化により、パケットが小さなチャンクに分割され、サーバーに送信されます。送信されたデータ パッケージはサーバーが処理できる量より大きいため、サーバーがフリーズ、再起動、またはクラッシュする可能性があります。

スマーフ

このタイプの攻撃では、インターネット ブロードキャスト アドレスをターゲットとして、大量のインターネット制御メッセージ プロトコル (ICMP) ping トラフィックを使用します。応答 IP アドレスは、意図した被害者の IP アドレスに偽装されます。すべての応答は、ping に使用された IP ではなく、被害者に送信されます。255 つのインターネット ブロードキャスト アドレスは最大 255 のホストをサポートできるため、スマーフィング攻撃は XNUMX つの ping を XNUMX 倍に増幅します。この結果、ネットワークが使用不可能なレベルまで遅くなります。

Buffer オーバーフロー

バッファとは、 RAM これは、ディスクに書き戻す前に CPU がデータを操作できるようにデータを保持するために使用されます。 Bufferバッファにはサイズ制限があります。このタイプの攻撃は、バッファが保持できる以上のデータを読み込みます。これにより、バッファがオーバーフローし、保持しているデータが破損します。バッファ オーバーフローの例としては、256 文字のファイル名を持つ電子メールを送信することが挙げられます。

ティアドロップ

このタイプの攻撃では、より大きなデータ パケットが使用されます。 TCP/IP はそれらをフラグメントに分割し、受信ホスト上で組み立てられます。 攻撃者は、送信されるパケットを操作して、パケットが互いに重なり合うようにします。 これにより、意図した被害者がパケットを再構築しようとしてクラッシュする可能性があります。

SYN攻撃

SYN はの短縮形です Sync崇高化する。このタイプの攻撃は、TCP を使用した通信を確立するために 3 ウェイ ハンドシェイクを利用します。 SYN 攻撃は、被害者に不完全な SYN メッセージを大量に送信することで機能します。これにより、被害者のマシンは決して使用されないメモリ リソースを割り当て、正規のユーザーのアクセスを拒否します。

DoS攻撃ツール

以下は、DoS 攻撃を実行するために使用できるツールの一部です。

- ネメシー– このツールはランダムパケットを生成するために使用できます。Windowsで動作します。このツールは以下からダウンロードできます。 http://packetstormsecurity.com/files/25599/nemesy13.zip.html 。 プログラムの性質上、ウイルス対策ソフトウェアを使用している場合は、ウイルスとして検出される可能性が高くなります。

- ランドとラティエラ– このツールは、IP スプーフィングと TCP 接続の開始に使用できます。

- ブラスト– このツールはからダウンロードできます http://www.opencomm.co.uk/products/blast/features.php

- パンサー– このツールを使用すると、被害者のネットワークに UDP パケットを大量に送信できます。

- ボットネット– これらは、分散型サービス拒否攻撃を実行するために使用される、インターネット上の侵害された多数のコンピュータです。

また、チェックしてください:- 最高の無料 DDoS Attack オンラインツール | ソフトウェア | ウェブサイト

DoS攻撃を防ぐには?

組織は、サービス拒否攻撃から自らを保護するために、次のポリシーを採用できます。

- SYN フラッディングなどの攻撃は、オペレーティング システムのバグを悪用します。 セキュリティパッチをインストールすると、 このような攻撃の可能性を減らすのに役立ちます。

- 侵入検知システム 違法行為を特定し阻止するためにも使用できます

- ファイアウォール 攻撃者の IP を特定して、攻撃者からのすべてのトラフィックをブロックすることで、単純な DoS 攻撃を阻止するために使用できます。

- ルータ アクセス コントロール リストを使用してネットワークへのアクセスを制限し、違法と思われるトラフィックをドロップするように設定できます。

ハッキング アクティビティ: Ping of Death

を使用していると仮定します。 Windows この練習のために。また、同じネットワーク上に少なくとも 2 台のコンピュータがあることを前提とします。 DOS 攻撃は、許可されていないネットワークでは違法です。このため、この演習では独自のネットワークをセットアップする必要があります。

ターゲットコンピュータでコマンドプロンプトを開きます

コマンド「ipconfig」を入力します。 以下に示すような結果が得られます

この例では、次を使用しています。 モバイル ブロードバンド接続の詳細。IPアドレスをメモしてください。注:この例をより効果的にするために、 LANネットワーク.

攻撃に使用するコンピュータに切り替えて、コマンド プロンプトを開きます。

被害者のコンピュータに 65500 の無限のデータ パケットを送信して ping を実行します。

次のコマンドを入力します

ping 10.128.131.108 –t |65500

ここに、

- 「ping」はデータパケットを被害者に送信します

- 「10.128.131.108」は被害者のIPアドレスです

- 「-t」は、プログラムが停止するまでデータ パケットが送信されることを意味します

- 「-l」は、被害者に送信されるデータロードを指定します。

以下に示すような結果が得られます

ターゲット コンピュータにデータ パケットを大量に送信しても、被害者には大きな影響はありません。 攻撃をより効果的にするには、複数のコンピュータからの ping を使用してターゲット コンピュータを攻撃する必要があります。

上記の攻撃は、攻撃者のルーターに使用される可能性があります。 ウェブサーバー 等々

ターゲット コンピュータに対する攻撃の影響を確認したい場合は、次のようにすることができます。 タスクマネージャーを開く ネットワークアクティビティを表示します。

- タスクバーを右クリックします

- 「タスクマネージャーの開始」を選択します

- 「ネットワーク」タブをクリックします

- 次のような結果が得られます

攻撃が成功すると、ネットワーク アクティビティの増加が確認できるはずです。

ハッキング アクティビティ: DoS 攻撃を開始する

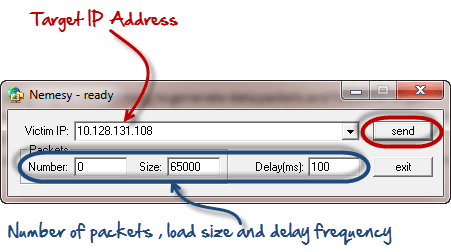

この実践的なシナリオでは、Nemesy を使用してデータ パケットを生成し、ターゲットのコンピューター、ルーター、またはサーバーにフラッディングします。

上で述べたように、Nemesy は違法なプログラムとして検出されます。 アンチウイルス。この演習ではウイルス対策ソフトウェアを無効にする必要があります。

- Nemesy をダウンロードする http://packetstormsecurity.com/files/25599/nemesy13.zip.html

- それを解凍し、プログラム Nemesy.exe を実行します。

- 次のインターフェースが表示されます

ターゲットを入力してください IPアドレス、この例では;上の例で使用したターゲット IP を使用しました。

ここに、

- パケット数が 0 は無限を意味します。 無限のデータパケットを送信したくない場合は、希望の数に設定できます

- 当学校区の サイズフィールドは送信されるデータバイトを指定します そして遅延 時間間隔を指定します ミリ秒単位。

送信ボタンをクリックしてください

次のような結果が表示されるはずです

タイトル バーには送信されたパケットの数が表示されます

停止ボタンをクリックして、プログラムによるデータ パケットの送信を停止します。

ターゲット コンピュータのタスク マネージャを監視して、ネットワーク アクティビティを確認できます。

分散型サービス拒否 (DDoS) 攻撃とは何ですか?

DDoS 攻撃は、DoS 攻撃のエスカレートした形態で、悪意のあるトラフィックが複数のソースから来るため、単一のソースをブロックするだけでは攻撃を阻止するのが難しくなります。DDoS 攻撃では、ボットネットと呼ばれる複数の侵害されたコンピューターが使用され、ターゲット システムに大量のトラフィックが送られ、サービス拒否が発生します。これらの攻撃は、攻撃者が複数のトラフィック ソースを制御するため、分散型であるため、緩和するのがより困難です。

製品概要

- サービス拒否攻撃の目的は、正当なユーザーがネットワークやサーバーなどのリソースにアクセスすることを拒否することです。

- 攻撃には、サービス妨害と分散型サービス妨害の XNUMX 種類があります。

- サービス拒否攻撃は、SYNフラッディング、Ping of Death、ティアドロップ、スマーフ、バッファオーバーフローなどを使用して実行される可能性があります。

- オペレーティング システム、ルーター構成、ファイアウォール、侵入検知システムのセキュリティ パッチを使用して、サービス拒否攻撃から保護できます。

また、チェックしてください:- 初心者向けの無料の倫理的ハッキング チュートリアル: ハッキング方法を学ぶ [オンライン コース]