Qu’est-ce qu’une attaque par déni de service ? Comment attaquer par DoS

Qu’est-ce qu’une attaque par déni de service (DoS) ?

DoS est une attaque utilisée pour refuser aux utilisateurs légitimes l'accès à une ressource telle qu'un site Web, un réseau, des e-mails, etc. ou pour le rendre extrêmement lent. DoS est l'acronyme de Dénigme of Sservice. Ce type d'attaque est généralement mis en œuvre en frappant la ressource cible telle qu'un serveur Web avec trop de requêtes en même temps. Cela a pour conséquence que le serveur ne répond pas à toutes les requêtes. Cela peut avoir pour effet de faire planter les serveurs ou de les ralentir.

Couper certaines activités sur Internet peut entraîner une perte importante d’activité ou d’argent. Internet et réseaux informatiques alimentent de nombreuses entreprises. Certaines organisations telles que les passerelles de paiement et les sites de commerce électronique dépendent entièrement d'Internet pour faire des affaires.

Dans ce didacticiel, nous vous présenterons ce qu'est une attaque par déni de service, comment elle est réalisée et comment vous pouvez vous protéger contre de telles attaques.

ManageEngine EventLog Analyzer est un autre excellent choix pour un serveur Syslog. Il protège les données sensibles de votre organisation contre les accès non autorisés, les modifications, les menaces de sécurité et les violations.

Types d'attaques par déni de service (DoS)

Il existe deux types d'attaques DoS, à savoir :

- DoS – ce type d'attaque est effectué par un seul hôte

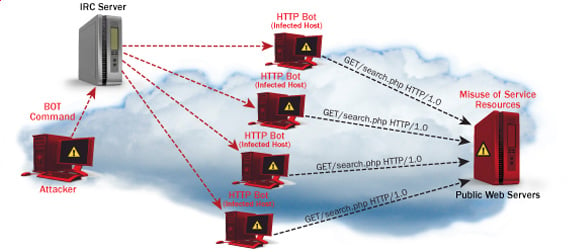

- DoS distribué – ce type d'attaque est réalisé par plusieurs machines compromises qui ciblent toutes la même victime. Il inonde le réseau de paquets de données.

Comment fonctionnent les attaques DoS ?

Examinons comment les attaques DoS sont effectuées et les techniques utilisées. Nous examinerons cinq types courants d’attaques.

Ping de la mort

La commande ping est généralement utilisée pour tester la disponibilité d'une ressource réseau. Cela fonctionne en envoyant de petits paquets de données à la ressource réseau. Le ping de la mort en profite et envoie des paquets de données au-dessus de la limite maximale (65,536 octets) autorisée par TCP/IP. TCP / IP la fragmentation divise les paquets en petits morceaux qui sont envoyés au serveur. Étant donné que les paquets de données envoyés sont plus volumineux que ce que le serveur peut gérer, celui-ci peut se bloquer, redémarrer ou planter.

Schtroumpf

Ce type d'attaque utilise de grandes quantités de trafic ping ICMP (Internet Control Message Protocol) sur une adresse de diffusion Internet. L'adresse IP de réponse est usurpée pour correspondre à celle de la victime prévue. Toutes les réponses sont envoyées à la victime au lieu de l'adresse IP utilisée pour les pings. Étant donné qu’une seule adresse de diffusion Internet peut prendre en charge un maximum de 255 hôtes, une attaque schtroumpf amplifie un seul ping 255 fois. Cela a pour effet de ralentir le réseau à un point tel qu'il est impossible de l'utiliser.

Buffer Overflow

Un tampon est un emplacement de stockage temporel dans RAM qui est utilisé pour conserver les données afin que le processeur puisse les manipuler avant de les réécrire sur le disque. BufferLes fichiers ont une taille limite. Ce type d'attaque charge la mémoire tampon avec plus de données qu'elle ne peut en contenir. Cela provoque un débordement de la mémoire tampon et corrompt les données qu'elle contient. Un exemple de débordement de mémoire tampon est l'envoi d'e-mails avec des noms de fichiers comportant 256 caractères.

Larme

Ce type d'attaque utilise des paquets de données plus volumineux. TCP/IP les divise en fragments qui sont assemblés sur l'hôte récepteur. L'attaquant manipule les paquets au fur et à mesure de leur envoi afin qu'ils se chevauchent. Cela peut provoquer un crash de la victime prévue alors qu'elle tente de réassembler les paquets.

Attaque SYN

SYN est une forme courte pour Synchroniser. Ce type d'attaque profite de la négociation à trois pour établir une communication via TCP. L'attaque SYN fonctionne en inondant la victime de messages SYN incomplets. Cela amène la machine victime à allouer des ressources mémoire qui ne sont jamais utilisées et à refuser l'accès aux utilisateurs légitimes.

Outils d'attaque DoS

Voici quelques-uns des outils pouvant être utilisés pour effectuer des attaques DoS.

- Némésis– cet outil peut être utilisé pour générer des paquets aléatoires. Cela fonctionne sur Windows. Cet outil peut être téléchargé depuis http://packetstormsecurity.com/files/25599/nemesy13.zip.html . En raison de la nature du programme, si vous disposez d’un antivirus, il sera très probablement détecté comme un virus.

- Terre et LaTierra– cet outil peut être utilisé pour l’usurpation d’adresse IP et l’ouverture de connexions TCP

- Explosion– cet outil peut être téléchargé depuis http://www.opencomm.co.uk/products/blast/features.php

- Panther– cet outil peut être utilisé pour inonder le réseau d'une victime avec des paquets UDP.

- Botnets– il s’agit d’une multitude d’ordinateurs compromis sur Internet qui peuvent être utilisés pour effectuer une attaque par déni de service distribué.

Vérifiez également: - Meilleur GRATUIT DDoS Attack Outil en ligne | Logiciel | Sites Internet

Comment prévenir les attaques DoS ?

Une organisation peut adopter la politique suivante pour se protéger contre les attaques par déni de service.

- Les attaques telles que l'inondation SYN profitent des bugs du système d'exploitation. L'installation de correctifs de sécurité peut contribuer à réduire les risques de telles attaques.

- Systèmes de détection d'intrusion peut également être utilisé pour identifier et même arrêter les activités illégales

- Les pare-feu peut être utilisé pour arrêter de simples attaques DoS en bloquant tout le trafic provenant d'un attaquant en identifiant son IP.

- Routeurs peut être configuré via la liste de contrôle d'accès pour limiter l'accès au réseau et supprimer le trafic illégal suspecté.

Activité de piratage : Ping de la mort

Nous supposerons que vous utilisez Windows pour cet exercice. Nous supposerons également que vous disposez d’au moins deux ordinateurs sur le même réseau. Les attaques DOS sont illégales sur les réseaux pour lesquels vous n'êtes pas autorisé à le faire. C'est pourquoi vous devrez configurer votre propre réseau pour cet exercice.

Ouvrez l'invite de commande sur l'ordinateur cible

Entrez la commande ipconfig. Vous obtiendrez des résultats similaires à ceux présentés ci-dessous

Pour cet exemple, nous utilisons Mobile Détails de la connexion haut débit. Prenez note de l'adresse IP. Remarque : pour que cet exemple soit plus efficace, vous devez utiliser un Réseau LAN.

Basculez vers l’ordinateur que vous souhaitez utiliser pour l’attaque et ouvrez l’invite de commande

Nous allons envoyer une requête ping à notre ordinateur victime avec des paquets de données infinis de 65500

Entrez la commande suivante

ping 10.128.131.108 –t |65500

ICI,

- « ping » envoie les paquets de données à la victime

- « 10.128.131.108 » est l'adresse IP de la victime

- "-t" signifie que les paquets de données doivent être envoyés jusqu'à l'arrêt du programme

- "-l" spécifie la charge de données à envoyer à la victime

Vous obtiendrez des résultats similaires à ceux présentés ci-dessous

Inonder l'ordinateur cible de paquets de données n'a pas beaucoup d'effet sur la victime. Pour que l'attaque soit plus efficace, vous devez attaquer l'ordinateur cible avec des pings provenant de plusieurs ordinateurs.

L'attaque ci-dessus peut être utilisée pour attaquer les routeurs, serveurs web et ainsi de suite

Si vous souhaitez voir les effets de l'attaque sur l'ordinateur cible, vous pouvez ouvrir le gestionnaire de tâches et visualiser les activités du réseau.

- Clic droit sur la barre des tâches

- Sélectionnez démarrer le gestionnaire de tâches

- Cliquez sur l'onglet réseau

- Vous obtiendrez des résultats similaires à ceux suivants

Si l’attaque réussit, vous devriez pouvoir constater une augmentation des activités réseau.

Activité de piratage : lancez une attaque DoS

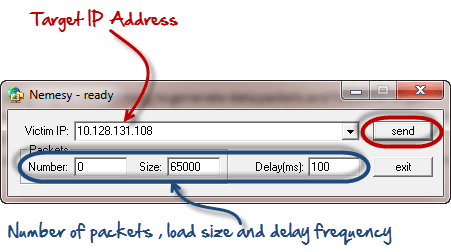

Dans ce scénario pratique, nous allons utiliser Nemesy pour générer des paquets de données et inonder l'ordinateur, le routeur ou le serveur cible.

Comme indiqué ci-dessus, Nemesy sera détecté comme programme illégal par votre anti-virus. Vous devrez désactiver l'antivirus pour cet exercice.

- Téléchargez Nemesy depuis http://packetstormsecurity.com/files/25599/nemesy13.zip.html

- Décompressez-le et exécutez le programme Nemesy.exe

- Vous obtiendrez l'interface suivante

Entrez la cible Adresse IP, dans cet exemple ; nous avons utilisé l'adresse IP cible que nous avons utilisée dans l'exemple ci-dessus.

ICI,

- 0 car le nombre de paquets signifie l'infini. Vous pouvez le définir sur le numéro souhaité si vous ne souhaitez pas envoyer de paquets de données infinis

- L'espace Le champ size spécifie les octets de données à envoyer et le retard spécifie l'intervalle de temps en millisecondes.

Cliquez sur le bouton envoyer

Vous devriez pouvoir voir les résultats suivants

La barre de titre vous montrera le nombre de paquets envoyés

Cliquez sur le bouton d'arrêt pour empêcher le programme d'envoyer des paquets de données.

Vous pouvez surveiller le gestionnaire de tâches de l'ordinateur cible pour voir les activités réseau.

Qu'est-ce qu'une attaque par déni de service distribué (DDoS) ?

Une attaque DDoS est une forme avancée d'attaque DoS dans laquelle le trafic malveillant provient de plusieurs sources, ce qui rend plus difficile l'arrêt de l'attaque en bloquant simplement une source unique. Dans une attaque DDoS, plusieurs ordinateurs compromis, collectivement appelés botnet, sont utilisés pour inonder le système cible de trafic, provoquant ainsi un déni de service. Ces attaques sont plus difficiles à atténuer en raison de leur nature distribuée, car l'attaquant contrôle plusieurs sources de trafic.

Résumé

- L'objectif d'une attaque par déni de service est de refuser aux utilisateurs légitimes l'accès à une ressource telle qu'un réseau, un serveur, etc.

- Il existe deux types d'attaques : le déni de service et le déni de service distribué.

- Une attaque par déni de service peut être effectuée à l'aide de SYN Flooding, Ping of Death, Teardrop, Smurf ou buffer overflow.

- Des correctifs de sécurité pour les systèmes d'exploitation, la configuration des routeurs, les pare-feu et les systèmes de détection d'intrusion peuvent être utilisés pour se protéger contre les attaques par déni de service.

Vérifiez également: - Tutoriels gratuits de piratage éthique pour débutants : Apprenez à pirater [Cours en ligne]