Comment pirater un serveur (Web)

Piratage de serveur Web

Un serveur Web est un programme informatique ou un ordinateur qui exécute l'application. Il s'agit de la fonctionnalité principale consistant à accepter les requêtes HTTP des clients, à fournir une page Web, puis à renvoyer les réponses HTTP. Il pourrait également être déterminé comme un programme de machine virtuelle. Ce type de diffusion consiste en des documents HTML ou du contenu supplémentaire comme des feuilles de style et JavaScénario.

Les clients se tournent généralement vers Internet pour obtenir des informations et acheter des produits et services. À cette fin, la plupart des organisations disposent de sites Web. La plupart des sites Web stockent des informations précieuses telles que numéros de carte de crédit, adresse e-mail et mots de passe, etc.. Cela en a fait des cibles pour les attaquants. Les sites Web dégradés peuvent également être utilisés pour communiquer des idéologies religieuses ou politiques, etc.

Dans ce didacticiel, nous vous présenterons les techniques de piratage des serveurs Web et comment vous pouvez protéger les serveurs contre de telles attaques.

Comment pirater un serveur Web

Dans ce scénario pratique, nous allons examiner l'anatomie d'une attaque de serveur Web. Nous supposerons que nous ciblons www.techpanda.org. Nous n’allons pas réellement le pirater car c’est illégal. Nous utiliserons le domaine uniquement à des fins éducatives.

Étape 1) Ce dont nous aurons besoin

- Une cible www.techpanda.org

- Moteur de recherche Bing

- Outils d'injection SQL

- PHP Shell, nous utiliserons dk shell http://sourceforge.net/projects/icfdkshell/

Étape 2) Collecte d'informations

Nous devrons obtenir l’adresse IP de notre cible et trouver d’autres sites Web partageant la même adresse IP.

Nous utiliserons un outil en ligne pour trouver l'adresse IP de la cible et d'autres sites Web partageant l'adresse IP

- Entrez l'URL https://www.yougetsignal.com/tools/web-sites-on-web-server/ dans votre navigateur web

- Entrer www.techpanda.org comme cible

- Cliquez sur le bouton Vérifier

- Vous obtiendrez les résultats suivants

Sur la base des résultats ci-dessus, le Adresse IP de la cible est 69.195.124.112

Nous avons également découvert qu'il existe 403 domaines sur le même serveur Web.

Notre prochaine étape consiste à analyser les autres sites Web à la recherche de SQL vulnérabilités d’injection. Remarque : si nous pouvons trouver un SQL vulnérable sur la cible, alors nous l'exploiterions directement sans considérer les autres sites Web.

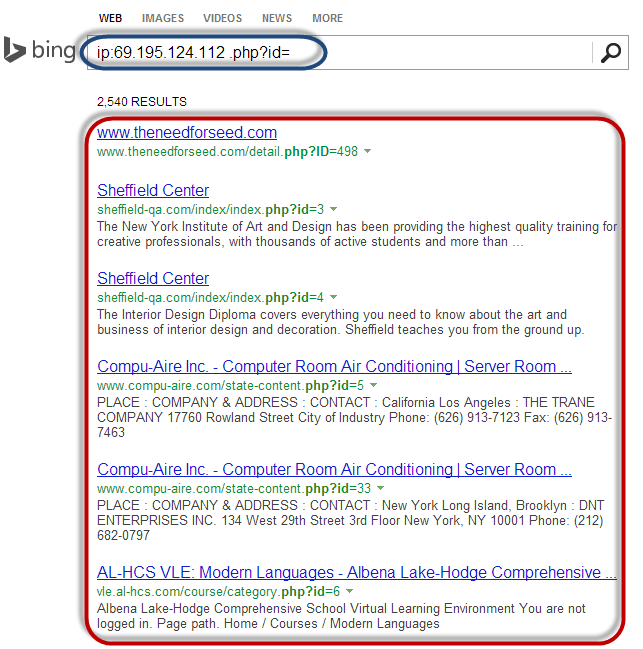

- Entrez l'URL www.bing.com dans votre navigateur Web. Cela ne fonctionnera qu'avec Bing, alors n'utilisez pas d'autres moteurs de recherche tels que Google ou Yahoo.

- Saisissez la requête de recherche suivante

ip:69.195.124.112 .php?id=

ICI,

- « ip:69.195.124.112 » limite la recherche à tous les sites Web hébergés sur le serveur Web avec l'adresse IP 69.195.124.112

- La recherche « .php?id = » des variables URL GET utilisait des paramètres pour les instructions SQL.

Vous obtiendrez les résultats suivants

Comme vous pouvez le voir sur les résultats ci-dessus, tous les sites Web utilisant des variables GET comme paramètres pour l'injection SQL ont été répertoriés.

La prochaine étape logique serait d’analyser les sites Web répertoriés à la recherche de vulnérabilités d’injection SQL. Vous pouvez le faire en utilisant l'injection SQL manuelle ou en utilisant les outils répertoriés dans cet article sur Injection SQL.

Étape 3) Téléchargement du shell PHP

Nous n’analyserons aucun des sites Web répertoriés car cela est illégal. Supposons que nous ayons réussi à nous connecter à l'un d'eux. Vous devrez télécharger le shell PHP que vous avez téléchargé à partir de http://sourceforge.net/projects/icfdkshell/

- Ouvrez l'URL où vous avez téléchargé le fichier dk.php.

- Vous obtiendrez la fenêtre suivante

- En cliquant sur l'URL du lien symbolique, vous aurez accès aux fichiers du domaine cible.

Une fois que vous avez accès aux fichiers, vous pouvez obtenir les informations de connexion à la base de données et faire ce que vous voulez, comme la dégradation, le téléchargement de données telles que des e-mails, etc.

Vulnérabilités du serveur Web

Un serveur Web est un programme qui stocke des fichiers (généralement des pages Web) et les rend accessibles via le réseau ou Internet. Un serveur Web nécessite à la fois du matériel et des logiciels. Les attaquants ciblent généralement les exploits du logiciel pour obtenir un accès autorisé au serveur. Examinons quelques-unes des vulnérabilités courantes dont profitent les attaquants.

- Les paramètres par défaut – Ces paramètres tels que l’identifiant utilisateur et les mots de passe par défaut peuvent être facilement devinés par les attaquants. Les paramètres par défaut peuvent également permettre d'effectuer certaines tâches telles que l'exécution de commandes sur le serveur qui peuvent être exploitées.

- Mauvaise configuration des systèmes d'exploitation et des réseaux – certaines configurations, comme permettre aux utilisateurs d'exécuter des commandes sur le serveur, peuvent être dangereuses si l'utilisateur ne dispose pas d'un bon mot de passe.

- Bugs dans le système d'exploitation et les serveurs Web – les bogues découverts dans le système d’exploitation ou le logiciel du serveur Web peuvent également être exploités pour obtenir un accès non autorisé au système.

En plus des vulnérabilités du serveur Web mentionnées ci-dessus, les éléments suivants peuvent également conduire à un accès non autorisé

- Manque de politique et de procédures de sécurité– l'absence de politique et de procédures de sécurité telles que la mise à jour du logiciel antivirus, l'application de correctifs au système d'exploitation et au logiciel du serveur Web peuvent créer des failles de sécurité pour les attaquants.

Types de serveurs Web

Voici une liste des serveurs Web courants

- Apache – Il s’agit du serveur Web couramment utilisé sur Internet. Il est multiplateforme mais est généralement installé sous Linux. La plupart PHP les sites Web sont hébergés sur Apache les serveurs.

- Internet Information Services (IIS) – Il est développé par Microsoft. Il tourne sur Windows et est le deuxième serveur Web le plus utilisé sur Internet. La plupart des sites Web asp et aspx sont hébergés sur Serveurs IIS.

- Apache Tomcat - Plus Java pages du serveur (JSP) les sites Web sont hébergés sur ce type de serveur Web.

- Autres serveurs Web – Ceux-ci incluent le serveur Web de Novell et IBMles serveurs Lotus Domino de.

Types d'attaques contre les serveurs Web

Attaques par traversée de répertoire – Ce type d’attaque exploite les bugs du serveur Web pour obtenir un accès non autorisé à des fichiers et dossiers qui ne sont pas dans le domaine public. Une fois que l'attaquant a obtenu l'accès, il peut télécharger des informations sensibles, exécuter des commandes sur le serveur ou installer des logiciels malveillants.

- Attaques de déni de service – Avec ce type d'attaque, le serveur Web peut planter ou devenir indisponible pour les utilisateurs légitimes.

- Détournement du système de noms de domaine – Avec ce type d'attaquant, les paramètres DNS sont modifiés pour pointer vers le serveur Web de l'attaquant. Tout le trafic censé être envoyé au serveur Web est redirigé vers le mauvais serveur.

- Reniflement – Les données non cryptées envoyées sur le réseau peuvent être interceptées et utilisées pour obtenir un accès non autorisé au serveur Web.

- L'hameçonnage – Avec ce type d’attaque, l’attaque usurpe l’identité des sites Web et dirige le trafic vers le faux site Web. Les utilisateurs peu méfiants peuvent être amenés à soumettre des données sensibles telles que des informations de connexion, des numéros de carte de crédit, etc.

- Pharming – Avec ce type d’attaque, l’attaquant compromet les serveurs DNS (Domain Name System) ou sur l’ordinateur de l’utilisateur afin que le trafic soit dirigé vers un site malveillant.

- Defacement – Avec ce type d'attaque, l'attaquant remplace le site Web de l'organisation par une autre page contenant le nom du pirate informatique, des images et pouvant inclure de la musique de fond et des messages.

Effets des attaques réussies

- La réputation d'une organisation peut être ruinée si l'attaquant modifie le contenu du site Web et inclut des informations malveillantes ou des liens vers un site Web pornographique

- Le serveur Web peut être utilisé pour installer logiciel malveillant sur les utilisateurs qui visitent le site Web compromis. Le logiciel malveillant téléchargé sur l'ordinateur du visiteur peut être un virus, cheval de Troie ou logiciel Botnet, etc.

- Les données utilisateur compromises peuvent être utilisées pour des activités frauduleuses ce qui peut entraîner des pertes commerciales ou des poursuites de la part des utilisateurs qui ont confié leurs coordonnées à l'organisation

Meilleurs outils d'attaque de serveur Web

Certains des outils d'attaque de serveur Web courants incluent :

- Metasploit – il s’agit d’un outil open source pour développer, tester et utiliser du code d’exploitation. Il peut être utilisé pour découvrir des vulnérabilités dans les serveurs Web et écrire des exploits pouvant être utilisés pour compromettre le serveur.

- MPack – il s’agit d’un outil d’exploitation du Web. Il a été écrit en PHP et est soutenu par MySQL comme moteur de base de données. Une fois qu'un serveur Web a été compromis à l'aide de MPack, tout le trafic vers celui-ci est redirigé vers des sites Web de téléchargement malveillants.

- Zeus – cet outil peut être utilisé pour transformer un ordinateur compromis en robot ou zombie. Un bot est un ordinateur compromis utilisé pour effectuer des attaques sur Internet. Un botnet est un ensemble d'ordinateurs compromis. Le botnet peut ensuite être utilisé dans une attaque de déni de service ou dans l’envoi de spams.

- Neoscission – cet outil peut être utilisé pour installer des programmes, supprimer des programmes, les répliquer, etc.

Comment éviter les attaques sur le serveur Web

Une organisation peut adopter la stratégie suivante pour se protéger contre les attaques de serveur Web.

- Gestion des correctifs– cela implique l’installation de correctifs pour aider à sécuriser le serveur. Un patch est une mise à jour qui corrige un bug du logiciel. Les correctifs peuvent être appliqués au le système d'exploitation et le système de serveur Web.

- Installation et configuration sécurisées du le système d'exploitation

- Installation et configuration sécurisées du logiciel de serveur web

- Système d'analyse des vulnérabilités– ceux-ci incluent des outils tels que Snort, NMap, accès au scanner désormais facile (SANE)

- Les pare-feu peut être utilisé pour arrêter simple Attaques DoS en bloquant tout le trafic provenant des adresses IP sources d'identification de l'attaquant.

- antivirus le logiciel peut être utilisé pour supprimer les logiciels malveillants sur le serveur

- Désactivation de l'administration à distance

- Comptes par défaut et comptes inutilisés du système

- Ports et paramètres par défaut (comme FTP sur le port 21) doit être remplacé par un port et des paramètres personnalisés (port FTP à 5069)

Résumé

- Serveur Web des informations précieuses stockées et sont accessibles au domaine public. Cela en fait des cibles pour les attaquants.

- Les serveurs Web couramment utilisés incluent Apache et Internet Information Service IIS.

- Les attaques contre les serveurs Web profitent des bogues et des erreurs de configuration du système d'exploitation, des serveurs Web et des réseaux.

- Les outils de piratage de serveur Web populaires incluent Neosploit, MPack et ZeuS.

- Une bonne politique de sécurité peut réduire les risques d'attaque