บทช่วยสอนการทดสอบการเจาะ: PenTest คืออะไร

Penetration Testing

Penetration Testing หรือ Pen Testing นั้นเป็นประเภทหนึ่ง การทดสอบความปลอดภัย ใช้เพื่อครอบคลุมช่องโหว่ ภัยคุกคาม และความเสี่ยงที่ผู้โจมตีสามารถใช้ประโยชน์ในแอปพลิเคชันซอฟต์แวร์ เครือข่าย หรือเว็บแอปพลิเคชัน วัตถุประสงค์ของการทดสอบการเจาะระบบคือเพื่อระบุและทดสอบช่องโหว่ด้านความปลอดภัยที่เป็นไปได้ทั้งหมดที่มีอยู่ในแอปพลิเคชันซอฟต์แวร์ การทดสอบการเจาะเรียกอีกอย่างว่าการทดสอบปากกา

ช่องโหว่คือความเสี่ยงที่ผู้โจมตีสามารถขัดขวางหรือรับสิทธิ์ในการเข้าถึงระบบหรือข้อมูลใด ๆ ที่อยู่ในระบบ ช่องโหว่มักเกิดขึ้นโดยไม่ได้ตั้งใจในระหว่างขั้นตอนการพัฒนาซอฟต์แวร์และการใช้งาน ช่องโหว่ทั่วไป ได้แก่ ข้อผิดพลาดในการออกแบบ ข้อผิดพลาดในการกำหนดค่า จุดบกพร่องของซอฟต์แวร์ ฯลฯ การวิเคราะห์การเจาะระบบขึ้นอยู่กับกลไกสองประการ ได้แก่ การประเมินช่องโหว่และการทดสอบการเจาะระบบ (VAPT)

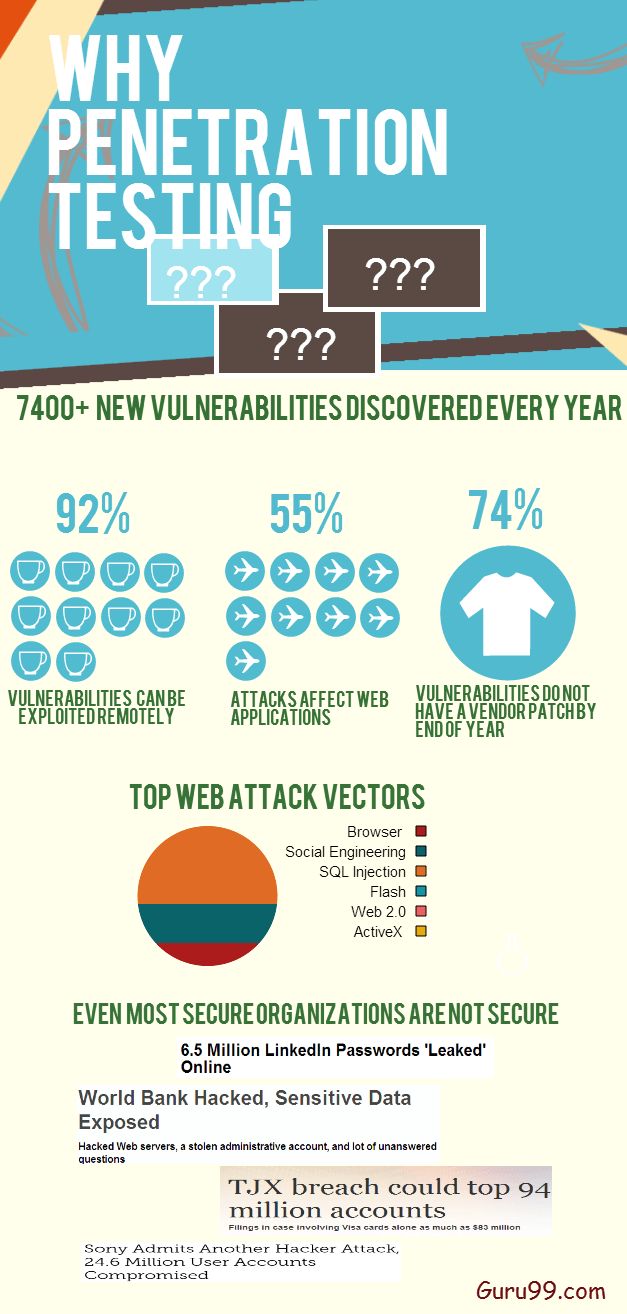

ทำไมต้องทดสอบการเจาะ?

การรุกถือเป็นสิ่งสำคัญในองค์กรเพราะ –

- ภาคการเงิน เช่น ธนาคาร วาณิชธนกิจ ตลาดหลักทรัพย์ ต้องการให้ข้อมูลของตนมีความปลอดภัย และการทดสอบการเจาะระบบถือเป็นสิ่งสำคัญเพื่อให้มั่นใจในความปลอดภัย

- ในกรณีที่ระบบซอฟต์แวร์ถูกแฮ็กไปแล้วและองค์กรต้องการตรวจสอบว่ายังคงมีภัยคุกคามอยู่ในระบบหรือไม่เพื่อหลีกเลี่ยงการแฮ็กในอนาคต

- การทดสอบการเจาะข้อมูลเชิงรุกเป็นการป้องกันแฮกเกอร์ที่ดีที่สุด

ประเภทของการทดสอบการเจาะ

ประเภทของการทดสอบการเจาะระบบที่เลือกมักจะขึ้นอยู่กับขอบเขตและองค์กรต้องการจำลองการโจมตีโดยพนักงาน ผู้ดูแลระบบเครือข่าย (แหล่งที่มาภายใน) หรือโดยแหล่งที่มาภายนอก การทดสอบการเจาะระบบมีสามประเภทด้วยกัน

- สีดำ Box การทดสอบ

- สีขาว Box การทดสอบการเจาะ

- สีเทา Box Penetration Testing

ในการทดสอบการเจาะระบบแบบกล่องดำ ผู้ทดสอบไม่มีความรู้เกี่ยวกับระบบที่ต้องทดสอบ เขามีหน้าที่รวบรวมข้อมูลเกี่ยวกับเครือข่ายหรือระบบเป้าหมาย

ในการทดสอบการเจาะระบบแบบ White-box ผู้ทดสอบมักจะได้รับข้อมูลที่สมบูรณ์เกี่ยวกับเครือข่ายหรือระบบที่ต้องการทดสอบ รวมถึงรูปแบบที่อยู่ IP โค้ดต้นฉบับ รายละเอียดระบบปฏิบัติการ เป็นต้น ข้อมูลดังกล่าวถือเป็นการจำลองการโจมตีโดยแหล่งภายใน (พนักงานขององค์กร) ก็ได้

ในการทดสอบเจาะระบบโดยใช้กล่องสีเทา ผู้ทดสอบจะได้รับความรู้บางส่วนเกี่ยวกับระบบ ซึ่งอาจถือได้ว่าเป็นการโจมตีโดยแฮกเกอร์ภายนอกที่เข้าถึงเอกสารโครงสร้างพื้นฐานเครือข่ายขององค์กรโดยไม่ถูกต้อง

วิธีการทดสอบการเจาะ

กิจกรรมต่อไปนี้จำเป็นต้องดำเนินการเพื่อดำเนินการทดสอบการเจาะระบบ

ขั้นตอนที่ 1) ขั้นตอนการวางแผน

- กำหนดขอบเขตและกลยุทธ์ของงานที่ได้รับมอบหมาย

- นโยบายความปลอดภัยที่มีอยู่จะใช้มาตรฐานในการกำหนดขอบเขต

ขั้นตอนที่ 2) ระยะการค้นพบ

- รวบรวมข้อมูลเกี่ยวกับระบบให้มากที่สุดเท่าที่จะเป็นไปได้รวมถึงข้อมูลในระบบ ชื่อผู้ใช้ และแม้แต่รหัสผ่าน สิ่งนี้เรียกว่าเป็น ลายนิ้วมือ

- สแกนและสอบสวนเข้าไปในพอร์ต

- ตรวจสอบช่องโหว่ของระบบ

ขั้นตอนที่ 3) ระยะการโจมตี

- ค้นหาการหาประโยชน์จากช่องโหว่ต่างๆ คุณต้องมีสิทธิ์การรักษาความปลอดภัยที่จำเป็นเพื่อใช้ประโยชน์จากระบบ

ขั้นตอนที่ 4) ระยะการรายงาน

- รายงานจะต้องมีการค้นพบโดยละเอียด

- ความเสี่ยงของช่องโหว่ที่พบและผลกระทบต่อธุรกิจ

- คำแนะนำและแนวทางแก้ไข (ถ้ามี)

ภารกิจหลักในการทดสอบการเจาะระบบคือการรวบรวมข้อมูลระบบ มีสองวิธีในการรวบรวมข้อมูล -

- โมเดล 'หนึ่งต่อหนึ่ง' หรือ 'หนึ่งต่อหลาย' ที่เกี่ยวข้องกับโฮสต์: ผู้ทดสอบดำเนินการเทคนิคในลักษณะเชิงเส้นกับโฮสต์เป้าหมายเดียวหรือการจัดกลุ่มเชิงตรรกะของโฮสต์เป้าหมาย (เช่น ซับเน็ต)

- โมเดล 'หลายต่อหนึ่ง' หรือ 'หลายต่อหลาย': ผู้ทดสอบใช้โฮสต์หลายตัวเพื่อดำเนินการเทคนิคการรวบรวมข้อมูลในแบบสุ่ม จำกัดอัตรา และแบบไม่เชิงเส้น

ตัวอย่างเครื่องมือทดสอบการเจาะ

มีเครื่องมือมากมายที่ใช้ในการทดสอบการเจาะและ เครื่องมือ Pentest ที่สำคัญ คือ:

1) Teramind

Teramind มอบชุดโปรแกรมที่ครอบคลุมสำหรับการป้องกันภัยคุกคามภายในและการติดตามพนักงาน ช่วยเพิ่มความปลอดภัยผ่านการวิเคราะห์พฤติกรรมและการป้องกันข้อมูลสูญหาย รับรองการปฏิบัติตามข้อกำหนดและเพิ่มประสิทธิภาพกระบวนการทางธุรกิจ แพลตฟอร์มที่ปรับแต่งได้นั้นเหมาะสมกับความต้องการที่หลากหลายขององค์กร โดยให้ข้อมูลเชิงลึกที่นำไปใช้ได้จริงซึ่งมุ่งเน้นที่การเพิ่มผลผลิตและการปกป้องความสมบูรณ์ของข้อมูล

สิ่งอำนวยความสะดวก:

- การป้องกันภัยคุกคามจากภายใน: ตรวจจับและป้องกันการกระทำของผู้ใช้ที่อาจบ่งบอกถึงภัยคุกคามภายในต่อข้อมูล

- การเพิ่มประสิทธิภาพกระบวนการทางธุรกิจ: ใช้การวิเคราะห์พฤติกรรมที่ขับเคลื่อนด้วยข้อมูลเพื่อกำหนดกระบวนการปฏิบัติงานใหม่

- ผลผลิตของพนักงาน: ตรวจสอบประสิทธิภาพการทำงาน ความปลอดภัย และพฤติกรรมการปฏิบัติตามกฎระเบียบของพนักงาน

- การจัดการการปฏิบัติตามกฎระเบียบ: ช่วยจัดการการปฏิบัติตามกฎระเบียบด้วยโซลูชันเดียวที่ปรับขนาดได้ซึ่งเหมาะสำหรับธุรกิจขนาดเล็ก องค์กร และหน่วยงานภาครัฐ

- เหตุการณ์นิติวิทยาศาสตร์: ให้หลักฐานเพื่อเพิ่มการตอบสนองต่อเหตุการณ์ การสืบสวน และข้อมูลภัยคุกคาม

- การป้องกันข้อมูลสูญหาย: ตรวจสอบและป้องกันการสูญเสียข้อมูลที่ละเอียดอ่อนที่อาจเกิดขึ้น

- การตรวจสอบพนักงาน: เสนอความสามารถในการติดตามประสิทธิภาพและกิจกรรมของพนักงาน

- การวิเคราะห์พฤติกรรม: วิเคราะห์ข้อมูลพฤติกรรมแอปของลูกค้าแบบละเอียดเพื่อดูข้อมูลเชิงลึก

- การตั้งค่าการตรวจสอบที่ปรับแต่งได้: อนุญาตให้ปรับแต่งการตั้งค่าการตรวจสอบให้เหมาะสมกับกรณีการใช้งานเฉพาะหรือใช้กฎที่กำหนดไว้ล่วงหน้า

- ข้อมูลเชิงลึกของแดชบอร์ด: ให้การมองเห็นและข้อมูลเชิงลึกที่สามารถดำเนินการได้เกี่ยวกับกิจกรรมของพนักงานผ่านแดชบอร์ดที่ครอบคลุม

- nmap– เครื่องมือนี้ใช้สำหรับการสแกนพอร์ต การระบุระบบปฏิบัติการ ติดตามเส้นทาง และสำหรับการสแกนช่องโหว่

- Nessus– นี่เป็นเครื่องมือป้องกันช่องโหว่บนเครือข่ายแบบดั้งเดิม

- Pass-The-Hash – เครื่องมือนี้ใช้เป็นหลักในการถอดรหัสรหัสผ่าน

บทบาทและความรับผิดชอบของผู้ทดสอบการเจาะ

งานของผู้ทดสอบการเจาะระบบคือ:

- ผู้ทดสอบควรรวบรวมข้อมูลที่จำเป็นจากองค์กรเพื่อให้สามารถทดสอบการเจาะได้

- ค้นหาข้อบกพร่องที่อาจทำให้แฮกเกอร์สามารถโจมตีเครื่องเป้าหมายได้

- ผู้ทดสอบปากกาควรคิดและกระทำเหมือนแฮ็กเกอร์ตัวจริงแม้ว่าจะมีหลักจริยธรรมก็ตาม

- งานที่ทำโดยผู้ทดสอบการเจาะควรทำซ้ำได้ เพื่อให้นักพัฒนาแก้ไขได้ง่าย

- ควรกำหนดวันที่เริ่มต้นและวันที่สิ้นสุดของการดำเนินการทดสอบล่วงหน้า

- ผู้ทดสอบควรรับผิดชอบต่อการสูญหายของระบบหรือข้อมูลในระหว่างนั้น การทดสอบซอฟต์แวร์

- ผู้ทดสอบควรเก็บข้อมูลและข้อมูลไว้เป็นความลับ

การเจาะแบบแมนนวลกับการทดสอบการเจาะแบบอัตโนมัติ

| การทดสอบการเจาะด้วยตนเอง | การทดสอบการเจาะอัตโนมัติ |

|---|---|

| การทดสอบด้วยตนเอง ต้องใช้ผู้เชี่ยวชาญผู้เชี่ยวชาญเพื่อทำการทดสอบ | เครื่องมือทดสอบอัตโนมัติให้รายงานที่ชัดเจนโดยผู้เชี่ยวชาญที่มีประสบการณ์น้อย |

| การทดสอบด้วยตนเองต้องใช้ Excel และเครื่องมืออื่นๆ เพื่อติดตาม | การทดสอบระบบอัตโนมัติ มีเครื่องมือแบบรวมศูนย์และได้มาตรฐาน |

| ในการทดสอบด้วยตนเอง ผลลัพธ์ตัวอย่างจะแตกต่างกันไปในแต่ละการทดสอบ | ในกรณีของการทดสอบอัตโนมัติ ผลลัพธ์จะไม่แตกต่างกันไปในแต่ละการทดสอบ |

| ผู้ใช้ควรจดจำการล้างหน่วยความจำ | การทดสอบอัตโนมัติจะมีการล้างข้อมูลที่ครอบคลุม |

ข้อเสียของการทดสอบการเจาะ

การทดสอบการเจาะระบบไม่พบช่องโหว่ทั้งหมดในระบบ มีข้อจำกัดด้านเวลา งบประมาณ ขอบเขต ทักษะของผู้ทดสอบการเจาะระบบ

ต่อไปนี้คือผลข้างเคียงเมื่อเราทำการทดสอบการเจาะ:

- การสูญหายของข้อมูลและการทุจริต

- ลงเวลา

- เพิ่มต้นทุน

สรุป

ผู้ทดสอบควรทำตัวเหมือนแฮ็กเกอร์ตัวจริงและทดสอบแอปพลิเคชันหรือระบบ และจำเป็นต้องตรวจสอบว่าโค้ดนั้นเขียนอย่างปลอดภัยหรือไม่ การทดสอบการเจาะระบบจะมีประสิทธิภาพหากมีนโยบายความปลอดภัยที่ได้รับการปฏิบัติอย่างดี นโยบายและวิธีการทดสอบการเจาะควรเป็นสถานที่ที่ทำให้การทดสอบการเจาะมีประสิทธิภาพมากขึ้น นี่คือคู่มือเริ่มต้นฉบับสมบูรณ์สำหรับการทดสอบการเจาะระบบ

ตรวจสอบของเรา โครงการทดสอบการเจาะแบบสด