Более 100 лучших вопросов и ответов на собеседовании по кибербезопасности

Вопросы и ответы на собеседовании по кибербезопасности для первокурсников

1) Что такое кибербезопасность?

Кибербезопасность означает защиту оборудования, программного обеспечения и данных от злоумышленников. Основная цель кибербезопасности — защита от кибератак, таких как доступ, изменение или уничтожение конфиденциальной информации.

2) Каковы элементы кибербезопасности?

Основными элементами кибербезопасности являются:

- Информационная безопасность

- Сетевая безопасность

- Operaнациональная безопасность

- Безопасность приложений

- Обучение конечных пользователей

- Планирование непрерывности бизнеса

3) Каковы преимущества кибербезопасности?

Преимущества кибербезопасности заключаются в следующем:

- Он защищает бизнес от программ-вымогателей, вредоносных программ, социальной инженерии и фишинга.

- Это защищает конечных пользователей.

- Это обеспечивает хорошую защиту как данных, так и сетей.

- Увеличьте время восстановления после взлома.

- Кибербезопасность предотвращает несанкционированных пользователей.

4) Дайте определение криптографии.

Это метод, используемый для защиты информации от третьих лиц, называемых злоумышленниками. Криптография позволяет отправителю и получателю сообщения прочитать его детали.

5) Различайте IDS и IPS.

Система обнаружения вторжений (IDS) обнаруживает вторжения. Администратору следует проявлять осторожность, предотвращая вторжение. В системе предотвращения вторжений (IPS) система обнаруживает вторжение и предотвращает его.

6) Что такое ЦРУ?

Конфиденциальность, Integrity, и Доступность (CIA) — популярная модель, которая предназначена для разработки политики безопасности. Модель CIA состоит из трех концепций:

- Конфиденциальность: обеспечьте доступ к конфиденциальным данным только авторизованному пользователю.

- Integrity: Integrity означает, что информация находится в правильном формате.

- Доступность: убедитесь, что данные и ресурсы доступны для пользователей, которые в них нуждаются.

7) Что такое брандмауэр?

Это система безопасности, предназначенная для сети. На границах любой системы или сети устанавливается брандмауэр, который отслеживает и контролирует сетевой трафик. Брандмауэры в основном используются для защиты системы или сети от вредоносных программ, червей и вирусов. Брандмауэры также могут предотвратить фильтрацию контента и удаленный доступ.

8) Объясните Traceroute

Это инструмент, который показывает путь пакета. В нем перечислены все точки, через которые проходит пакет. Traceroute используется в основном, когда пакет не достигает пункта назначения. Traceroute используется для проверки места разрыва или остановки соединения или для выявления сбоя.

9) Различайте HIDS и NIDS.

| Параметр | HIDS | НДИ |

|---|---|---|

| Применение | HIDS используется для обнаружения вторжений. | Для сети используется NIDS. |

| Что он делает? | Он отслеживает подозрительную системную активность и трафик конкретного устройства. | Он отслеживает трафик всех устройств в сети. |

10) Объясните SSL

SSL означает уровень защищенных сокетов. Это технология создания зашифрованных соединений между веб-сервером и веб-браузером. Он используется для защиты информации в онлайн-транзакциях и цифровых платежах для обеспечения конфиденциальности данных.

11) Что вы подразумеваете под утечкой данных?

Утечка данных — это несанкционированная передача данных во внешний мир. Утечка данных происходит через электронную почту, оптические носители, ноутбуки и USB-ключи.

12) Объясните атаку грубой силой. Как это предотвратить?

Это метод проб и ошибок, чтобы найти правильный пароль или PIN-код. Хакеры неоднократно пробуют все комбинации учетных данных. Во многих случаях атаки методом грубой силы автоматизированы, когда программное обеспечение автоматически выполняет вход в систему с использованием учетных данных. Есть способы предотвратить атаки грубой силы. Они есть:

- Установка длины пароля.

- Увеличьте сложность пароля.

- Установите ограничение на количество неудачных попыток входа.

13) Что такое сканирование портов?

Это метод определения открытых портов и услуг, доступных на конкретном хосте. Хакеры используют технику сканирования портов для поиска информации в вредоносных целях.

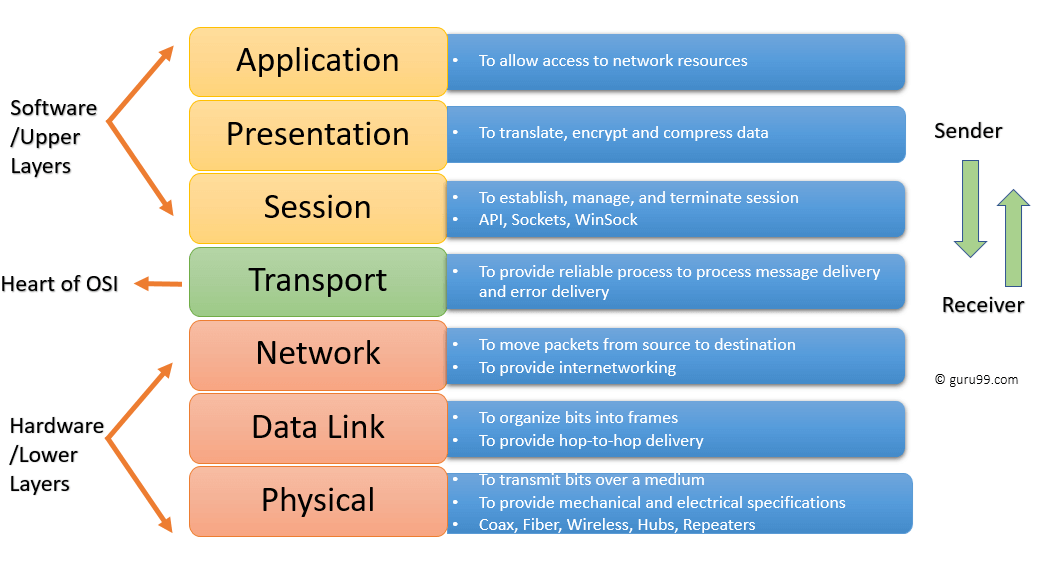

14) Назовите различные уровни модели OSI.

Семь разных уровни моделей OSI заключаются в следующем:

- Физический слой

- Канальный уровень

- Сетевой уровень

- Транспортный уровень

- Сессионный уровень

- Уровень представления

- Уровень приложений

15) Что такое VPN?

VPN означает виртуальную частную сеть. Это метод сетевого подключения для создания зашифрованного и безопасного соединения. Этот метод защищает данные от вмешательства, слежки, цензуры.

16) Что такое черные хакеры?

Хакеры «черной шляпы» — это люди, которые хорошо разбираются в вопросах взлома сетевой безопасности. Эти хакеры могут создавать вредоносные программы для личной финансовой выгоды или других злонамеренных целей. Они проникают в защищенную сеть, чтобы изменить, украсть или уничтожить данные, чтобы сеть не могла использоваться авторизованными пользователями сети.

17) Что такое белые хакеры?

Хакеры в белой шляпе или специалисты по безопасности специализируются на Тестирование на проникновение. Они защищают информационную систему организации.

18) Что такое серые хакеры?

Хакеры в серой шляпе — это компьютерные хакеры, которые иногда нарушают этические нормы, но не имеют злого умысла.

19) Как сбросить конфигурацию BIOS, защищенную паролем?

Существуют различные способы сброса пароля BIOS. Некоторые из них заключаются в следующем:

- Извлеките батарею CMOS.

- С помощью программного обеспечения.

- С помощью перемычки на материнской плате.

- Используя MS-DOS.

20) Что такое MITM-атака?

MITM или «Человек посередине» — это тип атаки, при которой злоумышленник перехватывает общение между двумя людьми. Основная цель MITM — получить доступ к конфиденциальной информации.

21) Дайте определение ARP и его рабочего процесса.

Это протокол, используемый для поиска MAC-адреса, связанного с адресом IPv4. Этот протокол работает как интерфейс между сетью OSI и канальным уровнем OSI.

22) Объясните ботнет.

Это ряд подключенных к Интернету устройств, таких как серверы, мобильные устройства, устройства IoT и компьютеры, которые заражены и контролируются вредоносным ПО.

23) В чем основная разница между SSL и TLS?

Основное различие между этими двумя протоколами заключается в том, что SSL проверяет личность отправителя. SSL помогает вам отслеживать человека, с которым вы общаетесь. TLS предлагает безопасный канал между двумя клиентами.

24) Что означает CSRF?

CSRF означает подделку межсайтового запроса.

25) Что такое 2FA? Как реализовать это на общедоступном сайте?

TFA означает двухфакторную аутентификацию. Это процесс безопасности, позволяющий идентифицировать человека, который получает доступ к онлайн-аккаунту. Пользователю предоставляется доступ только после предоставления доказательств устройству аутентификации.

Вопросы и ответы на собеседовании по кибербезопасности для опытных

26) Объясните разницу между асимметричным и симметричным шифрованием.

Для симметричного шифрования требуется один и тот же ключ для шифрования и дешифрования. С другой стороны, асимметричное шифрование требует разных ключей для шифрования и дешифрования.

27) Какова полная форма XSS?

XSS означает межсайтовый скриптинг.

28) Объясните WAF

WAF означает брандмауэр веб-приложений. WAF используется для защиты приложения путем фильтрации и мониторинга входящего и исходящего трафика между веб-приложением и Интернетом.

29) Что такое хакерство?

Хакерство — это процесс обнаружения уязвимостей в компьютере или частных сетях с целью использования их слабостей и получения доступа.

Например, использование техники взлома пароля для получения доступа к системе.

30) Кто такие хакеры?

Хакер — это человек, который находит и использует уязвимости в компьютерных системах, смартфонах, планшетах или сетях для получения доступа. Хакеры — это опытные программисты, обладающие знаниями в области компьютерной безопасности.

31) Что такое прослушивание сети?

Сетевой прослушивание — это инструмент, используемый для анализа пакетов данных, отправляемых по сети. Это можно сделать с помощью специализированного программного обеспечения или аппаратного оборудования. Сниффинг можно использовать для:

- Захватите конфиденциальные данные, такие как пароль.

- Подслушивать сообщения чата

- Мониторинг пакета данных по сети

32) В чем важность мониторинга DNS?

Домены Yong легко заражаются вредоносным ПО. Вам необходимо использовать инструменты мониторинга DNS для выявления вредоносных программ.

33) Дайте определение процесса засолки. Какая польза от засолки?

Соление — это процесс увеличения длины паролей с помощью специальных символов. Чтобы использовать засолку, очень важно знать весь механизм засолки. Использование соли предназначено для защиты паролей. Это также не позволяет злоумышленникам проверять известные слова в системе.

Например, к каждому паролю добавляется хеш («QxLUF1bgIAdeQX») для защиты вашего пароля. Это называется солью.

34) Что такое SSH?

SSH означает Secure Socket Shell или Secure Shell. Это пакет утилит, который предоставляет системным администраторам безопасный способ доступа к данным в сети.

35) Достаточно ли протокола SSL для сетевой безопасности?

SSL проверяет личность отправителя, но не обеспечивает безопасность после передачи данных на сервер. Полезно использовать шифрование и хеширование на стороне сервера, чтобы защитить сервер от утечки данных.

36) Что такое тестирование «черного ящика» и тестирование «белого ящика»?

- Тестирование черного ящика: это метод тестирования программного обеспечения, при котором внутренняя структура или программный код скрыта.

- Тестирование белого ящика: метод тестирования программного обеспечения, при котором внутренняя структура или программа известна тестировщику.

37) Объясните уязвимости сетевой безопасности.

Уязвимости относятся к слабому месту в программном коде, которое может быть использовано злоумышленником. Чаще всего они встречаются в таких приложениях, как программное обеспечение SaaS (программное обеспечение как услуга).

38) Объясните трехстороннее рукопожатие TCP.

Это процесс, используемый в сети для установления соединения между локальным хостом и сервером. Этот метод требует, чтобы клиент и сервер согласовали пакеты синхронизации и подтверждения перед началом связи.

39) Дайте определение термину «остаточный риск». Каковы три способа борьбы с риском?

Это угроза, которая уравновешивает подверженность риску после обнаружения и устранения угроз.

Три способа борьбы с риском:

- Уменьшить это

- Избегай это

- Принять это.

40) Дайте определение эксфильтрации.

Под эксфильтрацией данных понимается несанкционированная передача данных из компьютерной системы. Эта передача может осуществляться вручную и осуществляться любым лицом, имеющим физический доступ к компьютеру.

41) Что такое эксплойт в сетевой безопасности?

Эксплойт — это метод, используемый хакерами для несанкционированного доступа к данным. Он встроен во вредоносное ПО.

42) Что вы подразумеваете под тестированием на проникновение?

Это процесс проверки уязвимостей, которые можно использовать на цели. В веб-безопасности он используется для расширения брандмауэра веб-приложений.

43) Перечислите некоторые распространенные кибератаки.

Ниже приведены распространенные кибератаки, которые хакеры могут использовать для повреждения сети:

- Malware

- Фишинг

- Парольные атаки

- DDoS

- Человек посередине

- Попутные загрузки

- вредоносный

- Мошенническое программное обеспечение

44) Как сделать процесс аутентификации пользователя более безопасным?

Чтобы аутентифицировать пользователей, они должны предоставить свою личность. Идентификатор и ключ могут использоваться для подтверждения личности пользователя. Это идеальный способ авторизации пользователя системой.

45) Объясните концепцию межсайтового скриптинга.

Межсайтовый скриптинг — это уязвимость сетевой безопасности, при которой вредоносные скрипты внедряются на веб-сайты. Эта атака происходит, когда злоумышленники позволяют ненадежному источнику внедрить код в веб-приложение.

46) Назовите протокол, который передает информацию на все устройства.

Протокол управления группами Интернета или IGMP — это протокол связи, который используется в играх или потоковом видео. Это позволяет маршрутизаторам и другим устройствам связи отправлять пакеты.

47) Как защитить сообщения электронной почты?

Используйте алгоритм шифрования для защиты электронной почты, информации о кредитных картах и корпоративных данных.

48) Каковы риски, связанные с общественным Wi-Fi?

Общественный Wi-Fi имеет множество проблем с безопасностью. Атаки на Wi-Fi включают в себя кармические атаки, перехват, военное вождение, грубую силу и т. д.

Общественный Wi-Fi может идентифицировать данные, передаваемые через сетевое устройство, такие как электронная почта, история просмотров, пароли и данные кредитной карты.

49) Что такое шифрование данных? Почему это важно для сетевой безопасности?

Шифрование данных — это метод, при котором отправитель преобразует сообщение в код. Это позволяет только авторизованному пользователю получить доступ.

50) Объясните основную разницу между Диффи-Хеллманом и RSA.

Диффи-Хеллман — это протокол, используемый при обмене ключами между двумя сторонами, а RSA — это алгоритм, который работает на основе двух ключей, называемых закрытым и открытым ключом.

51) Что такое протокол удаленного рабочего стола?

Протокол удаленного рабочего стола (RDP) разработан Microsoft, который предоставляет графический интерфейс для подключения двух устройств по сети.

Для этой цели пользователь использует клиентское программное обеспечение RDP, в то время как на другом устройстве должно быть запущено программное обеспечение сервера RDP. Этот протокол специально разработан для удаленного управления и доступа к виртуальным ПК, приложениям и терминальному серверу.

52) Дайте определение прямой секретности.

Прямая секретность — это мера безопасности, которая обеспечивает целостность уникального сеансового ключа в случае компрометации долгосрочного ключа.

53) Объясните понятие IV в шифровании.

IV обозначает начальный вектор — это произвольное число, которое используется для обеспечения того, чтобы идентичный текст зашифровывался разными зашифрованными текстами. Программа шифрования использует этот номер только один раз за сеанс.

54) Объясните разницу между потоковым шифром и блочным шифром.

| Параметр | Поточный шифр | Блочный шифр |

|---|---|---|

| Как это работает? | Поточный шифр работает с небольшими блоками открытого текста. | Блочный шифр работает с большими блоками данных. |

| Требование кода | Это требует меньше кода. | Это требует больше кода. |

| Использование ключа | Ключ используется только один раз. | Возможно повторное использование ключа. |

| Заполнитель | Уровень защищенных сокетов. | Шифрование файлов и базы данных. |

| Применение | Потоковый шифр используется для аппаратной реализации. | Блочный шифр используется для реализации программного обеспечения. |

55) Приведите несколько примеров алгоритма симметричного шифрования.

Ниже приведены некоторые примеры алгоритма симметричного шифрования.

- RCx

- Blowfish

- Рейндаэль (AES)

- DES

56) Что такое аббревиатура ЕЦБ и ЦБК?

Полная форма ECB — это электронная кодовая книга, а полная форма CBC — цепочка блоков шифров.

57) Объясните атаку на переполнение буфера.

Buffer Атака переполнения — это атака, которая использует процесс, который пытается записать больше данных в блок памяти фиксированной длины.

58) Дайте определение шпионскому ПО.

Шпионское ПО – это вредоносное ПО, цель которого – украсть данные об организации или человеке. Это вредоносное ПО может повредить компьютерную систему организации.

59) Что такое олицетворение?

Это механизм назначения учетной записи неизвестному пользователю.

60) Что вы подразумеваете под SRM?

SRM означает «Монитор ссылок на безопасность», предоставляющий драйверам компьютеров процедуры для предоставления прав доступа к объекту.

61) Что такое компьютерный вирус?

Вирус – это вредоносное программное обеспечение, которое запускается без согласия пользователя. Вирусы могут потреблять ресурсы компьютера, такие как процессорное время и память. Иногда вирус вносит изменения в другие компьютерные программы и вставляет свой собственный код, чтобы нанести вред компьютерной системе.

Компьютерный вирус может быть использован для:

- Доступ к личным данным, таким как идентификатор пользователя и пароли

- Отображение раздражающих сообщений пользователю

- Поврежденные данные на вашем компьютере

- Регистрируйте нажатия клавиш пользователя

62) Что вы подразумеваете под Authenticode?

Authenticode — это технология, которая идентифицирует издателя программного обеспечения для подписи Authenticode. Это позволяет пользователям убедиться, что программное обеспечение является подлинным и не содержит вредоносных программ.

63) Определите криптоAPI

CryptoAPI — это набор API-интерфейсов шифрования, который позволяет разработчикам создавать проекты в защищенной сети.

64) Объясните шаги по обеспечению безопасности веб-сервера.

Выполните следующие действия, чтобы защитить свой веб-сервер:

- Обновить владельца файла.

- Постоянно обновляйте свой веб-сервер.

- Отключите дополнительные модули на веб-сервере.

- Удалить сценарии по умолчанию.

65) Что такое Microsoft Базовый анализатор безопасности?

Microsoft Базовый анализатор безопасности или MBSA — это графический интерфейс командной строки, который предоставляет метод обнаружения отсутствующих обновлений безопасности и неправильных конфигураций.

66) Что такое этический взлом?

Этический взлом это метод повышения безопасности сети. С помощью этого метода хакеры устраняют уязвимости и слабости компьютера или сети. Этические хакеры используют программные инструменты для защиты системы.

67) Объясните социальную инженерию и ее атаки.

Социальная инженерия — это термин, используемый для того, чтобы убедить людей раскрыть конфиденциальную информацию.

В основном существует три типа атак социальной инженерии: 1) с использованием человека, 2) с помощью мобильных устройств и 3) с помощью компьютера.

- Атака с участием человека: они могут выдавать себя за настоящего пользователя, который запрашивает высшие полномочия для раскрытия частной и конфиденциальной информации организации.

- Компьютерная атака. В ходе этой атаки злоумышленники отправляют поддельные электронные письма, чтобы нанести вред компьютеру. Они просят людей пересылать такие письма.

- Атака с использованием мобильных устройств: злоумышленник может отправлять другим SMS-сообщения и собирать важную информацию. Если какой-либо пользователь загрузит вредоносное приложение, его можно будет использовать не по назначению для доступа к аутентификационной информации.

68) Что такое IP и MAC-адреса?

IP-адрес — это аббревиатура от адреса интернет-протокола. Адрес интернет-протокола используется для уникальной идентификации компьютера или устройства, такого как принтеры, диски хранения в компьютерной сети.

MAC-адрес — это аббревиатура от адреса управления доступом к среде передачи. MAC-адреса используются для уникальной идентификации сетевых интерфейсов для связи на физическом уровне сети.

69) Что ты имеешь в виду под червем?

Червь — это тип вредоносного ПО, которое реплицируется с одного компьютера на другой.

70) Укажите разницу между вирусом и червем.

| Параметр | вирус | Червь |

|---|---|---|

| Как они заражают компьютер? | Он вставляет вредоносный код в определенный файл или программу. | Создайте его копию и распространите с помощью почтового клиента. |

| Зависимость | Для работы вируса нужна хост-программа | Для правильной работы им не требуется какой-либо хост. |

| Связано с файлами | Он связан с .com, .xls, .exe, .doc и т. д. | Он связан с любым файлом в сети. |

| Влияние на скорость | Это медленнее, чем червь. | Это быстрее по сравнению с вирусом. |

71) Назовите некоторые инструменты, используемые для перехвата пакетов.

Ниже приведены некоторые инструменты, используемые для перехвата пакетов.

- Tcpdump

- Kismet

- Wireshark

- NetworkMiner

- Дснифф

72) Объяснить антивирусные сенсорные системы

Антивирус — это программный инструмент который используется для идентификации, предотвращения или удаления вирусов, присутствующих на компьютере. Они регулярно выполняют проверки системы и повышают безопасность компьютера.

73) Перечислите виды сниффинга.

Различные типы атак с перехватом:

- Обнюхивание протокола

- Перехват веб-паролей

- Обнюхивание на уровне приложения

- Кража TCP-сессии

- Обнюхивание локальной сети

- Обнюхивание ARP

74) Что такое распределенная атака типа «отказ в обслуживании» (DDoS)?

Это атака, при которой несколько компьютеров атакуют веб-сайт, сервер или любой сетевой ресурс.

75) Объясните концепцию перехвата сеанса.

Перехват TCP-сессии — это неправомерное использование действительного компьютерного сеанса. Подмена IP-адреса является наиболее распространенным методом перехвата сеанса. В этом методе злоумышленники используют IP-пакеты для вставки команды между двумя узлами сети.

76) Перечислите различные методы перехвата сеанса.

Различные методы перехвата сеанса:

- Использование снифферов пакетов

- Межсайтовый скриптинг (XSS-атака)

- IP Spoofing

- Слепая атака

77) Что такое инструменты взлома?

Взлом Инструменты — это компьютерные программы и сценарии, которые помогают вам находить и использовать слабые места в компьютерных системах, веб-приложениях, серверах и сетях. На рынке доступны разновидности таких инструментов. Некоторые из них имеют открытый исходный код, другие являются коммерческим решением.

78) Объясните приманку и ее типы.

Honeypot — это компьютерная система-ловушка, которая записывает все транзакции, взаимодействия и действия с пользователями.

HoneyГоршок подразделяется на две категории: 1) производственный приманочный горшок и 2) исследовательский приманочный горшок.

- Производственная приманка: предназначена для сбора реальной информации, позволяющей администратору получить доступ к уязвимостям. Обычно они размещаются внутри производственных сетей для повышения их безопасности.

- Исследование Honeypot: он используется образовательными учреждениями и организациями с единственной целью — исследовать мотивы и тактику сообщества Back-Hat для нацеливания на различные сети.

79) Назовите распространенные средства шифрования.

Для шифрования доступны следующие инструменты:

- RSA

- Twofish

- AES

- Тройной DES

80) Что такое бэкдор?

Это тип вредоносного ПО, в котором для доступа к системе обходит механизм безопасности.

81) Правильно ли отправлять учетные данные для входа по электронной почте?

Отправлять учетные данные для входа по электронной почте неправильно, потому что, если вы отправите кому-либо идентификатор пользователя и пароль по почте, вероятность атак по электронной почте высока.

82) Объясните правило сетевого взаимодействия 80/20?

Это правило основано на проценте сетевого трафика, при котором 80 % всего сетевого трафика должно оставаться локальным, а остальная часть трафика должна направляться к постоянной VPN.

83) Дайте определение взлома WEP.

Это метод, используемый для взлома безопасности в беспроводных сетях. Существует два типа взлома WEP: 1) активный взлом и 2) пассивный взлом.

84) Какие существуют инструменты для взлома WEP?

Хорошо известными инструментами взлома WEP являются:

- Aircrack

- Вебдекрипт

- Kismet

- WEPCrack

85) Что такое аудит безопасности?

Аудит безопасности — это внутренняя проверка приложений и операционных систем на наличие недостатков безопасности. Аудит также можно провести путем построчной проверки кода.

86) Объясните фишинг.

Это метод, используемый для получения имени пользователя, пароля и данных кредитной карты от других пользователей.

87) Что такое нано-шифрование?

Нано-шифрование — это область исследований, которая обеспечивает надежную безопасность компьютеров и предотвращает их взлом.

88) Дайте определение тестированию безопасности?

Тестирование безопасности определяется как тип тестирования программного обеспечения, который гарантирует, что программные системы и приложения лишены каких-либо уязвимостей, угроз и рисков, которые могут привести к большим потерям.

89) Объясните сканирование безопасности.

Сканирование безопасности включает в себя выявление слабых мест сети и системы, а затем предоставляет решения для снижения этих рисков. Это сканирование может выполняться как для ручного, так и для автоматического сканирования.

90) Назовите доступные инструменты взлома.

Ниже приведен список полезных инструментов для взлома.

- Acunetix

- WebInspect

- Вероятно

- Netparker

- Злой IP-сканер:

- Burp Suite

- Саввиус

91) Каково значение тестирования на проникновение на предприятии?

Вот два распространенных применения тестирования на проникновение.

- Финансовые сектора, такие как фондовые биржи, инвестиционно-банковские услуги, хотят, чтобы их данные были защищены, и тестирование на проникновение необходимо для обеспечения безопасности.

- В случае, если система программного обеспечения уже взломана и организация хотела бы определить, присутствуют ли в системе какие-либо угрозы, чтобы избежать будущих взломов.

92) Каковы недостатки тестирования на проникновение?

Недостатками тестирования на проникновение являются:

- Тестирование на проникновение не может обнаружить все уязвимости в системе.

- Существуют ограничения по времени, бюджету, масштабам и навыкам пентестеров.

- Потеря и повреждение данных

- Время простоя велико, что увеличивает затраты

93) Объяснить угрозу безопасности

Угроза безопасности определяется как риск, который может привести к краже конфиденциальных данных и нанесению вреда компьютерным системам и организации.

94) Что такое физические угрозы?

Физическая угроза — это потенциальная причина инцидента, который может привести к утрате или физическому повреждению компьютерных систем.

95) Приведите примеры нефизических угроз.

Ниже приведены некоторые примеры нефизической угрозы:

- Потеря конфиденциальной информации

- Потеря или повреждение системных данных

- Нарушения кибербезопасности

- Нарушить бизнес-операции, которые полагаются на компьютерные системы

- Незаконный мониторинг деятельности в компьютерных системах

96) Что такое троянский вирус?

Троян – это вредоносное ПО, используемое хакерами и кибер-ворами для получения доступа к любому компьютеру. Здесь злоумышленники используют методы социальной инженерии для запуска трояна в системе.

97) Определение SQL-инъекции

Это атака, которая отравляет базу данных вредоносными операторами SQL. Это поможет вам воспользоваться недостатками дизайна плохо спроектированных веб-приложений и использовать операторы SQL для выполнения вредоносного кода SQL. Во многих ситуациях злоумышленник может расширить атаку с помощью SQL-инъекции, чтобы выполнить другую атаку, например, атаку типа «отказ в обслуживании».

98) Перечислите уязвимости безопасности в соответствии с проектом Open Web Application Security Project (OWASP).

Уязвимости безопасности согласно проекту безопасности открытого веб-приложения следующие:

- SQL-инъекция

- Подделка межсайтовых запросов

- Небезопасное криптографическое хранилище

- Нарушенная аутентификация и управление сеансом

- Недостаточная защита транспортного уровня

- Непроверенные редиректы и перенаправления

- Неспособность ограничить доступ к URL

99) Определите токен доступа.

Токен доступа — это учетные данные, которые используются системой для проверки того, следует ли предоставить API конкретному объекту или нет.

100) Объясните отравление ARP

Отравление ARP (протокол разрешения адресов) — это тип кибератаки, которая используется для преобразования IP-адреса в физические адреса на сетевом устройстве. Хост отправляет широковещательную рассылку ARP по сети, а компьютер-получатель отвечает своим физическим адресом.

При отравлении ARP коммутатору отправляются поддельные адреса, чтобы он мог связать поддельные адреса с IP-адресом настоящего компьютера в сети и перехватить трафик.

101) Назовите распространенные виды нефизических угроз.

Ниже приведены различные типы нефизических угроз:

- Трояны

- Рекламное ПО

- Worms

- Шпионское ПО

- Атаки отказа в обслуживании

- Распределенные атаки типа «отказ в обслуживании»

- вирус

- Кейлоггеры

- Несанкционированный доступ к ресурсам компьютерных систем

- Фишинг

102) Объясните последовательность TCP-соединения.

Последовательность TCP-соединения: SYN-SYN ACK-ACK.

103) Дайте определение гибридным атакам.

Гибридная атака представляет собой смесь словарного метода и атаки методом перебора. Эта атака используется для взлома паролей путем замены словарного слова символами и цифрами.

104) Что такое Nmap?

Nmap — это инструмент, который используется для поиска сетей и аудита безопасности.

105) Для чего нужен инструмент EtterPeak?

ЭттерПик - это инструмент сетевого анализа который используется для перехвата пакетов сетевого трафика.

106) Каковы виды кибератак?

Существует два типа кибератак: 1) атаки через Интернет, 2) атаки через систему.

107) Перечислите атаки через Интернет.

Некоторые веб-атаки: 1) SQL-инъекции, 2) Фишинг, 3) Грубая сила, 4) Подмена DNS, 4) Отказ в обслуживаниии 5) Атаки по словарю.

108) Приведите примеры системных атак.

Примеры системных атак:

- вирус

- Черные ходы

- Поисковые системы

- Червь

109) Перечислите типы кибератак.

Существует четыре типа киберзлоумышленников. Это: 1) киберпреступники, 2) хактивисты, 3) инсайдерские угрозы, 4) злоумышленники, спонсируемые государством.

110) Определить случайные угрозы

Это угрозы, которые случайно совершаются сотрудниками организации. В этих угрозах сотрудник непреднамеренно удаляет какой-либо файл или передает конфиденциальные данные посторонним лицам или деловому партнеру, выходя за рамки политики компании.

Эти вопросы для собеседования также помогут вам в устной речи.