9 лучших инструментов статического анализа кода (2026)

Инструменты статического анализа кода могут анализировать исходные или скомпилированные версии кода, чтобы найти семантические и защитные недостаткиОни могут выделить проблемный код по имени файла, местоположению и номеру строки затронутого фрагмента кода. Они также сэкономить ваше время и силы Поскольку обнаружение уязвимостей на поздних этапах разработки затруднено, на рынке представлено множество инструментов статического анализа кода, и перед выбором одного из них необходимо учесть ряд факторов.

Проведя более 100 часа тестов Более 30 инструментов статического анализа кодаЯ подготовил надежное и тщательно исследованное руководство по лучшим доступным решениям. Эти тщательно отобранные инструменты были оценены по функциям, плюсам и минусам, цене и безопасность в реальных средах разработкиОднажды я воспользовался бесплатным инструментом во время аудита с высоким уровнем риска, и его ложные срабатывания стоили мне дней. Это может помочь другим выбирать проверенные и эффективные инструменты с актуальными рекомендациями. Подробнее ...

лучший инструмент статического анализа кода

| Имя | лучше всего подходит для | Основной фокус | Поддерживаемые Языки | Попробуйте! | Ссылка |

|---|---|---|---|---|---|

Collaborator |

Регулируемые домены, требующие аудиторского следа | Экспертная оценка и соблюдение процесса | C, C++, С#, Java, Python, SQL, HTML, XML | Да- 30 дней | Подробнее |

Парасофт |

Системы обеспечения соответствия требованиям и безопасности предприятия | Глубокий статический анализ с усовершенствованием AI/ML | C, C++, Java, C#, VB.NET | Да- 14 дней | Подробнее |

SonarQube |

Команды, формирующие культуру качества с открытым исходным кодом | Постоянное качество/безопасность кода | 29+ языков, включая Java, C-семейство, JS, Python, КОБОЛ | Да- 14 дней | Подробнее |

Veracode |

Команды, ориентированные на безопасность и соответствующие требованиям | Безопасность приложений (SAST, DAST, SCA) | Java, С /C++, C#, JS/TS, Python, PHP, Go, Котлин, Solidity, SQL | Бесплатный базовый план | Подробнее |

Coverity Scan |

Проекты с открытым исходным кодом, ищущие глубины | Глубокое обнаружение дефектов и ошибок | Java, С /C++, C#, JS, Ruby, Python (проекты с открытым исходным кодом) | Бесплатный базовый план | Подробнее |

1) Collaborator

Collaborator приносит интересный, командно-ориентированный подход для проверки кода, что делает его одним из лучших инструментов сканирования кода на рынке. Я оценил этот инструмент и мне понравилось, как легко он поддерживает проверку всего необходимого: исходного кода, документов, требований и многого другого. поддержка многих SCMВ сочетании с индивидуальными контрольными списками это поможет вам не упустить важные детали. Я предлагаю Collaborator если вы ищете превосходный выбор, направленный на повышение качества и последовательности ваших экспертных оценок.

Требования:

- Настраиваемые поля: Пользовательские поля в Collaborator позволяют дополнять отчёты о дефектах конкретными метаданными, такими как операционная система, номер версии или назначение команды. Это особенно важно при статическом анализе кода, особенно при отслеживании проблем между сборками. Однажды я настроил поля для финтех-проекта, чтобы изолировать дефекты по фазе развёртывания. Я предлагаю стандартизировать параметры полей заранее, чтобы значительно повысить эффективность фильтрации и отчётности на всех этапах процесса контроля качества.

- перечни: С контрольными списками, Collaborator обеспечивает единообразие и полноту проверок, требуя соблюдения определенных критериев перед утверждением. Это снижает человеческий фактор и повышает соответствие внутренним стандартам кодированияЯ настроил контрольный список для проверок безопасности OWASP и заметил, что ошибки, связанные с внедрением, стали более эффективно выявляться. Инструмент позволяет связать пункты контрольного списка с уровнем серьёзности дефектов, что помогает командам более чётко расставлять приоритеты при решении критических проблем.

- Правила для участников: Правила для участников автоматизируют процесс назначения рецензентов, используя пути к файлам, теги или модули проекта. Это гарантирует, что нужный сотрудник увидит нужный код, сокращая задержки при ручном рецензировании. Я использовал эту функцию, будучи руководителем распределённой команды, и время ответа на рецензирование значительно сократилось. Используя эту функцию, я заметил, как добавление резервных рецензентов минимизировало задержки проекта в случае недоступности основных рецензентов.

- Ветвящиеся чаты: Ветвящиеся чаты позволяют вести обсуждения в режиме реального времени и асинхронно, непосредственно привязанные к строкам кода, что упрощает отслеживание технических обсуждений. Это было особенно полезно при моей работе с командой, работающей в разных часовых поясах, где живые встречи были нецелесообразны. Проблемы решались чётко, а решения можно было отслеживать позже. Вы заметите, как встроенная история комментариев создаёт ценный контекст для будущих аудитов и смены владельцев кода.

- Электронные подписи: Collaborator Электронные подписи (ЭП) используются для официального утверждения результатов статического анализа, что делает их идеальным решением для регулируемых отраслей. Работая над требовательным к соблюдению нормативных требований медицинским приложением, мы помогли нашей команде выполнить требования аудита ISO и HIPAA без необходимости в отдельном документообороте. Рекомендую интегрировать контрольные точки подписей в рабочий процесс непрерывной интеграции и непрерывной доставки (CI/CD), чтобы гарантировать, что утверждение происходит до развертывания, а не после.

- Diff‑Viewer с подсветкой синтаксиса: Diff‑Viewer поддерживает более 30 языков программирования и обеспечивает гибкое визуальное сравнение как в параллельном, так и в унифицированном представлении. Подсветка синтаксиса помогает быстро обнаруживать незначительные изменения Например, неуместные условия или несоответствия переменных. Я активно использовал это при проверке кодовой базы C#. Также есть опция, позволяющая включить или отключить чувствительность к пробелам, что полезно при проверке рефакторингованного кода, функциональность которого не изменилась.

Плюсы

Минусы

Цены:

- Цена: Планы начинаются от 805 долларов в год.

- Бесплатная пробная версия: 30-дневная бесплатная пробная версия

2) Парасофт

Парасофт предоставляет одно из самых передовых и надежных решений статического анализа для современной разработки программного обеспечения, охватывающее C, C++, Java, C# и VB.NETЯ протестировал пакет Parasoft в нескольких средах и был поражен тем, насколько легко он интегрируется в существующие цепочки инструментов, конвейеры непрерывной интеграции/разработки (CI/CD) и интегрированные среды разработки (IDE). В отличие от многих инструментов, ориентированных исключительно на стилистику кода, анализаторы Parasoft используют глубокий семантический анализ, анализ потока управления и потока данных для обнаружения дефектов, которые могут привести к сбоям, повреждению данных или уязвимостям в производстве.

Требования:

- Глубокий статический анализ: Глубина анализа Parasoft превосходит другие решения благодаря семантическому анализу, анализу потока управления и потока данных, позволяя выявлять сложные программные дефекты, выходящие за рамки проверки синтаксиса. Этот подход выявляет утечки памяти, разыменование нулевых указателей, проблемы параллельной обработки, неинициализированные переменные и небезопасное использование API. Я обнаружил, что это особенно ценно при работе с критически важными для безопасности системами, где раннее обнаружение дефектов значительно сокращает количество доработок и производственные риски.

- Анализ с использованием искусственного интеллекта и машинного обучения: Parasoft использует искусственный интеллект и машинное обучение для определения приоритетности проблем на основе их серьёзности и исторических закономерностей, выявления областей высокого риска, требующих ручной проверки, и предложения исправлений кода для выявления нарушений. Агенты ИИ обращаются к серверам Parasoft MCP за дополнительными инструкциями и рекомендациями по устранению неполадок. ускоряет исправление и одновременно повышает производительность разработчиков и снижение человеческого фактора в моем опыте.

- Безопасность и обнаружение уязвимостей (SAST): Каждый анализатор Parasoft интегрирует статическое тестирование безопасности приложений для выявления уязвимостей, определенных OWASP Top 10, CWE Top 25, стандартами кодирования CERT и PCI DSS. Благодаря анализу уязвимостей и трассировке потоков данных инструменты определяют, где пользовательский ввод может привести к эксплуатируемым уязвимостям безопасности. Я видел, как команды… более эффективно расставлять приоритеты и устранять риски используя этот комплексный подход к сканированию безопасности.

- Соответствие отраслевым стандартам: Parasoft автоматизирует соблюдение стандартов кодирования, включая MISRA C/C++, АВТОСАР C++, стандарты CERT на всех языках и соответствие стандартам ISO 26262, IEC 61508, EN 50128/50129, IEC 62304 и DO-178C. Сертификация TÜV SÜD помогает командам сократить затраты на квалификацию инструментов и достичь готовая к аудиту документация по соблюдению требований с уверенностью для регулируемых отраслей.

- Интеграция CI/CD и DevSecOps: Инструменты легко интегрируются в современные конвейеры CI/CD, включая Jenkins, GitHub Actions, GitLab CI/CD, Azure DevOps и BambooПоддержка сканирования запросов на извлечение и блокировка слияний при новых нарушениях гарантирует, что по конвейеру будет проходить только безопасный код, соответствующий требованиям. Это поддерживает скорость разработки без ущерба для безопасности или надежность в моем тестировании.

- Централизованное управление отчетностью и соответствием требованиям: Все результаты анализа поступают в Parasoft DTP (платформу тестирования и разработки), предоставляя унифицированные панели мониторинга для кросс-языковой прозрачности, настраиваемых критериев качества, анализа тенденций и отслеживания соответствия требованиям и стандартам. Аналитика на основе искусственного интеллекта помогает прогнозировать очаги риска и рекомендовать стратегии устранения проблем, предоставляя командам единый источник достоверной информации о показателях качества программного обеспечения.

Плюсы

Минусы

Цены:

- Цена: Обратитесь в отдел продаж для уточнения цены

- Бесплатная пробная версия: 14-дневная бесплатная пробная версия

3) SonarQube

SonarQube Предлагает интуитивно понятное решение для разработчиков, стремящихся к достижению наилучшего качества кода. Я протестировал SonarQube и особенно ценю, как это легко интегрируется в существующие рабочие процессы, позволяя выявлять уязвимости и подозрительный код до того, как они станут серьёзными проблемами. Возможность автоматического масштабирования по требованию делает его идеальным решением для проектов любого размера, а благодаря комплексной поддержке языков он станет отличным выбором для команд с разными составами. Я обнаружил, что его уведомления и отчеты, дающие возможность действовать Упростить задачу повышения безопасности и производительности. Я советую рассмотреть SonarQube если вам нужен эффективный и надежный способ поддержания высоких стандартов кодирования.

Требования:

- Языковой охват: SonarQube предлагает статический анализ кода для более 30 языков программирования, включая Java, С#, Python и JavaСкрипт. Глубина анализа варьируется в зависимости от редакции, но основные языки получают полные наборы правил даже в версии Community. Я активно использовал его с C++ и Python в нескольких проектах. Тестируя эту функцию, я заметил, что включение плагинов, специфичных для конкретного языка, значительно расширяет охват правил при сканировании корпоративного уровня.

- Ворота качества: Контроль качества обеспечивает соблюдение стандартов разработки, автоматически блокируя изменения кода, не достигшие заданных пороговых значений. Эти пороговые значения включают такие метрики, как покрытие кода, сложность, дублирование и известные уязвимости. Я установил это в предыдущей инициативе DevSecOps, чтобы предотвратить попадание непроверенного кода в эксплуатацию. Я предлагаю настраивать контрольные значения в зависимости от уровня зрелости команды: более строгие правила покрытия могут быть полезны для начинающих команд, в то время как продвинутые команды могут точно настроить пороговые значения для большей гибкости.

- Интеграции CI/CD: SonarQube Легко интегрируется с основными платформами непрерывной интеграции и непрерывной доставки (CI/CD), такими как Jenkins, GitHub Actions и GitLab CI/CD. Это позволяет автоматически сканировать код на этапе сборки, что повышает скорость поставки без ущерба для качества кода. Я лично настроил это в рабочем процессе GitHub Actions для блокировки небезопасных коммитов. Вы заметите более быстрое обнаружение регрессий, если сканер запустится на ранней стадии конвейера непрерывной интеграции, а не после слияния.

- Анализ запроса на извлечение: Благодаря более чем SonarQubeКаждый запрос на включение изменений сканируется и аннотируется с обратной связью на уровне проблемы перед слиянием. Это сокращает циклы проверки и исключает риск интеграции уязвимого или неподдерживаемого кода. Я использовал этот подход для оптимизации экспертных проверок в репозитории микросервисов с более чем 200 еженедельными коммитами. Инструмент позволяет настраивать пороговые значения для отдельных веток, что полезно при применении более строгих правил к основным веткам и более мягких — к веткам разработки.

- Обратная связь IDE в реальном времени: SonarLint предлагает мгновенная обратная связь в вашей IDE, помогая разработчикам решать проблемы в процессе написания кода. Он дублирует серверную часть SonarQube правила, чтобы вы всегда соответствовали стандартам команды. Я использовал это внутри VS Code, и это помогло выявить риски, связанные с нулевыми указателями, до компиляции. Также есть возможность привязать IDE к центральному серверу вашей команды, чтобы даже пользовательские правила применялись на уровне разработчика.

- SAST и правила безопасности: SonarQube Включает статическое тестирование безопасности приложений с использованием расширенных наборов правил, таких как OWASP Top 10, CWE и Secret Detection. Анализ вредоносных программ помогает отслеживать прохождение входных данных через приложение, выявляя опасные закономерности на ранних этапах. Проводя аудит бэкенда финтех-компании, я обнаружил уязвимость в проверке входных данных, которая оставалась незамеченной месяцами. Рекомендую включить режим проверки горячих точек безопасности — он выявляет рискованные паттерны кода, которые не обязательно являются ошибками, но всё же заслуживают ручной проверки.

Плюсы

Минусы

Цены:

- Цена: Планы начинаются от 32 долларов в месяц.

- Бесплатная пробная версия: 14-дневная бесплатная пробная версия

Ссылка: https://www.sonarqube.org/

4) Veracode

Veracode обеспечивает мощные и практичные функции сканирования безопасности, что делает его одним из самых популярных вариантов среди лучшие инструменты сканирования кодаЯ проверил его возможности и обнаружил, что этот инструмент упрощает поиск уязвимостей даже для менее опытных команд. Важно использовать решение, предоставляющее чёткую информацию об уязвимостях, и Veracode Именно это я и делаю. Я рекомендую это компаниям, стремящимся повысить свою безопасность.

Требования:

- Сканирование на двоичном уровне: VeracodeСканирование на двоичном уровне позволяет сканировать скомпилированный код и байт-код, а не только исходный код. Это особенно полезно для выявления рисков в сторонних пакетах или проприетарных библиотеках, где исходный код недоступен. Я использовал эту функцию для устаревшего банковского приложения с отсутствующими исходными модулями. Используя эту функцию, я заметил, насколько эффективно она выявляет глубокие ошибки интеграции, которые не были обнаружены при сканировании только исходного кода.

- Сканирование IDE (Veracode Зеленый свет): Veracode Greenlight мгновенно выявляет уязвимости в вашей IDE, обычно предоставление результатов менее чем за три секундыЭто помогает разработчикам осваивать навыки безопасного кодирования в процессе работы, что сокращает время на исправление ошибок в дальнейшем. Я протестировал это в IntelliJ, и мгновенная обратная связь ощущалась как парное программирование с экспертом по безопасности. Рекомендую привязать сеанс IDE к политикам команды, чтобы Greenlight отмечал проблемы, соответствующие пороговым значениям риска вашей организации.

- Сканирование трубопровода: Pipeline Scan обеспечивает быструю проверку безопасности в средах непрерывной интеграции и непрерывной доставки (CI/CD), которая обычно занимает около 90 секунд. Он разработан для прямой интеграции в конвейеры сборки, такие как GitLab CI, Jenkins или Azure DevOps. Я развернул это решение в динамично развивающейся команде, работающей по гибкой методологии, и увидел, что оно обеспечивает хороший баланс скорости и покрытия. Вы заметите, что размещение этого сканирования перед промежуточными развертываниями значительно сокращает необходимость в исправлениях на поздних этапах цикла выпуска.

- Сканирование политики: VeracodeСканирование политик обеспечивает соблюдение стандартов безопасности, установленных до релиза, с полным отслеживанием соответствия и изолированием. Это полезно для организаций с нормативными требованиями, гарантируя отсутствие уязвимого кода в рабочей среде. В недавнем проекте в сфере здравоохранения я настроил сканирование политик в соответствии с правилами отчетности HIPAA. Также доступна опция клонирования шаблонов политик для различных бизнес-подразделений, что помогает масштабировать управление на крупные предприятия.

- Точность ложноположительных результатов: Veracode сохраняет уровень ложноположительных результатов ниже 1.1%, что снижает утомляемость разработчиков от ненужных оповещенийЕго запатентованный облачный движок обучается на основе тысяч сканирований в различных экосистемах, повышая точность. По сравнению с другими инструментами, которые я использовал, этот требовал наименьшего количества ручной сортировки. Рекомендую ознакомиться с матрицей классификации проблем, поскольку она помогает разработчикам быстро отличать реальные уязвимости от информационных предупреждений.

- Анализ состава программного обеспечения (SCA): Функция SCA сканирует уязвимые библиотеки с открытым исходным кодом и рискованные лицензии в режиме реального времени. Она тесно интегрирована с механизмом SAST, позволяя командам управлять как качеством кода, так и рисками в цепочке поставок из одного интерфейса. Я использовал её для приоритизации библиотек с высоким уровнем риска на финтех-панели управления на основе React. Инструмент позволяет автоматически исправлять уязвимые пакеты с помощью запросов на извлечение — это сэкономило нам часы на циклах исправлений.

Плюсы

Минусы

Цены:

- Цена: Запросите Демо

- Бесплатная пробная версия: Пожизненный бесплатный базовый план

Ссылка: https://www.veracode.com/

5) Coverity Scan

Coverity Scan обеспечивает все необходимое для выявление ошибок кода, что делает его отличным способом поддержания эффективности и тщательности процесса разработки. Я проанализировал этот инструмент и отметил, насколько важны регулярные обновления для соответствия отраслевым стандартам. Оценив его производительность, я пришел к выводу, что это превосходный выбор для команд, управляющих сложными приложениями. Coverity Scan поможет вам поддерживать высокое качество кода и улучшить циклы выпуска.

Требования:

- Статический анализ, чувствительный к пути: Coverity Scan Использует анализ, чувствительный к пути, для отслеживания выполнения кода в функциях и файлах. Он может выявлять серьёзные проблемы, такие как разыменование null, утечки памяти и переполнение буфера, охватывающие несколько модулей. Я обнаружил эту функцию полезной при проверке большого C++ Бэкенд, где межфайловые ошибки часто оставались незамеченными. Я рекомендую включать межпроцедурные проверки заранее, поскольку они выявляют проблемы, которые традиционный построчный анализ обычно пропускает.

- Подключение Point & Scan: Эта функция позволяет мгновенно анализировать код, просто указав исходный каталог — настройка сборки не требуется. Она отлично подходит для быстрой оценки или адаптации устаревших кодовых баз. Я использовал её при аудите старого проекта без активной конфигурации сборки, и она… выявил критические недостатки менее чем за 5 минут. Инструмент позволяет предварительно просматривать результаты перед детальной настройкой, что помогает расставить приоритеты для сложных репозиториев.

- Инкрементный анализ рабочего стола: С плагином Code Sight разработчики получают мгновенную обратную связь в IDE благодаря инкрементальному сканированию. Он выявляет новые уязвимости за считанные секунды во время написания кода, сокращая необходимость в последующей доработке. Я протестировал это в Eclipse и обнаружил, что он точный и отзывчивый даже на крупных проектах. Используя эту функцию, я заметил, как выборочное сканирование отредактированных файлов снижает уровень шума и помогает сосредоточиться на реальных проблемах.

- Захват сборки из командной строки: Команда CLI cov-build собирает ваши локальные или CI/CD данные сборки, позволяя точный анализОн легко интегрируется с Jenkins, GitHub Actions и другими системами для автоматизации проверок безопасности. Я использовал его в конвейере DevOps для отслеживания регрессий с течением времени. Также есть возможность экспортировать собранные данные для повторного сканирования в автономном режиме — отлично подходит для отладки или аудита.

- Высокопроизводительное сканирование: Coverity поддерживает масштабное сканирование с параллельной обработкой до 16 ядер. Он создан для скорости и масштабирования, обрабатывая кодовые базы объемом более 100 миллионов строк. Я запустил его на монолитном сервере с несколькими репозиториями и заметил значительный прирост производительности по сравнению со старыми инструментами. Вы заметите, что время сканирования резко сокращается при использовании общих кэшей и оптимального распределения ресурсов ЦП.

- Точные результаты с низким уровнем ложноположительных результатов: Глубокий семантический анализ Coverity минимизирует шум, концентрируясь на реальных дефектах, а не на предположительных предупреждениях. Это экономит время разработчиков и повышает доверие к результатам. По сравнению с другими инструментами, которые я использовал, Coverity требовал гораздо меньше ручной сортировки. Рекомендую ознакомиться с описаниями проблем на панели управления — они часто включают трассировки пути, которые помогают быстро понять первопричины.

Плюсы

Минусы

Цены:

- Цена: Пожизненный бесплатный базовый план

Ссылка: https://scan.coverity.com/

6) Codacy

Codacy позволяет создать единственный источник истины для статической конфигурации кода вашей команды. Я могу получить доступ к подробному отслеживанию качества кода на разных языках и проектах, что поможет вам не упускать из виду самое важное. Согласно моему исследованию, Codacy is идеально подходит для компаний, которым необходимо поддерживать высокие стандарты В быстро меняющихся командах разработчиков. Платформы электронной коммерции используют преимущества Codacy для обеспечения проверки качества каждой новой функции, ускорения циклов выпуска и сокращения дорогостоящих исправлений после запуска.

Требования:

- Анализ запроса на извлечение: Codacy Проверяет каждый запрос на извлечение на предмет качества кода и проблем безопасности, тесно интегрируясь с GitHub, GitLab и Bitbucket. сигнализирует о проблемах перед слиянием, помогая поддерживать стабильность и безопасность кодовых баз. Я использовал его во время цикла выпуска нескольких веток, и это позволило избежать нескольких откатов в последнюю минуту. Предлагаю ссылку Codacy к правилам защиты ветвлений, поэтому слияния блокируются до тех пор, пока не пройдут критические проверки.

- Автоматизированный код Revвзгляды: Codacy Автоматизирует проверки стиля, сложности, ошибок и безопасности, предоставляя подробную обратную связь по каждому коммиту. Это похоже на виртуального рецензента, отслеживающего технический долг и рискованные изменения. Я использовал это для ускорения циклов рецензирования, не жертвуя глубиной. Используя эту функцию, я заметил, что интеграция исторического контекста коммитов делает предлагаемые изменения более релевантными и выполнимыми.

- Индивидуальные качественные ворота: С воротами индивидуального качества, Codacy дает командам контроль над тем, что будет объединено обеспечение соблюдения условий, таких как пороги сложности или запрещённые шаблоны. Это помогает привести код в соответствие с внутренними передовыми практиками и со временем сократить технический долг. Однажды я настроил шлюзы для пометки рекурсивных функций во фронтенд-проекте, где рекурсия была известным риском. Также есть возможность устанавливать разные шлюзы для каждого репозитория, что полезно при управлении разными кодовыми базами в рамках одной организации.

- Предложения по исправлению ошибок, созданные ИИ: Codacy Использует ИИ для генерации быстрых, контекстно-зависимых предложений, которые можно применять непосредственно в рабочих процессах Git. Эти рекомендации по исправлению ошибок устраняют уязвимости безопасности, проблемы с кодом-запахом и проблемы линтинга, не прерывая рабочий процесс. Я протестировал это с TypeScript Код и обнаружил, что его предложения соответствуют ESLint и ручным исправлениям. Вы заметите экономию времени, объединив эти предложения с пакетными автоисправлениями в редакторе.

- Отслеживание показателей сложности: Codacy Отслеживает цикломатическую сложность по каждому файлу и PR, давая представление об удобстве поддержки с течением времени. Это особенно полезно при управлении устаревшими кодовыми базами. Я использовал эту функцию для обоснования масштабного рефакторинга в модуле платежей, где показатели сложности резко возросли. Рекомендую настроить оповещения для файлов, превышающих заданные пороговые значения сложности, чтобы предотвратить долгосрочный технический долг.

- Оповещения о дублировании: Codacy Обнаруживает и помечает дублирующийся код в файлах и функциях, помогая снизить избыточность. Кроме того, он визуализирует метрики дублирования, позволяя командам выявлять закономерности и определять приоритеты рефакторинга. Однажды я удалил более 700 строк ненужного повторения, основываясь на CodacyТепловая карта дублирования. Этот инструмент позволяет исключить тестовые файлы и шаблонные каталоги из правил дублирования, чтобы сосредоточиться на реальном росте производительности.

Плюсы

Минусы

Цены:

- Цена: Планы начинаются с $ 21 в месяц.

- Бесплатная пробная версия: Пожизненный бесплатный базовый план

Ссылка: https://www.codacy.com/

7) VectorCAST

VectorCAST Эта превосходная платформа позволяет сочетать статический линтинг с динамическим выполнением кода как на хосте, так и на целевой среде. Я особенно ценю интегрированные показатели охвата и непрерывное тестированиеЭто один из самых простых способов повысить надёжность встроенного кода. Пример: инженеры финансовых систем используют его для снижения количества критических дефектов во время интеграции.

![]()

Требования:

- Плагин Code‑Sight IDE: Плагин Code-Sight обеспечивает мгновенную обратную связь по статическому анализу прямо в вашей IDE по мере написания кода. Он выявляет проблемы на лету, позволяя разработчикам исправлять их на ранних этапах. Я использовал его с Eclipse для C++ Проект, и он обнаружил неправильное использование указателей ещё до компиляции. Используя эту функцию, я заметил, что оповещения в режиме реального времени повысили мою производительность и сократили количество циклов сборки.

- Выполнение параллельного сканирования: VectorCAST Поддерживает многопоточное сканирование с использованием до 16 ядер, что делает его идеальным инструментом для анализа больших кодовых баз. Это обеспечивает значительно более быструю обратную связь при статическом анализе, даже в монолитных системах. Я использовал его во время аудита прошивки телекоммуникационного оборудования и был впечатлён тем, как он масштабируется без задержек. Оптимальная производительность достигается при сканировании на виртуальной машине с большим объёмом памяти, настроенной на выделенные ядра.

- Фильтрация и подавление ошибок: VectorCAST Включает мощный браузер сообщений с функциями фильтрации и блокировки. Это позволяет вам сосредоточиться только на критических вопросах которые наиболее важны для этапа вашего проекта или области соответствия требованиям. Я настроил специальные правила для подавления устаревших предупреждений и одновременной маркировки всех новых. Также есть возможность отмечать подавленные элементы для периодического просмотра, что полезно, когда возникает проблема технического долга.

- Слияние статического и динамического покрытия: Функция покрытия кода анализом (CBA) позволяет отмечать разделы статического обзора как покрытые, объединяя данные статического анализа с данными динамического тестирования. Это помогает удовлетворить строгие требования безопасности или соответствия, где полное покрытие обязательно. Я использовал эту функцию в аэрокосмических проектах, где квалификация инструмента требовала обоснования для каждого непроверенного пути. Рекомендую регулярно проверять аннотированные пути, чтобы убедиться, что покрытие анализа соответствует фактическому функциональному риску.

- Автоматическая генерация тестового жгута: VectorCAST может автоматически генерировать тестовые среды для модульного и интеграционного тестирования в C/C++ Это ускоряет создание тестов и уменьшает человеческий фактор при настройке моделированияЯ использовал это в проекте управления железной дорогой, критически важном для безопасности, и это значительно сократило время ручной настройки. Инструмент позволяет модифицировать сгенерированную схему подключения для абстракции оборудования, что полезно при изолированном тестировании встроенной логики.

- Проверка муфты: Функция анализа связанности автоматически проверяет данные и контролирует взаимодействие между модулями. Она проверяет доступ к переменным, зависимости вызовов и выявляет наличие тесной связанности, которая может препятствовать модульности или тестированию. Я запустил этот анализ на устаревшей кодовой базе и обнаружил опасные циклические зависимости. Рекомендую устанавливать пороговые значения связанности на ранних этапах проекта, чтобы обеспечить разделение задач и снизить будущие трудности при рефакторинге.

Плюсы

Минусы

Цены:

- Цена: Запросить бесплатно

Ссылка: https://www.vector.com/int/en/products/products-a-z/software/vectorcast/

8) Checkmarx SAST

Checkmarx SAST — замечательный инструмент статического анализа кода, который дает разработчикам необходимые знания повысить безопасность приложенийЯ прошёл через разные сценарии, используя Checkmarx SAST и оценили его интуитивно понятный веб-интерфейс и впечатляющие возможности автоматизации. Оценка в этом обзоре показала, что это высоко оцененное решение для непрерывного повышения безопасности. Поставщики облачных услуг повысил доверие пользователей, приняв Checkmarx SAST, что помогает им выявлять и устранять уязвимости до того, как код будет передан в производство.

Требования:

- Адаптивное сканирование уязвимостей: Checkmarx SAST Адаптивное сканирование использует для определения приоритетов и анализа наиболее критически важных областей кода в первую очередь. Этот интеллектуальный подход обеспечивает ранние результаты без ущерба для глубокого охвата системы безопасности. Я использовал его во время аудита с высоким уровнем риска, и раннее обнаружение SQL-инъекций Сэкономил время на откат развертывания. Рекомендую сочетать адаптивное сканирование с запланированным полным сканированием, чтобы гарантировать отсутствие ошибок в менее популярных путях вашего приложения.

- лучшее место исправления: Движок определяет оптимальные точки исправления, анализируя весь граф кода. Он выявляет общие корни связанных уязвимостей, позволяя одним исправлением устранить несколько проблем. Я применил это в проекте React/Node.js и заметил, что скорость исправления возросла за счёт сокращения циклов установки патчей. Тестируя эту функцию, я заметил, как устранение логических ошибок в восходящем направлении предотвращает повторное возникновение подобных ошибок в нисходящем направлении.

- Конструктор запросов ИИ: Checkmarx включает в себя генеративный ИИ-помощник, который помогает создавать специальные запросы безопасности. Он полезен, когда вашей команде нужно выявлять риски, специфичные для проекта, или настраивать правила в соответствии с узкоспециализированными фреймворками. Я использовал его для создания специального правила для выявления небезопасных мутаций GraphQL. Инструмент позволяет сохранять и делиться запросами, настроенными с помощью ИИ, что оптимизирует стандарты безопасного кода для ваших команд разработчиков.

- Низкий уровень ложноположительных результатов: Используя семантические графы кода и пользовательские настройки, Checkmarx значительно снижает уровень шума от ложных срабатываний. Он предоставляет точные списки проблем, не перегружая разработчиков ненужными предупреждениями. По сравнению с другими инструментами, я потратил гораздо меньше времени на проверку помеченных результатов. Вы заметите меньше отвлекающих факторов при интеграции Checkmarx с вашей IDE, поскольку он в основном отмечает реальные, эксплуатируемые проблемы.

- Интерактивное руководство по устранению неполадок: Платформа предлагает встроенные инструкции через портал, плагины IDE и панели мониторинга. Она отображает потоки кода, первопричины и понятные рекомендации по исправлению без необходимости переключения инструментов. Я использовал это, работая над Visual Studio Code, и прямая навигация к уязвимым блокам кода Это действительно экономило время. Также есть опция, позволяющая расставить проблемы по степени их эксплуатируемости, что помогает сосредоточиться на том, что действительно важно.

- Веб-портал и REST API: Централизованное управление через веб-портал Checkmarx и REST API упрощает управление сканированиями, политиками и автоматизацией. Вы можете запускать сканирования из CI/CD, экспортировать результаты или интегрировать их в панели управления безопасностью. Я подключил API к рабочему процессу Jira и автоматизировал создание тикетов для каждой критической проблемы. Я рекомендую использовать CLI-клиент вместе с конечными точками API для создания сценариев пользовательских интеграций для отчётности аудита и отслеживания соответствия требованиям.

Плюсы

Минусы

Цены:

- Цена: Запросить ценовое предложение

- Бесплатная пробная версия: Запросите Демо

Ссылка: https://checkmarx.com/product/cxsast-source-code-scanning/

9) Brakeman

Brakeman Этот надёжный инструмент упростил проверку уязвимостей в проектах на Rails. Я изучил его статическое сканирование с нулевой настройкой и заметил, более быстрое обнаружение, чем живые сканеры. Это поможет вам обнаружить SQL-инъекции и XSS-атаки перед развертыванием. Стартапы часто сталкиваются с Brakeman ценно для обнаружения небезопасного отражения и предотвращать утечки во время разработки, значительно повышая безопасность рабочих процессов.

Требования:

- Тщательное покрытие: Brakeman Анализирует каждую часть кодовой базы Ruby on Rails — модели, представления, контроллеры и даже конфигурации. Анализ включает в себя неактивные страницы и неиспользуемые маршруты, выявляя риски, которые не всегда проявляются во время выполнения. Однажды я обнаружил незамеченную SQL-инъекцию в отключенном маршруте во время аудита устаревшего кода. Рекомендую периодически включать полное сканирование проекта, даже если вы сосредоточены на частичных коммитах, чтобы выявить скрытые и унаследованные уязвимости.

- Несколько форматов вывода: Brakeman поддерживает широкий спектр форматов вывода, включая JSON, SARIF, CodeClimate, Markdown и JUnitЭта гибкость упрощает интеграцию с инструментами непрерывной интеграции, панелями мониторинга и пользовательскими скриптами отчётности. Я использовал выходные данные JSON для передачи в систему автоматизации Jira, которая открывала тикеты по каждой проблеме с высокой степенью достоверности. Этот инструмент позволяет Экспорт файлов SARIF для GitHub Advanced Security, что помогает отслеживать тенденции с течением времени.

- Инкрементный контроль проверки: С такими флагами, как –test, –except или –only-files, Brakeman Позволяет запускать узконаправленные сканирования. Это полезно при проверке только той области, над которой вы активно работаете, не дожидаясь полного сканирования. Во время тестирования я использовал параметр –only-files для проверки исправления на производственном контроллере. Вы заметите значительное сокращение времени сканирования при использовании этих флагов в локальной разработке, особенно для больших кодовых баз.

- Параллельный анализ файлов: Brakeman Повышает производительность сканирования благодаря многопроцессному анализу файлов. Файлы обрабатываются параллельно на всех доступных ядрах процессора. сокращение времени сканирования примерно на 30–35% в крупных приложениях RailsЯ использовал это во время заданий непрерывной интеграции (CI) и заметил, что общее время сократилось с 8 минут до чуть менее 5. Также есть опция, позволяющая вручную настраивать количество рабочих процессов, что полезно при настройке производительности на общих исполнителях.

- Уровни уверенности и дактилоскопия: Каждое предупреждение в Brakeman Оценка проводится по уровню достоверности — высокой, средней или низкой — в зависимости от того, насколько точно система уверена в наличии проблемы. Также используется метод цифровой идентификации для отслеживания дублирующихся или устаревших предупреждений при сравнении кода. Я использовал это во время аудита команды, чтобы избежать повторного анализа одних и тех же проблем. Используя эту функцию, я заметил, что фильтрация по оповещениям с высокой степенью достоверности в первую очередь значительно повысила эффективность наших совещаний по приоритизации.

- Проверки маршрутов и конфигурации: Brakeman При необходимости можно сканировать маршруты и конфигурации Rails для обнаружения отсутствующей защиты от CSRF-атак, небезопасных перенаправлений или опасных настроек по умолчанию. Это обеспечивает более широкий охват, выходящий за рамки логики приложения. Я использовал –routes во время пентеста и обнаружил уязвимый административный маршрут без защиты от CSRF-атак. Рекомендую включать сканирование конфигураций в проверки вашей тестовой среды, особенно перед любым публичным развертыванием.

Плюсы

Минусы

Цены:

- Цена: Свободное программное обеспечение

Ссылка: https://brakemanscanner.org/

Таблица сравнения функций

| Особенность | Collaborator | Парасофт | SonarQube | Veracode |

|---|---|---|---|---|

| лучший для | Обзоры кода команды, рабочие процессы CI/CD | Команды, которым необходимо соответствие нормативным требованиям и безопасность в C/C++ способствовали | Широкое качество кода и SAST на более чем 30 языках | SAST корпоративного уровня через SaaS |

| Цены | Начинается от 805 долларов в год | Обратитесь в отдел продаж для уточнения цены | Начинается с $ 32 / месяц | Запросите Демо |

| Попробуйте! | 30 дней | 14 дней | 14 дней | Бесплатный базовый план |

| Многоязычная поддержка | ✔️ | ✔️ | ✔️ | ✔️ |

| Интеграция CI/CD | Рабочие процессы проверки кода | Дженкинс, Azure DevOps, GitLab CI и т. д. | Дженкинс, Azure, ГитЛаб | Конвейеры DevOps |

| Анализ безопасности | Умеренный (ориентированный на обзоры) | Обнаруживает уязвимости, проблемы с памятью, нарушения стандартов кодирования | Встроенные защитные ворота SAST | Расширенные отчеты SAST и уязвимостей |

| Отчеты и информационные панели | Revновые тенденции | Аналитика и отчетность о соответствии | Подробные тенденции качества кода | Отчеты об уязвимостях |

| Варианты развертывания | Облако и локально (Windows/Linux/Mac) | Локально и облачно | Самостоятельное размещение или облачное предприятие | SaaS |

Что такое инструмент анализа кода?

Инструмент анализа кода проверяет исходный код, не запуская его. Он выявляет ошибки, риски безопасности, проблемы стиля и структурные проблемы на ранних этапах. Я видел, как такие инструменты экономили бесчисленное количество часов, выявляя проблемы до начала выполнения. Они сканируют код, выявляя такие закономерности, как неопределённые переменные, переполнение буфера, риски внедрения кода или нарушения имён.

- Вот как это работает: Инструмент анализирует код в древовидную структуру, называемую AST (абстрактное синтаксическое дерево), а затем применяет правила для выявления проблем.

- Бенефиты: Он обеспечивает единый стиль, повышает безопасность и выявляет ошибки на ранних этапах — еще до начала тестирования.

- Ограничения: Вы можете столкнуться с ложными срабатываниями, и он не может обнаружить проблемы, видимые только во время выполнения, поэтому он не является полноценной заменой тестирования.

Эти инструменты составляют основу современной разработки. Такие инструменты, как SonarQube, ESLint, PMD и Checkstyle поддерживают несколько языков и наборов правил :contentReference[oaicite:5]{index=5}. Я часто сравниваю инструменты по охвату языков, гибкости правил, интеграции с CI или IDE и простоте настройки. Это помогает командам выбрать правильный вариант и поддерживать высокое качество кода.

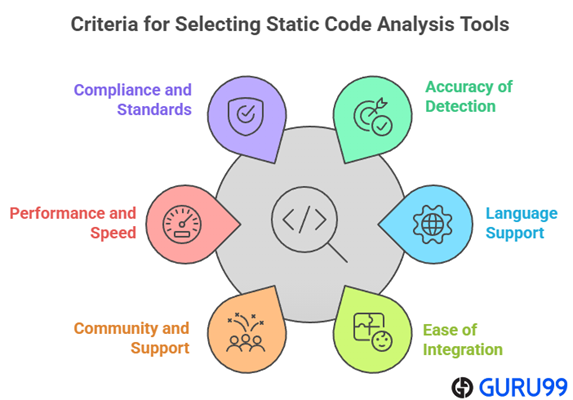

Как мы выбирали лучшие инструменты статического анализа кода?

At Guru99Мы стремимся предоставлять точную, актуальную и достоверную информацию, используя строгий процесс редактирования. Наша команда протестировала более 30 инструментов статического анализа кода в реальных средах разработки, тратя более 100 часа чтобы оценить их функциональность, безопасность и стоимость. Мы позаботились о том, чтобы в список попали только надёжные и высокопроизводительные инструменты, которые уменьшают количество ложных срабатываний и повышают качество кода. Статический анализ кода крайне важен для раннего выявления проблем, и наше тщательно подобранное руководство подходит как для небольших команд, так и для крупных предприятий. Важно выбирать масштабируемые, безопасные и удобные для разработчиков инструменты. При выборе инструмента, основанного на…

- Точность обнаружения: Наша команда выбрала инструменты, которые стабильно обнаруживают ошибки и уязвимости с минимальным количеством ложных срабатываний.

- Языковая поддержка: Мы постарались отобрать только те инструменты, которые обеспечивают широкую языковую совместимость в рамках различных стеков разработки.

- Легкость интеграции: Эксперты нашей команды выбрали инструменты, основанные на бесшовной интеграции конвейеров CI/CD без сложной настройки.

- Сообщество и поддержка: Наш выбор основан на активных форумах сообщества и отзывчивых каналах поддержки, которые помогают быстро решать проблемы.

- Производительность и скорость: Наша команда отдала приоритет сверхбыстрым инструментам, которые быстро сканируют большие кодовые базы и выдают точные результаты.

- Соответствие и стандарты: Мы позаботились о том, чтобы включить инструменты, соответствующие отраслевым стандартам безопасности, и гарантировали, что ваш код будет соответствовать требованиям.

Вердикт

Работа над крупномасштабными программными проектами требует внимание к качеству кода с самого начала. Я всегда отдаю предпочтение инструментам, которые сочетают безопасность с удобством поддержки кода и обеспечивают простую интеграцию в рабочие процессы. Если вы выбираете инструмент для повышения надёжности своего программного обеспечения, ознакомьтесь с моим вердиктом.

- Collaborator: Это обеспечивает отличная платформа для обзоров для кода, проектной документации и планов тестирования, что делает его лучшим выбором для групп разработчиков, стремящихся оптимизировать экспертные оценки с помощью впечатляющих возможностей настройки и отслеживания аудита.

- Парасофт: Пакет статического анализа Parasoft представляет собой интегрированное многоязычное решение для обеспечения безопасности, надежности и соответствия программного обеспечения на протяжении всего жизненного цикла разработки.

- SonarQube: Этот мощный инструмент выделяется своей обратная связь в реальном времени об уязвимостях кода и бесшовную интеграцию CI/CD, что делает решение надежным и экономически эффективным.