Más de 100 preguntas y respuestas de entrevistas sobre networking (2026)

Preguntas y respuestas básicas de la entrevista sobre networking para principiantes

1) ¿Qué es un enlace?

Un enlace se refiere a la conectividad entre dos dispositivos. Incluye el tipo de cables y protocolos utilizados para que un dispositivo pueda comunicarse con el otro.

2) ¿Cuáles son las capas del modelo de referencia OSI?

Hay 7 capas OSI: 1) Capa física, 2) Capa de enlace de datos, 3) Capa de red, 4) Capa de transporte, 5) Capa de sesión, 6) Capa de presentación y 7) Capa de aplicación.

3) ¿Qué es la red troncal?

Una red troncal es una infraestructura centralizada que está diseñada para distribuir diferentes rutas y datos a varias redes. También se encarga de la gestión del ancho de banda y de múltiples canales.

4) ¿Qué es una LAN?

LAN significa Red de área local. Se refiere a la conexión entre computadoras y otros dispositivos de red que se encuentran dentro de una pequeña ubicación física.

5) ¿Qué es un nodo?

Un nodo se refiere a un punto o unión donde tiene lugar una conexión. Puede ser una computadora o dispositivo que sea parte de una red. Se necesitan dos o más nodos para formar una conexión de red.

6) ¿Qué son los enrutadores?

Los enrutadores pueden conectar dos o más segmentos de red. Se trata de dispositivos de red inteligentes que almacenan información en sus tablas de enrutamiento, como rutas, saltos y cuellos de botella. Con esta información, pueden determinar la mejor ruta para la transferencia de datos. Los enrutadores operan en la capa de red OSI.

7) ¿Qué es un enlace punto a punto?

Se refiere a una conexión directa entre dos computadoras en una red. Una conexión punto a punto no necesita ningún otro dispositivo de red más que conectar un cable a las tarjetas NIC de ambas computadoras.

8) ¿Qué es FTP anónimo?

FTP anónimo es una forma de otorgar acceso a los usuarios a archivos en servidores públicos. Los usuarios a los que se les permite acceder a los datos de estos servidores no necesitan identificarse, sino que inician sesión como invitados anónimos.

9) ¿Qué es una máscara de subred?

Una máscara de subred se combina con una dirección IP para identificar dos partes: la dirección de red extendida y la dirección del host. Al igual que una dirección IP, una máscara de subred se compone de 32 bits.

10) ¿Cuál es la longitud máxima permitida para un cable UTP?

Un solo segmento de cable UTP tiene una longitud permitida de 90 a 100 metros. Esta limitación se puede superar mediante el uso de repetidores y conmutadores.

11) ¿Qué es la encapsulación de datos?

La encapsulación de datos es el proceso de dividir la información en fragmentos más pequeños y manejables antes de transmitirla a través de la red. En este proceso, las direcciones de origen y destino se adjuntan a los encabezados, junto con verificaciones de paridad.

12) Describir la topología de la red

Topología de la red Se refiere al diseño de una red informática. Muestra cómo están dispuestos físicamente los dispositivos y los cables, así como cómo se conectan.

13) ¿Qué es una VPN?

VPN significa Red Privada Virtual, una tecnología que permite crear un túnel seguro a través de una red como Internet. Por ejemplo, las VPN permiten establecer una conexión telefónica segura con un servidor remoto.

14) Describe brevemente NAT

NAT es traducción de direcciones de red. Este es un protocolo que proporciona una manera para que varias computadoras en una red común compartan una única conexión a Internet.

15) ¿Cuál es el trabajo de la capa de red bajo el modelo de referencia OSI?

La capa de red es responsable del enrutamiento de datos, la conmutación de paquetes y el control de la congestión de la red. Los enrutadores operan bajo esta capa.

16) ¿Cómo afecta la topología de la red a su decisión de configurar una red?

La topología de la red dicta qué medios debe utilizar para interconectar dispositivos. También sirve como base sobre qué materiales, conectores y terminaciones son aplicables para la configuración.

17) ¿Qué es RIP?

RIP, abreviatura de Protocolo de información de enrutamiento, lo utilizan los enrutadores para enviar datos de una red a otra. Gestiona eficientemente los datos de enrutamiento transmitiendo su tabla de enrutamiento a todos los demás enrutadores dentro de la red. Determina la distancia de la red en unidades de saltos.

18) ¿Cuáles son las diferentes formas de proteger una red informática?

Hay varias formas de hacer esto. Instale un programa antivirus confiable y actualizado en todas las computadoras. Asegúrese de que los firewalls estén instalados y configurados correctamente. La autenticación de usuario también será de gran ayuda. Todo esto combinado formaría una red altamente segura.

19) ¿Qué es la NIC?

NIC es la abreviatura de Tarjeta de interfaz de red. Esta es una tarjeta periférica que se conecta a una PC para conectarse a una red. Cada NIC tiene la suya dirección MAC que identifica la PC en la red.

20) ¿Qué es la WAN?

WAN significa Red de área amplia. Es una interconexión de computadoras y dispositivos que se encuentran dispersos geográficamente. Conecta redes que se encuentran en diferentes regiones y países.

Preguntas y respuestas de la entrevista para ingenieros de redes informáticas para experimentados

21) ¿Cuál es la importancia de la Capa Física OSI?

La capa física realiza la conversión de bits de datos a señal eléctrica y viceversa. Aquí es donde se consideran y configuran los dispositivos de red y los tipos de cables.

22) ¿Cuántas capas hay bajo TCP/IP?

Hay cuatro capas: 1) Capa de red, 2) Capa de Internet, 3) Capa de transporte y 4) Capa de aplicación.

23) ¿Qué son los servidores proxy y cómo protegen las redes informáticas?

Los servidores proxy impiden principalmente que los usuarios externos identifiquen las direcciones IP de una red interna. Sin el conocimiento de la dirección IP correcta, ni siquiera se puede identificar la ubicación física de la red. Los servidores proxy pueden hacer que una red sea prácticamente invisible para los usuarios externos.

24) ¿Cuál es la función de la capa de sesión OSI?

Esta capa proporciona los protocolos y los medios para que dos dispositivos de la red se comuniquen entre sí manteniendo una sesión. Esto incluye configurar la sesión, gestionar el intercambio de información durante la sesión y el proceso de finalización al finalizar la sesión.

25) ¿Cuál es la importancia de implementar un Sistema de Tolerancia a Fallos?

Un sistema de tolerancia a fallos garantiza la disponibilidad continua de datos. Esto se hace eliminando un único punto de falla.

26) ¿Qué significa 10Base-T?

El 10 se refiere a la tasa de transferencia de datos. En este caso son 10Mbps. La palabra Base se refiere a banda base, a diferencia de banda ancha.

27) ¿Qué es una dirección IP privada?

Las direcciones IP privadas se asignan para su uso en intranets. Estas direcciones se utilizan para redes internas y no se pueden enrutar en redes públicas externas. Estos garantizan que no haya conflictos entre las redes internas. Al mismo tiempo, el mismo rango de direcciones IP privadas es reutilizable para múltiples intranets ya que no se "ven" entre sí.

28) ¿Qué es NOS?

NOS o Red Operating System, es un software especializado. La tarea principal de este software es proporcionar conectividad de red a una computadora para poder comunicarse con otras computadoras y dispositivos conectados.

29) ¿Qué es DoS?

DoS, o ataque de denegación de servicio, es un intento de impedir que los usuarios puedan acceder a Internet o a cualquier otro servicio de red. Estos ataques pueden adoptar diferentes formas y ser cometidos por un grupo de perpetradores. Un método común para hacer esto es sobrecargar el servidor del sistema para que ya no pueda procesar tráfico legítimo y se vea obligado a reiniciarse.

30) ¿Qué es OSI y qué papel desempeña en las redes informáticas?

OSI (Open Systems Interconnect) sirve como modelo de referencia para la comunicación de datos. Se compone de 7 capas, y cada capa define un aspecto particular de cómo los dispositivos de red se conectan y comunican entre sí. Una capa puede ocuparse de los medios físicos utilizados, mientras que otra capa dicta cómo se transmiten los datos a través de la red.

31) ¿Cuál es el propósito de que los cables sean blindados y tengan pares trenzados?

El objetivo principal de esto es evitar la diafonía. Las diafonías son interferencias electromagnéticas o ruidos que pueden afectar la transmisión de datos a través de cables.

32) ¿Cuál es la ventaja de compartir direcciones?

Al utilizar la traducción de direcciones en lugar del enrutamiento, el uso compartido de direcciones proporciona un beneficio de seguridad inherente. Esto se debe a que las PC host en Internet solo pueden ver la dirección IP pública de la interfaz externa de la computadora. En cambio, proporciona traducción de direcciones y no direcciones IP privadas en la red interna.

33) ¿Qué son las direcciones MAC?

MAC, o Control de acceso a medios, identifica de forma única un dispositivo en la red. También se conoce como dirección física o dirección Ethernet. Una dirección MAC se compone de partes de 6 bytes.

34) ¿Cuál es la capa o capas equivalentes de la capa de Aplicación TCP/IP en términos del modelo de referencia OSI?

La capa de aplicación TCP/IP tiene tres contrapartes en el modelo OSI: 1) capa de sesión, 2) capa de presentación y 3) capa de aplicación.

35) ¿Cómo se puede identificar la clase de IP de una dirección IP determinada?

Al observar el primer octeto de cualquier dirección IP determinada, puede identificar si es Clase A, B o C. Si el primer octeto comienza con un bit 0, esa dirección es Clase A. Si comienza con los bits 10, entonces esa dirección es una dirección de Clase B. Si comienza con 110, entonces es una red Clase C.

36) ¿Cuál es el objetivo principal de OSPF?

OSPF, o Abrir primero la ruta más corta, es un protocolo de enrutamiento de estado de enlace que utiliza tablas de enrutamiento para determinar la mejor ruta posible para el intercambio de datos.

37) ¿Qué son los cortafuegos?

Los firewalls sirven para proteger una red interna de ataques externos. Estas amenazas externas pueden ser piratas informáticos que quieren robar datos o virus informáticos que pueden borrar los datos en un instante. También evita que otros usuarios de redes externas obtengan acceso a la red privada.

38) Describe la topología en estrella.

La topología en estrella consta de un eje central que se conecta a los nodos. Este es uno de los más fáciles de configurar y mantener.

Ventajas:

Estas son las ventajas y beneficios de la topología inicial:

- Fácil de solucionar problemas, configurar y modificar.

- Sólo se ven afectados aquellos nodos que han fallado. Otros nodos todavía funcionan.

- Rendimiento rápido con pocos nodos y muy bajo tráfico de red.

- En la topología en estrella, agregar, eliminar y mover dispositivos es fácil.

Desventajas:

Aquí hay desventajas/desventajas de usar Star:

- Si el hub o concentrador falla, los nodos conectados se desactivan.

- El coste de instalación de la topología en estrella es elevado.

- El tráfico intenso de la red a veces puede ralentizar considerablemente el autobús.

- El rendimiento depende de la capacidad del Hub

- Un cable dañado o la falta de una terminación adecuada pueden provocar la caída de la red.

39) ¿Qué son las puertas de enlace?

Las puertas de enlace proporcionan conectividad entre dos o más segmentos de red. Normalmente, es una computadora la que ejecuta el software de la puerta de enlace y proporciona servicios de traducción. Esta traducción es clave para permitir que los diferentes sistemas se comuniquen en la red.

40) ¿Cuál es la desventaja de una topología en estrella?

Una desventaja importante de la topología en estrella es que una vez que el concentrador o conmutador central se daña, toda la red queda inutilizable.

41) ¿Qué es el DESLIZAMIENTO?

SLIP, o Protocolo de interfaz de línea serie, es un protocolo antiguo desarrollado durante los primeros días de UNIX. Este es uno de los protocolos que se utilizan para el acceso remoto.

42) Dé algunos ejemplos de direcciones de redes privadas.

10.0.0.0 con una máscara de subred de 255.0.0.0172.16.0.0 con una máscara de subred de 255.240.0.0192.168.0.0 con una máscara de subred de 255.255.0.0

43) ¿Qué es tracert?

Tracert es un Windows Programa de utilidad que permite rastrear la ruta que siguen los datos desde el enrutador hasta la red de destino. También muestra el número de saltos que se dan durante toda la ruta de transmisión.

44) ¿Cuáles son las funciones de un administrador de red?

Un administrador de red tiene muchas responsabilidades que se pueden resumir en 3 funciones clave: instalación de una red, configuración de la red y mantenimiento/solución de problemas de las redes.

45) ¿Cuál es la principal desventaja de una red peer to peer?

Acceder a los recursos compartidos por una de las estaciones de trabajo en la red afecta el rendimiento.

46) ¿Qué es una red híbrida?

Una red híbrida es una configuración de red que utiliza una arquitectura cliente-servidor y punto a punto.

47) ¿Qué es DHCP?

DHCP es la abreviatura de Protocolo de configuración dinámica de host. Su tarea principal es asignar automáticamente una dirección IP a los dispositivos de la red. Primero busca la siguiente dirección disponible que aún no ha sido tomada por ningún dispositivo y luego la asigna a un dispositivo de red.

48) ¿Cuál es el trabajo principal de la ARP?

La tarea principal del ARP o Protocolo de resolución de direcciones es asignar una dirección IP conocida a una dirección de capa MAC.

49) ¿Qué es TCP/IP?

TCP / IP es la abreviatura de Transmission Protocolo de control/Protocolo de Internet. Se trata de un conjunto de capas de protocolo diseñadas para hacer posible el intercambio de datos en distintos tipos de redes informáticas, también conocidas como redes heterogéneas.

50) ¿Cómo se puede administrar una red usando un enrutador?

Los enrutadores tienen una consola incorporada que le permite configurar diferentes ajustes, como seguridad y registro de datos. Puede asignar restricciones a las computadoras, como a qué recursos se les permite acceder o a qué hora particular del día pueden navegar por Internet. Incluso puede imponer restricciones sobre qué sitios web no son visibles en toda la red.

51) ¿Qué protocolo se puede aplicar cuando se desea transferir archivos entre diferentes plataformas, como sistemas UNIX y Windows servidores?

Utilice FTP (Protocolo de transferencia de archivos) para transferencias de archivos entre servidores tan diferentes. Esto es posible porque FTP es independiente de la plataforma.

52) ¿Cuál es el uso de una puerta de enlace predeterminada?

Las puertas de enlace predeterminadas proporcionan medios para que las redes locales se conecten a la red externa. La puerta de enlace predeterminada para conectarse a la red externa suele ser la dirección del puerto del enrutador externo.

53) ¿Qué se pueden considerar buenas contraseñas?

Las buenas contraseñas se componen no solo de letras, sino también de una combinación de letras y números. Una contraseña que combina letras mayúsculas y minúsculas es más favorable que una que utiliza todas las letras mayúsculas o minúsculas. Las contraseñas no deben ser palabras que los piratas informáticos puedan adivinar fácilmente, como fechas, nombres, favoritos, etc. Las contraseñas más largas también son mejores que las cortas.

54) ¿Cuál es la tasa de terminación adecuada para cables UTP?

La terminación adecuada para un cable de red de par trenzado sin blindaje es de 100 ohmios.

55) ¿Qué es netstat?

Netstat es un programa de utilidad de línea de comandos. Proporciona información útil sobre la configuración TCP/IP actual de una conexión.

56) ¿Cuál es la cantidad de ID de red en una red Clase C?

Para una red Clase C, el número de bits de ID de red utilizables es 21. El número de ID de red posibles es 2 elevado a 21 o 2,097,152. El número de ID de host por ID de red es 2 elevado a 8 menos 2, o 254.

57) ¿Qué sucede cuando utilizas cables más largos que la longitud prescrita?

Los cables demasiado largos pueden provocar la pérdida de señal, lo que significa que la transmisión y recepción de datos se verían afectadas porque la señal se degrada con el paso del tiempo.

58) ¿Qué problemas de software comunes pueden provocar defectos en la red?

Los problemas relacionados con el software pueden ser cualquiera de los siguientes o una combinación de ellos:

- Problemas cliente-servidor

- Conflictos de aplicaciones

- Error en la configuración

- Discrepancia de protocolo

- Las cuestiones de seguridad

- Cuestiones de derechos y políticas de usuario

59) ¿Qué es ICMP?

ICMP es un protocolo de mensajes de control de Internet. Proporciona mensajería y comunicación para protocolos dentro de la pila TCP/IP. Este es también el protocolo que gestiona los mensajes de error que utilizan las herramientas de red como PING.

60) ¿Qué es ping?

Ping es un programa de utilidad que le permite verificar la conectividad entre dispositivos de red en la red. Puede hacer ping a un dispositivo utilizando su dirección IP o nombre de dispositivo, como el nombre de una computadora.

61) ¿Qué es peer to peer?

Peer to peer (P2P) son redes que no dependen de un servidor. Todas las PC de esta red actúan como estaciones de trabajo individuales.

62) ¿Qué es DNS?

DNS es el sistema de nombres de dominio. La función principal de este servicio de red es proporcionar nombres de host para la resolución de direcciones TCP/IP.

63) ¿Qué ventajas tiene la fibra óptica frente a otros medios?

Una de las principales ventajas de la fibra óptica es que es menos susceptible a las interferencias eléctricas. También admite un mayor ancho de banda, lo que significa que se pueden transmitir y recibir más datos. Signal la degradación también es mínima en largas distancias.

64) ¿Cuál es la diferencia entre un hub y un switch?

Aquí está la principal diferencia entre Hub y Switch:

| LINIEROS | Interruptor |

|---|---|

| Un centro opera en la capa física. | Un conmutador opera en la capa de enlace de datos. |

| Los concentradores realizan inundaciones de cuadros que pueden ser de unidifusión, multidifusión o transmisión. | Realiza transmisión, luego unidifusión y multidifusión según sea necesario. |

| En un centro sólo está presente un dominio singular de colisión. | Varios puertos tienen dominios de colisión separados. |

| El modo de transmisión es Half-duplex | El modo de transmisión es Full duplex |

| Los concentradores funcionan como un dispositivo de Capa 1 según el modelo OSI. | Los conmutadores de red le ayudan a operar en la Capa 2 del modelo OSI. |

| Para conectar una red de ordenadores personales se debe unir a través de un hub central. | Permite conectar múltiples dispositivos y puertos. |

| Utiliza órbitas de señales eléctricas. | Utiliza marco y paquete |

| No ofrece Spanning-Tree | Es posible utilizar múltiples árboles de expansión |

| Las colisiones ocurren principalmente en configuraciones que utilizan concentradores. | No se producen colisiones en una conmutación dúplex completa. |

| Hub es un dispositivo pasivo | Un interruptor es un dispositivo activo. |

| Un centro de red no puede almacenar direcciones MAC. | Los conmutadores utilizan CAM (memoria accesible al contenido) a la que se puede acceder mediante ASIC (chips integrados de aplicaciones específicas). |

| No es un dispositivo inteligente | dispositivo inteligente |

| Su velocidad es de hasta 10 Mbps | 10/100 Mbps, 1 Gbps, 10 Gbps |

| No utiliza software | Tiene software para administración. |

65) ¿Cuáles son los diferentes protocolos de red compatibles con Windows ¿Servicios RRAS?

Se admiten tres protocolos de red principales: NetBEUI, TCP/IP e IPX.

66) ¿Cuáles son las redes y hosts máximos en redes de clase A, B y C?

Para la Clase A, hay 126 redes posibles y 16,777,214 hosts. Para la Clase B, hay 16,384 redes posibles y 65,534 hosts. Para la Clase C, hay 2,097,152 redes posibles y 254 hosts

67) ¿Cuál es la secuencia de colores estándar de un cable directo?

Naranja/blanco, naranja, verde/blanco, azul, azul/blanco, verde, marrón/blanco, marrón.

68) ¿Qué protocolos se incluyen en la capa de aplicación de la pila TCP/IP?

Los siguientes son los protocolos bajo la capa de aplicación TCP/IP: FTP, TFTP, Telnet y SMTP.

69) Necesitas conectar dos computadoras para compartir archivos. ¿Es posible hacer esto sin utilizar un concentrador o un enrutador?

Sí, puedes conectar dos computadoras usando un solo cable. En este escenario se puede utilizar un cable de tipo cruzado. En esta configuración, el pin de transmisión de datos de un cable está conectado al pin de recepción de datos del otro cable y viceversa.

70) ¿Qué es ipconfig?

Ipconfig es un programa de utilidad que se usa comúnmente para identificar la información de direcciones de una computadora en una red. Puede mostrar la dirección física así como la dirección IP.

71) ¿Cuál es la diferencia entre un cable directo y uno cruzado?

Se utiliza un cable directo para conectar computadoras a un conmutador, concentrador o enrutador. Se utiliza un cable cruzado para conectar dos dispositivos similares, como una PC a una PC o un Hub, al Hub.

72) ¿Qué es el cliente/servidor?

Cliente/servidor es un tipo de red en la que una o más computadoras actúan como servidores. Los servidores proporcionan un depósito centralizado de recursos como impresoras y archivos. Los clientes se refieren a una estación de trabajo que accede al servidor.

73) Describe las redes.

La creación de redes se refiere a la interconexión entre computadoras y periféricos para la comunicación de datos. La conexión en red se puede realizar mediante cableado alámbrico o mediante un enlace inalámbrico.

74) Cuando mueves las tarjetas NIC de una PC a otra, ¿también se transfiere la dirección MAC?

Sí, eso se debe a que las direcciones MAC están conectadas al circuito NIC, no a la PC. Esto también significa que una PC puede tener una dirección MAC diferente cuando otra reemplazó la tarjeta NIC.

75) Explique el soporte de agrupamiento

ClusterEl soporte de ing se refiere a la capacidad de un sistema operativo de red para conectar varios servidores en un grupo tolerante a fallas. El objetivo principal de esto es que si un servidor falla, todo el procesamiento continuará con el siguiente servidor del clúster.

76) ¿Cuál es el mejor lugar para instalar un programa antivirus?

Se debe instalar un programa antivirus en todos los servidores y estaciones de trabajo para garantizar la protección. Esto se debe a que los usuarios individuales pueden acceder a cualquier estación de trabajo e introducir un virus informático. Puede conectar sus discos duros extraíbles o unidades flash.

77) Describe Ethernet

.

Ethernet es una de las tecnologías de red más populares que se utilizan en la actualidad. Fue desarrollado a principios de la década de 1970 y se basa en especificaciones, como se indica en el IEEE. Ethernet se utiliza en redes de área local.

78) ¿Cuáles son algunos de los inconvenientes de implementar una topología en anillo?

En caso de que una estación de trabajo de la red sufra un mal funcionamiento, puede provocar la caída de toda la red. Otro inconveniente es que cuando es necesario realizar ajustes y reconfiguraciones en una red en particular, toda la red debe desactivarse temporalmente.

79) ¿Cuál es la diferencia entre CSMA/CD y CSMA/CA?

CSMA/CD, o detección de colisiones, retransmite tramas de datos cada vez que se produce una colisión. CSMA/CA, o prevención de colisiones, primero transmitirá la intención de envío antes de la transmisión de datos.

80) ¿Qué es SMTP?

SMTP es la abreviatura de Simple Mail Protocolo de transferencia. Este protocolo se ocupa de todo el correo interno y proporciona los servicios de entrega de correo necesarios en la pila de protocolos TCP/IP.

81) ¿Qué es el enrutamiento de multidifusión?

El enrutamiento de multidifusión es una forma específica de transmisión que envía un mensaje a un grupo seleccionado de usuarios en lugar de enviarlo a todos los usuarios de una subred.

82) ¿Cuál es la importancia del cifrado en una red?

El cifrado es el proceso de traducir información en un código que el usuario no puede leer. Luego se vuelve a traducir o descifrar a su formato legible normal utilizando una clave secreta o contraseña. El cifrado garantiza que la información interceptada a mitad de camino permanezca ilegible porque el usuario debe tener la contraseña o clave correcta.

83) ¿Cómo se organizan y muestran las direcciones IP?

Las direcciones IP se muestran como una serie de cuatro números decimales separados por puntos o puntos. Otro término para esta disposición es formato decimal con puntos. Un ejemplo es 192.168.101.2

84) Explique la importancia de la autenticación.

La autenticación es el proceso de verificar las credenciales de un usuario antes de que pueda iniciar sesión en la red. Normalmente se realiza mediante un nombre de usuario y una contraseña. Esto proporciona un medio seguro para limitar el acceso de intrusos no deseados a la red.

85) ¿Qué se entiende por modo túnel?

Este es un modo de intercambio de datos en el que dos computadoras que se comunican no utilizan IPsec. En cambio, la puerta de enlace que conecta sus LAN a la red de tránsito crea un túnel virtual. Por lo tanto, utiliza el protocolo IPsec para proteger todas las comunicaciones que pasan a través de él.

86) ¿Cuáles son las diferentes tecnologías involucradas en el establecimiento de enlaces WAN?

- Conexiones analógicas: utilizando líneas telefónicas convencionales

- DigiConexiones telefónicas: utilizando líneas telefónicas de calidad digital

- Conexiones conmutadas: utilizan múltiples conjuntos de enlaces entre el remitente y el receptor para mover datos.

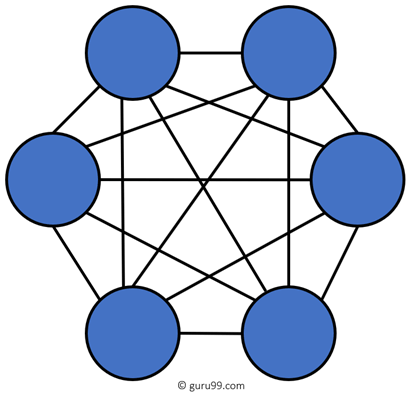

87) Explicar la topología de malla

La topología de malla tiene un diseño de red único en el que cada computadora de la red se conecta entre sí. Se está desarrollando una conexión P2P (punto a punto) entre todos los dispositivos de la red. Ofrece un alto nivel de redundancia, por lo que incluso si falla un cable de red, los datos todavía tienen una ruta alternativa para llegar a su destino.

Tipos de topología de malla:

Topología de malla parcial: En este tipo de topología, la mayoría de los dispositivos están conectados de manera casi similar a la topología completa. La única diferencia es que pocos dispositivos se conectan con sólo dos o tres dispositivos.

Topología de malla completa: En esta topología, cada nodo o dispositivo está conectado directamente entre sí.

88) Al solucionar problemas de redes informáticas, ¿qué problemas comunes relacionados con el hardware pueden ocurrir?

Un gran porcentaje de una red está compuesto por hardware. Los problemas en estas áreas pueden variar desde discos duros que funcionan mal, NIC rotas e incluso inicios de hardware. La configuración incorrecta del hardware también es uno de los culpables a investigar.

89) ¿Cómo se pueden solucionar los problemas de atenuación de la señal?

Una forma común de solucionar este problema es utilizar repetidores y concentradores porque ayudarán a regenerar la señal y, por lo tanto, evitarán la pérdida de señal. También es imprescindible comprobar si los cables están correctamente terminados.

90) ¿Cómo ayuda el protocolo de configuración dinámica del host en la administración de la red?

En lugar de tener que visitar cada computadora cliente para configurar una dirección IP estática, el administrador de la red puede aplicar un protocolo de configuración de host dinámico para crear un grupo de direcciones IP conocidas como ámbitos que se pueden asignar dinámicamente a los clientes.

91) Explicar el perfil en términos de conceptos de networking.

Los perfiles son los ajustes de configuración realizados para cada usuario. Se puede crear un perfil que incluya a un usuario en un grupo, por ejemplo.

92) ¿Qué es la zapatilla deportiva?

Se cree que Sneakernet es la primera forma de creación de redes en la que los datos se transportan físicamente mediante medios extraíbles, como discos o cintas.

93) ¿Cuál es el papel del IEEE en las redes de computadoras?

El IEEE, o Instituto de Ingenieros Eléctricos y Electrónicos, es una organización compuesta por ingenieros que emite y gestiona estándares para dispositivos eléctricos y electrónicos, incluidos dispositivos de red, interfaces de red, cableado y conectores.

94) ¿Qué protocolos se incluyen en la capa de Internet TCP/IP?

Hay 4 protocolos que gestiona esta capa. Estos son ICMP, IGMP, IP y ARP.

95) Cuando se trata de networking, ¿qué son los derechos?

Los derechos se refieren al permiso autorizado para realizar acciones específicas en la red. A cada usuario de la red se le pueden asignar derechos individuales, dependiendo de lo que se le debe permitir a ese usuario.

96) ¿Cuál es un requisito básico para establecer VLAN?

Se requiere una VLAN porque está en el nivel del conmutador. Sólo hay un dominio de difusión. Significa cada vez que un nuevo usuario se conecta al conmutador. Esta información está difundida por toda la red. La VLAN en el conmutador ayuda a crear un dominio de transmisión independiente a nivel del conmutador. Se utiliza con fines de seguridad.

97) ¿Qué es IPv6?

IPv6, o Protocolo de Internet versión 6, fue desarrollado para reemplazar IPv4. Actualmente, IPv4 se utiliza para controlar el tráfico de Internet, pero se espera que se sature en un futuro próximo. IPv6 fue diseñado para superar esta limitación.

98) ¿Qué es el algoritmo RSA?

RSA es la abreviatura del algoritmo Rivest-Shamir-Adleman. Es el algoritmo de cifrado de clave pública más utilizado en la actualidad.

99) ¿Qué es la topología de malla?

La topología de malla es una configuración en la que cada dispositivo está conectado directamente a todos los demás dispositivos de la red. En consecuencia, requiere que cada dispositivo tenga al menos dos conexiones de red.

100) ¿Cuál es la longitud máxima del segmento de una red 100Base-FX?

La longitud máxima permitida para un segmento de red que utiliza 100Base-FX es 412 metros. La longitud máxima para toda la red es de 5 kilómetros.

101) ¿Qué es la regla 5-4-3 y en qué arquitectura se utiliza?

La regla 5-4-3 se utiliza en las arquitecturas Ethernet 10Base2 y 10Base5. En esta regla, puede haber un máximo de cinco segmentos en una red conectada con cuatro repetidores. De estos cinco segmentos, solo tres pueden estar poblados con nodos.

102) ¿Cuál es la diferencia entre TCP y UDP?

Aquí hay algunas diferencias importantes entre TCP y UDP protocolos:

| TCP | UDP |

|---|---|

| Es un protocolo orientado a la conexión. | Es un protocolo sin conexión. |

| TCP lee datos como flujos de bytes y el mensaje se transmite a los límites del segmento. | Los mensajes UDP contienen paquetes que se enviaron uno por uno. También comprueba la integridad a la hora de llegada. |

| Los mensajes TCP viajan a través de Internet de una computadora a otra. | No está basado en conexión, por lo que un programa puede enviar muchos paquetes a otro. |

| TCP reorganiza los paquetes de datos en el orden específico. | El protocolo UDP no tiene un orden fijo porque todos los paquetes son independientes entre sí. |

| La velocidad de TCP es más lenta. | UDP es más rápido ya que no se intenta la recuperación de errores. |

| El tamaño del encabezado es de 20 bytes. | El tamaño del encabezado es de 8 bytes. |

| TCP es pesado. TCP necesita tres paquetes para configurar una conexión de socket antes de poder enviar los datos del usuario. | UDP es liviano. No hay seguimiento de conexiones, ordenamiento de mensajes, etc. |

| TCP verifica errores y también realiza recuperación de errores. | UDP realiza la comprobación de errores, pero descarta los paquetes erróneos. |

| Segmentos de reconocimiento | Sin segmentos de reconocimiento |

| Usando protocolo de protocolo de enlace como SYN, SYN-ACK, ACK | Sin protocolo de enlace (es decir, protocolo sin conexión) |

| TCP es confiable ya que garantiza la entrega de datos al enrutador de destino. | No se puede garantizar la entrega de datos al destino en UDP. |

| TCP ofrece amplios mecanismos de verificación de errores porque proporciona control de flujo y reconocimiento de datos. | UDP tiene un solo mecanismo de verificación de errores que se utiliza para las sumas de verificación. |

103) ¿Cuáles son los elementos importantes del protocolo?

A continuación se presentan los tres elementos más importantes del protocolo:

- Sintaxis: Es el formato de los datos. Es un orden en el que se muestran los datos.

- Semántica: Describe el significado de los bits en cada sección.

- Tiempo: A qué hora se enviarán los datos y con qué rapidez se enviarán.

104) ¿Cuál es la longitud máxima del segmento de una red 100Base-FX?

La longitud máxima para un segmento de red que utiliza 100Base-FX es de 412 metros.

105) ¿Qué es un decodificador?

El decodificador es un tipo de circuito que convierte los datos codificados a su formato original. También convierte la señal digital en una señal analógica.

106) ¿Qué es Brouter?

Brouter también se conoce como enrutador puente. Es un dispositivo que actúa como puente y enrutador. Como puente, puede reenviar datos entre las redes. También enruta los datos a sistemas específicos dentro de una red.

107) ¿Cómo utilizar VPN?

Al utilizar una red privada virtual (VPN), los usuarios pueden conectarse a la red de la organización. Empresas corporativas, instituciones educativas, oficinas gubernamentales.

108) ¿Por qué el modelo OSI estándar se conoce como 802.xx?

El modelo OSI se inició en febrero de 1980. En 802.XX, '80' representa el año 1980 y '2' representa el mes de febrero.

109) ¿Qué es NVT (Terminal virtual de red)?

NVT es un conjunto de reglas predefinidas para una interacción de terminal virtual muy simple. Este terminal le ayuda a iniciar una sesión Telnet.

110) ¿Cuál es la ruta de origen?

La ruta de origen es una secuencia de direcciones IP que le ayuda a identificar la ruta de un datagrama. Puede incluir la ruta de origen en el encabezado del datagrama IP.

111) Explica el término Pipelining

Pipelining describe la secuenciación de procesos. Cuando una nueva tarea comienza antes de que finalice una tarea en curso, se denomina secuenciación.

112) ¿Qué unidad de medida se utiliza para medir la velocidad de transmisión de Ethernet?

La velocidad de transmisión de Ethernet se mide principalmente en Mbps.

113) ¿Cuál es la longitud máxima del cable Thinnet?

La longitud del cable Thinnet es de 185 metros.

114) ¿Qué cable también se llama cable RG8?

El cable Thicknet también se denomina cable RG8.

115) ¿Se sigue utilizando el cable coaxial en la red informática?

No, hoy en día el cable coaxial ya no se utiliza en una red informática.

116) ¿Qué cable utiliza el conector RJ11?

La mayor parte del cable telefónico utiliza el conector RJ11.

117) Explicar el host multidireccional

Es un host que tiene múltiples interfaces de red y múltiples direcciones IP y se denomina host multitarjeta.

118) Explica EGP

La forma completa de EGP es Protocolo de puerta de enlace exterior. Es el protocolo de los enrutadores. Son los sistemas autónomos vecinos los que le ayudan a identificar el conjunto de redes a las que podrá acceder dentro o a través de cada sistema independiente.

119) Explica el término Topología Pasiva

Cuando una computadora en la red escucha y recibe la señal, se denomina topología pasiva.

120) ¿Para qué sirve un pseudo TTY?

Es un terminal falso que permite que máquinas externas se conecten a través de Telnet o inicien sesión. Sin él, no se puede realizar ninguna conexión.

121) Explicar el redirector

Redirector es un tipo de software que intercepta archivos o imprime solicitudes de E/S y las traduce en solicitudes de red. Este componente se encuentra bajo la capa de presentación.

122) ¿Qué es el protocolo de enlace de tres vías TCP?

El protocolo de enlace de tres vías (THREE-WAY handshake) o protocolo de enlace de tres vías TCP es un proceso que se utiliza en una red TCP/IP para establecer una conexión entre el servidor y el cliente. Es un proceso de tres pasos que requiere que tanto el cliente como el servidor intercambien paquetes de sincronización y confirmación antes de que comience el proceso de comunicación de datos real.

123) ¿Qué es un código Hamming?

Código de Hamming es un código de línea que es útil para la detección de errores de hasta dos errores de bits inmediatos. Es capaz de cometer errores de un solo bit.

En el código Hamming, la fuente codifica el mensaje agregando bits redundantes en el mensaje. Estos bits redundantes se insertan y generan principalmente en ciertas posiciones del mensaje para realizar el proceso de detección y corrección de errores.

124) ¿Cuál es la aplicación del código Hamming?

A continuación se muestran algunas aplicaciones comunes del uso del código Hemming:

- Satélites

- Memoria del ordenador

- Módems

- PlasmaCAM

- Conectores abiertos

- Cable de blindaje

- Procesador integrado

125) ¿Cuáles son los beneficios del código Hamming?

Estos son los importantes beneficios del código Hamming.

- El método del código Hamming es eficaz en redes donde los flujos de datos se proporcionan para errores de un solo bit.

- El código Hamming no solo proporciona la detección de un error de bit, sino que también le ayuda a sangrar el error que contiene el bit para que pueda corregirse.

- La facilidad de uso de los códigos Hamming los hace adecuados para su uso en la memoria de la computadora y para la corrección de un solo error.

126) ¿Qué es una dirección MAC?

La dirección MAC es un identificador único que se asigna a una NIC (controlador/tarjeta de interfaz de red). Consta de una dirección de 48 o 64 bits, que está asociada al adaptador de red. La dirección MAC puede estar en formato hexadecimal. La forma completa de dirección MAC es dirección de control de acceso a medios.

127) ¿Por qué utilizar la dirección MAC?

Estas son las razones importantes para usar la dirección MAC:

- Proporciona una forma segura de encontrar remitentes o receptores en la red.

- La dirección MAC le ayuda a evitar el acceso no deseado a la red.

- La dirección MAC es un número único. Por lo tanto, se puede utilizar para rastrear el dispositivo.

- Las redes Wi-Fi del aeropuerto utilizan la dirección MAC de un dispositivo específico para poder identificarlo.

128) ¿Cuáles son los tipos de direcciones MAC?

Estos son los tipos importantes de direcciones MAC:

- Dirección administrada universalmente UAA (Dirección administrada universalmente) es el tipo de dirección MAC más utilizado. Se entrega al adaptador de red en el momento de la fabricación.

- Dirección administrada localmenteLAA (Dirección administrada localmente) es una dirección que cambia la dirección MAC del adaptador. Puede asignar esta dirección a un dispositivo utilizado por el administrador de red.

129) ¿Cuáles son las diferencias importantes entre la dirección MAC y la dirección IP?

Aquí hay algunas diferencias entre MAC e IP dirección:

| dirección MAC | Dirección IP |

|---|---|

| La dirección MAC significa Dirección de control de acceso a medios. | La dirección IP significa dirección de protocolo de Internet. |

| Consta de una dirección de 48 bits. | Consta de una dirección de 32 bits. |

| La dirección MAC funciona en la capa de enlace del modelo OSI. | La dirección IP funciona en la capa de red del modelo OSI. |

| Se le conoce como dirección física. | Se le conoce como dirección lógica. |

| Puede recuperar la dirección MAC de cualquier dispositivo utilizando el protocolo ARP. | Puede recuperar la dirección MAC de cualquier dispositivo con protocolo RARP. |

| Las clases no se utilizan en la dirección MAC. | En IP, IPv4 utiliza las clases A, B, C, D y E. |

130) ¿Qué es un análogo? Signal?

La señal analógica es una señal continua en la que una cantidad que varía en el tiempo representa otra variable basada en el tiempo. Este tipo de señales trabaja con valores físicos y fenómenos naturales como terremoto, frecuencia, volcán, velocidad del viento, peso, iluminación, etc.

131) ¿Qué es un Digialto Signal?

Una señal digital es una señal que se utiliza para representar datos como una secuencia de valores separados en cualquier momento. Sólo puede tomar uno de un número fijo de valores. Este tipo de señal representa un número real dentro de un rango constante de valores.

132) ¿Cuáles son las diferencias entre señal analógica y digital?

Estas son las principales diferencias entre Analógico y Digialto Signal:

| Análoga | Digitales |

|---|---|

| Una señal analógica es una señal continua que representa mediciones físicas. | DigiLas señales digitales son señales separadas en el tiempo que se generan mediante modulación digital. |

| Se denota por ondas sinusoidales. | Se denota por ondas cuadradas. |

| Utiliza un rango continuo de valores que le ayudan a representar la información. | La DigiLa señal tal utiliza 0 y 1 discretos para representar información. |

| El ancho de banda de la señal analógica es bajo. | El ancho de banda de la señal digital es alto. |

| El hardware analógico nunca ofrece una implementación flexible. | DigiEl hardware tal ofrece flexibilidad en la implementación. |

| Es adecuado para la transmisión de audio y vídeo. | Es adecuado para informática y electrónica digital. |

| La señal analógica no ofrece ningún rango fijo. | DigiLa señal tal tiene un número finito, es decir, 0 y 1. |

133) ¿Qué es el HOMBRE?

Una Red de Área Metropolitana o MAN está formada por una Red de computadoras en toda una ciudad, campus universitario o una pequeña región. Este tipo de red es más grande que una LAN, que en su mayoría se limita a un solo edificio o sitio. Dependiendo del tipo de configuración, este tipo de red le permite cubrir un área desde varios kilómetros hasta decenas de kilómetros.

134) ¿Qué es el módem?

Un módem (modulador-demodulador) es un dispositivo que modula una señal analógica a información digital. También decodifica señales portadoras para demodular la información transmitida.

El objetivo principal del módem es producir una señal que pueda transmitirse fácilmente y decodificarse para reproducir los datos digitales en su forma original. Los módems también se utilizan para transmitir señales analógicas, desde diodos emisores de luz (LED) hasta radio.

135) ¿Cuáles son las ventajas de un Módem?

Aquí están las ventajas/ventajas del módem:

- Más útil para conectar LAN con Internet

- La velocidad depende del costo.

- El módem es la vía de comunicación de datos más utilizada.

Estas preguntas de la entrevista también te ayudarán en tu viva(orals)