Kali Linux Tutorial para principiantes: qué es, cómo instalarlo y utilizarlo

¿Qué es Kali Linux?

Kali Linux es una distribución de seguridad de Linux derivada de Debian y diseñada específicamente para informática forense y pruebas de penetración avanzadas. Fue desarrollado mediante la reescritura de BackTrack por Mati Aharoni y Devon Kearns de Offensive Security. Kali Linux contiene varios cientos de herramientas que están bien diseñadas para diversas tareas de seguridad de la información, como pruebas de penetración, investigación de seguridad, informática forense e ingeniería inversa.

BackTrack era su anterior seguridad de la información. OperaSistema de tinción. La primera iteración de Kali Linux Kali 1.0.0 se introdujo en marzo de 2013. Offensive Security actualmente financia y respalda Kalin Linux. Si visitara el sitio web de Kali hoy (www.kali.org), verá un gran cartel que dice: "Nuestra distribución de pruebas de penetración más avanzada hasta la fecha". Una afirmación muy audaz que, irónicamente, aún no ha sido refutada.

Kali Linux tiene más de 600 aplicaciones de pruebas de penetración preinstaladas para descubrir. Cada programa con su flexibilidad y caso de uso únicos. Kali Linux hace un excelente trabajo separando estas utilidades útiles en las siguientes categorías:

- Recopilación de información

- Análisis de vulnerabilidad

- Ataques inalámbricos

- Aplicaciones web

- Herramientas de explotación

- Pruebas de estrés

- Herramientas forenses

- Oler y suplantar

- Ataques de contraseña

- Mantener el acceso

- Revingeniería simple

- Herramientas de informes

- Piratería de hardware

Quien usa Kali Linux ¿y por qué?

Kali Linux es verdaderamente un sistema operativo único, ya que es una de las pocas plataformas utilizadas abiertamente tanto por los buenos como por los malos. Los administradores de seguridad y los hackers de sombrero negro utilizan ampliamente este sistema operativo. Uno para detectar y prevenir violaciones de seguridad y el otro para identificar y posiblemente explotar violaciones de seguridad. La cantidad de herramientas configuradas y preinstaladas en el sistema operativo, hacen Kali Linux La navaja suiza en la caja de herramientas de cualquier profesional de la seguridad.

Profesionales que utilizan Kali Linux

- Administradores de seguridad: los administradores de seguridad son responsables de salvaguardar la información y los datos de su institución. Ellos usan Kali Linux para revisar su(s) entorno(s) y asegurarse de que no haya vulnerabilidades fácilmente detectables.

- Administradores de red: los administradores de red son responsables de mantener una red eficiente y segura. Ellos usan Kali Linux para auditar su red. Por ejemplo, Kali Linux tiene la capacidad de detectar puntos de acceso no autorizados.

- Network Architecs – Red Architecs, son responsables de diseñar entornos de red seguros. Ellos utilizan Kali Linux para auditar sus diseños iniciales y asegurarse de que nada se haya pasado por alto o esté mal configurado.

- Pen Testers – Pen Testers, utilice Kali Linux auditar entornos y realizar reconocimientos en entornos corporativos para cuya revisión han sido contratados.

- CISO – CISO o Directores de Seguridad de la Información, utilice Kali Linux para auditar internamente su entorno y descubrir si se han implementado nuevas aplicaciones o configuraciones fraudulentas.

- Ingenieros forenses – Kali Linux Posee un "Modo forense", que permite a un ingeniero forense realizar descubrimiento y recuperación de datos en algunos casos.

- White Hat Hackers: White Hat Hackers, similar al uso de Pen Testers Kali Linux auditar y descubrir vulnerabilidades que puedan estar presentes en un entorno.

- Black Hat Hackers – Black Hat Hackers, utilizar Kali Linux para descubrir y explotar vulnerabilidades. Kali Linux También tiene numerosas aplicaciones de ingeniería social, que un Black Hat Hacker puede utilizar para comprometer a una organización o a un individuo.

- Hackers de sombrero gris: los hackers de sombrero gris se encuentran entre los hackers de sombrero blanco y los hackers de sombrero negro. ellos utilizarán Kali Linux con los mismos métodos que los dos enumerados anteriormente.

- Entusiasta de las computadoras: Entusiasta de las computadoras es un término bastante genérico, pero cualquier persona interesada en aprender más sobre redes o computadoras en general, puede usar Kali Linux para obtener más información sobre tecnología de la información, redes y vulnerabilidades comunes.

Kali Linux Métodos de instalación

Kali Linux Se puede instalar utilizando los siguientes métodos:

Formas de correr Kali Linux:

- Directamente en una PC, computadora portátil: utilizando una imagen ISO de Kali, Kali Linux Se puede instalar directamente en una PC o computadora portátil. Este método es mejor si tiene una PC de repuesto y está familiarizado con Kali Linux. Además, si planea o realiza alguna prueba de punto de acceso, instalar Kali Linux Se recomienda conectarlo directamente a una computadora portátil con Wi-Fi.

- Virtualizado (VMware, Hyper-V, Oracle VirtualBox, Citrix) – Kali Linux Admite la mayoría de los hipervisores conocidos y puede acceder fácilmente a los más populares. Las imágenes preconfiguradas están disponibles para descargar desde https://www.kali.org/, o se puede utilizar una ISO para instalar manualmente el sistema operativo en el hipervisor preferido.

- Nube (Amazon AWS, Microsoft Azure) – Dada la popularidad de Kali Linux, tanto AWS como Azure proporcionar imágenes para Kali Linux.

- Disco de arranque USB: utilización Kali Linux, se puede crear un disco de arranque para ejecutar Kali Linux en una máquina sin instalarlo realmente o con fines forenses.

- Windows 10 (aplicación) – Kali Linux ahora puede ejecutarse de forma nativa Windows 10, a través de la línea de comando. No todas las funciones funcionan todavía, ya que todavía está en modo beta.

- Mac (arranque dual o único) – Kali Linux Se puede instalar en Mac, como sistema operativo secundario o como principal. Parallels o se puede utilizar la funcionalidad de arranque de Mac para configurar esta configuración.

Cómo instalar Kali Linux utilizando virtuales Box

Aquí hay un proceso paso a paso sobre cómo instalar Kali Linux usando virtual Box y como usar Kali Linux:

El método más sencillo y posiblemente el más utilizado es instalar Kali Linux y ejecutándolo desde Oracle, VirtualBox.

Este método le permite continuar usando su hardware existente mientras experimenta con las características enriquecidas. Kali Linux en un ambiente completamente aisladoLo mejor de todo es que todo es gratis. Ambos Kali Linux y Oracle VirtualBox son de uso gratuito. Este Kali Linux El tutorial supone que ya lo has instalado. Oracle, VirtualBox en su sistema y ha habilitado la virtualización de 64 bits a través del BIOS.

Paso 1) Vaya a https://www.kali.org/downloads/

Esto descargará una imagen OVA, que se puede importar a VirtualBox

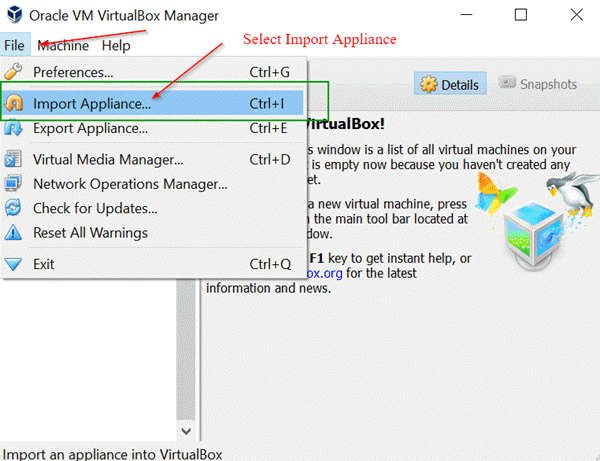

Paso 2) Abra el Oracle VirtualBox Aplicación y desde el menú Archivo seleccione Importar dispositivo

Menú Archivo -> Importar dispositivo

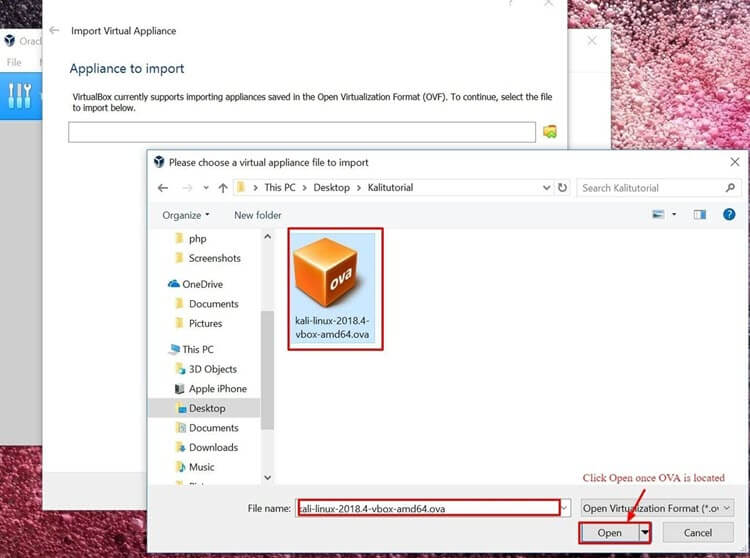

Paso 3) En la siguiente pantalla “Electrodomésticos para Importar” Busque la ubicación del archivo OVA descargado y haga clic en Abierto

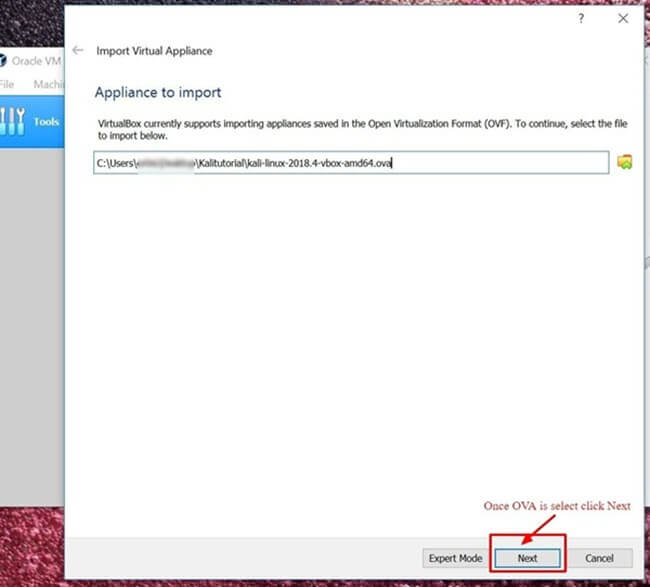

Paso 4) Una vez que hagas clic Abierto, serás llevado de regreso al “Electrodomésticos para importar”simplemente haga clic Siguiente

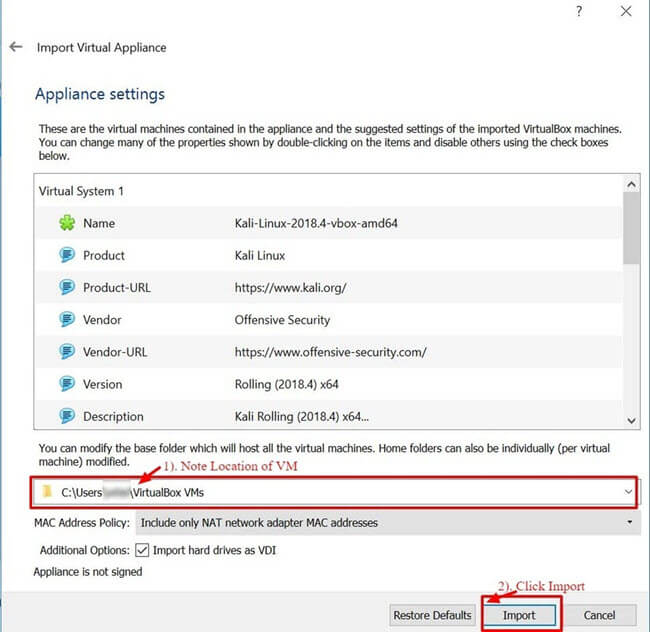

Paso 5) La siguiente pantalla “Configuración del dispositivo”muestra un resumen de la configuración del sistema, dejar la configuración predeterminada está bien. Como se muestra en la captura de pantalla siguiente, anote dónde se encuentra la máquina virtual y luego haga clic en Importar.

Paso 6) VirtualBox ahora importará el Kali Linux Aparato OVA. Este proceso puede tardar entre 5 y 10 minutos en completarse.

Paso 7) Felicitaciones, Kali Linux se ha instalado exitosamente en VirtualBox. Ahora deberías ver el Kali Linux máquina virtual en el VirtualBox Consola. A continuación, echaremos un vistazo a Kali Linux y algunos pasos iniciales a realizar.

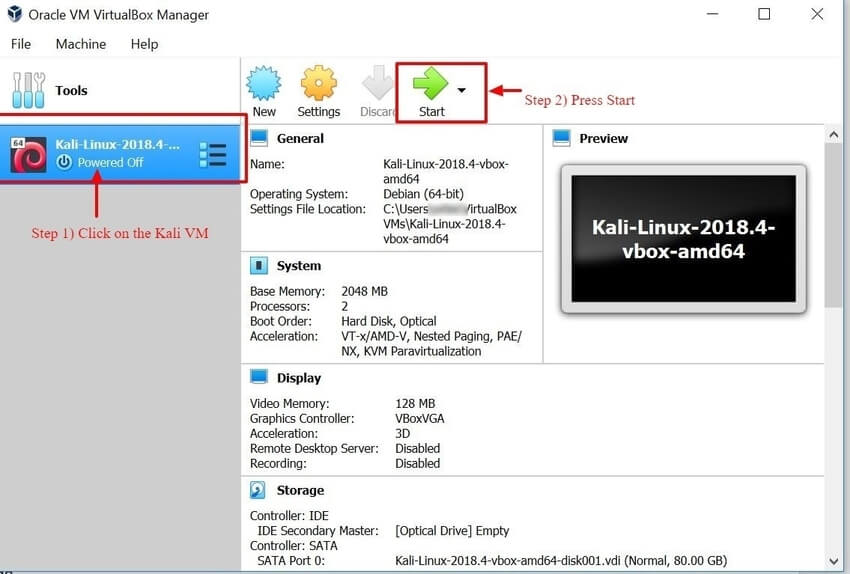

Paso 8) Haga clic en el elemento Kali Linux VM dentro del VirtualBox Panel de control y haga clic Comienzo, esto iniciará el Kali Linux OperaSistema de ting.

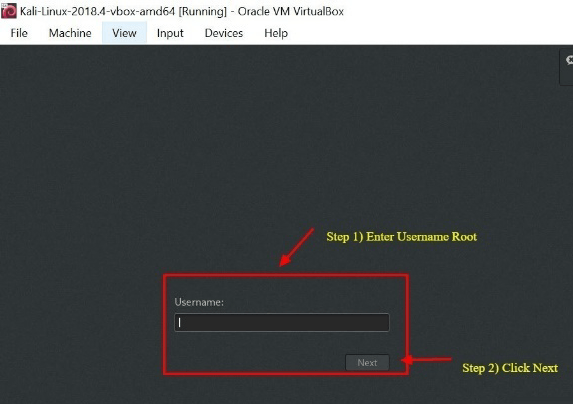

Paso 9) En la pantalla de inicio de sesión, ingrese "root”como nombre de usuario y haga clic Siguiente.

Paso 10) Como se mencionó anteriormente, ingrese "también”como contraseña y haga clic SignIn.

Ahora estarás presente con el Kali Linux Escritorio GUI. Felicitaciones, ha iniciado sesión exitosamente. Kali Linux.

Empezar con Kali Linux GUI

Kali Desktop tiene algunas pestañas que inicialmente debes tomar nota y familiarizarte. Pestaña Aplicaciones, Pestaña Lugares y Kali Linux Muelle.

Pestaña de aplicaciones – Proporciona una lista desplegable gráfica de todas las aplicaciones y herramientas preinstaladas en Kali Linux. Revviendo el Pestaña de aplicaciones es una excelente manera de familiarizarse con las funciones enriquecidas Kali Linux OperaSistema de tinción. Dos aplicaciones que discutiremos en este Kali Linux los tutoriales son Nmap y MetasploitLas aplicaciones se colocan en diferentes categorías, lo que hace que la búsqueda de una aplicación sea mucho más fácil.

Accediendo a aplicaciones

Paso 1) Haga clic en la pestaña Aplicaciones

Paso 2) Navegue hasta la categoría particular que le interesa explorar

Paso 3) Haga clic en la aplicación que desea iniciar.

Pestaña Lugares – Similar a cualquier otra GUI OperaSistema de ting, como Windows o Mac, el fácil acceso a sus carpetas, imágenes y Mis documentos es un componente esencial. Lugares on Kali Linux proporciona esa accesibilidad que es vital para cualquier Operating sistema. Por defecto, el Lugares El menú tiene las siguientes pestañas, Inicio, Escritorio, Documentos, Descargas, Música, Imágenes, Vídeos, Computadora y Navegación en red.

Accediendo a lugares

Paso 1) Haga clic en la pestaña Lugares

Paso 2) Seleccione la ubicación a la que desea acceder.

Kali Linux Dock – Similar al Dock de Apple Mac o Microsoft Windows Barra de tareas, la Kali Linux Dock proporciona acceso rápido a aplicaciones favoritas o de uso frecuente. Las aplicaciones se pueden agregar o eliminar fácilmente.

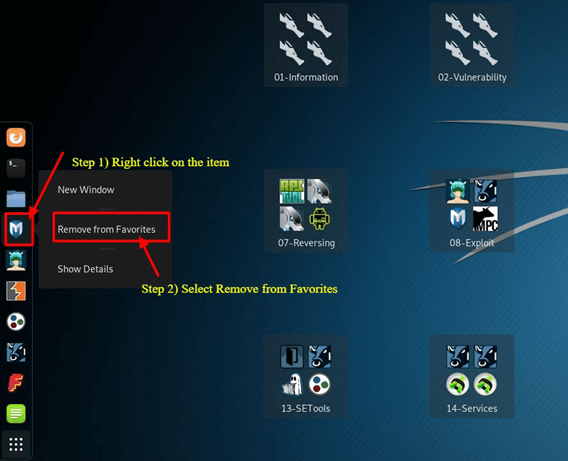

Para eliminar un elemento del Dock

Paso 1) Haga clic derecho en el elemento del muelle

Paso 2) Seleccione Eliminar de favoritos

Para agregar un elemento al muelle

Agregar un elemento al Dock es muy similar a eliminar un elemento del Dock

Paso 1) Haga clic en el botón Mostrar aplicaciones en la parte inferior del Dock

Paso 2) Haga clic derecho en la aplicación

Paso 3) Seleccione Agregar a favoritos

Una vez completado, el elemento se mostrará en el Dock.

Kali Linux tiene muchas otras características únicas, lo que hace que este Operating System es la elección principal tanto de los ingenieros de seguridad como de los piratas informáticos. Desafortunadamente, cubrirlos todos no es posible dentro de este Kali Linux tutoriales de piratería; sin embargo, deberías sentirte libre de explorar los diferentes botones que se muestran en el escritorio.

¿Qué es Nmap?

Network Mapper, más conocido como Nmap para abreviar, es una utilidad gratuita de código abierto que se utiliza para el descubrimiento de redes y escaneo de vulnerabilidades. Los profesionales de la seguridad utilizan Nmap para descubrir dispositivos que se ejecutan en sus entornos. Nmap también puede revelar los servicios y los puertos a los que presta servicio cada host, lo que expone un riesgo potencial de seguridad. En el nivel más básico, considere Nmap, ping con esteroides. Cuanto más avanzadas sean tus habilidades técnicas, más utilidad encontrarás en Nmap

Nmap ofrece la flexibilidad de monitorear un solo host o una vasta red que consta de cientos, si no miles, de dispositivos y subredes. La flexibilidad que ofrece Nmap ha evolucionado a lo largo de los años, pero en esencia es una herramienta de escaneo de puertos, que recopila información enviando paquetes sin procesar a un sistema host. Luego, Nmap escucha las respuestas y determina si un puerto está abierto, cerrado o filtrado.

El primer escaneo con el que debería estar familiarizado es el escaneo básico de Nmap que escanea los primeros 1000 puertos TCP. Si descubre un puerto escuchando, lo mostrará como abierto, cerrado o filtrado. Filtrado significa que lo más probable es que exista un firewall que modifique el tráfico en ese puerto en particular. A continuación se muestra una lista de comandos de Nmap que se pueden utilizar para ejecutar el análisis predeterminado.

Nmap Target Selección

| Escanea una sola IP | nmap192.168.1.1 |

| Escanear un host | nmapwww.testnetwork.com |

| Escanee una variedad de IP | mapa n 192.168.1.1-20 |

| Escanear una subred | mapa nm 192.168.1.0/24 |

| Escanear objetivos desde un archivo de texto | nmap -iL lista de direcciones IP.txt |

Cómo realizar un escaneo básico de Nmap en Kali Linux

Para ejecutar un escaneo básico de Nmap en Kali Linux, siga los pasos a continuación. Con Nmap como se muestra arriba, tienes la posibilidad de escanee una única IP, un nombre DNS, un rango de direcciones IP, subredes e incluso escanee desde archivos de texto. Para este ejemplo, escanearemos la dirección IP del host local.

Paso 1) Desde el Menú del muelle, haga clic en la segunda pestaña que es la terminal

Paso 2) El proceso de terminal La ventana debería abrirse, ingrese el comando. ifconfig, este comando devolverá la dirección IP local de su Kali Linux sistema. En este ejemplo, la dirección IP local es 10.0.2.15

Paso 3) Tome nota de la dirección IP local

Paso 4) En la misma ventana de terminal, ingrese nmap10.0.2.15, esto escaneará los primeros 1000 puertos en el host local. Teniendo en cuenta que esta es la instalación básica, ningún puerto debe estar abierto.

Paso 5) Revver resultados

De forma predeterminada, nmap solo escanea los primeros 1000 puertos. Si necesitara escanear los puertos 65535 completos, simplemente modificaría el comando anterior para incluir -pag-.

Nmap 10.0.2.15 -p-

Escaneo del sistema operativo Nmap

Otra característica básica pero útil de nmap es la capacidad de detectar el sistema operativo del sistema host. Kali Linux por defecto es seguro, por lo que para este ejemplo, el sistema host, que Oracle, VirtualBox está instalado, se utilizará como ejemplo. El sistema anfitrión es un Windows 10 Superficie. La dirección IP del sistema host es 10.28.2.26.

En el terminal ventana ingrese el siguiente comando nmap:

nmap 10.28.2.26 – A

Revver resultados

Adición -A le dice a nmap que no solo realice un escaneo de puertos sino que también intente detectar el OperaSistema de ting.

Nmap es una utilidad vital en cualquier caja de herramientas de un profesional de la seguridad. Utilice el comando nmap-h para explorar más opciones y comandos en Nmap.

¿Qué es Metasploit?

Metasploit Framework es un proyecto de código abierto que ofrece un recurso público para investigar vulnerabilidades y desarrollar código que permita a los profesionales de seguridad infiltrarse en su propia red e identificar riesgos y vulnerabilidades de seguridad. Metasploit fue adquirido recientemente por Rapid 7 (https://www.metasploit.com). Sin embargo, la edición comunitaria de Metasploit todavía está disponible en Kali Linux. Metasploit es, con diferencia, la utilidad de penetración más utilizada del mundo..

Es importante que tenga cuidado al utilizar Metasploit porque escanear una red o un entorno que no es el suyo podría considerarse ilegal en algunos casos. En esto Kali Linux tutorial de Metasploit, le mostraremos cómo iniciar Metasploit y ejecutar un escaneo básico en Kali Linux. Metasploit se considera una utilidad avanzada y requerirá algo de tiempo para acostumbrarse, pero una vez familiarizado con la aplicación será un recurso invaluable.

Metasploit y Nmap

Dentro de Metasploit, podemos utilizar Nmap. En este caso, aprenderá cómo escanear su local VirtualBox subred de Metasploit usando la utilidad Nmap que acabamos de conocer.

Paso 1) On la pestaña Aplicaciones, desplácese hacia abajo para 08-Herramientas de explotación y luego seleccione Metasploit

Paso 2) Se abrirá una caja de terminales con MSF en el diálogo, esto es Metasploit

Paso 3) Ingrese el siguiente comando

db_nmap -V -sV 10.0.2.15/24

(asegúrese de reemplazar 10.0.2.15 con su dirección IP local)

Aquí:

db_ significa base de datos

-V significa modo detallado

-sV significa detección de versión de servicio

Utilidad de explotación Metasploit

Metasploit es muy robusto por sus características y flexibilidad. Un uso común de Metasploit es la explotación de vulnerabilidades. A continuación, repasaremos los pasos para revisar algunos exploits e intentar explotarlos. Windows 7 Máquina.

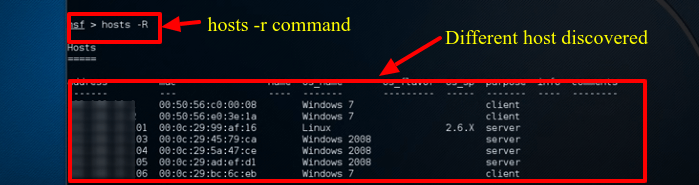

Paso 1) Suponiendo que Metasploit todavía esté abierto, ingrese Anfitriones -R en la ventana de terminal. Esto agrega los hosts descubiertos recientemente a la base de datos de Metasploit.

Paso 2) Entrar "mostrar exploits“, este comando proporcionará una visión completa de todos los exploits disponibles para Metasploit.

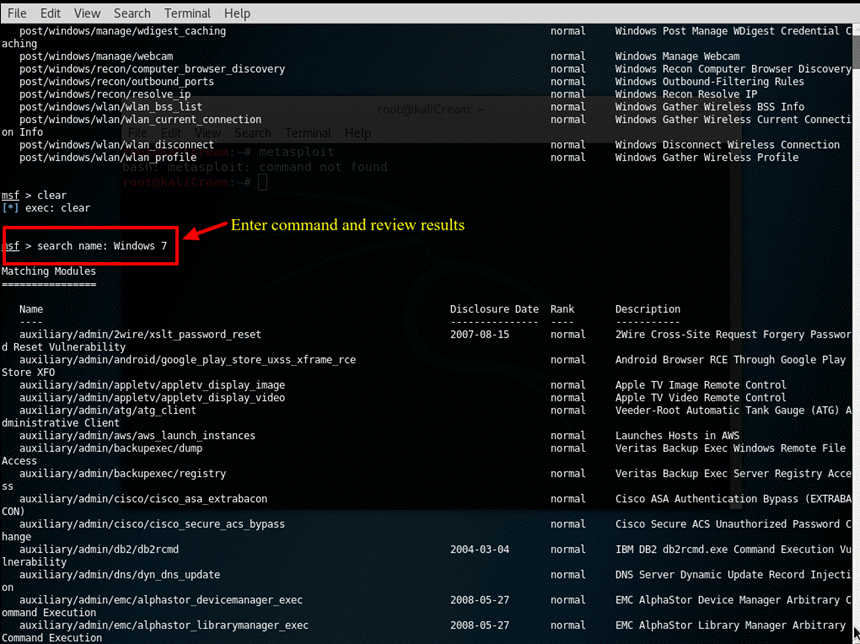

Paso 3) Ahora, intenta reducir la lista con este comando: nombre de búsqueda: Windows 7, este comando busca los exploits que incluyen específicamente Windows 7, para el propósito de este ejemplo intentaremos explotar un Windows 7 Máquina. Dependiendo de su entorno, tendrá que cambiar los parámetros de búsqueda para cumplir con sus criterios. Por ejemplo, si tiene Mac u otra máquina Linux, tendrá que cambiar el parámetro de búsqueda para que coincida con ese tipo de máquina.

Paso 4) Para los propósitos de este tutorial usaremos un Vulnerabilidad de Apple iTunes descubierto en la lista. Para utilizar el exploit, debemos ingresar la ruta completa que se muestra en la lista: Utilice exploit/windows/browse/apple_itunes_playlist

Paso 5) Si el exploit tiene éxito, el símbolo del sistema cambiará para mostrar el nombre del exploit seguido de > como se muestra en la siguiente captura de pantalla.

Paso 6) Entrar Mostrar opciones para revisar qué opciones están disponibles para el exploit. Cada exploit, por supuesto, tendrá diferentes opciones.

Resumen

En suma, Kali Linux es un sistema operativo sorprendente que es ampliamente utilizado por varios profesionales, desde administradores de seguridad hasta hackers de sombrero negro. Dadas sus sólidas utilidades, estabilidad y facilidad de uso, es un sistema operativo con el que todos los miembros de la industria de TI y los entusiastas de la informática deberían estar familiarizados. Utilizar sólo las dos aplicaciones analizadas en este tutorial ayudará significativamente a una empresa a proteger su infraestructura de tecnología de la información. Tanto Nmap como Metasploit están disponibles en otras plataformas, pero su facilidad de uso y configuración preinstalada en Kali Linux convierte a Kali en el sistema operativo elegido a la hora de evaluar y probar la seguridad de una red. Como se indicó anteriormente, tenga cuidado al utilizar el Kali Linux, ya que solo debe usarse en entornos de red que usted controle o tenga permiso para probar. Como algunas utilidades, pueden causar daños o pérdida de datos.