Las 9 mejores herramientas de análisis de código estático (2026)

Las herramientas de análisis de código estático pueden analizar versiones de código fuente o compilado para encontrar fallas semánticas y de seguridadPueden identificar el código problemático por nombre de archivo, ubicación y número de línea del fragmento de código afectado. También... ahorra tiempo y esfuerzo Dado que detectar vulnerabilidades en etapas posteriores del desarrollo es difícil, existen numerosas herramientas de análisis de código estático en el mercado, y deberá considerar varios factores antes de elegir una.

Después de gastar más de 100 horas las pruebas Más de 30 herramientas de análisis de código estáticoHe elaborado una guía confiable y bien documentada de las mejores soluciones disponibles. Estas herramientas seleccionadas fueron evaluadas en cuanto a características, ventajas y desventajas, precios y... seguridad en entornos de desarrollo realesEn una ocasión, confié en una herramienta gratuita durante una auditoría de alto riesgo, y sus falsos positivos me hicieron perder días. Esto podría ayudar a otros a elegir herramientas verificadas y eficaces con recomendaciones actualizadas. Leer más ...

Mejores herramientas de análisis de código estático

| Nombre | Mejores-adecuado para | Enfoque primario | Idiomas soportados | Prueba Gratuita | Enlace |

|---|---|---|---|---|---|

Collaborator |

Dominios regulados que necesitan un registro de auditoría | Revisión por pares y cumplimiento de procesos | C, C++, C#, Java, Python, SQL, HTML, XML | Sí- 30 días | Más información |

parasoft |

Sistemas empresariales de cumplimiento y seguridad crítica | Análisis estático profundo con mejora mediante IA/ML | C, C++, JavaC#, VB.NET | Sí- 14 días | Más información |

SonarQube |

Equipos que construyen una cultura de calidad de código abierto | Calidad/seguridad del código continuo | Más de 29 idiomas, incluidos Java, Familia C, JS, Python, COBOL | Sí- 14 días | Más información |

Veracode |

Equipos que priorizan la seguridad y tienen necesidades de cumplimiento | Seguridad de aplicaciones (SAST, DAST, SCA) | Java, C/C++, C#, JS/TS, Python, PHP, Go, Kotlin, Solidez, SQL | Plan básico gratuito | Más información |

Coverity Scan |

Proyectos de código abierto que buscan profundidad | Detección profunda de defectos y errores | Java, C/C++, C#, JS, Ruby, Python (proyectos de código abierto) | Plan básico gratuito | Más información |

1) Collaborator

Collaborator trae un un enfoque atractivo y centrado en el equipo para revisiones de código, lo que la convierte en una de las mejores herramientas de escaneo de código del mercado. Evalué la herramienta y me gustó cómo facilita la revisión de todo lo necesario: código fuente, documentos, requisitos y más. soporte para muchos SCM, combinado con listas de verificación personalizadas, te ayuda a evitar pasar por alto detalles importantes. Sugiero Collaborator Si está buscando una opción superior que tenga como objetivo mejorar la calidad y la consistencia de sus revisiones por pares.

Características:

- Campos Personalizados: Campos personalizados en Collaborator Permite enriquecer los informes de defectos con metadatos específicos, como el sistema operativo, el número de versión o la asignación del equipo. Esto resulta esencial durante el análisis de código estático, especialmente al rastrear problemas en las distintas compilaciones. En una ocasión, personalicé campos para un proyecto fintech para aislar defectos por fase de implementación. Recomiendo estandarizar las opciones de campo desde el principio para que el filtrado y la generación de informes sean mucho más eficientes en todo el proceso de control de calidad.

- Listas de verificación: Con listas de verificación, Collaborator Implica revisiones consistentes y completas al exigir que se aborden criterios específicos antes de la aprobación. Esto reduce el error humano y aumenta el cumplimiento de los estándares de codificación internosConfiguré una lista de verificación para las comprobaciones de seguridad de OWASP y observé una mejor detección de fallas de inyección. La herramienta permite vincular los elementos de la lista de verificación con la gravedad del defecto, lo que ayuda a los equipos a priorizar los problemas críticos con mayor claridad.

- Reglas para los participantes: Las Reglas de Participante automatizan la asignación de revisores mediante rutas de archivos, etiquetas o módulos de proyecto. Esto garantiza que la persona correcta vea el código correcto, reduciendo así los retrasos en las revisiones manuales. Utilicé esta función mientras dirigía un equipo distribuido y el tiempo de respuesta a las revisiones mejoró significativamente. Al usarla, noté que añadir revisores de reserva minimizaba las interrupciones del proyecto cuando los revisores principales no estaban disponibles.

- Chats en hilo: Los chats en hilo permiten discusiones en tiempo real y asincrónicas vinculadas directamente a las líneas de código, lo que facilita el seguimiento de las conversaciones técnicas. Esto fue especialmente útil en mi trabajo con un equipo con diferentes zonas horarias, donde las reuniones en vivo no eran prácticas. Los problemas se resolvieron con claridad y las decisiones se pudieron rastrear posteriormente. Observará cómo el historial de comentarios en línea crea un contexto valioso para futuras auditorías y transiciones de propiedad del código.

- Firmas electrónicas: Collaborator Ofrece firmas electrónicas para la aprobación formal de los resultados de análisis estáticos, lo que lo hace ideal para sectores regulados. Al trabajar en una aplicación sanitaria con un alto nivel de cumplimiento normativo, esto ayudó a nuestro equipo a cumplir con los requisitos de auditoría ISO e HIPAA sin necesidad de papeleo adicional. Recomiendo integrar puntos de control de firma en su flujo de trabajo de CI/CD para garantizar que las aprobaciones se realicen antes de la implementación, no después.

- Visor de diferencias con coloración de sintaxis: Diff‑Viewer admite más de 30 lenguajes de programación y ofrece comparaciones visuales flexibles tanto en vista paralela como unificada. El resaltado de sintaxis ayuda a detectar rápidamente cambios sutiles Como condiciones incorrectas o discrepancias entre variables. Me basé mucho en esto durante las revisiones de código base de C#. También hay una opción que permite activar o desactivar la sensibilidad a los espacios en blanco, lo cual resulta útil al revisar código refactorizado que no ha cambiado funcionalmente.

Ventajas

Desventajas

Precios:

- Precio: Los planes comienzan en $805 por año.

- Prueba gratis: Además, te ofrecemos una prueba gratuita de 30 días de nuestra Business Edition para que puedas explorar las funciones avanzadas de la plataforma SecurityScorecard.

Visita el sitio web del Collaborator >>

2) parasoft

parasoft Ofrece una de las soluciones de análisis estático más avanzadas y confiables para el desarrollo de software moderno, que abarca C, C++, Java, C# y VB.NETProbé la suite de Parasoft en varios entornos y me sorprendió la facilidad con la que se integra en las cadenas de herramientas, las canalizaciones de CI/CD y los IDE existentes. A diferencia de muchas herramientas que se centran exclusivamente en el estilo del código, los analizadores de Parasoft utilizan análisis semántico profundo, flujo de control y flujo de datos para detectar defectos que puedan provocar fallos, corrupción de datos o vulnerabilidades en producción.

Características:

- Análisis estático profundo: La profundidad de análisis de Parasoft supera a otras ofertas gracias al análisis semántico, de flujo de control y de flujo de datos, lo que permite descubrir defectos de software complejos más allá de las comprobaciones de sintaxis. Este enfoque identifica fugas de memoria, desreferencias de punteros nulos, problemas de concurrencia, variables no inicializadas y uso inseguro de la API. Encontré esto particularmente valioso al trabajar en sistemas críticos para la seguridad. La detección temprana de defectos reduce significativamente el retrabajo. y riesgos de producción.

- Análisis mejorado con IA y ML: Parasoft utiliza inteligencia artificial y aprendizaje automático para priorizar problemas según su gravedad y patrones históricos, identificar áreas de alto riesgo que requieren revisión manual y sugerir correcciones de código para las infracciones. Los agentes de IA acceden a los servidores MCP de Parasoft para obtener orientación adicional y recomendaciones de remediación. Acelera la corrección al tiempo que mejora la productividad de los desarrolladores. y reduciendo el error humano, según mi experiencia.

- Detección de seguridad y vulnerabilidades (SAST): Cada analizador de Parasoft integra pruebas de seguridad estática de aplicaciones para identificar vulnerabilidades definidas por OWASP Top 10, CWE Top 25, los estándares de codificación CERT y PCI DSS. Mediante el análisis de datos contaminados y el rastreo del flujo de datos, las herramientas identifican dónde la entrada del usuario puede generar fallos de seguridad explotables. He visto equipos priorizar y mitigar los riesgos de manera más eficiente utilizando este enfoque integral de escaneo de seguridad.

- Cumplimiento de los estándares de la industria: Parasoft automatiza la aplicación de estándares de codificación, incluido MISRA C/C++, AUTOSAR C++, estándares CERT en todos los idiomas y cumplimiento con ISO 26262, IEC 61508, EN 50128/50129, IEC 62304 y DO-178C. La certificación TÜV SÜD ayuda a los equipos a reducir el esfuerzo de calificación de herramientas y lograr Documentación de cumplimiento lista para auditoría con confianza para las industrias reguladas.

- Integración de CI/CD y DevSecOps: Las herramientas se integran perfectamente en los pipelines de CI/CD modernos, incluyendo Jenkins, GitHub Actions y GitLab CI/CD. Azure DevOps y BambooEl soporte para el escaneo de solicitudes de extracción y el bloqueo de fusiones ante nuevas infracciones garantiza que solo el código seguro y conforme avance por el proceso. Mantiene la velocidad de desarrollo sin comprometer la seguridad. o fiabilidad en mis pruebas.

- Informes centralizados y gestión del cumplimiento normativo: Todos los resultados de los análisis se integran en Parasoft DTP (Plataforma de Pruebas de Desarrollo), proporcionando paneles unificados para la visibilidad multilingüe, puntos de control de calidad configurables, análisis de tendencias y trazabilidad a los requisitos y estándares. El análisis mejorado con IA ayuda a predecir puntos críticos de riesgo y a recomendar estrategias de remediación, brindando a los equipos una única fuente de información veraz para las métricas de calidad del software.

Ventajas

Desventajas

Precios:

- Precio: Contacte con ventas para solicitar una cotización

- Prueba gratis: Además, te ofrecemos una prueba gratuita de 14 días de nuestra Business Edition para que puedas explorar las funciones avanzadas de la plataforma SecurityScorecard.

3) SonarQube

SonarQube Proporciona una solución intuitiva para desarrolladores que buscan la mejor calidad de código. Probé SonarQube y particularmente aprecio cómo Se integra perfectamente en los flujos de trabajo existentes, lo que permite detectar vulnerabilidades y errores de código antes de que se conviertan en problemas reales. La capacidad de escalar automáticamente según la demanda lo hace perfecto para proyectos de cualquier tamaño, y con su compatibilidad completa con lenguajes, es una excelente opción para equipos diversos. Descubrí que sus notificaciones son útiles y informes procesables Facilitar la mejora de la seguridad y el rendimiento. Mi consejo es considerar SonarQube Si desea una forma eficaz y confiable de mantener altos estándares de codificación.

Características:

- Cobertura de idiomas: SonarQube ofrece análisis de código estático para más de 30 lenguajes de programación, incluyendo Java, C#, Python y JavaGuión. La profundidad del análisis varía según la edición, pero los lenguajes principales incluyen conjuntos de reglas completos incluso en la versión Community. Lo he usado ampliamente con C++ y Python En varios proyectos. Al probar esta función, observé que al habilitar complementos específicos del idioma, la cobertura de las reglas mejoraba significativamente para el escaneo empresarial.

- Puertas de calidad: Las Puertas de Calidad aplican los estándares de desarrollo bloqueando automáticamente los cambios de código que no cumplen con los umbrales predefinidos. Estos umbrales incluyen métricas como la cobertura del código, la complejidad, las duplicaciones y las vulnerabilidades conocidas. Configuré esto en una iniciativa anterior de DevSecOps para evitar que código sin revisar llegara a producción. Sugiero personalizar las puertas según la madurez del equipo: los equipos más jóvenes pueden beneficiarse de reglas de cobertura más estrictas, mientras que los equipos avanzados pueden ajustar los umbrales para mayor flexibilidad.

- Integraciones CI/CD: SonarQube Se integra fluidamente con las principales plataformas de CI/CD, como Jenkins, GitHub Actions y GitLab CI/CD. Esto permite el escaneo automático de código durante la fase de compilación, lo que mejora la velocidad de entrega sin sacrificar la calidad del código. Personalmente, lo configuré en un flujo de trabajo de GitHub Actions para bloquear las confirmaciones inseguras. Notarás una detección más rápida de regresiones cuando el escáner se ejecuta al principio del flujo de trabajo de CI en lugar de después de la fusión.

- Análisis de solicitud de extracción: Con SonarQubeCada solicitud de extracción se analiza y se anota con comentarios sobre el problema antes de fusionarse. Esto acorta los ciclos de revisión y elimina el riesgo de integrar código vulnerable o difícil de mantener. Utilicé esta herramienta para optimizar las revisiones por pares en un repositorio de microservicios con más de 200 confirmaciones semanales. La herramienta permite configurar umbrales específicos para cada rama, lo cual resulta útil al aplicar reglas más estrictas a las ramas principales y menos estrictas a las ramas de desarrollo.

- Comentarios de IDE en tiempo real: SonarLint ofrece retroalimentación instantánea dentro de su IDE, lo que ayuda a los desarrolladores a solucionar problemas mientras codifican. Refleja el lado del servidor. SonarQube reglas, para que siempre estés alineado con los estándares del equipo. Lo he usado dentro VS CodeY ayudó a detectar riesgos de punteros nulos antes de compilar. También hay una opción que permite vincular el IDE al servidor central de tu equipo, de modo que incluso las reglas personalizadas se apliquen a nivel de desarrollador.

- SAST y reglas de seguridad: SonarQube Incluye pruebas estáticas de seguridad de aplicaciones con conjuntos de reglas exhaustivas como OWASP Top 10, CWE y detección de secretos. El análisis de contaminación ayuda a rastrear el flujo de datos a través de la aplicación, revelando patrones peligrosos de forma temprana. Durante la auditoría del backend de una empresa fintech, descubrí una falla de validación de datos que había pasado desapercibida durante meses. Recomiendo activar el modo de revisión de puntos críticos de seguridad; este detecta patrones de código riesgosos que, si bien no son necesariamente errores, requieren una inspección manual.

Ventajas

Desventajas

Precios:

- Precio: Los planes comienzan en $32 por mes.

- Prueba gratis: Además, te ofrecemos una prueba gratuita de 14 días de nuestra Business Edition para que puedas explorar las funciones avanzadas de la plataforma SecurityScorecard.

Enlace: https://www.sonarqube.org/

4) Veracode

Veracode Incorpora funciones de escaneo de seguridad potentes y prácticas, lo que lo convierte en una de las opciones más populares entre los Las mejores herramientas de escaneo de códigoVerifiqué sus capacidades y descubrí que la herramienta facilitaba la detección de vulnerabilidades de seguridad, incluso para equipos con menos experiencia. Es importante utilizar una solución que proporcione información clara sobre las vulnerabilidades. Veracode Hace precisamente eso. Lo recomiendo para empresas que buscan Mejorar su postura de seguridad.

Características:

- Escaneo a nivel binario: VeracodeEl escaneo a nivel binario permite analizar código compilado y bytecode, no solo el código fuente. Esto es especialmente útil para identificar riesgos en paquetes de terceros o bibliotecas propietarias donde el código fuente no está disponible. Lo utilicé en una aplicación bancaria heredada con módulos fuente faltantes. Al usar esta función, noté su eficacia para detectar fallas de integración profunda que se escapaban a nuestros escaneos de código fuente.

- Escaneo IDE (Veracode Luz verde): Veracode Greenlight proporciona retroalimentación inmediata sobre vulnerabilidades en su IDE, generalmente Entregando resultados en menos de tres segundosAyuda a los desarrolladores a aprender hábitos de programación seguros mientras trabajan, lo que reduce el tiempo de corrección posterior. Lo probé en IntelliJ y la retroalimentación inmediata fue como programar en pareja con un experto en seguridad. Recomiendo vincular la sesión del IDE a las políticas del equipo para que Greenlight marque los problemas que se ajustan a los umbrales de riesgo de su organización.

- Escaneo de tuberías: El análisis de canalización ofrece comprobaciones de seguridad rápidas en entornos CI/CD, que suelen completarse en unos 90 segundos. Está diseñado para integrarse directamente en canalizaciones de compilación como GitLab CI, Jenkins o Azure DevOps. Implementé esto en un equipo ágil y dinámico y observé que equilibraba bien la velocidad con la cobertura. Notarán que, al realizar este análisis antes de las implementaciones de pruebas, se reducen significativamente las revisiones posteriores en el ciclo de lanzamiento.

- Análisis de políticas: VeracodeEl análisis de políticas de 's aplica los estándares de seguridad previos al lanzamiento con seguimiento completo del cumplimiento y sandboxing. Esto resulta útil para organizaciones con requisitos regulatorios, ya que garantiza que ningún código vulnerable llegue a producción. En un proyecto reciente en el sector salud, configuré los análisis de políticas para que se ajustaran a las normas de informes de HIPAA. También existe una opción que permite clonar plantillas de políticas para diferentes unidades de negocio, lo que facilita la escalabilidad de la gobernanza en grandes empresas.

- Precisión de falsos positivos: Veracode mantiene su tasa de falsos positivos por debajo del 1.1%, lo que Reduce la fatiga del desarrollador causada por alertas innecesarias.Su motor de nube patentado aprende de miles de análisis en diversos ecosistemas para mejorar la precisión. En comparación con otras herramientas que he usado, esta fue la que requirió menos triaje manual. Sugiero revisar la matriz de clasificación de problemas, ya que ayuda a los desarrolladores a distinguir rápidamente las vulnerabilidades reales de las alertas informativas.

- Análisis de composición de software (SCA): La función SCA escanea bibliotecas de código abierto vulnerables y licencias de riesgo en tiempo real. Está estrechamente integrada con el motor SAST, lo que permite a los equipos gestionar la calidad del código y el riesgo en la cadena de suministro desde una sola interfaz. La utilicé para priorizar bibliotecas de alto riesgo en un panel de control fintech basado en React. La herramienta permite remediar automáticamente paquetes vulnerables mediante solicitudes de extracción, lo que nos ahorró horas en ciclos de parches.

Ventajas

Desventajas

Precios:

- Precio: Solicitar una demo

- Prueba gratis: Plan básico gratuito de por vida

Enlace: https://www.veracode.com/

5) Coverity Scan

Coverity Scan Proporciona todo lo que necesitas para identificar errores de código, lo que la convierte en una excelente manera de mantener un proceso de desarrollo eficiente y exhaustivo. Analicé la herramienta y noté la importancia de las actualizaciones periódicas para mantenerse al día con los estándares de la industria. Al evaluar su rendimiento, descubrí que es una excelente opción para equipos que gestionan aplicaciones complejas. Coverity Scan le ayuda a mantener un código de alta calidad y mejorar los ciclos de lanzamiento.

Características:

- Análisis estático sensible a la trayectoria: Coverity Scan Utiliza análisis sensibles a rutas para rastrear cómo se ejecuta el código en funciones y archivos. Puede identificar problemas complejos como desreferencias nulas, fugas de memoria y desbordamientos de búfer que abarcan varios módulos. Esto me resultó útil al revisar un gran... C++ Backend donde los errores entre archivos a menudo pasaban desapercibidos. Sugiero habilitar las comprobaciones interprocedimentales con antelación, ya que detectan problemas que el análisis tradicional línea por línea suele pasar por alto.

- Incorporación de Point & Scan: Esta función permite analizar el código al instante simplemente apuntando al directorio fuente, sin necesidad de configurar la compilación. Es ideal para evaluaciones rápidas o para la integración de bases de código heredadas. La usé al auditar un proyecto antiguo sin configuración de compilación activa, y... Se detectaron fallas críticas en menos de 5 minutosLa herramienta le permite obtener una vista previa de los resultados antes de realizar una configuración profunda, lo que ayuda a priorizar la configuración para repositorios complejos.

- Análisis de escritorio incremental: Con el complemento Code Sight, los desarrolladores obtienen retroalimentación inmediata en el IDE mediante escaneo incremental. Detecta nuevas vulnerabilidades en segundos mientras se programa, lo que reduce la necesidad de rehacer el trabajo posteriormente. Lo probé en Eclipse Y lo encontré preciso y receptivo, incluso en proyectos grandes. Al usar esta función, noté cómo el escaneo selectivo de archivos editados redujo el ruido y mejoró el enfoque en los problemas reales.

- Captura de compilación de línea de comandos: El comando CLI cov-build captura sus datos de compilación locales o CI/CD, lo que permite análisis precisoSe integra fácilmente con Jenkins, GitHub Actions y otros sistemas para automatizar las comprobaciones de seguridad. Lo usé en una canalización de DevOps para rastrear regresiones a lo largo del tiempo. También hay una opción que permite exportar los datos capturados para volver a ejecutar análisis sin conexión, ideal para depuración o auditorías.

- Escaneo de alto rendimiento: Coverity admite escaneo a gran escala con procesamiento paralelo en hasta 16 núcleos. Está diseñado para ofrecer velocidad y escalabilidad, gestionando bases de código con más de 100 millones de líneas. Lo ejecuté en un monolito multirepositorio y observé mejoras significativas de rendimiento en comparación con herramientas anteriores. Notará una reducción drástica de los tiempos de escaneo al usar cachés compartidas y una asignación óptima de CPU.

- Resultados precisos con bajos falsos positivos: El profundo análisis semántico de Coverity minimiza el ruido al centrarse en defectos reales, no en alertas especulativas. Esto ahorra tiempo a los desarrolladores y aumenta la confianza en los resultados. En comparación con otras herramientas que he usado, Coverity requirió mucha menos clasificación manual. Recomiendo revisar las explicaciones de los problemas en el panel de control; suelen incluir trazas de ruta que ayudan a comprender rápidamente las causas raíz.

Ventajas

Desventajas

Precios:

- Precio: Plan básico gratuito de por vida

Enlace: https://scan.coverity.com/

6) Codacy

Codacy te permite crear un única fuente fiable de información Para la configuración del código estático de tu equipo. Pude acceder a un seguimiento detallado de la calidad del código en múltiples lenguajes y proyectos, lo que te ayuda a tener en cuenta lo más importante. Según mi investigación, Codacy is Ideal para empresas que necesitan mantener altos estándares en equipos de desarrollo dinámicos. Las plataformas de comercio electrónico aprovechan Codacy para garantizar que cada nueva característica sea revisada en cuanto a calidad, acelerando los ciclos de lanzamiento y reduciendo las costosas correcciones posteriores al lanzamiento.

Características:

- Análisis de solicitud de extracción: Codacy Analiza cada solicitud de extracción para detectar problemas de calidad y seguridad del código, integrándose estrechamente con GitHub, GitLab y Bitbucket. Señala preocupaciones antes de la fusión, lo que ayuda a mantener bases de código estables y seguras. Lo usé durante un ciclo de lanzamiento de varias ramas y evitó varias reversiones de última hora. Sugiero vincular Codacy para proteger las reglas de ramificación de modo que las fusiones se bloqueen hasta que se pasen las comprobaciones críticas.

- Código automatizado Revopiniones: Codacy Automatiza las comprobaciones de estilo, complejidad, errores y seguridad, ofreciendo retroalimentación detallada con cada confirmación. Es como tener un revisor virtual que monitorea la deuda técnica y los cambios riesgosos. He recurrido a esto para acelerar los ciclos de revisión por pares sin sacrificar la profundidad. Al usar esta función, noté que la integración del contexto histórico de las confirmaciones hizo que los cambios sugeridos parecieran más relevantes y prácticos.

- Puertas de calidad personalizadas: Con puertas de calidad personalizadas, Codacy brinda a los equipos control sobre lo que se fusiona hacer cumplir condiciones como umbrales de complejidad o patrones no permitidos. Esto ayuda a alinear el código con las mejores prácticas internas y reduce la deuda tecnológica con el tiempo. En una ocasión, configuré puertas para marcar funciones recursivas en un proyecto frontend donde la recursión era un riesgo conocido. También existe una opción que permite configurar diferentes puertas por repositorio, lo cual resulta útil al gestionar diversas bases de código en una misma organización.

- Sugerencias de solución generadas por IA: Codacy Utiliza IA para generar sugerencias rápidas y contextuales que se pueden aplicar directamente a través de flujos de trabajo de Git. Estas recomendaciones solucionan fallos de seguridad, errores de código y problemas de linting sin interrumpir el flujo. He probado esto con TypeScript Código y sus sugerencias coincidían con las correcciones manuales y de ESLint. Notará un mayor ahorro de tiempo al combinar estas sugerencias con las correcciones automáticas por lotes en su editor.

- Seguimiento de métricas de complejidad: Codacy Monitorea la complejidad ciclomática por archivo y por solicitud de solicitud (PR), lo que proporciona visibilidad de la mantenibilidad a lo largo del tiempo. Esto es especialmente útil al gestionar bases de código antiguas. Utilicé esta función para justificar una refactorización importante en un módulo de pagos donde los niveles de complejidad se habían disparado. Recomiendo configurar alertas para archivos que superen los umbrales de complejidad predefinidos para evitar la deuda técnica a largo plazo.

- Alertas de duplicación: Codacy Detecta y marca código duplicado en archivos y funciones, lo que ayuda a reducir la redundancia. También visualiza métricas de duplicación para que los equipos puedan identificar patrones y priorizar la refactorización. En una ocasión, eliminé más de 700 líneas de repetición innecesaria basándose en... CodacyMapa de calor de duplicación. La herramienta permite excluir archivos de prueba y directorios repetitivos de las reglas de duplicación para centrarse en mejoras reales de productividad.

Ventajas

Desventajas

Precios:

- Precio: Los planes comienzan en $ 21 por mes.

- Prueba gratis: Plan básico gratuito de por vida

Enlace: https://www.codacy.com/

7) VectorCAST

VectorCAST Esta excelente plataforma permite combinar el análisis estático de errores con la ejecución dinámica en entornos de host y de destino. Aprecio especialmente... métricas de cobertura integradas y prueba continuaEs una de las maneras más sencillas de mejorar la fiabilidad del código embebido. Caso práctico: Los ingenieros de sistemas financieros lo utilizan para reducir defectos críticos durante la integración.

![]()

Características:

- Complemento IDE de Code‑Sight: El complemento Code-Sight ofrece retroalimentación inmediata del análisis estático directamente en tu IDE mientras escribes código. Resalta los problemas sobre la marcha, lo que permite a los desarrolladores solucionarlos con rapidez. Lo usé con Eclipse para la C++ Proyecto, y detectó el uso indebido de punteros incluso antes de compilar. Al usar esta función, noté que las alertas en tiempo real mejoraron mi productividad y redujeron las idas y venidas entre ciclos de compilación.

- Ejecución de escaneo paralelo: VectorCAST Admite escaneo multihilo con hasta 16 núcleos, lo que lo hace ideal para analizar bases de código masivas. Esto permite una respuesta mucho más rápida durante el análisis estático, incluso en sistemas monolíticos. Lo utilicé durante una auditoría de firmware de telecomunicaciones y me impresionó su escalabilidad sin retrasos. Notará un rendimiento óptimo al ejecutar el escaneo en una máquina virtual con alta memoria y núcleos dedicados.

- Filtrado y supresión de errores: VectorCAST Incluye un potente navegador de mensajes con funciones de filtrado y supresión. Esto le permite... centrarse sólo en los problemas críticos que más importan para la fase de su proyecto o el alcance de cumplimiento. Configuré reglas personalizadas para suprimir las advertencias heredadas y marcar cualquier novedad. También hay una opción que permite etiquetar elementos suprimidos para su revisión periódica, lo cual resulta útil cuando la deuda técnica es un problema.

- Fusión de cobertura estática + dinámica: La función de Cobertura de Código por Análisis (CBA) permite marcar las secciones de revisión estática como cubiertas, combinando el análisis estático con los datos de las pruebas en tiempo de ejecución. Esto ayuda a cumplir con los estrictos requisitos de seguridad o cumplimiento normativo, donde la cobertura completa es obligatoria. He utilizado esta función en proyectos aeroespaciales donde la calificación de herramientas exigía una justificación para cada ruta no probada. Recomiendo revisar las rutas anotadas periódicamente para garantizar que la cobertura del análisis se ajuste al riesgo funcional real.

- Generación automática de arnés de prueba: VectorCAST Puede generar automáticamente arneses de prueba tanto para pruebas unitarias como de integración en C/C++ entornos. Esto acelera la creación de pruebas y Reduce el error humano al configurar simulacionesLo utilicé en un proyecto de control ferroviario crítico para la seguridad y me ahorró mucho tiempo de configuración manual. La herramienta permite modificar el arnés generado para la abstracción de hardware, lo cual resulta útil al probar la lógica integrada de forma aislada.

- Verificación del acoplamiento: La función de análisis de acoplamiento examina automáticamente las interacciones de datos y controles entre módulos. Verifica el acceso a variables, las dependencias de llamadas y comprueba si existe un acoplamiento estrecho que pueda dificultar la modularidad o las pruebas. Ejecuté esto en un código heredado y descubrí dependencias circulares peligrosas. Recomiendo establecer umbrales de acoplamiento al principio del proyecto para garantizar la separación de preocupaciones y reducir los problemas de refactorización en el futuro.

Ventajas

Desventajas

Precios:

- Precio: Solicitud gratuita

Enlace: https://www.vector.com/int/en/products/products-a-z/software/vectorcast/

8) Checkmarx SAST

Checkmarx SAST es una notable herramienta de análisis de código estático que brinda a los desarrolladores la información que necesitan para mejorar la seguridad de las aplicacionesPasé por diferentes escenarios usando Checkmarx SAST Su interfaz web es intuitiva y sus capacidades de automatización son impresionantes. La evaluación para esta reseña demostró que es una solución de primera categoría para la mejora continua de la seguridad. Los proveedores de la nube... Mayor confianza del usuario al adoptar Checkmarx SAST, lo que les ayuda a detectar y corregir vulnerabilidades antes de que el código pase a producción.

Características:

- Escaneo de vulnerabilidades adaptativo: Checkmarx SAST Utiliza escaneo adaptativo para priorizar y analizar primero las áreas más críticas del código. Este enfoque inteligente ofrece resultados tempranos sin comprometer la cobertura de seguridad exhaustiva. Lo utilicé durante una auditoría de alto riesgo y detección temprana de inyección SQL Guardé una reversión de implementación. Recomiendo combinar el escaneo adaptativo con escaneos completos programados para garantizar que nada se escape por las rutas menos transitadas de su aplicación.

- Mejores ubicaciones de reparación: El motor identifica los puntos óptimos de remediación analizando todo el gráfico de código. Identifica las raíces comunes de vulnerabilidades relacionadas, lo que permite que una sola solución resuelva varios problemas. Apliqué esto en un proyecto de React/Node.js y observé que nuestra tasa de corrección mejoraba con menos ciclos de parches. Al probar esta función, noté que la resolución de fallos lógicos en la fase inicial evitaba que errores similares se repitieran en la fase posterior.

- Generador de consultas de IA: Checkmarx incluye un asistente de IA generativa que ayuda a crear consultas de seguridad personalizadas. Resulta útil cuando tu equipo necesita detectar riesgos específicos del proyecto o ajustar reglas para que se adapten a frameworks específicos. Lo utilicé para crear una regla personalizada que marcaba mutaciones inseguras de GraphQL. La herramienta permite guardar y compartir consultas optimizadas con IA, lo que optimiza los estándares de código seguro en tus equipos de ingeniería.

- Baja tasa de falsos positivos: Al usar gráficos de código semántico y ajustes predefinidos por el usuario, Checkmarx reduce significativamente el ruido de los falsos positivos. Ofrece listas de problemas precisas que no abruman a los desarrolladores con alertas irrelevantes. En comparación con otras herramientas, dediqué mucho menos tiempo a validar los resultados marcados. Notará menos distracciones al integrarlo con su IDE, ya que principalmente marca problemas reales y explotables.

- Guía de remediación interactiva: La plataforma ofrece guía en línea a través de su portal, plugins IDE y paneles. Muestra flujos de código, causas raíz y sugerencias claras de solución sin necesidad de cambiar de herramienta. Lo usé mientras trabajaba en Visual Studio Code, y Navegación directa a bloques de código vulnerables Fue un gran ahorro de tiempo. También hay una opción que permite priorizar los problemas según su explotabilidad, lo que ayuda a centrarse en lo verdaderamente urgente.

- Portal web y API REST: Los controles centralizados a través del portal web de Checkmarx y la API REST simplifican la gestión de análisis, políticas y automatización. Puede activar análisis desde CI/CD, exportar resultados o integrar hallazgos en paneles de seguridad. Conecté la API a un flujo de trabajo de Jira y automaticé la creación de tickets para cada problema crítico. Recomiendo usar el cliente CLI junto con los endpoints de la API para crear scripts de integraciones personalizadas para informes de auditoría y seguimiento del cumplimiento.

Ventajas

Desventajas

Precios:

- Precio: Solicitar una cotización de precios

- Prueba gratis: Solicitar una demo

Enlace: https://checkmarx.com/product/cxsast-source-code-scanning/

9) Brakeman

Brakeman Esta herramienta confiable facilitó la detección de vulnerabilidades en proyectos Rails. Revisé su escaneo estático sin configuración y noté Detección más rápida que los escáneres en vivoTe ayuda a detectar inyecciones SQL y XSS antes de la implementación. Las startups suelen encontrar... Brakeman valioso para detectar reflejos inseguros y evitar fugas durante el desarrollo, mejorando significativamente los flujos de trabajo de seguridad.

Características:

- Cobertura completa: Brakeman Analiza cada parte del código base de Ruby on Rails: modelos, vistas, controladores e incluso configuraciones. Incluye páginas no activas y rutas sin usar, detectando riesgos que no siempre aparecen durante la ejecución. En una ocasión, al auditar código heredado, encontré una inyección SQL pasada por alto en una ruta deshabilitada. Recomiendo habilitar análisis completos del proyecto periódicamente, incluso si se centra en confirmaciones parciales, para detectar vulnerabilidades ocultas y heredadas.

- Múltiples formatos de salida: Brakeman Admite una amplia gama de formatos de salida, incluidos JSON, SARIF, CodeClimate, Markdown y JUnitEsta flexibilidad facilita la integración con herramientas de integración continua (CI), paneles de control o scripts de informes personalizados. Utilicé la salida JSON para alimentar una automatización de Jira que abrió tickets para cada problema de alta confianza. La herramienta te permite... exportar archivos SARIF para GitHub Advanced Security, que ayuda a rastrear tendencias a lo largo del tiempo.

- Control de verificación incremental: Con indicadores como –test, –except o –only-files, Brakeman Permite ejecutar análisis muy específicos. Esto resulta útil para validar solo el área en la que se está trabajando activamente sin esperar un análisis completo. Durante las pruebas, usé "-only-files" para validar una revisión en un controlador de producción. Notarás una reducción significativa del tiempo de análisis al usar estas opciones en desarrollo local, especialmente para bases de código grandes.

- Análisis de archivos en paralelo: Brakeman Mejora el rendimiento del escaneo mediante el análisis de archivos multiproceso. Procesa archivos en paralelo en todos los núcleos de CPU disponibles. reduciendo los tiempos de escaneo en un 30-35% aproximadamente en aplicaciones Rails grandesLo usé durante trabajos de CI y vi que el tiempo total pasó de 8 minutos a poco menos de 5. También hay una opción que permite ajustar el número de trabajadores manualmente, lo cual resulta útil al optimizar el rendimiento en ejecutores compartidos.

- Niveles de confianza y toma de huellas dactilares: Cada advertencia en Brakeman Se clasifica por nivel de confianza (alto, medio o bajo) según la certeza del motor de detectar un problema real. También utiliza la identificación de errores para rastrear advertencias duplicadas o desactualizadas durante las comparaciones de código. Utilicé esta función durante una auditoría de equipo para evitar revisar los mismos problemas dos veces. Al usar esta función, noté que filtrar primero por alertas de alta confianza hizo que nuestras reuniones de triaje fueran mucho más eficientes.

- Rutas y comprobaciones de configuración: Brakeman Opcionalmente, se pueden escanear las rutas y configuraciones de Rails para detectar la falta de protección CSRF, redirecciones inseguras o configuraciones predeterminadas peligrosas. Esto proporciona una cobertura más amplia que va más allá de la lógica de la aplicación. Usé --routes durante una prueba de penetración y descubrí una ruta de administrador expuesta sin protección CSRF. Recomiendo incluir escaneos de configuración como parte de las comprobaciones del entorno de pruebas, especialmente antes de cualquier implementación pública.

Ventajas

Desventajas

Precios:

- Precio: Software libre

Enlace: https://brakemanscanner.org/

Tabla de comparación de características

| Característica | Collaborator | parasoft | SonarQube | Veracode |

|---|---|---|---|---|

| Mejores para | Revisiones de código en equipo, flujos de trabajo de CI/CD | Equipos que necesitan cumplimiento normativo y seguridad en C/C++ Desarrollo | Amplia calidad de código y SAST en más de 30 idiomas | SAST de nivel empresarial a través de SaaS |

| Precios | Comienza en $805/año | Contacte con ventas para solicitar una cotización | Comienza en $ 32 / mes | Solicitar una demo |

| Prueba Gratuita | 30 días | 14 días | 14 días | Plan básico gratuito |

| Soporte multilenguaje | ✔️ | ✔️ | ✔️ | ✔️ |

| Integración CI/CD | Flujos de trabajo de revisión de código | Jenkins Azure DevOps, GitLab CI, etc. | Jenkins Azure, GitLab | Canalizaciones de DevOps |

| Análisis de la Seguridad | Moderado (centrado en la revisión) | Detecta vulnerabilidades, problemas de memoria y violaciones de estándares de codificación. | Puertas de seguridad integradas SAST | Informes avanzados de SAST y vulnerabilidades |

| Informes y paneles | RevNuevas tendencias | Análisis e informes de cumplimiento | Tendencias detalladas de la calidad del código | Informes de vulnerabilidad |

| Opciones de implementación | Nube y local (Windows/Linux/Mac) | Instalación local y en la nube | Empresa autoalojada o en la nube | SaaS |

¿Qué es una herramienta de análisis de código?

Una herramienta de análisis de código examina el código fuente sin ejecutarlo. Detecta errores, riesgos de seguridad, problemas de estilo y problemas estructurales desde el principio. He visto que estas herramientas ahorran incontables horas al detectar problemas antes del tiempo de ejecución. Analizan el código e identifican patrones como variables indefinidas, desbordamientos de búfer, riesgos de inyección o violaciones de nombres.

- Cómo funciona: La herramienta analiza el código en una estructura de árbol llamada AST (árbol de sintaxis abstracta) y luego aplica reglas para identificar problemas.

- Beneficios: Refuerza un estilo coherente, aumenta la seguridad y descubre errores de forma temprana, antes de que comiencen las pruebas.

- Limitaciones: Es posible que vea falsos positivos y no puede detectar problemas que solo son visibles en el tiempo de ejecución, por lo que no es un reemplazo completo de las pruebas.

Estas herramientas forman la columna vertebral del desarrollo moderno. Herramientas como SonarQubeESLint, PMD y Checkstyle admiten múltiples lenguajes y conjuntos de reglas :contentReference[oaicite:5]{index=5}. Suelo comparar herramientas según su cobertura lingüística, flexibilidad de reglas, integración con CI o IDE y facilidad de ajuste. Esto ayuda a los equipos a elegir la opción más adecuada y a mantener un código de alta calidad.

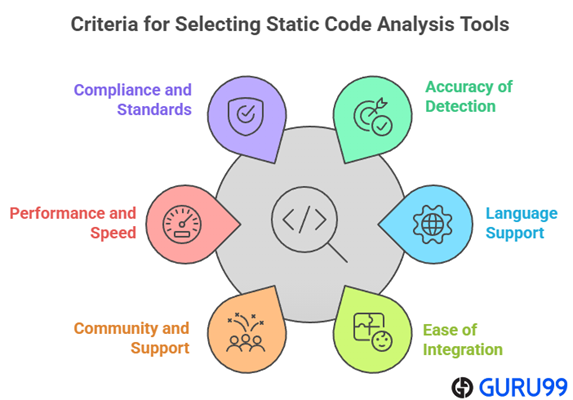

¿Cómo elegimos las mejores herramientas de análisis de código estático?

At Guru99Nos comprometemos a brindar información precisa, relevante y confiable mediante un riguroso proceso editorial. Nuestro equipo realizó más de... 30 herramientas de análisis de código estático en entornos de desarrollo reales, gastando más de 100 horas Para evaluar sus características, seguridad y precios. Nos aseguramos de incluir en la lista solo herramientas confiables y de alto rendimiento: herramientas que reducen los falsos positivos y mejoran la calidad del código. El análisis estático de código es esencial para detectar problemas de forma temprana, y nuestra guía, cuidadosamente seleccionada, es compatible tanto con equipos pequeños como con grandes empresas. Es importante elegir herramientas escalables, seguras y fáciles de usar para desarrolladores. Nos centramos en los siguientes factores al analizar una herramienta según

- Precisión de detección: Nuestro equipo eligió herramientas que detectan consistentemente errores y vulnerabilidades con un mínimo de falsos positivos.

- Ayuda de idioma: Nos aseguramos de seleccionar herramientas que ofrezcan una amplia compatibilidad de lenguajes en múltiples pilas de desarrollo.

- Facilidad de integración: Los expertos de nuestro equipo seleccionaron herramientas basadas en una integración perfecta del pipeline CI/CD sin configuración compleja.

- Comunidad y apoyo: Elegimos en base a foros comunitarios activos y canales de soporte receptivos que ayudan a resolver problemas rápidamente.

- Rendimiento y velocidad: Nuestro equipo priorizó herramientas de respuesta ultrarrápida que escanean grandes bases de código rápidamente y brindan resultados precisos.

- Cumplimiento y estándares: Nos aseguramos de incluir herramientas que se alineen con los estándares de seguridad de la industria y garanticen que su código siga siendo compatible.

Veredicto

Trabajar en proyectos de software a gran escala exige Atención a la calidad del código desde el principio. Siempre priorizo las herramientas que combinan seguridad con mantenibilidad de código y ofrecen una integración sencilla en los flujos de trabajo. Si está considerando una herramienta para mejorar la fiabilidad de su software, consulte mi opinión.

- Collaborator: Proporciona un Excelente plataforma de revisión para código, documentos de diseño y planes de prueba, lo que lo convierte en la mejor opción para los equipos de desarrollo que buscan optimizar las revisiones por pares con una personalización impresionante y un seguimiento de auditoría.

- parasoft: El paquete de análisis estático de Parasoft proporciona una solución integrada y multilingüe para garantizar la seguridad, la protección y el cumplimiento del software a lo largo de todo el ciclo de vida del desarrollo.

- SonarQube: Esta potente herramienta destaca por su retroalimentación en tiempo real sobre vulnerabilidades del código e integraciones CI/CD perfectas, lo que la convierte en una solución confiable y rentable.