Kali Linux Οδηγός για αρχάριους: Τι είναι, πώς να εγκαταστήσετε και να χρησιμοποιήσετε

Τι είναι Kali Linux?

Kali Linux είναι μια διανομή ασφαλείας του Linux που προέρχεται από το Debian και έχει σχεδιαστεί ειδικά για εγκληματολογία υπολογιστών και προηγμένες δοκιμές διείσδυσης. Αναπτύχθηκε μέσω της επανεγγραφής του BackTrack από τους Mati Aharoni και Devon Kearns της Offensive Security. Kali Linux περιέχει αρκετές εκατοντάδες εργαλεία που είναι καλά σχεδιασμένα για διάφορες εργασίες ασφάλειας πληροφοριών, όπως δοκιμές διείσδυσης, έρευνα ασφαλείας, εγκληματολογία υπολογιστών και αντίστροφη μηχανική.

Το BackTrack ήταν η προηγούμενη ασφάλεια πληροφοριών τους Operating System. Η πρώτη επανάληψη του Kali Linux was Kali 1.0.0 παρουσιάστηκε τον Μάρτιο του 2013. Η Offensive Security χρηματοδοτεί και υποστηρίζει το Kalin Linux. Εάν επισκεπτόσασταν τον ιστότοπο της Kali σήμερα (www.kali.org), θα δείτε ένα μεγάλο πανό που έλεγε, "Η πιο προηγμένη διανομή δοκιμών διείσδυσης μας, ποτέ." Μια πολύ τολμηρή δήλωση που κατά ειρωνικό τρόπο δεν έχει ακόμη διαψευστεί.

Kali Linux έχει περισσότερες από 600 προεγκατεστημένες εφαρμογές δοκιμής διείσδυσης για να ανακαλύψετε. Κάθε πρόγραμμα με τη μοναδική του ευελιξία και περίπτωση χρήσης. Kali Linux κάνει εξαιρετική δουλειά διαχωρίζοντας αυτά τα χρήσιμα βοηθητικά προγράμματα στις ακόλουθες κατηγορίες:

- Συλλογή πληροφοριών

- Ανάλυση ευπάθειας

- Ασύρματες επιθέσεις

- Εφαρμογές ιστού

- Εργαλεία Εκμετάλλευσης

- Έλεγχος πίεσης

- Εγκληματολογικά Εργαλεία

- Sniffing & Spoofing

- Επιθέσεις κωδικού πρόσβασης

- Διατήρηση πρόσβασης

- RevΑλλιώς Μηχανική

- αναφορά Εργαλεία

- Hacking υλικού

Ποιος χρησιμοποιεί Kali Linux και γιατί?

Kali Linux είναι πραγματικά ένα μοναδικό λειτουργικό σύστημα, καθώς είναι μια από τις λίγες πλατφόρμες που χρησιμοποιούνται ανοιχτά τόσο από καλούς όσο και από κακούς. Οι διαχειριστές ασφαλείας και οι χάκερ του Black Hat χρησιμοποιούν αυτό το λειτουργικό σύστημα ευρέως. Το ένα για τον εντοπισμό και την πρόληψη παραβιάσεων ασφάλειας και το άλλο για τον εντοπισμό και, ενδεχομένως, την εκμετάλλευση παραβιάσεων ασφάλειας. Ο αριθμός των εργαλείων που έχουν ρυθμιστεί και είναι προεγκατεστημένα στο λειτουργικό σύστημα Kali Linux το ελβετικό μαχαίρι σε οποιαδήποτε εργαλειοθήκη επαγγελματιών ασφαλείας.

Επαγγελματίες που χρησιμοποιούν Kali Linux

- Διαχειριστές ασφαλείας – Οι διαχειριστές ασφαλείας είναι υπεύθυνοι για τη διαφύλαξη των πληροφοριών και των δεδομένων του ιδρύματός τους. Χρησιμοποιούν Kali Linux να επανεξετάσουν το περιβάλλον τους και να διασφαλίσουν ότι δεν υπάρχουν ευάλωτα σημεία που μπορούν να εντοπιστούν εύκολα.

- Διαχειριστές δικτύου – Οι διαχειριστές δικτύου είναι υπεύθυνοι για τη διατήρηση ενός αποτελεσματικού και ασφαλούς δικτύου. Χρησιμοποιούν Kali Linux για έλεγχο του δικτύου τους. Για παράδειγμα, Kali Linux έχει τη δυνατότητα να ανιχνεύει αδίστακτα σημεία πρόσβασης.

- Δίκτυο Architects – Δίκτυο Architects, είναι υπεύθυνοι για το σχεδιασμό ασφαλών περιβαλλόντων δικτύου. Αξιοποιούν Kali Linux να ελέγξουν τα αρχικά τους σχέδια και να διασφαλίσουν ότι τίποτα δεν παραβλέφθηκε ή δεν διαμορφώθηκε εσφαλμένα.

- Pen Testers – Pen Testers, χρησιμοποιήστε Kali Linux να ελέγχουν περιβάλλοντα και να πραγματοποιούν αναγνωρίσεις σε εταιρικά περιβάλλοντα τα οποία έχουν προσληφθεί για έλεγχο.

- CISO – CISO ή Chief Information Security Officers, χρήση Kali Linux να ελέγξουν εσωτερικά το περιβάλλον τους και να ανακαλύψουν εάν έχουν τεθεί σε εφαρμογή νέες εφαρμογές ή διαμορφώσεις rouge.

- Εγκληματολόγοι – Kali Linux διαθέτει μια "Διαδικαστική λειτουργία", η οποία επιτρέπει σε έναν Εγκληματολόγο Μηχανικό να πραγματοποιεί ανακάλυψη και ανάκτηση δεδομένων σε ορισμένες περιπτώσεις.

- White Hat Hackers – White Hat Hackers, παρόμοια με τη χρήση των Pen Testers Kali Linux για έλεγχο και ανακάλυψη τρωτών σημείων που μπορεί να υπάρχουν σε ένα περιβάλλον.

- Black Hat Hackers – Black Hat Hackers, χρησιμοποιήστε Kali Linux να ανακαλύψουν και να εκμεταλλευτούν τρωτά σημεία. Kali Linux έχει επίσης πολλές εφαρμογές κοινωνικού μηχανικού, οι οποίες μπορούν να χρησιμοποιηθούν από έναν Black Hat Hacker για να θέσει σε κίνδυνο έναν οργανισμό ή ένα άτομο.

- Gray Hat Hackers – Gray Hat Hackers, βρίσκονται ανάμεσα στους White Hat και Black Hat Hackers. Θα αξιοποιήσουν Kali Linux με τις ίδιες μεθόδους με τις δύο που αναφέρονται παραπάνω.

- Λάτρης του υπολογιστή – Ο λάτρης του υπολογιστή είναι ένας αρκετά γενικός όρος, αλλά όποιος ενδιαφέρεται να μάθει περισσότερα για τη δικτύωση ή τους υπολογιστές, γενικά, μπορεί να χρησιμοποιήσει Kali Linux για να μάθετε περισσότερα σχετικά με την τεχνολογία πληροφοριών, τη δικτύωση και τις κοινές ευπάθειες.

Kali Linux Μέθοδοι εγκατάστασης

Kali Linux μπορεί να εγκατασταθεί χρησιμοποιώντας τις ακόλουθες μεθόδους:

Τρόποι για τρέξιμο Kali Linux:

- Απευθείας σε υπολογιστή, φορητό υπολογιστή – Χρησιμοποιώντας μια εικόνα Kali ISO, Kali Linux μπορεί να εγκατασταθεί απευθείας σε υπολογιστή ή φορητό υπολογιστή. Αυτή η μέθοδος είναι καλύτερη εάν έχετε έναν εφεδρικό υπολογιστή και είστε εξοικειωμένοι με αυτόν Kali Linux. Επίσης, εάν σχεδιάζετε ή κάνετε οποιαδήποτε δοκιμή σημείου πρόσβασης, την εγκατάσταση Kali Linux συνιστάται απευθείας σε φορητό υπολογιστή με δυνατότητα Wi-Fi.

- Virtualized (VMware, Hyper-V, Oracle VirtualBox, Citrix) - Kali Linux υποστηρίζει τους περισσότερους γνωστούς hypervisors και μπορεί εύκολα να μπει στους πιο δημοφιλείς. Οι προδιαμορφωμένες εικόνες είναι διαθέσιμες για λήψη από https://www.kali.org/, ή μπορεί να χρησιμοποιηθεί ένα ISO για να εγκαταστήσετε το λειτουργικό σύστημα στον προτιμώμενο hypervisor χειροκίνητα.

- σύννεφο (Amazon AWS, Microsoft Azure) – Δεδομένης της δημοτικότητας του Kali Linux, τόσο AWS όσο και Azure παρέχετε εικόνες για Kali Linux.

- Δίσκος εκκίνησης USB – Χρήση Kali LinuxISO, ένας δίσκος εκκίνησης μπορεί να δημιουργηθεί είτε για να τρέξει Kali Linux σε ένα μηχάνημα χωρίς να το εγκαταστήσετε πραγματικά ή για εγκληματολογικούς σκοπούς.

- Windows 10 (Εφαρμογή) – Kali Linux μπορεί τώρα να εκτελεστεί εγγενώς Windows 10, μέσω της γραμμής εντολών. Δεν λειτουργούν ακόμη όλες οι λειτουργίες καθώς είναι ακόμα σε λειτουργία beta.

- Mac (Διπλή ή μονή εκκίνηση) – Kali Linux μπορεί να εγκατασταθεί σε Mac, ως δευτερεύον λειτουργικό σύστημα ή ως κύριο. Parallels ή η λειτουργία εκκίνησης του Mac μπορεί να χρησιμοποιηθεί για τη διαμόρφωση αυτής της ρύθμισης.

Πώς να εγκαταστήσει Kali Linux χρησιμοποιώντας εικονικό Box

Ακολουθεί μια διαδικασία βήμα προς βήμα για τον τρόπο εγκατάστασης Kali Linux χρησιμοποιώντας το Vitual Box και πώς να χρησιμοποιήσετε Kali Linux:

Η πιο εύκολη μέθοδος και αναμφισβήτητα η πιο ευρέως χρησιμοποιούμενη είναι η εγκατάσταση Kali Linux και τρέχει από Oracle'S VirtualBox.

Αυτή η μέθοδος σάς επιτρέπει να συνεχίσετε να χρησιμοποιείτε το υπάρχον υλικό σας ενώ πειραματίζεστε με το χαρακτηριστικό εμπλουτισμένο Kali Linux σε ένα εντελώς απομονωμένο περιβάλλον. καλυτερα παντων ειναι δωρεαν. Και οι δύο Kali Linux και Oracle VirtualBox είναι δωρεάν για χρήση. Αυτό Kali Linux Το σεμινάριο προϋποθέτει ότι έχετε ήδη εγκαταστήσει Oracle'S VirtualBox στο σύστημά σας και έχετε ενεργοποιήσει την εικονικοποίηση 64-bit μέσω του Bios.

Βήμα 1) Πηγαίνετε στο https://www.kali.org/downloads/

Αυτό θα κάνει λήψη μιας εικόνας OVA, στην οποία μπορεί να εισαχθεί VirtualBox

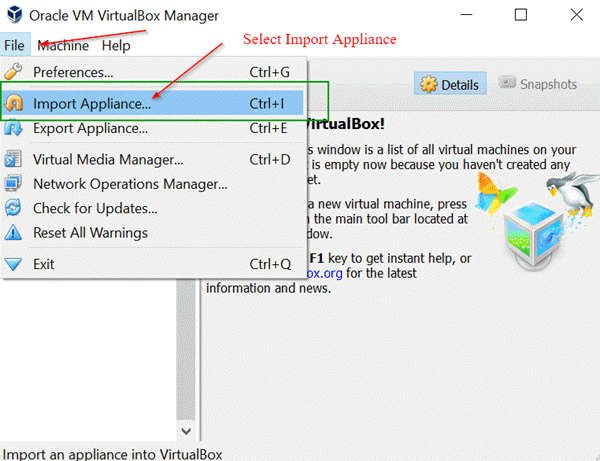

Βήμα 2) Ανοίξτε το Oracle VirtualBox Εφαρμογή και από το Αρχείο, Μενού επιλέξτε Εισαγωγή Εργαλείου

Μενού Αρχείο -> Εισαγωγή Εργαλείου

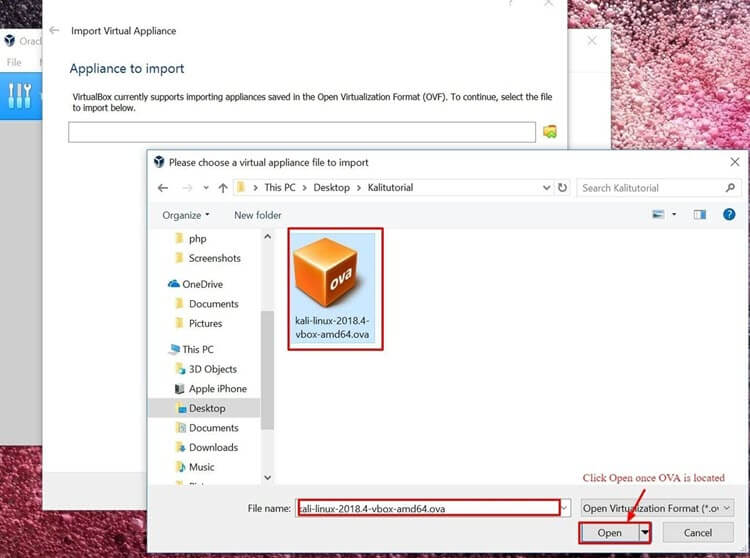

Βήμα 3) Στην παρακάτω οθόνη “Συσκευή για εισαγωγή” Περιηγηθείτε στη θέση του ληφθέντος αρχείου OVA και κάντε κλικ Ανοικτό

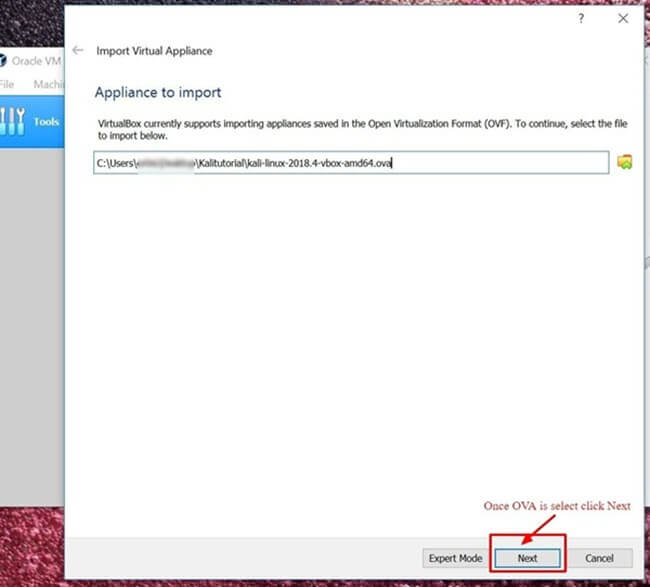

Βήμα 4) Μόλις κάνετε κλικ Ανοικτό, θα μεταφερθείτε πίσω στο "Συσκευή για εισαγωγή” απλά κάντε κλικ Επόμενο

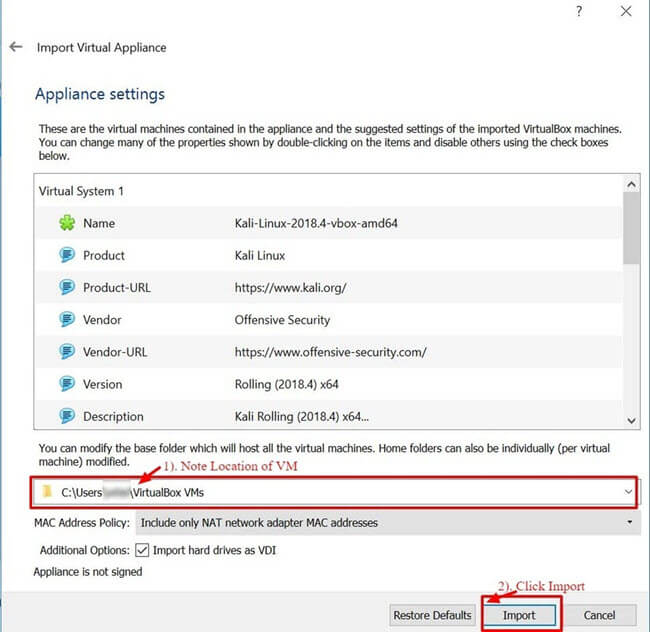

Βήμα 5) Η παρακάτω οθόνη "Ρυθμίσεις συσκευής” εμφανίζει μια σύνοψη των ρυθμίσεων του συστήματος, αφήνοντας τις προεπιλεγμένες ρυθμίσεις είναι εντάξει. Όπως φαίνεται στο στιγμιότυπο οθόνης παρακάτω, σημειώστε πού βρίσκεται η Εικονική Μηχανή και, στη συνέχεια, κάντε κλικ εισαγωγή.

Βήμα 6) VirtualBox τώρα θα εισαγάγετε το Kali Linux Συσκευή OVA. Αυτή η διαδικασία μπορεί να διαρκέσει από 5 έως 10 λεπτά για να ολοκληρωθεί.

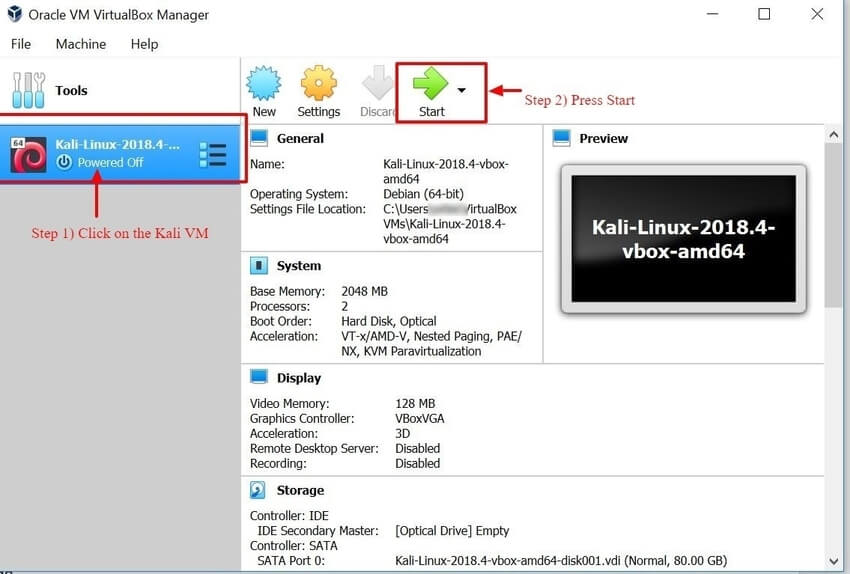

Βήμα 7) Συγχαρητήρια, Kali Linux έχει εγκατασταθεί με επιτυχία στο VirtualBox. Θα πρέπει τώρα να δείτε το Kali Linux VM στο VirtualBox Κονσόλα. Στη συνέχεια, θα ρίξουμε μια ματιά Kali Linux και μερικά αρχικά βήματα για να εκτελέσετε.

Βήμα 8) Κάντε κλικ στο Kali Linux VM εντός του VirtualBox Ταμπλό και κάντε κλικ έναρξη, αυτό θα εκκινήσει το Kali Linux Operating System.

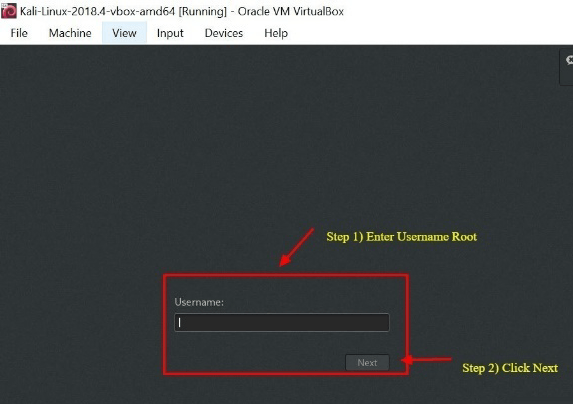

Βήμα 9) Στην οθόνη σύνδεσης, πληκτρολογήστε "Ρίζα" ως όνομα χρήστη και κάντε κλικ Επόμενο.

Βήμα 10) Όπως αναφέρθηκε προηγουμένως, πληκτρολογήστε "toor” ως κωδικός πρόσβασης και κάντε κλικ Σύνδεσής.

Τώρα θα είστε παρόντες με το Kali Linux Επιφάνεια εργασίας GUI. Συγχαρητήρια που συνδεθείτε με επιτυχία Kali Linux.

Ξεκινώντας με Kali Linux GUI

Το Kali Desktop έχει μερικές καρτέλες που θα πρέπει αρχικά να σημειώσετε και να εξοικειωθείτε με αυτές. Καρτέλα Εφαρμογές, Καρτέλα Μέρη και το Kali Linux Προκυμαία.

Καρτέλα Εφαρμογές – Παρέχει μια αναπτυσσόμενη λίστα γραφικών με όλες τις εφαρμογές και τα εργαλεία που είναι προεγκατεστημένα Kali Linux. Revβλέποντας το Καρτέλα Εφαρμογές είναι ένας πολύ καλός τρόπος για να εξοικειωθείτε με τα επιλεγμένα εμπλουτισμένα Kali Linux Operating System. Δύο εφαρμογές θα συζητήσουμε σε αυτό Kali Linux φροντιστήριο είναι Nmap και Metasploit. Οι εφαρμογές τοποθετούνται σε διαφορετικές κατηγορίες, γεγονός που καθιστά την αναζήτηση μιας εφαρμογής πολύ πιο εύκολη.

Πρόσβαση σε Εφαρμογές

Βήμα 1) Κάντε κλικ στην καρτέλα Εφαρμογές

Βήμα 2) Περιηγηθείτε στη συγκεκριμένη κατηγορία που σας ενδιαφέρει να εξερευνήσετε

Βήμα 3) Κάντε κλικ στην Εφαρμογή που θέλετε να ξεκινήσετε.

Καρτέλα Places – Παρόμοιο με οποιοδήποτε άλλο GUI Operating System, όπως π.χ Windows ή Mac, η εύκολη πρόσβαση στους φακέλους, τις εικόνες και τα έγγραφά μου είναι ένα ουσιαστικό στοιχείο. Μέρη on Kali Linux παρέχει αυτή την προσβασιμότητα που είναι ζωτικής σημασίας για οποιονδήποτε Operating System. Από προεπιλογή, το Μέρη μενού έχει τις παρακάτω καρτέλες, Αρχική σελίδα, Επιφάνεια εργασίας, Έγγραφα, Λήψεις, Μουσική, Εικόνες, Βίντεο, Υπολογιστής και Περιήγηση στο Δίκτυο.

Πρόσβαση σε Μέρη

Βήμα 1) Κάντε κλικ στην καρτέλα Μέρη

Βήμα 2) Επιλέξτε την τοποθεσία στην οποία θέλετε να αποκτήσετε πρόσβαση.

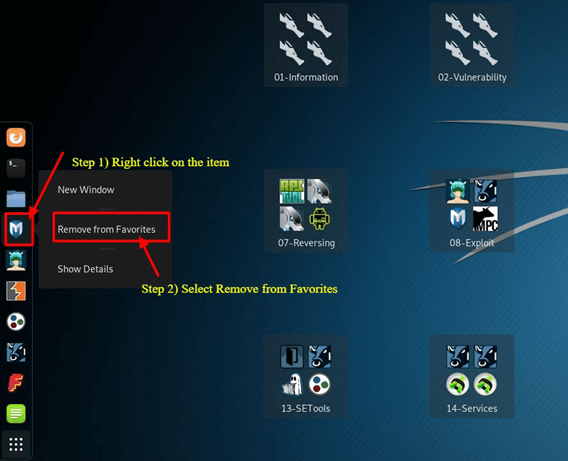

Kali Linux Dock – Παρόμοιο με το Apple Mac's Dock ή Microsoft Windows Task Bar, η Kali Linux Dock παρέχει γρήγορη πρόσβαση σε συχνά χρησιμοποιούμενες / αγαπημένες εφαρμογές. Οι εφαρμογές μπορούν να προστεθούν ή να αφαιρεθούν εύκολα.

Για να αφαιρέσετε ένα στοιχείο από το Dock

Βήμα 1) Κάντε δεξί κλικ στο στοιχείο Dock

Βήμα 2) Επιλέξτε Αφαίρεση από τα αγαπημένα

Για προσθήκη αντικειμένου στο Dock

Η προσθήκη ενός στοιχείου στο Dock μοιάζει πολύ με την αφαίρεση ενός στοιχείου από το Dock

Βήμα 1) Κάντε κλικ στο κουμπί Εμφάνιση εφαρμογών στο κάτω μέρος του Dock

Βήμα 2) Κάντε δεξί κλικ στην εφαρμογή

Βήμα 3) Επιλέξτε Προσθήκη στα αγαπημένα

Μόλις ολοκληρωθεί το αντικείμενο θα εμφανιστεί στο Dock

Kali Linux έχει πολλά άλλα μοναδικά χαρακτηριστικά, γεγονός που το καθιστά αυτό OperaΤο σύστημα αποτελεί την κύρια επιλογή τόσο από Μηχανικούς Ασφαλείας όσο και από Χάκερ. Δυστυχώς, η κάλυψη όλων δεν είναι δυνατή σε αυτό Kali Linux εκπαιδευτικά hacking? Ωστόσο, μπορείτε να εξερευνήσετε ελεύθερα τα διάφορα κουμπιά που εμφανίζονται στην επιφάνεια εργασίας.

Τι είναι το Nmap;

Network Mapper, πιο γνωστό ως Nmap για συντομία είναι ένα δωρεάν βοηθητικό πρόγραμμα ανοιχτού κώδικα που χρησιμοποιείται για την ανακάλυψη δικτύου και σάρωση ευπάθειας. Οι επαγγελματίες ασφαλείας χρησιμοποιούν το Nmap για να ανακαλύψουν συσκευές που εκτελούνται στο περιβάλλον τους. Το Nmap μπορεί επίσης να αποκαλύψει τις υπηρεσίες και τις θύρες που εξυπηρετεί κάθε κεντρικός υπολογιστής, εκθέτοντας έναν πιθανό κίνδυνο ασφάλειας. Στο πιο βασικό επίπεδο, σκεφτείτε το Nmap, ping στα στεροειδή. Όσο πιο προηγμένες εξελίσσονται οι τεχνικές σας δεξιότητες, τόσο περισσότερη χρησιμότητα θα βρείτε από το Nmap

Το Nmap προσφέρει την ευελιξία για την παρακολούθηση ενός μεμονωμένου υπολογιστή ή ενός τεράστιου δικτύου που αποτελείται από εκατοντάδες, αν όχι χιλιάδες συσκευές και υποδίκτυα. Η ευελιξία που προσφέρει το Nmap έχει εξελιχθεί με τα χρόνια, αλλά στον πυρήνα του, είναι ένα εργαλείο σάρωσης θυρών, το οποίο συλλέγει πληροφορίες στέλνοντας ακατέργαστα πακέτα σε ένα κεντρικό σύστημα. Στη συνέχεια, το Nmap ακούει για απαντήσεις και καθορίζει εάν μια θύρα είναι ανοιχτή, κλειστή ή φιλτραρισμένη.

Η πρώτη σάρωση που πρέπει να γνωρίζετε είναι η βασική σάρωση Nmap που σαρώνει τις πρώτες 1000 θύρες TCP. Εάν ανακαλύψει μια θύρα ακούγοντας, θα εμφανίσει τη θύρα ως ανοιχτή, κλειστή ή φιλτραρισμένη. Φιλτραρισμένο που σημαίνει ότι είναι πολύ πιθανό να υπάρχει ένα τείχος προστασίας που τροποποιεί την κίνηση στη συγκεκριμένη θύρα. Ακολουθεί μια λίστα με εντολές Nmap που μπορούν να χρησιμοποιηθούν για την εκτέλεση της προεπιλεγμένης σάρωσης.

Nmap Target Επιλογή

| Σάρωση μιας μόνο IP | nmap 192.168.1.1 |

| Σαρώστε έναν κεντρικό υπολογιστή | nmap www.testnetwork.com |

| Σαρώστε μια σειρά από IP | nmap 192.168.1.1-20 |

| Σάρωση υποδικτύου | nmap 192.168.1.0/24 |

| Σάρωση στόχων από ένα αρχείο κειμένου | nmap -iL list-of-ipaddresses.txt |

Πώς να εκτελέσετε μια βασική σάρωση Nmap Kali Linux

Για να εκτελέσετε μια βασική σάρωση Nmap Kali Linux, ακολουθήστε τα παρακάτω βήματα. Με το Nmap όπως απεικονίζεται παραπάνω, έχετε τη δυνατότητα σαρώστε μια μεμονωμένη IP, ένα όνομα DNS, μια σειρά από διευθύνσεις IP, υποδίκτυα και ακόμη και σάρωση από αρχεία κειμένου. Για αυτό το παράδειγμα, θα σαρώσουμε τη διεύθυνση IP του localhost.

Βήμα 1) Από το Μενού βάσης, κάντε κλικ στη δεύτερη καρτέλα που είναι το τερματικό

Βήμα 2) The τερματικό πρέπει να ανοίξει το παράθυρο, εισάγετε την εντολή ifconfig, αυτή η εντολή θα επιστρέψει την τοπική διεύθυνση IP της δικής σας Kali Linux Σύστημα. Σε αυτό το παράδειγμα, η τοπική διεύθυνση IP είναι 10.0.2.15

Βήμα 3) Σημειώστε την τοπική διεύθυνση IP

Βήμα 4) Στο ίδιο παράθυρο τερματικού, εισάγετε nmap 10.0.2.15, αυτό θα σαρώσει τις πρώτες 1000 θύρες στον localhost. Λαμβάνοντας υπόψη ότι αυτή είναι η βασική εγκατάσταση, δεν πρέπει να είναι ανοιχτές θύρες.

Βήμα 5) Revδείτε αποτελέσματα

Από προεπιλογή, το nmap σαρώνει μόνο τις πρώτες 1000 θύρες. Εάν χρειαζόταν να σαρώσετε τις πλήρεις θύρες 65535, απλώς θα τροποποιούσατε την παραπάνω εντολή για να συμπεριλάβετε -Π-.

Nmap 10.0.2.15 -p-

Nmap OS Scan

Ένα άλλο βασικό αλλά χρήσιμο χαρακτηριστικό του nmap είναι η δυνατότητα ανίχνευσης του λειτουργικού συστήματος του κεντρικού συστήματος. Kali Linux από προεπιλογή είναι ασφαλές, έτσι για αυτό το παράδειγμα, το κεντρικό σύστημα, το οποίο Oracle'S VirtualBox είναι εγκατεστημένο στο, θα χρησιμοποιηθεί ως παράδειγμα. Το σύστημα υποδοχής είναι α Windows 10 Επιφάνεια. Η διεύθυνση IP του κεντρικού συστήματος είναι 10.28.2.26.

Στο τερματικό παράθυρο εισάγετε την ακόλουθη εντολή nmap:

nmap 10.28.2.26 – A

Revδείτε αποτελέσματα

Προσθέτοντας -A λέει στο nmap όχι μόνο να εκτελέσει σάρωση θύρας αλλά και να προσπαθήσει να ανιχνεύσει τη θύρα Operating System.

Το Nmap είναι ένα ζωτικής σημασίας βοηθητικό πρόγραμμα σε οποιαδήποτε εργαλειοθήκη Security Professional. Χρησιμοποιήστε την εντολή nmap -h για να εξερευνήσετε περισσότερες επιλογές και εντολές στο Nmap.

Τι είναι το Metasploit;

Το Metasploit Framework είναι ένα έργο ανοιχτού κώδικα που παρέχει έναν δημόσιο πόρο για την έρευνα τρωτών σημείων και την ανάπτυξη κώδικα που επιτρέπει στους επαγγελματίες ασφάλειας τη δυνατότητα να διεισδύσουν στο δικό τους δίκτυο και να εντοπίσουν κινδύνους και τρωτά σημεία ασφάλειας. Το Metasploit αγοράστηκε πρόσφατα από το Rapid 7 (https://www.metasploit.com). Ωστόσο, η κοινοτική έκδοση του Metasploit είναι ακόμα διαθέσιμη Kali Linux. Το Metasploit είναι μακράν το πιο χρησιμοποιούμενο βοηθητικό πρόγραμμα διείσδυσης στον κόσμο.

Είναι σημαντικό να είστε προσεκτικοί όταν χρησιμοποιείτε το Metasploit επειδή η σάρωση ενός δικτύου ή περιβάλλοντος που δεν είναι δικό σας μπορεί να θεωρηθεί παράνομη σε ορισμένες περιπτώσεις. Σε αυτό Kali Linux tutorial metasploit, θα σας δείξουμε πώς να ξεκινήσετε το Metasploit και να εκτελέσετε μια βασική σάρωση σε Kali Linux. Το Metasploit θεωρείται ένα προηγμένο βοηθητικό πρόγραμμα και θα χρειαστεί λίγος χρόνος για να γίνει έμπειρος, αλλά μόλις εξοικειωθεί με την εφαρμογή θα είναι ένας ανεκτίμητος πόρος.

Metasploit και Nmap

Μέσα στο Metasploit, μπορούμε πραγματικά να χρησιμοποιήσουμε το Nmap. Σε αυτήν την περίπτωση, θα μάθετε πώς να σαρώνετε την περιοχή σας VirtualBox υποδίκτυο από το Metasploit χρησιμοποιώντας το βοηθητικό πρόγραμμα Nmap για το οποίο μόλις μάθαμε.

Βήμα 1) On την καρτέλα Εφαρμογές, μετακινηθείτε προς τα κάτω στο 08-Εργαλεία Εκμετάλλευσης και στη συνέχεια επιλέξτε Metasploit

Βήμα 2) Θα ανοίξει ένα κουτί ακροδεκτών, με Οι ΓΧΣ στο διάλογο, αυτό είναι Metasploit

Βήμα 3) Εισαγάγετε την ακόλουθη εντολή

db_nmap -V -sV 10.0.2.15/24

(φροντίστε να αντικαταστήσετε το 10.0.2.15 με την τοπική σας διεύθυνση IP)

Εδώ:

db_ σημαίνει βάση δεδομένων

-V σημαίνει αναλυτική λειτουργία

-sV σημαίνει ανίχνευση έκδοσης υπηρεσίας

Βοηθητικό πρόγραμμα Metasploit Exploit

Το Metasploit είναι πολύ στιβαρό με τα χαρακτηριστικά και την ευελιξία του. Μια κοινή χρήση του Metasploit είναι η Εκμετάλλευση ευπαθειών. Παρακάτω θα περάσουμε από τα βήματα ελέγχου ορισμένων εκμεταλλεύσεων και προσπάθειας εκμετάλλευσης του α Windows 7 Μηχανή.

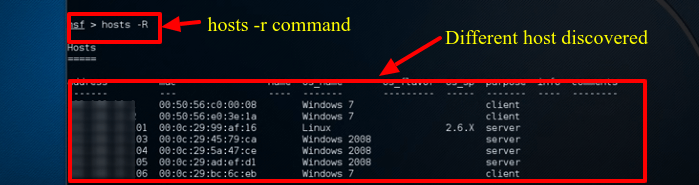

Βήμα 1) Αν υποθέσουμε ότι το Metasploit είναι ακόμα ανοιχτό, εισάγετε Οικοδεσπότες -R στο παράθυρο του τερματικού. Αυτό προσθέτει τους κεντρικούς υπολογιστές που ανακαλύφθηκαν πρόσφατα στη βάση δεδομένων Metasploit.

Βήμα 2) Εισαγω "δείχνουν κατορθώματα", αυτή η εντολή θα παρέχει μια ολοκληρωμένη ματιά σε όλα τα exploit που είναι διαθέσιμα στο Metasploit.

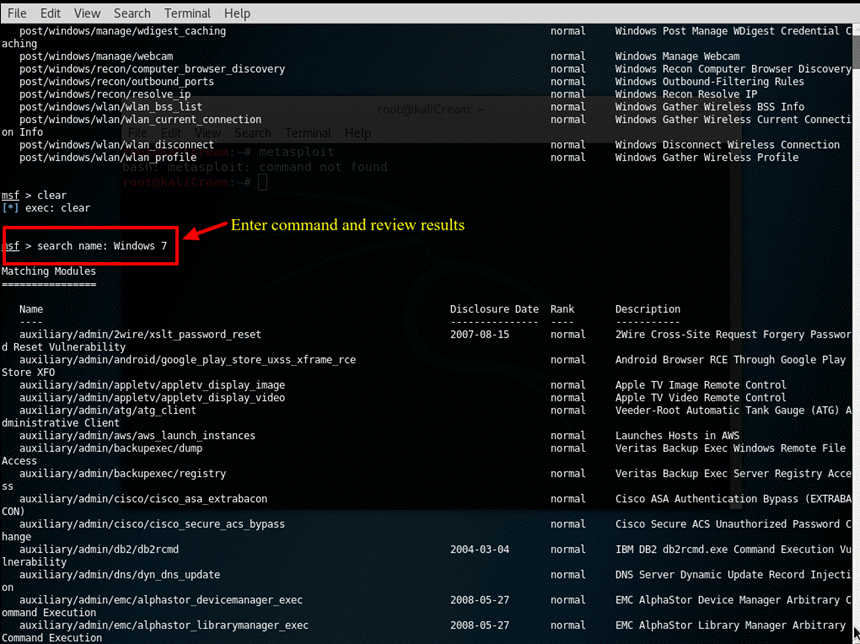

Βήμα 3) Τώρα, προσπαθήστε να περιορίσετε τη λίστα με αυτήν την εντολή: όνομα αναζήτησης: Windows 7, αυτή η εντολή αναζητά τα exploits που περιλαμβάνουν συγκεκριμένα τα Windows 7, για τους σκοπούς αυτού του παραδείγματος θα προσπαθήσουμε να εκμεταλλευτούμε ένα Windows 7 Μηχανή. Ανάλογα με το περιβάλλον σας, θα πρέπει να αλλάξετε τις παραμέτρους αναζήτησης για να πληρούν τα κριτήριά σας. Για παράδειγμα, εάν έχετε Mac ή άλλο μηχάνημα Linux, θα πρέπει να αλλάξετε την παράμετρο αναζήτησης για να ταιριάζει με αυτόν τον τύπο μηχανής.

Βήμα 4) Για τους σκοπούς αυτού του σεμιναρίου θα χρησιμοποιήσουμε ένα Ευπάθεια Apple Itunes ανακαλύφθηκε στη λίστα. Για να χρησιμοποιήσουμε το exploit, πρέπει να εισάγουμε την πλήρη διαδρομή που εμφανίζεται στη λίστα: χρησιμοποιήστε exploit/windows/browse/apple_itunes_playlist

Βήμα 5) Εάν το exploit είναι επιτυχές, η γραμμή εντολών θα αλλάξει για να εμφανίσει το όνομα του exploit ακολουθούμενο από > όπως φαίνεται στο παρακάτω στιγμιότυπο οθόνης.

Βήμα 6) εισάγετε Εμφάνιση επιλογών για να ελέγξετε ποιες επιλογές είναι διαθέσιμες για το exploit. Κάθε εκμετάλλευση θα έχει, φυσικά, διαφορετικές επιλογές.

Περίληψη

Εν ολίγοις, Kali Linux είναι ένα καταπληκτικό λειτουργικό σύστημα που χρησιμοποιείται ευρέως από διάφορους επαγγελματίες, από Διαχειριστές Ασφαλείας, έως Hackers Black Hat. Δεδομένων των ισχυρών βοηθητικών του λειτουργιών, της σταθερότητας και της ευκολίας χρήσης του, είναι ένα λειτουργικό σύστημα με το οποίο θα πρέπει να είναι εξοικειωμένοι όλοι στη βιομηχανία πληροφορικής και οι λάτρεις των υπολογιστών. Η χρήση μόνο των δύο εφαρμογών που συζητούνται σε αυτό το σεμινάριο θα βοηθήσει σημαντικά μια επιχείρηση να εξασφαλίσει την υποδομή της Πληροφορικής. Τόσο το Nmap όσο και το Metasploit είναι διαθέσιμα σε άλλες πλατφόρμες, αλλά η ευκολία χρήσης και η προεγκατεστημένη διαμόρφωση τους σε Kali Linux καθιστά το Kali το λειτουργικό σύστημα της επιλογής κατά την αξιολόγηση και τη δοκιμή της ασφάλειας ενός δικτύου. Όπως αναφέρθηκε προηγουμένως, να είστε προσεκτικοί χρησιμοποιώντας το Kali Linux, καθώς θα πρέπει να χρησιμοποιείται μόνο σε περιβάλλοντα δικτύου που ελέγχετε και ή έχετε άδεια να δοκιμάσετε. Καθώς ορισμένα βοηθητικά προγράμματα ενδέχεται να προκαλέσουν ζημιά ή απώλεια δεδομένων.