En İyi 100+ Siber Güvenlik Mülakat Soruları ve Cevapları

Yeni Öğrenciler için Siber Güvenlik Mülakat Soruları ve Cevapları

1) Siber güvenlik nedir?

Siber güvenlik, donanım, yazılım ve verilerin saldırganlardan korunmasını ifade eder. Siber güvenliğin temel amacı, hassas bilgilere erişme, bunları değiştirme veya yok etme gibi siber saldırılara karşı koruma sağlamaktır.

2) Siber güvenliğin unsurları nelerdir?

Siber güvenliğin ana unsurları şunlardır:

- Bilgi Güvenliği

- Ağ güvenliği

- Operaulusal güvenlik

- Uygulama güvenliği

- Son kullanıcı eğitimi

- İş Sürekliliği Planlaması

3) Siber güvenliğin avantajları nelerdir?

Siber güvenliğin faydaları şu şekildedir:

- İşletmeyi fidye yazılımlarına, kötü amaçlı yazılımlara, sosyal mühendisliğe ve kimlik avına karşı korur.

- Son kullanıcıları korur.

- Hem veriler hem de ağlar için iyi koruma sağlar.

- Bir ihlalden sonra iyileşme süresini artırın.

- Siber güvenlik yetkisiz kullanıcıları engeller.

4) Kriptografiyi tanımlayın.

Üçüncü taraflardan yani düşmanlardan bilgileri korumak için kullanılan bir tekniktir. Kriptografi, bir mesajın göndericisinin ve alıcısının ayrıntılarını okumasına olanak tanır.

5) IDS ve IPS'yi birbirinden ayırın.

İzinsiz Giriş Tespit Sistemi (IDS) izinsiz girişleri tespit eder. Yöneticinin izinsiz girişleri önlerken dikkatli olması gerekir. Saldırı Önleme Sisteminde (IPS), sistem izinsiz girişi bulur ve engeller.

6) CIA nedir?

Gizlilik, Integrityve Kullanılabilirlik (CIA), bir güvenlik politikası geliştirmek için tasarlanmış popüler bir modeldir. CIA modeli üç kavramdan oluşur:

- Gizlilik: Hassas verilere yalnızca yetkili bir kullanıcı tarafından erişildiğinden emin olun.

- Integrity: Integrity bilgilerin doğru formatta olduğu anlamına gelir.

- Kullanılabilirlik: Verilerin ve kaynakların, onlara ihtiyaç duyan kullanıcılar için kullanılabilir olduğundan emin olun.

7) Güvenlik Duvarı Nedir?

Ağ için tasarlanmış bir güvenlik sistemidir. Ağ trafiğini izleyen ve kontrol eden herhangi bir sistem veya ağın sınırlarına bir güvenlik duvarı kurulur. Güvenlik duvarları çoğunlukla sistemi veya ağı kötü amaçlı yazılımlardan, solucanlardan ve virüslerden korumak için kullanılır. Güvenlik duvarları ayrıca içerik filtrelemeyi ve uzaktan erişimi de engelleyebilir.

8) Traceroute'u açıklayın

Paket yolunu gösteren bir araçtır. Paketin geçtiği tüm noktaları listeler. Traceroute çoğunlukla paket hedefe ulaşmadığında kullanılır. Traceroute, bağlantının nerede kesildiğini veya durduğunu kontrol etmek veya arızayı tanımlamak için kullanılır.

9) HIDS ve NIDS'i ayırt edin.

| Parametre | HIDS | YUVALAR |

|---|---|---|

| kullanım | HIDS, izinsiz girişleri tespit etmek için kullanılır. | NIDS ağ için kullanılır. |

| Ne işe yarar? | Belirli bir cihazın şüpheli sistem etkinliklerini ve trafiğini izler. | Ağdaki tüm cihazların trafiğini izler. |

10) SSL'yi açıklayın

SSL, Güvenli Yuva Katmanı anlamına gelir. Bir web sunucusu ile bir web tarayıcısı arasında şifreli bağlantılar oluşturan bir teknolojidir. Veri gizliliğini korumak amacıyla çevrimiçi işlemlerde ve dijital ödemelerde bilgileri korumak için kullanılır.

11) Veri sızıntısı derken neyi kastediyorsunuz?

Veri sızıntısı, verilerin dış dünyaya yetkisiz bir şekilde aktarılmasıdır. Veri sızıntısı e-posta, optik medya, dizüstü bilgisayarlar ve USB anahtarları aracılığıyla gerçekleşir.

12) Kaba kuvvet saldırısını açıklar. Nasıl önlenir?

Doğru şifreyi veya PIN'i bulmak bir deneme yanılma yöntemidir. Bilgisayar korsanları tüm kimlik bilgileri kombinasyonlarını tekrar tekrar dener. Çoğu durumda, yazılımın otomatik olarak kimlik bilgileriyle oturum açmaya çalıştığı kaba kuvvet saldırıları otomatikleştirilir. Brute Force saldırılarını önlemenin yolları vardır. Bunlar:

- Şifre uzunluğunu ayarlama.

- Şifre karmaşıklığını artırın.

- Oturum açma hatalarına ilişkin sınırı ayarlayın.

13) Port tarama nedir?

Belirli bir ana bilgisayardaki açık bağlantı noktalarını ve mevcut hizmetleri tanımlama tekniğidir. Bilgisayar korsanları, kötü amaçlı amaçlarla bilgi bulmak için bağlantı noktası tarama tekniğini kullanır.

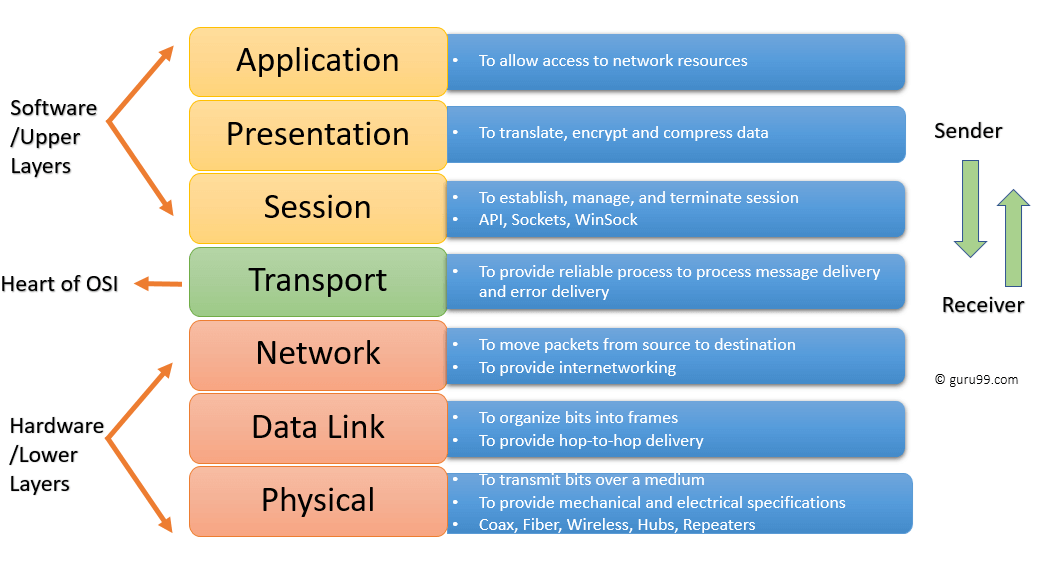

14) OSI modelinin farklı katmanlarını adlandırın.

Yedi farklı OSI modellerinin katmanları aşağıdaki gibidir:

- Fiziksel katman

- Veri Bağlantı Katmanı

- Ağ katmanı

- Taşıma katmanı

- Oturum Katmanı

- Sunum Katmanı

- Uygulama katmanı

15) VPN nedir?

VPN, Sanal Özel Ağ anlamına gelir. Şifreli ve güvenli bir bağlantı oluşturmaya yönelik bir ağ bağlantı yöntemidir. Bu yöntem verileri müdahaleden, gözetlemeden ve sansürden korur.

16) Siyah şapkalı hackerlar nelerdir?

Siyah şapkalı bilgisayar korsanları, ağ güvenliğini ihlal etme konusunda iyi bilgiye sahip kişilerdir. Bu bilgisayar korsanları, kişisel mali kazanç veya diğer kötü amaçlı nedenlerle kötü amaçlı yazılım üretebilir. Ağın yetkili ağ kullanıcıları tarafından kullanılamaması için verileri değiştirmek, çalmak veya yok etmek amacıyla güvenli bir ağa girerler.

17) Beyaz şapkalı hackerlar nelerdir?

Beyaz şapkalı bilgisayar korsanları veya güvenlik uzmanları şu konularda uzmanlaşmıştır: Penetrasyon testi. Bir kuruluşun bilgi sistemini korurlar.

18) Gri şapkalı hackerlar nelerdir?

Gri şapkalı bilgisayar korsanları, bazen etik standartları ihlal eden ancak kötü niyetli olmayan bilgisayar korsanlarıdır.

19) Parola korumalı BIOS yapılandırması nasıl sıfırlanır?

BIOS şifresini sıfırlamanın çeşitli yolları vardır. Bunlardan bazıları aşağıdaki gibidir:

- CMOS pilini çıkarın.

- Yazılımı kullanarak.

- Bir anakart atlama teli kullanarak.

- MS-DOS'u kullanarak.

20) MITM saldırısı nedir?

MITM veya Ortadaki Adam, bir saldırganın iki kişi arasındaki iletişimi kestiği bir saldırı türüdür. MITM'in temel amacı gizli bilgilere erişmektir.

21) ARP'yi ve çalışma sürecini tanımlar.

IPv4 adresiyle ilişkili MAC adresini bulmak için kullanılan bir protokoldür. Bu protokol, OSI ağı ile OSI bağlantı katmanı arasında bir arayüz görevi görür.

22) Botnet'i açıklayın.

Kötü amaçlı yazılımların bulaştığı ve kontrol ettiği sunucular, mobil cihazlar, IoT cihazları ve bilgisayarlar gibi internete bağlı bir dizi cihazdır.

23) SSL ile TLS arasındaki temel fark nedir?

Bu ikisi arasındaki temel fark, SSL'nin gönderenin kimliğini doğrulamasıdır. SSL, iletişim kurduğunuz kişiyi takip etmenize yardımcı olur. TLS, iki istemci arasında güvenli bir kanal sunar.

24) CSRF'nin kısaltması nedir?

CSRF, Siteler Arası İstek Sahteciliği anlamına gelir.

25) 2FA nedir? Herkese açık bir web sitesi için nasıl uygulanır?

TFA, İki Faktörlü Kimlik Doğrulama anlamına gelir. Çevrimiçi bir hesaba erişen kişinin kimliğini belirlemek için yapılan bir güvenlik işlemidir. Kullanıcıya yalnızca kimlik doğrulama cihazına kanıt sunduktan sonra erişim izni verilir.

Tecrübeli Siber Güvenlik Mülakat Soruları ve Cevapları

26) Asimetrik ve simetrik şifreleme arasındaki farkı açıklayın.

Simetrik şifreleme, şifreleme ve şifre çözme için aynı anahtarı gerektirir. Öte yandan asimetrik şifreleme, şifreleme ve şifre çözme için farklı anahtarlara ihtiyaç duyar.

27) XSS'nin tam formu nedir?

XSS, siteler arası komut dosyası oluşturma anlamına gelir.

28) WAF'ı açıklayın

WAF, Web Uygulaması Güvenlik Duvarı anlamına gelir. WAF, web uygulaması ile internet arasındaki gelen ve giden trafiği filtreleyerek ve izleyerek uygulamayı korumak için kullanılır.

29) Bilgisayar korsanlığı nedir?

Bilgisayar korsanlığı, bilgisayardaki veya özel ağlardaki zayıflıklardan yararlanarak erişim elde etmek için zayıflık bulma sürecidir.

Örneğin, bir sisteme erişim sağlamak için şifre kırma tekniğini kullanmak.

30) Bilgisayar korsanları kimdir?

Bilgisayar korsanı, erişim sağlamak için bilgisayar sistemlerindeki, akıllı telefonlardaki, tabletlerdeki veya ağlardaki zayıflıkları bulup kullanan kişidir. Bilgisayar korsanları, bilgisayar güvenliği konusunda bilgi sahibi, deneyimli bilgisayar programcılarıdır.

31) Ağ koklama nedir?

Ağ koklama bir ağ üzerinden gönderilen veri paketlerini analiz etmek için kullanılan bir araçtır. Bu, özel yazılım programı veya donanım ekipmanı ile yapılabilir. Koklama şu amaçlarla kullanılabilir:

- Parola gibi hassas verileri yakalayın.

- Sohbet mesajlarına kulak misafiri olun

- Veri paketini ağ üzerinden izleyin

32) DNS izlemenin önemi nedir?

Yong alan adlarına kötü amaçlı yazılımlar kolayca bulaşabilir. Kötü amaçlı yazılımları tanımlamak için DNS izleme araçlarını kullanmanız gerekir.

33) Tuzlama işlemini tanımlar. Tuzlamanın faydası nedir?

Tuzlama, şifrelerin uzunluğunun özel karakterler kullanılarak uzatılması işlemidir. Tuzlamayı kullanmak için tuzlama mekanizmasının tamamını bilmek çok önemlidir. Tuzlamanın kullanımı şifreleri korumaktır. Ayrıca saldırganların sistem genelinde bilinen kelimeleri test etmesini de önler.

Örneğin, şifrenizi korumak için her şifreye Hash(“QxLUF1bgIAdeQX”) eklenir. Tuz denir.

34) SSH nedir?

SSH, Secure Socket Shell veya Secure Shell anlamına gelir. Sistem yöneticilerine ağdaki verilere erişmenin güvenli yolunu sağlayan bir yardımcı program paketidir.

35) SSL protokolü ağ güvenliği için yeterli mi?

SSL, gönderenin kimliğini doğrular ancak veriler sunucuya aktarıldıktan sonra güvenlik sağlamaz. Sunucuyu veri ihlaline karşı korumak için sunucu tarafı şifreleme ve karma kullanmak iyidir.

36) Kara kutu testi ve beyaz kutu testi nedir?

- Kara kutu testi: Yazılımın iç yapısının veya program kodunun gizlendiği bir yazılım test yöntemidir.

- Beyaz kutu testi: Yazılımın iç yapısının veya programının test uzmanı tarafından bilindiği bir yazılım test yöntemidir.

37) Ağ güvenliğindeki açıkları açıklar.

Güvenlik açıkları, yazılım kodundaki bir tehdit aktörünün yararlanabileceği zayıf noktayı ifade eder. Bunlar en yaygın olarak SaaS (Hizmet olarak yazılım) yazılımı gibi bir uygulamada bulunur.

38) TCP Üç yönlü el sıkışmayı açıklayın.

Bir yerel ana bilgisayar ile sunucu arasında bağlantı kurmak için bir ağda kullanılan bir işlemdir. Bu yöntem, istemci ve sunucunun iletişime başlamadan önce senkronizasyon ve onay paketlerini müzakere etmesini gerektirir.

39) Artık risk terimini tanımlayın. Riskle başa çıkmanın üç yolu nedir?

Tehditleri bulup ortadan kaldırdıktan sonra riske maruz kalmayı dengeleyen bir tehdittir.

Riskle başa çıkmanın üç yolu şunlardır:

- Azalt onu

- Bunu önlemek

- Kabul et.

40) Süzmeyi tanımlayın.

Veri sızdırma, bir bilgisayar sisteminden yetkisiz veri aktarımı anlamına gelir. Bu aktarım manuel olabilir ve bir bilgisayara fiziksel erişimi olan herhangi biri tarafından gerçekleştirilebilir.

41) Ağ güvenliğinde istismar nedir?

İstismar, bilgisayar korsanlarının verilere yetkisiz bir şekilde erişmek için kullandıkları bir yöntemdir. Kötü amaçlı yazılımlara dahil edilmiştir.

42) Sızma testiyle ne demek istiyorsunuz?

Hedefteki sömürülebilir güvenlik açıklarının kontrol edilmesi sürecidir. Web güvenliğinde, web uygulaması güvenlik duvarını güçlendirmek için kullanılır.

43) Yaygın siber saldırılardan bazılarını listeleyin.

Ağlara zarar vermek için bilgisayar korsanlarının kullanabileceği yaygın siber saldırılar şunlardır:

- Malware

- Phishing

- Şifre saldırıları

- DDoS

- Ortadaki adam

- İndirme sayısına göre artırın

- Kötü amaçlı reklam

- Hileli yazılım

44) Kullanıcı kimlik doğrulama süreci nasıl daha güvenli hale getirilir?

Kullanıcıların kimliğini doğrulamak için kimliklerini sağlamaları gerekir. Kimlik ve Anahtar kullanıcının kimliğini doğrulamak için kullanılabilir. Bu, sistemin kullanıcıyı yetkilendirmesi için ideal bir yoldur.

45) Siteler arası komut dosyası çalıştırma kavramını açıklayın.

Siteler arası komut dosyası çalıştırma, kötü amaçlı komut dosyalarının web sitelerine enjekte edildiği bir ağ güvenlik açığını ifade eder. Bu saldırı, saldırganların güvenilmeyen bir kaynağın bir web uygulamasına kod eklemesine izin vermesiyle gerçekleşir.

46) Bilgileri tüm cihazlara yayınlayan protokolü adlandırın.

İnternet Grup Yönetimi Protokolü veya IGMP, oyun veya video akışında kullanılan bir iletişim protokolüdür. Yönlendiricilerin ve diğer iletişim cihazlarının paket göndermesini kolaylaştırır.

47) E-posta mesajlarını nasıl koruyabiliriz?

E-postanızı, kredi kartı bilgilerinizi ve kurumsal verilerinizi korumak için şifreleme algoritmasını kullanın.

48) Halka açık Wi-Fi ile ilişkili riskler nelerdir?

Herkese açık Wi-Fi'de birçok güvenlik sorunu vardır. Wi-Fi saldırıları arasında karma saldırı, koklama, savaş sürüşü, kaba kuvvet saldırısı vb. yer alır.

Genel Wi-Fi, e-postalar, tarama geçmişi, parolalar ve kredi kartı verileri gibi bir ağ aygıtı üzerinden iletilen verileri tespit edebilir.

49) Veri Şifreleme Nedir? Ağ güvenliğinde neden önemlidir?

Veri şifreleme, gönderenin mesajı koda dönüştürdüğü bir tekniktir. Yalnızca yetkili kullanıcının erişim sağlamasına izin verir.

50) Diffie-Hellman ve RSA arasındaki temel farkı açıklayın.

Diffie-Hellman iki taraf arasında anahtar alışverişi yaparken kullanılan bir protokoldür, RSA ise özel ve genel anahtar olarak adlandırılan iki anahtar temelinde çalışan bir algoritmadır.

51) Uzak masaüstü protokolü nedir?

Uzak Masaüstü Protokolü (RDP), tarafından geliştirilmiştir. MicrosoftGUI'nin bir ağ üzerinden iki cihazı birbirine bağlamasını sağlar.

Kullanıcı bu amaca hizmet etmek için RDP istemci yazılımını kullanırken, diğer cihazın RDP sunucu yazılımını çalıştırması gerekir. Bu protokol, uzaktan yönetim ve sanal PC'lere, uygulamalara ve terminal sunucusuna erişim için özel olarak tasarlanmıştır.

52) İletim Gizliliğini tanımlayın.

İletim Gizliliği, uzun vadeli anahtarın ele geçirilmesi durumunda benzersiz oturum anahtarının bütünlüğünü sağlayan bir güvenlik önlemidir.

53) Şifrelemede IV kavramını açıklar.

IV, başlangıç vektörünü temsil eden, aynı metnin farklı şifreli metinlere şifrelenmesini sağlamak için kullanılan rastgele bir sayıdır. Şifreleme programı bu numarayı oturum başına yalnızca bir kez kullanır.

54) Akış şifresi ile blok şifre arasındaki farkı açıklayın.

| Parametre | Kesintisiz şifreleme | Blok Şifresi |

|---|---|---|

| Nasıl Çalışır? | Akış şifresi küçük düz metin birimlerinde çalışır | Blok şifreleme büyük veri blokları üzerinde çalışır. |

| Kod gereksinimi | Daha az kod gerektirir. | Daha fazla kod gerektirir. |

| Anahtar kullanımı | Anahtar yalnızca bir kez kullanılır. | Anahtarın tekrar kullanılması mümkündür. |

| Uygulama | Güvenli Soket katmanı. | Dosya şifreleme ve veritabanı. |

| kullanım | Akış şifresi donanımı uygulamak için kullanılır. | Blok şifre yazılımı uygulamak için kullanılır. |

55) Simetrik şifreleme algoritmasına bazı örnekler verin.

Aşağıda simetrik şifreleme algoritmalarına ait bazı örnekler verilmiştir.

- RCx

- Blowfish

- Rijndael (AES)

- DES

56) ECB ve CBC'nin kısaltması nedir?

ECB'nin tam biçimi Elektronik Kod Kitabıdır ve CBC'nin tam biçimi Şifre Blok Zincirlemedir.

57) Arabellek taşması saldırısını açıklayınız.

Buffer taşma saldırısı, sabit uzunluklu bir bellek bloğuna daha fazla veri yazmaya çalışan bir süreçten yararlanan bir saldırıdır.

58) Casus Yazılımı tanımlayın.

Casus yazılım, kuruluş veya kişi hakkındaki verileri çalmayı amaçlayan bir kötü amaçlı yazılımdır. Bu kötü amaçlı yazılım kuruluşun bilgisayar sistemine zarar verebilir.

59) Kimliğe bürünme nedir?

Kullanıcı hesabını bilinmeyen bir kullanıcıya atama mekanizmasıdır.

60) SRM ile ne demek istiyorsunuz?

SRM, Güvenlik Referans Monitörü anlamına gelir; bilgisayar sürücülerinin nesneye erişim hakları vermesi için rutinler sağlar.

61) Bilgisayar virüsü nedir?

Virüs, kullanıcının izni olmadan çalıştırılan kötü amaçlı bir yazılımdır. Virüsler CPU zamanı ve bellek gibi bilgisayar kaynaklarını tüketebilir. Bazen virüs diğer bilgisayar programlarında değişiklik yaparak kendi kodunu ekleyerek bilgisayar sistemine zarar verebilir.

Bir bilgisayar virüsü şu amaçlarla kullanılabilir:

- Kullanıcı kimliği ve şifreler gibi özel verilere erişin

- Kullanıcıya rahatsız edici mesajlar görüntüleme

- Bilgisayarınızdaki bozuk veriler

- Kullanıcının tuş vuruşlarını günlüğe kaydedin

62) Authenticode ile ne demek istiyorsunuz?

Authenticode, Authenticode imzalama yazılımının yayıncısını tanımlayan bir teknolojidir. Kullanıcıların yazılımın orijinal olduğundan ve herhangi bir kötü amaçlı program içermediğinden emin olmalarını sağlar.

63) CryptoAPI'yi tanımlayın

CryptoAPI, geliştiricilerin güvenli bir ağ üzerinde proje oluşturmasına olanak tanıyan bir şifreleme API'leri koleksiyonudur.

64) Web sunucusunun güvenliğini sağlama adımlarını açıklayın.

Web sunucunuzu güvenli hale getirmek için aşağıdaki adımları izleyin:

- Dosyanın sahipliğini güncelleyin.

- Web sunucunuzu güncel tutun.

- Web sunucusundaki ekstra modülleri devre dışı bırakın.

- Varsayılan komut dosyalarını silin.

65) Nedir Microsoft Temel Güvenlik Analizcisi?

Microsoft Baseline Security Analizörü veya MBSA, eksik güvenlik güncellemelerini ve yanlış yapılandırmaları bulmaya yönelik bir yöntem sağlayan bir grafik ve komut satırı arayüzüdür.

66) Etik hackleme nedir?

Etik hackleme bir ağın güvenliğini artırmaya yönelik bir yöntemdir. Bu yöntemde bilgisayar korsanları bilgisayar veya ağdaki güvenlik açıklarını ve zayıflıkları giderir. Etik bilgisayar korsanları sistemi güvence altına almak için yazılım araçlarını kullanır.

67) Sosyal mühendisliği ve saldırılarını açıklar.

Sosyal mühendislik, insanları gizli bilgileri açıklamaya ikna etmek için kullanılan terimdir.

Temel olarak üç tür sosyal mühendislik saldırısı vardır: 1) İnsan tabanlı, 2) Mobil tabanlı ve 3) Bilgisayar tabanlı.

- İnsan kaynaklı saldırı: Kuruluşun özel ve gizli bilgilerini ifşa etmek için daha yüksek yetki talep eden gerçek bir kullanıcı gibi davranabilirler.

- Bilgisayar tabanlı saldırı: Bu saldırıda saldırganlar bilgisayara zarar vermek için sahte e-postalar gönderir. İnsanlardan bu tür e-postaları iletmelerini isterler.

- Mobil tabanlı saldırı: Saldırgan başkalarına SMS göndererek önemli bilgiler toplayabilir. Herhangi bir kullanıcı kötü amaçlı bir uygulama indirirse, bu uygulama, kimlik doğrulama bilgilerine erişmek için kötüye kullanılabilir.

68) IP ve MAC Adresleri Nedir?

IP Adresi, İnternet Protokol adresinin kısaltmasıdır. İnternet protokolü adresi, bir bilgisayar ağındaki yazıcılar, depolama diskleri gibi bir bilgisayarı veya aygıtı benzersiz şekilde tanımlamak için kullanılır.

MAC Adresi, Medya Erişim Kontrolü adresinin kısaltmasıdır. MAC adresleri, ağın fiziksel katmanındaki iletişim için ağ arayüzlerini benzersiz şekilde tanımlamak için kullanılır.

69) Solucanla ne demek istiyorsun?

Solucan, bir bilgisayardan diğerine kopyalanan bir tür kötü amaçlı yazılımdır.

70) Virüs ve solucan arasındaki farkı belirtin

| Parametre | virüs | Solucan |

|---|---|---|

| Bir bilgisayara nasıl bulaşıyorlar? | Belirli bir dosyaya veya programa kötü amaçlı kod ekler. | Kopyasını oluşturun ve e-posta istemcisini kullanarak yayın. |

| Bağımlılık | Virüsün çalışması için bir ana bilgisayar programına ihtiyacı var | Düzgün çalışması için herhangi bir ana bilgisayara ihtiyaç duymazlar. |

| Dosyalarla bağlantılı | .com, .xls, .exe, .doc vb. ile bağlantılıdır. | Ağdaki herhangi bir dosyayla bağlantılıdır. |

| Hızı etkilemek | Solucandan daha yavaştır. | Bir virüse kıyasla daha hızlıdır. |

71) Paket koklama için kullanılan bazı araçları adlandırın.

Paket koklamada kullanılan bazı araçlar aşağıda listelenmiştir.

- Tcpdump

- Kismet

- Wireshark

- NetworkMiner

- Koklama

72) Antivirüs sensör sistemlerini açıklar

Antivirüs bir yazılım aracıdır bilgisayarda bulunan virüsleri tanımlamak, önlemek veya kaldırmak için kullanılır. Düzenli olarak sistem kontrolleri yaparak bilgisayarın güvenliğini arttırırlar.

73) Sniffing saldırılarının türlerini sıralayın.

Çeşitli koklama saldırıları türleri şunlardır:

- Protokol Koklama

- Web şifresi koklama

- Uygulama düzeyinde koklama

- TCP Oturumu çalma

- LAN Koklama

- ARP Koklama

74) Dağıtılmış hizmet reddi saldırısı (DDoS) nedir?

Birden fazla bilgisayarın web sitesine, sunucuya veya herhangi bir ağ kaynağına saldırdığı bir saldırıdır.

75) Oturum ele geçirme kavramını açıklayın.

TCP oturumunun ele geçirilmesi, geçerli bir bilgisayar oturumunun kötüye kullanılmasıdır. IP sahtekarlığı, oturum ele geçirmenin en yaygın yöntemidir. Bu yöntemde saldırganlar, ağın iki düğümü arasına bir komut eklemek için IP paketlerini kullanır.

76) Oturum ele geçirmenin çeşitli yöntemlerini listeleyin.

Oturum ele geçirmenin çeşitli yöntemleri şunlardır:

- Paket Sniffer'ları kullanma

- Siteler Arası Komut Dosyası Çalıştırma (XSS Saldırısı)

- IP Spoofing

- Kör Saldırı

77) Hacking Araçları Nelerdir?

Hacking Araçları bilgisayar sistemleri, web uygulamaları, sunucular ve ağlardaki zayıflıkları bulmanıza ve bunlardan yararlanmanıza yardımcı olan bilgisayar programları ve komut dosyalarıdır. Piyasada bu tür araçların çeşitleri mevcuttur. Bunlardan bazıları açık kaynak, bazıları ise ticari çözümdür.

78) Balküpü ve Çeşitlerini açıklar.

Honeypot, kullanıcılarla yapılan tüm işlemleri, etkileşimleri ve eylemleri kaydeden sahte bir bilgisayar sistemidir.

HoneyBal küpü iki kategoriye ayrılır: 1) Üretim bal küpü ve 2) Araştırma bal küpü.

- Üretim bal küpü: Yöneticinin güvenlik açıklarına erişmesi için gerçek bilgileri yakalamak üzere tasarlanmıştır. Güvenliklerini artırmak için genellikle üretim ağlarının içine yerleştirilirler.

- Araştırma Honeypot: Eğitim kurumları ve örgütleri tarafından, arka şapkalı topluluğun farklı ağları hedef almasındaki amaç ve taktikleri araştırmak amacıyla kullanılır.

79) Yaygın şifreleme araçlarını adlandırın.

Şifreleme için kullanılabilen araçlar şunlardır:

- RSA

- İki balık

- AES

- Üçlü DES

80) Arka Kapı Nedir?

Bir sisteme erişmek için güvenlik mekanizmasının atlandığı bir kötü amaçlı yazılım türüdür.

81) Giriş bilgilerinin e-posta yoluyla gönderilmesi doğru mudur?

Giriş bilgilerini e-posta yoluyla göndermek doğru değildir çünkü birine e-posta yoluyla kullanıcı adı ve şifre gönderirseniz, e-posta yoluyla saldırı olasılığı yüksektir.

82) Ağ kurmanın 80/20 kuralını açıklayın?

Bu kural, tüm ağ trafiğinin %80'inin yerel kalması, trafiğin geri kalanının ise kalıcı bir VPN'e yönlendirilmesi gereken ağ trafiğinin yüzdesine dayanmaktadır.

83) WEP kırmayı tanımlayın.

Kablosuz ağlarda güvenlik ihlali için kullanılan bir yöntemdir. İki tür WEP kırma vardır: 1) Aktif kırma ve 2) Pasif kırma.

84) Çeşitli WEP kırma araçları nelerdir?

İyi bilinen WEP kırma araçları şunlardır:

- Aircrack

- WebŞifresini Çöz

- Kismet

- Wepcrack

85) Güvenlik denetimi nedir?

Güvenlik denetimi, uygulamaların ve işletim sistemlerinin güvenlik kusurlarına yönelik dahili bir incelemesidir. Denetim aynı zamanda kodun satır satır incelenmesi yoluyla da yapılabilir.

86) Kimlik avını açıklayın.

Diğer kullanıcıların kullanıcı adı, şifre ve kredi kartı bilgilerini elde etmek için kullanılan bir tekniktir.

87) Nano ölçekli şifreleme nedir?

Nano şifreleme, bilgisayarlara sağlam güvenlik sağlayan ve bilgisayarların hacklenmesini önleyen bir araştırma alanıdır.

88) Güvenlik Testini Tanımla?

Güvenlik Testi, yazılım sistem ve uygulamalarının büyük bir kayba neden olabilecek her türlü açık, tehdit, riskten arındırılmış olmasını sağlayan bir Yazılım Testi türü olarak tanımlanmaktadır.

89) Güvenlik Taramasını açıklar.

Güvenlik taraması, ağ ve sistem zayıflıklarını belirlemeyi ve daha sonra bu riskleri azaltmak için çözümler sağlamayı içerir. Bu tarama hem Manuel hem de Otomatik tarama için gerçekleştirilebilir.

90) Mevcut bilgisayar korsanlığı araçlarını adlandırın.

Aşağıda yararlı hacker araçlarının bir listesi bulunmaktadır.

- Acunetix

- Webİnceleme

- muhtemelen

- ağ kıvılcımı

- Kızgın IP tarayıcı:

- Burp Suite

- Bilgili

91) Bir işletmede penetrasyon testinin önemi nedir?

İşte Penetrasyon testinin iki yaygın uygulaması.

- Hisse senedi alım satım borsaları, yatırım bankacılığı gibi finans sektörleri verilerinin güvence altına alınmasını istiyor ve güvenliğin sağlanması için penetrasyon testleri şarttır.

- Yazılım sisteminin zaten saldırıya uğramış olması ve kuruluşun gelecekteki saldırılardan kaçınmak için sistemde hala herhangi bir tehdidin mevcut olup olmadığını belirlemek istemesi durumunda.

92) Sızma testinin dezavantajları nelerdir?

Sızma testinin dezavantajları şunlardır:

- Sızma testi sistemdeki tüm güvenlik açıklarını bulamaz.

- Sızma testçilerinin zaman, bütçe, kapsam ve becerilerinde sınırlamalar vardır.

- Veri kaybı ve bozulması

- Arıza Süresinin yüksek olması maliyetleri artırır

93) Güvenlik tehdidini açıklayın

Güvenlik tehdidi, gizli verileri çalabilecek, bilgisayar sistemlerine ve organizasyona zarar verebilecek bir risk olarak tanımlanmaktadır.

94) Fiziksel tehditler nelerdir?

Fiziksel tehdit, bilgisayar sistemlerinde kayıp veya fiziksel hasarla sonuçlanabilecek bir olayın potansiyel nedenidir.

95) Fiziksel olmayan tehditlere örnekler verin

Fiziksel olmayan tehditlere dair bazı örnekler şunlardır:

- Hassas bilgilerin kaybı

- Sistem verilerinin kaybı veya bozulması

- Siber Güvenlik İhlalleri

- Bilgisayar sistemlerine dayalı iş operasyonlarını kesintiye uğratın

- Bilgisayar sistemlerindeki faaliyetlerin yasa dışı izlenmesi

96) Truva atı virüsü nedir?

Truva atı, bilgisayar korsanları ve siber hırsızlar tarafından herhangi bir bilgisayara erişim sağlamak için kullanılan bir kötü amaçlı yazılımdır. Burada saldırganlar truva atını sistemde yürütmek için sosyal mühendislik tekniklerini kullanıyor.

97) SQL Enjeksiyonunu Tanımlayın

Kötü niyetli SQL ifadelerini veritabanına zehirleyen bir saldırıdır. Kötü amaçlı SQL kodunu yürütmek amacıyla SQL ifadelerinden yararlanmak için kötü tasarlanmış web uygulamalarındaki tasarım kusurlarından yararlanmanıza yardımcı olur. Çoğu durumda, bir saldırgan, hizmet reddi saldırısı gibi başka bir saldırı gerçekleştirmek için SQL enjeksiyon saldırısını yükseltebilir.

98) Açık Web Uygulama Güvenliği Projesi'ne (OWASP) göre güvenlik açıklarını listeleyin.

Açık web uygulaması güvenlik projesine göre güvenlik açıkları aşağıdaki gibidir:

- SQL Injection

- Siteler arası istek sahteciliği

- Güvenli olmayan kriptografik depolama

- Bozuk kimlik doğrulama ve oturum yönetimi

- Yetersiz taşıma katmanı koruması

- Doğrulanmamış yönlendirmeler ve iletmeler

- URL erişiminin kısıtlanamaması

99) Bir erişim belirteci tanımlayın.

Erişim belirteci, sistem tarafından API'nin belirli bir nesneye verilip verilmeyeceğini kontrol etmek için kullanılan bir kimlik bilgisidir.

100) ARP Zehirlenmesini Açıklayın

ARP (Adres Çözümleme Protokolü) Zehirlenmesi, bir ağ aygıtındaki IP adresini fiziksel adreslere dönüştürmek için kullanılan bir siber saldırı türüdür. Ana bilgisayar ağ üzerinde bir ARP yayını gönderir ve alıcı bilgisayar, fiziksel adresiyle yanıt verir.

ARP zehirlenmesi, sahte adresleri ağdaki gerçek bir bilgisayarın IP adresiyle ilişkilendirebilmesi ve trafiği ele geçirebilmesi için anahtara sahte adresler göndermektir.

101) Yaygın fiziksel olmayan tehdit türlerini adlandırın.

Aşağıda fiziksel olmayan tehditlerin çeşitli türleri yer almaktadır:

- Trojanlar

- Adware

- kurt

- Spyware

- Hizmet Reddi Saldırıları

- Dağıtılmış Hizmet Reddi Saldırıları

- virüs

- Anahtar kaydediciler

- Bilgisayar sistemi kaynaklarına yetkisiz erişim

- Phishing

102) TCP bağlantısının sırasını açıklayın.

TCP bağlantısının sırası SYN-SYN ACK-ACK'dir.

103) Hibrit saldırıları tanımlayın.

Hibrit saldırı, sözlük yöntemi ve kaba kuvvet saldırısının bir karışımıdır. Bu saldırı, sözlükteki bir kelimenin sembol ve rakamlarla değiştirilmesi yoluyla şifreleri kırmak için kullanılıyor.

104) Nmap nedir?

Nmap, ağları bulmak ve güvenlik denetiminde kullanılan bir araçtır.

105) EtterPeak aracının kullanımı nedir?

EtterPeak bir ağ analiz aracı ağ trafiğinin paketlerini koklamak için kullanılır.

106) Siber saldırı türleri nelerdir?

Siber saldırıların iki türü vardır: 1) Web tabanlı saldırılar, 2) Sistem tabanlı saldırılar.

107) Web tabanlı saldırıları listeleyin

Bazı web tabanlı saldırılar şunlardır: 1) SQL Enjeksiyon saldırıları, 2) Phishing, 3) Brute Force, 4) DNS Spoofing, 4) Hizmet Reddive 5) Sözlük saldırıları.

108) Sistem tabanlı saldırılara örnekler verin

Sistem tabanlı saldırı örnekleri şunlardır:

- virüs

- arka kapılar

- Botlar

- Solucan

109) Siber saldırgan türlerini sıralayın

Dört tür siber saldırgan vardır. Bunlar: 1) siber suçlular, 2) bilgisayar korsanları, 3) içeriden tehditler, 4) devlet destekli saldırganlar.

110) Kazara oluşan tehditleri tanımlayın

Organizasyon çalışanlarının kazara yaptığı tehditlerdir. Bu tehditlerde, bir çalışanın istemeden herhangi bir dosyayı silmesi veya gizli verileri şirket politikasının dışına çıkarak dışarıdaki kişilerle veya bir iş ortağıyla paylaşması söz konusudur.

Bu mülakat soruları aynı zamanda yaşamınızda da yardımcı olacaktır.