O que é teste de vulnerabilidade? Ferramenta de avaliação de varredura VAPT

Teste de vulnerabilidade

Teste de vulnerabilidade também chamada de Avaliação de Vulnerabilidade, é um processo de avaliação de riscos de segurança em sistemas de software para reduzir a probabilidade de ameaças. O objetivo dos testes de vulnerabilidade é reduzir a possibilidade de intrusos/hackers obterem acesso não autorizado aos sistemas. Depende do mecanismo denominado Avaliação de Vulnerabilidade e Teste de Penetração (VAPT) ou teste VAPT.

Uma vulnerabilidade é qualquer erro ou fraqueza nos procedimentos de segurança do sistema, design, implementação ou qualquer controle interno que possa resultar na violação da política de segurança do sistema.

Por que fazer avaliação de vulnerabilidade

- É importante para a segurança da organização.

- O processo de localização e relato de vulnerabilidades, que fornece uma maneira de detectar e resolver problemas de segurança, classificando as vulnerabilidades antes que alguém ou algo possa explorá-las.

- Nesse processo Operasistemas de trabalho, o software aplicativo e a rede são verificados para identificar a ocorrência de vulnerabilidades, que incluem design de software inadequado, autenticação insegura, etc.

Processo de avaliação de vulnerabilidade

Aqui está o passo a passo Processo de avaliação de vulnerabilidade para identificar as vulnerabilidades do sistema.

Etapa 1) Metas e Objetivos : – Definir metas e objetivos da Análise de Vulnerabilidade.

Etapa 2) Escopo : – Durante a realização da Avaliação e do Teste, o Escopo da Tarefa precisa ser claramente definido.

A seguir estão os três escopos possíveis que existem:

- Preto Box Testes : – Teste de uma rede externa sem conhecimento prévio da rede e dos sistemas internos.

- Grey Box Testes: – Teste de redes externas ou internas com o conhecimento da rede e do sistema interno. É a combinação de ambos Preto Box Teste e Branco Box Testing.

- Branco Box Testes : – Testes dentro da rede interna com o conhecimento da rede interna e do sistema. Também conhecido como Teste Interno.

Etapa 3) Coleta de informações : – Obter o máximo de informações sobre o ambiente de TI, como redes, endereço IP, Operaversão do sistema, etc. É aplicável a todos os três tipos de escopos, como preto Box Teste, cinza Box Teste e Branco Box Testing.

Etapa 4) Detecção de vulnerabilidade : – Neste processo, scanners de vulnerabilidade são usados para verificar o ambiente de TI e identificar as vulnerabilidades.

Etapa 5) Análise e planejamento de informações : – Analisará as vulnerabilidades identificadas para traçar um plano de penetração na rede e nos sistemas.

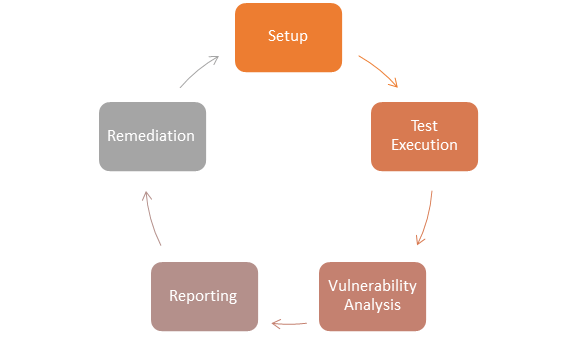

Como fazer avaliação de vulnerabilidade

A seguir está o processo passo a passo em Como fazer avaliação de vulnerabilidade:

Etapa 1) Configuração

- Iniciar documentação

- Permissões seguras

- Ferramentas de atualização

- Configurar ferramentas

Etapa 2) Execução do Teste

- Execute as ferramentas

- Execute o pacote de dados capturado (um pacote é a unidade de dados roteada entre uma origem e o destino. Quando qualquer arquivo, por exemplo, mensagem de e-mail, arquivo HTML, solicitação de Uniform Resource Locator (URL), etc. é enviado de um lugar para outro na Internet, a camada TCP do TCP/IP divide o arquivo em vários “pedaços” para um roteamento eficiente, e cada um desses pedaços será numerado exclusivamente e incluirá o endereço de Internet do destino. pedaços são chamados de pacotes. Quando todos os pacotes chegarem, eles serão remontados no arquivo original pela camada TCP na extremidade receptora durante a execução das ferramentas de avaliação

Etapa 3) Análise de Vulnerabilidade

- Definir e classificar recursos de rede ou sistema.

- Atribuir prioridade aos recursos (Ex: – Alta, Média, Baixa)

- Identificação de ameaças potenciais a cada recurso.

- Desenvolver uma estratégia para lidar primeiro com os problemas mais priorizados.

- Definir e implementar formas de minimizar as consequências caso ocorra um ataque.

Etapa 4) Relatórios

Etapa 5) Remediação

- O processo de correção das vulnerabilidades.

- Executado para cada vulnerabilidade

Tipos de scanner de vulnerabilidade

Baseado em host

- Identifica os problemas no host ou no sistema.

- O processo é realizado usando scanners baseados em host e diagnostica as vulnerabilidades.

- As ferramentas baseadas em host carregarão um software mediador no sistema de destino; ele rastreará o evento e reportará ao analista de segurança.

Baseado em rede

- Ele detectará a porta aberta e identificará os serviços desconhecidos em execução nessas portas. Em seguida, divulgará possíveis vulnerabilidades associadas a esses serviços.

- Este processo é feito usando scanners baseados em rede.

Baseado em banco de dados

- Ele identificará a exposição à segurança nos sistemas de banco de dados usando ferramentas e técnicas para prevenir injeções de SQL. (Injeções de SQL: – Injeção de instruções SQL no banco de dados por usuários mal-intencionados, que podem ler os dados confidenciais de um banco de dados e atualizar os dados no banco de dados.)

Ferramentas para verificação de vulnerabilidades

1) Teramind

Teramind oferece um conjunto abrangente para prevenção de ameaças internas e monitoramento de funcionários. Ele aumenta a segurança por meio de análise comportamental e prevenção contra perda de dados, garantindo conformidade e otimizando processos de negócios. Sua plataforma personalizável atende a diversas necessidades organizacionais, fornecendo insights práticos que se concentram em aumentar a produtividade e proteger a integridade dos dados.

Características:

- Prevenção de ameaças internas: Detecta e evita ações do usuário que possam indicar ameaças internas aos dados.

- Otimização de Processos de Negócios: Utiliza análise de comportamento baseada em dados para redefinir processos operacionais.

- Produtividade da força de trabalho: Monitora os comportamentos de produtividade, segurança e conformidade da força de trabalho.

- Gestão de Conformidade: Ajuda a gerenciar a conformidade com uma solução única e escalonável, adequada para pequenas empresas, empresas e agências governamentais.

- Perícia Forense de Incidentes: Fornece evidências para enriquecer a resposta a incidentes, investigações e inteligência sobre ameaças.

- Prevenção de perda de dados: Monitora e protege contra a potencial perda de dados confidenciais.

- Monitoramento de funcionários: Oferece recursos para monitorar o desempenho e as atividades dos funcionários.

- Análise Comportamental: Analisa dados granulares de comportamento do aplicativo do cliente para obter insights.

- Configurações de monitoramento personalizáveis: Permite a personalização das configurações de monitoramento para atender a casos de uso específicos ou para implementar regras predefinidas.

- Insights do painel: Fornece visibilidade e insights práticos sobre as atividades da força de trabalho por meio de um painel abrangente.

| Categoria | ferramenta | Descrição |

|---|---|---|

| Baseado em host | STAT | Digitalize vários sistemas na rede. |

| TARA | Assistente de Pesquisa Analítica Tiger. | |

| Cain & Abel | Recupere a senha detectando a rede e quebrando a senha HTTP. | |

| Metasploit | Plataforma de código aberto para desenvolvimento, teste e exploração de código. | |

| Baseado em rede | Cisco Scanner Seguro | Diagnosticar e reparar problemas de segurança. |

| Wireshark | Analisador de protocolo de rede de código aberto para Linux e Windows. | |

| Nmap | Utilitário de código aberto gratuito para auditoria de segurança. | |

| Nessus | Auditoria sem agente, relatórios e integração de gerenciamento de patches. | |

| Baseado em banco de dados | Dieta SQL | Porta ferramenta de Ataque de Dicionário para SQL server. |

| Auditor Seguro | Permitir que o usuário execute enumeração, verificação, auditoria e testes de penetração e análise forense no sistema operacional. | |

| Varredura de banco de dados | Detecção de Trojan de um banco de dados, detectando Trojan oculto por varredura de linha de base. |

Vantagens da avaliação de vulnerabilidade

- Ferramentas de código aberto estão disponíveis.

- Identifica quase todas as vulnerabilidades

- Automatizado para digitalização.

- Fácil de executar regularmente.

Desvantagens da avaliação de vulnerabilidade

- Alta taxa de falsos positivos

- Pode ser facilmente detectado pelo Firewall do Sistema de Detecção de Intrusões.

- Freqüentemente, não percebem as vulnerabilidades mais recentes.

Comparação de avaliação de vulnerabilidade e teste de penetração

| Avaliação de vulnerabilidade | Teste de Penetração | |

|---|---|---|

| Trabalho | Descubra vulnerabilidades | Identifique e explore vulnerabilidades |

| Mecanismo | Descoberta e verificação | Simulação |

| Foco | Amplitude sobre profundidade | Profundidade sobre largura |

| Cobertura de integridade | Alta | Baixa |

| Custo | Baixo-moderado | Alta |

| Executado por | Pessoal interno | Um invasor ou Pen Tester |

| Conhecimento do testador | Alta | Baixa |

| Com que frequência executar | Após cada equipamento ser carregado | Uma vez por ano |

| Resultado | Forneça detalhes parciais sobre vulnerabilidades | Forneça detalhes completos das vulnerabilidades |

Métodos de teste de vulnerabilidade

Teste ativo

- Teste Inativo, um testador apresenta novos dados de teste de avaliação de vulnerabilidade e analisa os resultados.

- Durante o processo de teste, os testadores criam um modelo mental do processo, que crescerá ainda mais durante a interação com o software em teste.

- Ao fazer o teste, o testador se envolverá ativamente no processo de descoberta de novos casos de teste e novas ideias. É por isso que é chamado de Teste Ativo.

Teste passivo

- Teste passivo, monitorando o resultado da execução do software em teste sem introduzir novos casos de teste ou dados

Teste de rede

- Teste de rede é o processo de medir e registrar o estado atual da operação da rede durante um período de tempo.

- Os testes são feitos principalmente para prever a operação da rede sob carga ou para descobrir os problemas criados por novos serviços.

- Precisamos testar as seguintes características de rede: –

- Níveis de utilização

- Número de usuários

- Utilização do aplicativo

Teste Distribuído

- Os Testes Distribuídos são aplicados para testar aplicativos distribuídos, ou seja, os aplicativos que funcionam com vários clientes simultaneamente. Basicamente, testar um aplicativo distribuído significa testar suas partes cliente e servidor separadamente, mas usando um método de teste distribuído, podemos testá-los todos juntos.

- As partes do teste, incluindo aquelas envolvidas no teste vulnerável, irão interagir umas com as outras durante a Execução do Teste. Isso as torna sincronizadas de forma apropriada. Synca sincronização é um dos pontos mais cruciais em testes distribuídos.

Conclusão

In Engenharia de Software, o teste de vulnerabilidade depende de dois mecanismos, nomeadamente avaliação de vulnerabilidade e teste de penetração. Ambos os testes diferem entre si na força e nas tarefas que executam. Contudo, para obter um relatório abrangente sobre Testes de Vulnerabilidade, recomenda-se a combinação de ambos os procedimentos. Para encontrar as ferramentas certas para essas tarefas, considere explorar estas ferramentas de teste de penetração.