Kali Linux Tutorial per principianti: cos'è, come installare e utilizzare

Cosa è Kali Linux?

Kali Linux è una distribuzione di sicurezza di Linux derivata da Debian e progettata specificamente per l'informatica forense e i test di penetrazione avanzati. È stato sviluppato riscrivendo BackTrack da Mati Aharoni e Devon Kearns di Offensive Security. Kali Linux contiene diverse centinaia di strumenti ben progettati per varie attività di sicurezza delle informazioni, come test di penetrazione, ricerca sulla sicurezza, informatica forense e reverse engineering.

BackTrack era la loro precedente sicurezza informatica Operasistema di ting. La prima iterazione di Kali Linux era Kali 1.0.0 è stato introdotto nel marzo 2013. Offensive Security attualmente finanzia e supporta Kalin Linux. Se visitassi il sito web di Kali oggi (www.kali.org), vedresti un grande banner con la scritta "La nostra distribuzione di Penetration Test più avanzata di sempre". Un’affermazione molto audace che, ironicamente, deve ancora essere smentita.

Kali Linux ha oltre 600 applicazioni di penetration test preinstallate da scoprire. Ogni programma con la sua flessibilità e il suo caso d'uso unici. Kali Linux svolge un ottimo lavoro separando queste utili utilità nelle seguenti categorie:

- Raccolta di informazioni

- Analisi delle vulnerabilità

- Attacchi wireless

- Applicazioni Web

- Strumenti di sfruttamento

- Test di stress

- Strumenti forensi

- Sniffing e spoofing

- Attacchi con password

- Mantenimento dell'accesso

- Revaltra Ingegneria

- strumenti di reporting

- Hacking hardware

Chi usa Kali Linux e perché?

Kali Linux è davvero un sistema operativo unico, poiché è una delle poche piattaforme apertamente utilizzate sia dai buoni che dai cattivi. Sia gli amministratori della sicurezza che i Black Hat Hacker utilizzano ampiamente questo sistema operativo. Uno per rilevare e prevenire violazioni della sicurezza e l'altro per identificare ed eventualmente sfruttare le violazioni della sicurezza. Il numero di strumenti configurati e preinstallati sul sistema operativo, marca Kali Linux il coltellino svizzero nella cassetta degli attrezzi di ogni professionista della sicurezza.

Professionisti che utilizzano Kali Linux

- Amministratori della sicurezza: gli amministratori della sicurezza sono responsabili della salvaguardia delle informazioni e dei dati della propria istituzione. Usano Kali Linux per rivedere i propri ambienti e garantire che non vi siano vulnerabilità facilmente rilevabili.

- Amministratori di rete: gli amministratori di rete sono responsabili del mantenimento di una rete efficiente e sicura. Usano Kali Linux per controllare la loro rete. Per esempio, Kali Linux ha la capacità di rilevare punti di accesso non autorizzati.

- Network Archiprotegge – Rete Architects, sono responsabili della progettazione di ambienti di rete sicuri. Utilizzano Kali Linux per verificare i loro progetti iniziali e garantire che nulla sia stato trascurato o configurato in modo errato.

- Pen Tester – Pen Tester, utilizzare Kali Linux per verificare gli ambienti ed eseguire ricognizioni sugli ambienti aziendali che sono stati incaricati di esaminare.

- CISO – CISO o Chief Information Security Officer, utilizzare Kali Linux per controllare internamente il proprio ambiente e scoprire se sono state implementate nuove applicazioni o configurazioni complesse.

- Ingegneri forensi – Kali Linux possiede una "modalità forense", che consente a un ingegnere forense di eseguire il rilevamento e il ripristino dei dati in alcuni casi.

- White Hat Hacker: White Hat Hacker, simili a quelli utilizzati dai Pen Tester Kali Linux per controllare e scoprire le vulnerabilità che possono essere presenti in un ambiente.

- Black Hat Hacker – Black Hat Hacker, utilizza Kali Linux per scoprire e sfruttare le vulnerabilità. Kali Linux dispone inoltre di numerose applicazioni di ingegneria sociale, che possono essere utilizzate da un Black Hat Hacker per compromettere un'organizzazione o un individuo.

- Grey Hat Hackers - Grey Hat Hackers, si trovano tra White Hat e Black Hat Hackers. Utilizzeranno Kali Linux con le stesse modalità delle due sopra elencate.

- Appassionato di computer – Appassionato di computer è un termine piuttosto generico, ma chiunque sia interessato a saperne di più sulle reti o sui computer, in generale, può utilizzare Kali Linux per saperne di più sulla tecnologia dell'informazione, sulle reti e sulle vulnerabilità comuni.

Kali Linux Metodi di installazione

Kali Linux può essere installato utilizzando i seguenti metodi:

Modi per correre Kali Linux:

- Direttamente su un PC, laptop – Utilizzando un'immagine ISO Kali, Kali Linux può essere installato direttamente su un PC o laptop. Questo metodo è il migliore se si dispone di un PC di riserva e si ha familiarità con Kali Linux. Inoltre, se pianifichi o esegui test sui punti di accesso, installa Kali Linux si consiglia di collegarlo direttamente su un laptop abilitato Wi-Fi.

- Virtualizzato (VMware, Hyper-V, Oracle VirtualBox, Citrix) – Kali Linux supporta gli hypervisor più conosciuti e può essere facilmente inserito in quelli più popolari. Le immagini preconfigurate sono disponibili per il download da https://www.kali.org/oppure è possibile utilizzare un'ISO per installare manualmente il sistema operativo nell'hypervisor preferito.

- Nuvola (Amazon AWS, Microsoft Azure) – Data la popolarità di Kali Linux, sia AWS che Azure fornire immagini per Kali Linux.

- Disco di avvio USB – Utilizzo Kali LinuxISO, è possibile creare un disco di avvio per eseguire entrambi Kali Linux su una macchina senza installarla effettivamente o per scopi forensi.

- Windows 10 (App) – Kali Linux ora può essere eseguito in modo nativo Windows 10, tramite la riga di comando. Non tutte le funzionalità funzionano ancora poiché è ancora in modalità beta.

- Mac (avvio doppio o singolo) – Kali Linux può essere installato su Mac, come sistema operativo secondario o come primario. Parallels oppure è possibile utilizzare la funzionalità di avvio del Mac per configurare questa configurazione.

Come installare Kali Linux utilizzando virtuale Box

Ecco una procedura passo passo su come installare Kali Linux utilizzando virtuale Box e come usare Kali Linux:

Il metodo più semplice e probabilmente il più utilizzato è l'installazione Kali Linux ed eseguirlo da Oracle'S VirtualBox.

Questo metodo ti consente di continuare a utilizzare l'hardware esistente mentre sperimenti le funzionalità arricchite Kali Linux in un ambiente completamente isolato. meglio di tutto tutto è gratis. Entrambi Kali Linux e Oracle VirtualBox sono gratuiti da usare. Questo Kali Linux tutorial presuppone che tu abbia già installato Oracle'S VirtualBox sul tuo sistema e hai abilitato la virtualizzazione a 64 bit tramite il Bios.

Passo 1) Vai su https://www.kali.org/downloads/

Questo scaricherà un'immagine OVA, che può essere importata VirtualBox

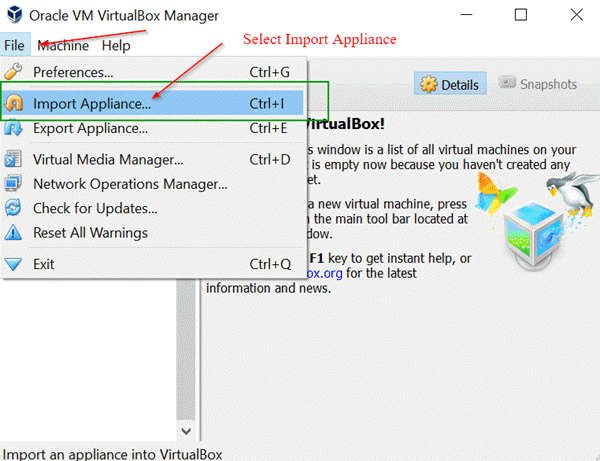

Passo 2) Aprire il Oracle VirtualBox Applicazione e dal menu File selezionare Importa dispositivo

Menu File -> Importa dispositivo

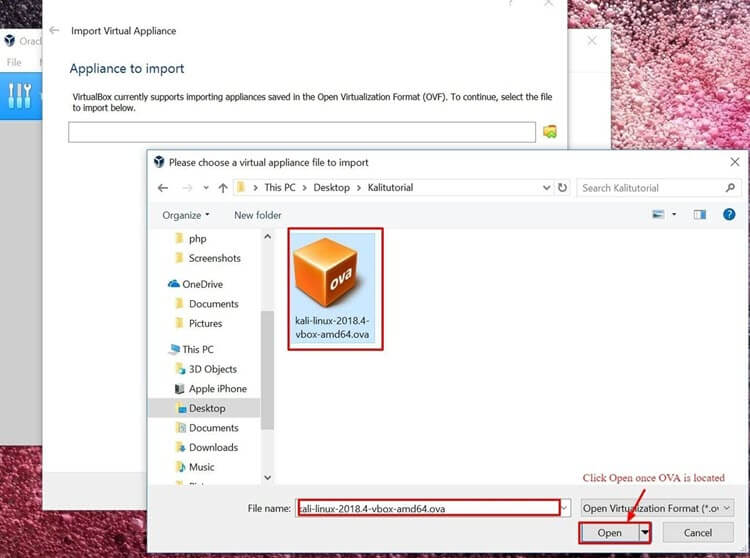

Passo 3) Nella schermata seguente “Apparecchio da importare” Passare alla posizione del file OVA scaricato e fare clic su Apri

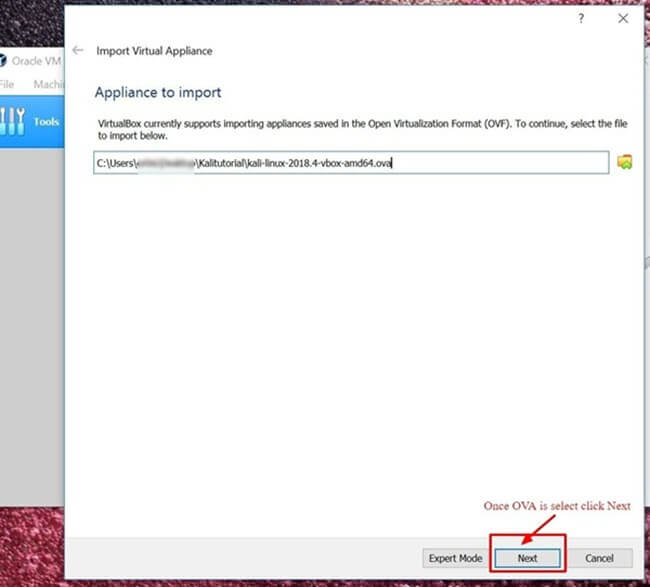

Passo 4) Una volta che fai clic Apri, verrai riportato al "Apparecchio da importare"basta fare clic Avanti

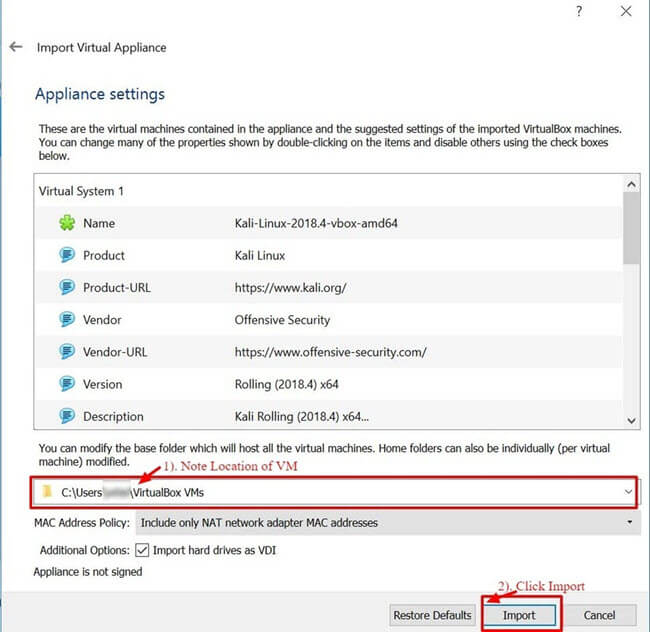

Passo 5) La seguente schermata “Impostazioni dell'apparecchio" visualizza un riepilogo delle impostazioni del sistema, lasciare le impostazioni predefinite va bene. Come mostrato nello screenshot qui sotto, prendi nota di dove si trova la macchina virtuale e quindi fai clic Importare.

Passo 6) VirtualBox ora importerà il file Kali Linux Apparecchio OVA. Il completamento di questo processo potrebbe richiedere dai 5 ai 10 minuti.

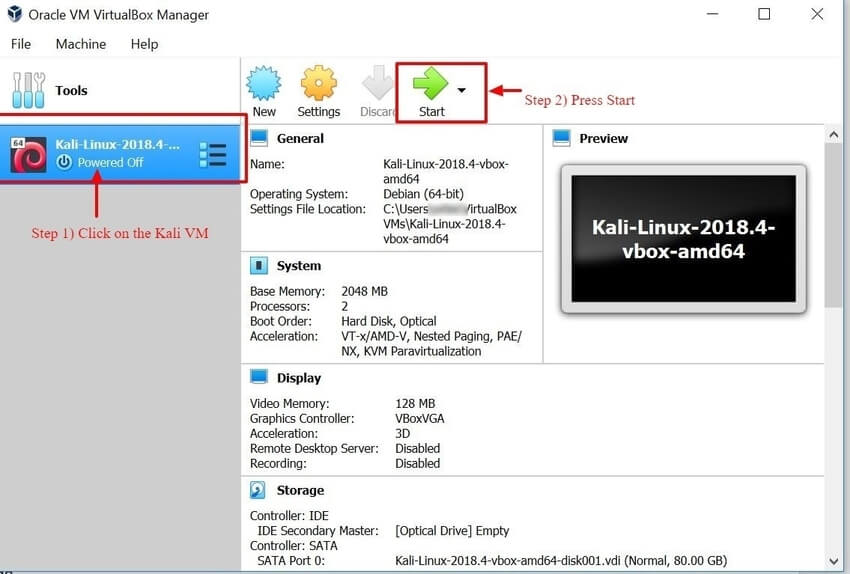

Passo 7) Complimenti, Kali Linux è stato installato con successo su VirtualBox. Ora dovresti vedere il file Kali Linux VM nel VirtualBox Consolle. Successivamente, daremo un'occhiata a Kali Linux e alcuni passaggi iniziali da eseguire.

Passo 8) Clicca sul Kali Linux VM all'interno del VirtualBox Dashboard e fare clic Start, questo avvierà il Kali Linux Operasistema di ting.

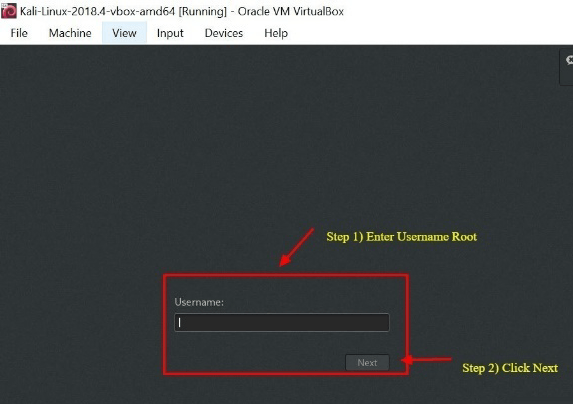

Passo 9) Nella schermata di accesso, inserisci "Radice" come nome utente e fare clic Avanti.

Passo 10) Come accennato in precedenza, inserisci "toro" come password e fare clic su signin.

Ora sarai presente con il Kali Linux Desktop GUI. Congratulazioni, hai effettuato l'accesso con successo Kali Linux.

Per iniziare Kali Linux GUI

Il Kali Desktop ha alcune schede che dovresti inizialmente prendere nota e con cui acquisire familiarità. Scheda Applicazioni, Scheda Luoghi e Kali Linux Bacino.

Scheda Applicazioni – Fornisce un elenco a discesa grafico di tutte le applicazioni e gli strumenti preinstallati su Kali Linux. Revguardando il Scheda Applicazioni è un ottimo modo per acquisire familiarità con le funzionalità arricchite Kali Linux Operasistema di ting. Due applicazioni di cui parleremo in questo Kali Linux tutorial sono Nmap e MetasplotLe applicazioni sono suddivise in diverse categorie, il che rende la ricerca di un'applicazione molto più semplice.

Accesso alle applicazioni

Passo 1) Fare clic sulla scheda Applicazioni

Passo 2) Sfoglia la categoria particolare che ti interessa esplorare

Passo 3) Fare clic sull'applicazione che si desidera avviare.

Scheda Luoghi – Simile a qualsiasi altra GUI Operating System, come Windows o Mac, un facile accesso a cartelle, immagini e documenti è una componente essenziale. Posti on Kali Linux fornisce quell'accessibilità che è vitale per chiunque Operasistema di ting. Di default, il Posti il menu ha le seguenti schede, Home, Desktop, Documenti, Download, Musica, Immagini, Video, Computer e Navigazione in rete.

Accesso ai luoghi

Passo 1) Fai clic sulla scheda Luoghi

Passo 2) Seleziona la sede a cui desideri accedere.

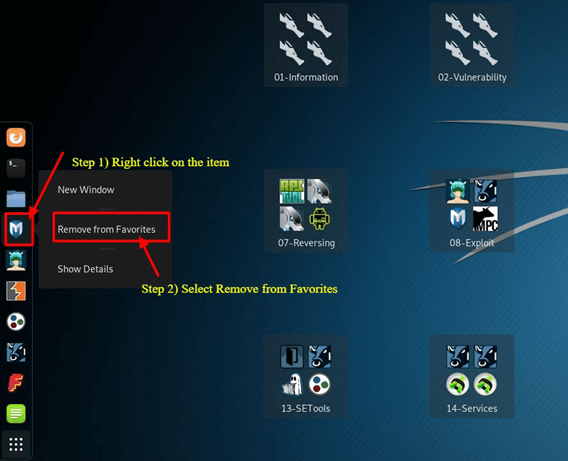

Kali Linux Dock – Simile al Dock di Apple Mac o Microsoft Windows Barra delle attività, il Kali Linux Dock fornisce un accesso rapido alle applicazioni utilizzate di frequente/preferite. Le applicazioni possono essere aggiunte o rimosse facilmente.

Per rimuovere un elemento dal Dock

Passo 1) Fare clic con il tasto destro sull'elemento del Dock

Passo 2) Seleziona Rimuovi dai preferiti

Per aggiungere un elemento al Dock

Aggiungere un elemento al Dock è molto simile alla rimozione di un elemento dal Dock

Passaggio 1) Fare clic sul pulsante Mostra applicazioni nella parte inferiore del Dock

Passaggio 2) Fare clic con il pulsante destro del mouse su Applicazione

Passaggio 3) Selezionare Aggiungi ai preferiti

Una volta completato, l'elemento verrà visualizzato nel Dock

Kali Linux ha molte altre caratteristiche uniche, che lo rendono Operarendendo il sistema la scelta principale sia degli ingegneri della sicurezza che degli hacker. Sfortunatamente, trattarli tutti non è possibile in questo contesto Kali Linux tutorial sull'hacking; tuttavia, dovresti sentirti libero di esplorare i diversi pulsanti visualizzati sul desktop.

Cos'è Nmap?

Network Mapper, meglio conosciuto come Nmap in breve, è un'utilità gratuita e open source utilizzata per l'individuazione della rete e scansione delle vulnerabilità. I professionisti della sicurezza utilizzano Nmap per rilevare i dispositivi in esecuzione nei loro ambienti. Nmap può anche rivelare i servizi e le porte serviti da ciascun host, esponendo un potenziale rischio per la sicurezza. Al livello più elementare, considera Nmap, ping con steroidi. Quanto più avanzate saranno le tue abilità tecniche, tanto maggiore sarà l'utilità che troverai da Nmap

Nmap offre la flessibilità di monitorare un singolo host o una vasta rete composta da centinaia se non migliaia di dispositivi e sottoreti. La flessibilità offerta da Nmap si è evoluta nel corso degli anni, ma fondamentalmente è uno strumento di scansione delle porte, che raccoglie informazioni inviando pacchetti grezzi a un sistema host. Nmap quindi ascolta le risposte e determina se una porta è aperta, chiusa o filtrata.

La prima scansione con cui dovresti avere familiarità è la scansione base di Nmap che scansiona le prime 1000 porte TCP. Se rileva una porta in ascolto, visualizzerà la porta come aperta, chiusa o filtrata. Filtrato, il che significa che è molto probabile che sia attivo un firewall che modifica il traffico su quella particolare porta. Di seguito è riportato un elenco di comandi Nmap che possono essere utilizzati per eseguire la scansione predefinita.

Nmap Target Selezione

| Scansiona un singolo IP | nmap 192.168.1.1 |

| Scansiona un host | nmapwww.testnetwork.com |

| Scansiona un intervallo di IP | nmap 192.168.1.1-20 |

| Scansiona una sottorete | nmap 192.168.1.0/24 |

| Scansiona target da un file di testo | nmap -iL elenco-di-indirizzi-i.txt |

Come eseguire una scansione Nmap di base su Kali Linux

Per eseguire una scansione Nmap di base Kali Linux, seguire i passaggi seguenti. Con Nmap come illustrato sopra, hai la possibilità di farlo scansiona un singolo IP, un nome DNS, un intervallo di indirizzi IP, sottoreti e persino scansiona da file di testo. Per questo esempio, eseguiremo la scansione dell'indirizzo IP dell'host locale.

Passo 1) Dal Menù sul Dock, fare clic sulla seconda scheda che è il terminal

Passo 2) . terminal dovrebbe aprirsi la finestra, immettere il comando ifconfig, questo comando restituirà l'indirizzo IP locale del tuo Kali Linux sistema. In questo esempio, l'indirizzo IP locale è 10.0.2.15

Passo 3) Prendere nota dell'indirizzo IP locale

Passo 4) Nella stessa finestra del terminale, inserisci nmap 10.0.2.15, questo scansionerà le prime 1000 porte sul localhost. Considerando che questa è l'installazione di base, nessuna porta dovrebbe essere aperta.

Passo 5) Revvisualizzare i risultati

Per impostazione predefinita, nmap scansiona solo le prime 1000 porte. Se avessi bisogno di scansionare tutte le porte 65535, modificheresti semplicemente il comando precedente per includerlo -P-.

Nmap 10.0.2.15 -p-

Scansione del sistema operativo Nmap

Un'altra caratteristica fondamentale ma utile di nmap è la capacità di rilevare il sistema operativo del sistema host. Kali Linux per impostazione predefinita è sicuro, quindi per questo esempio il sistema host, which Oracle'S VirtualBox è installato, verrà utilizzato come esempio. Il sistema host è a Windows 10 Superficie. L'indirizzo IP del sistema host è 10.28.2.26.

Nel terminal finestra immettere il seguente comando nmap:

nmap 10.28.2.26 – A

Revvisualizzare i risultati

Aggiunta -A dice a nmap non solo di eseguire una scansione della porta ma anche di provare a rilevare il file Operasistema di ting.

Nmap è un'utilità essenziale nella cassetta degli attrezzi di qualsiasi professionista della sicurezza. Utilizzare il comando mmap -h per esplorare più opzioni e comandi su Nmap.

Cos'è Metasploit?

Metasploit Framework è un progetto open source che fornisce una risorsa pubblica per la ricerca di vulnerabilità e lo sviluppo di codice che consente ai professionisti della sicurezza di infiltrarsi nella propria rete e identificare rischi e vulnerabilità per la sicurezza. Metasploit è stato recentemente acquistato da Rapid 7 (https://www.metasploit.com). Tuttavia, l'edizione community di Metasploit è ancora disponibile su Kali Linux. Metasploit è di gran lunga l'utilità di penetrazione più utilizzata al mondo.

È importante prestare attenzione quando si utilizza Metasploit perché la scansione di una rete o di un ambiente che non è il proprio potrebbe essere considerata illegale in alcuni casi. In questo Kali Linux tutorial di metasploit, ti mostreremo come avviare Metasploit ed eseguire una scansione di base su Kali Linux. Metasploit è considerata un'utilità avanzata e richiederà un po' di tempo per diventare esperto, ma una volta acquisita familiarità con l'applicazione sarà una risorsa inestimabile.

Metasploit e Nmap

All'interno di Metasploit possiamo effettivamente utilizzare Nmap. In questo caso, imparerai come scansionare il tuo file locale VirtualBox sottorete da Metasploit utilizzando l'utilità Nmap di cui abbiamo appena appreso.

Passo 1) On la scheda Applicazioni, scorrere fino a 08-Strumenti di sfruttamento e quindi selezionare Metasplot

Passo 2) Si aprirà una scatola terminale con MSF nella finestra di dialogo, questo è Metasplot

Passo 3) Immettere il comando seguente

db_nmap -V -sV 10.0.2.15/24

(assicurati di sostituire 10.0.2.15 con il tuo indirizzo IP locale)

Qui:

db_ sta per database

-V Sta per modalità dettagliata

-sV sta per rilevamento della versione del servizio

Utilità di exploit Metasploit

Metasploit è molto robusto con le sue funzionalità e flessibilità. Un uso comune per Metasploit è lo sfruttamento delle vulnerabilità. Di seguito esamineremo i passaggi per esaminare alcuni exploit e provare a sfruttarne uno Windows 7 Macchina.

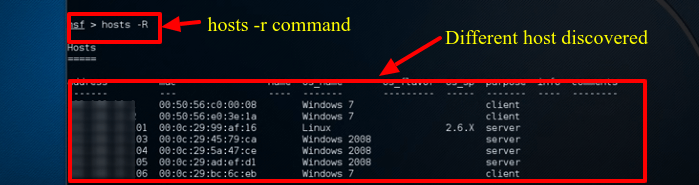

Passo 1) Supponendo che Metasploit sia ancora aperto, inserisci Ospiti -R nella finestra del terminale. Ciò aggiunge gli host scoperti di recente al database Metasploit.

Passo 2) Accedere "mostrare gli exploit“, questo comando fornirà uno sguardo completo a tutti gli exploit disponibili per Metasploit.

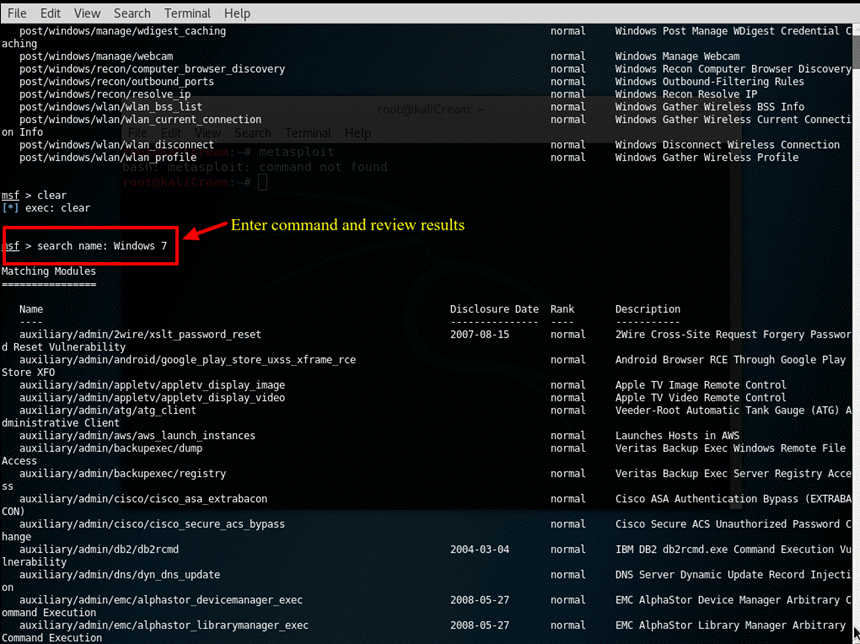

Passo 3) Ora prova a restringere l'elenco con questo comando: nome della ricerca: Windows 7, questo comando cerca gli exploit che includono specificamente Windows 7, ai fini di questo esempio proveremo a sfruttare un Windows 7 Macchina. A seconda del tuo ambiente, dovrai modificare i parametri di ricerca per soddisfare i tuoi criteri. Ad esempio, se hai un Mac o un'altra macchina Linux, dovrai modificare il parametro di ricerca in modo che corrisponda a quel tipo di macchina.

Passo 4) Ai fini di questo tutorial utilizzeremo un file Vulnerabilità di Apple iTunes scoperto nell'elenco. Per utilizzare l'exploit, dobbiamo inserire il percorso completo visualizzato nell'elenco: utilizzare exploit/windows/browse/apple_itunes_playlist

Passo 5) Se l'exploit ha esito positivo, il prompt dei comandi cambierà per visualizzare il nome dell'exploit seguito da > come illustrato nello screenshot qui sotto.

Passo 6) entra Mostra le opzioni per esaminare quali opzioni sono disponibili per l'exploit. Ogni exploit avrà, ovviamente, opzioni diverse.

Sintesi

In sintesi, Kali Linux è un sistema operativo straordinario ampiamente utilizzato da vari professionisti, dagli amministratori della sicurezza ai Black Hat Hacker. Date le sue robuste utilità, stabilità e facilità d'uso, è un sistema operativo con cui tutti nel settore IT e gli appassionati di computer dovrebbero avere familiarità. L'utilizzo solo delle due applicazioni discusse in questo tutorial aiuterà in modo significativo un'azienda a proteggere la propria infrastruttura informatica. Sia Nmap che Metasploit sono disponibili su altre piattaforme, ma la loro facilità d'uso e la configurazione preinstallata sono attive Kali Linux rende Kali il sistema operativo preferito quando si valuta e testa la sicurezza di una rete. Come affermato in precedenza, fare attenzione all'utilizzo di Kali Linux, poiché deve essere utilizzato solo in ambienti di rete controllati dall'utente e/o autorizzati a testare. Come alcune utilità, potrebbero effettivamente causare danni o perdita di dati.