Що таке атака на відмову в обслуговуванні? Як провести DoS-атаку

Що таке атака на відмову в обслуговуванні (DoS)?

DoS – це атака, яка використовується для заборони законним користувачам доступу до ресурсу, наприклад доступу до веб-сайту, мережі, електронної пошти тощо, або для надзвичайного сповільнення. DoS - це абревіатура від Dеніальний of Sпослуги. Цей тип атаки зазвичай реалізується шляхом ураження цільового ресурсу, наприклад веб-сервера, із надто великою кількістю запитів одночасно. Це призводить до того, що сервер не відповідає на всі запити. Наслідком цього може бути збій серверів або сповільнення їх роботи.

Відключення певного бізнесу від Інтернету може призвести до значних втрат бізнесу або грошей. Інтернет і комп'ютерні мережі живлять багато підприємств. Деякі організації, такі як платіжні шлюзи, сайти електронної комерції, повністю залежать від Інтернету для ведення бізнесу.

У цьому підручнику ми познайомимо вас з тим, що таке атака на відмову в обслуговуванні, як вона виконується та як можна захиститися від таких атак.

ManageEngine EventLog Analyzer є ще одним чудовим вибором для сервера Syslog. Він захищає конфіденційні дані вашої організації від несанкціонованого доступу, модифікацій, загроз безпеці та злому.

Типи атак на відмову в обслуговуванні (DoS).

Існує два типи DoS-атак, а саме:

- DoS – цей тип атаки виконується одним хостом

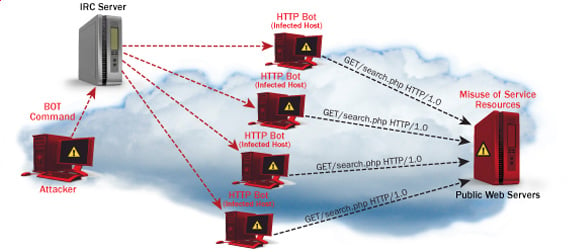

- Розподілений DoS – цей тип атаки виконується кількома скомпрометованими машинами, які націлені на одну жертву. Він заповнює мережу пакетами даних.

Як працюють DoS-атаки?

Давайте розглянемо, як виконуються атаки DoS і які методи використовуються. Ми розглянемо п’ять поширених типів атак.

Пінг смерті

Команда ping зазвичай використовується для перевірки доступності мережевого ресурсу. Він працює, надсилаючи невеликі пакети даних до мережевого ресурсу. Пінг смерті користується цим і надсилає пакети даних, що перевищують максимальний ліміт (65,536 XNUMX байт), який дозволяє TCP/IP. TCP / IP фрагментація розбиває пакети на невеликі частини, які надсилаються на сервер. Оскільки надіслані пакети даних більші, ніж може обробити сервер, сервер може зависнути, перезавантажитися або вийти з ладу.

Smurf

Цей тип атаки використовує велику кількість цільового пінг-трафіку протоколу керуючих повідомлень Інтернету (ICMP) на широкомовну адресу Інтернету. IP-адреса відповіді підроблена на адресу передбачуваної жертви. Усі відповіді надсилаються жертві замість IP-адреси, яка використовується для пінгів. Оскільки одна широкомовна адреса Інтернету може підтримувати максимум 255 хостів, атака Smurf посилює один пінг у 255 разів. Наслідком цього є уповільнення мережі до точки, коли її неможливо використовувати.

Buffer Переповнення

Буфер — це місце тимчасового зберігання в Оперативна пам'ять який використовується для зберігання даних, щоб ЦП міг маніпулювати ними перед записом назад на диск. Bufferмають обмеження розміру. Цей тип атаки завантажує буфер більше даних, які він може вмістити. Це призводить до переповнення буфера та пошкодження даних, які він містить. Прикладом переповнення буфера є надсилання електронних листів із назвами файлів, що містять 256 символів.

Сльоза

Цей тип атаки використовує більші пакети даних. TCP/IP розбиває їх на фрагменти, які збираються на приймаючому хості. Зловмисник маніпулює пакетами під час їх надсилання, щоб вони перекривали один одного. Це може призвести до збою передбачуваної жертви під час спроби повторно зібрати пакети.

SYN атака

SYN є скороченою формою для Syncхронізувати. Цей тип атаки використовує перевагу тристороннього рукостискання для встановлення зв’язку за допомогою TCP. SYN-атака працює, заливаючи жертву неповними повідомленнями SYN. Це змушує машину-жертву виділяти ресурси пам’яті, які ніколи не використовуються, і забороняти доступ законним користувачам.

Інструменти DoS-атак

Нижче наведено деякі інструменти, які можна використовувати для здійснення DoS-атак.

- Немеси– цей інструмент можна використовувати для генерації випадкових пакетів. Це працює на вікнах. Цей інструмент можна завантажити з http://packetstormsecurity.com/files/25599/nemesy13.zip.html . Через особливості програми, якщо у вас є антивірус, він, швидше за все, буде виявлений як вірус.

- Land і LaTierra– цей інструмент можна використовувати для IP-спуфінгу та відкриття TCP-з’єднань

- Вибух– цей інструмент можна завантажити з http://www.opencomm.co.uk/products/blast/features.php

- Пантера– цей інструмент можна використовувати для заповнення мережі жертви UDP-пакетами.

- ботнети– це безліч скомпрометованих комп’ютерів в Інтернеті, які можна використовувати для розподіленої атаки на відмову в обслуговуванні.

Також перевірте: - Найкраще БЕЗКОШТОВНО DDoS Attack Онлайн-інструмент | Програмне забезпечення | Веб-сайти

Як запобігти DoS-атаці?

Організація може прийняти наведену нижче політику, щоб захистити себе від атак типу «відмова в обслуговуванні».

- Такі атаки, як SYN-флуд, використовують помилки в операційній системі. Встановлення патчів безпеки може допомогти зменшити ймовірність таких нападів.

- Системи виявлення вторгнень також можна використовувати для виявлення та навіть припинення незаконної діяльності

- Брандмауери може використовуватися для зупинки простих атак DoS шляхом блокування всього трафіку, що надходить від зловмисника, ідентифікуючи його IP.

- Маршрутизатор можна налаштувати за допомогою списку контролю доступу, щоб обмежити доступ до мережі та відкинути ймовірний незаконний трафік.

Хакерська діяльність: Ping смерті

Ми припустимо, що ви використовуєте Windows для цієї вправи. Ми також припустимо, що у вас є принаймні два комп’ютери, які знаходяться в одній мережі. DOS-атаки є незаконними в мережах, на які ви не маєте права. Ось чому вам потрібно буде налаштувати власну мережу для цієї вправи.

Відкрийте командний рядок на цільовому комп’ютері

Введіть команду ipconfig. Ви отримаєте результати, подібні до наведених нижче

Для цього прикладу ми використовуємо Mobile Деталі широкосмугового підключення. Зверніть увагу на IP-адресу. Примітка: щоб цей приклад був більш ефективним, ви повинні використовувати a LAN мережа.

Перейдіть на комп’ютер, який ви хочете використовувати для атаки, і відкрийте командний рядок

Ми будемо перевіряти наш комп’ютер-жертву нескінченними пакетами даних розміром 65500

Введіть таку команду

ping 10.128.131.108 –t |65500

ТУТ,

- «ping» надсилає пакети даних жертві

- «10.128.131.108» — IP-адреса жертви

- «-t» означає, що пакети даних мають надсилатися, доки програма не буде зупинена

- «-l» визначає завантаження даних, яке буде надіслано жертві

Ви отримаєте результати, подібні до наведених нижче

Заповнення цільового комп’ютера пакетами даних не має особливого впливу на жертву. Щоб атака була більш ефективною, ви повинні атакувати цільовий комп’ютер за допомогою пінгів з кількох комп’ютерів.

Вищевказану атаку можна використати для атакуючих маршрутизаторів, веб-сервери і т.п.

Якщо ви хочете побачити наслідки атаки на цільовий комп’ютер, ви можете це зробити відкрити диспетчер завдань і переглядати мережеву діяльність.

- Клацніть правою кнопкою миші на панелі завдань

- Виберіть запустити диспетчер завдань

- Натисніть вкладку мережі

- Ви отримаєте результати, подібні до наведених нижче

Якщо атака буде успішною, ви зможете побачити збільшення активності в мережі.

Хакерська діяльність: запустіть DoS-атаку

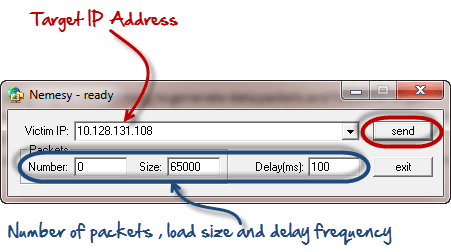

У цьому практичному сценарії ми збираємося використовувати Nemesy для генерації пакетів даних і заповнення цільового комп’ютера, маршрутизатора або сервера.

Як зазначено вище, Nemesy буде виявлено як незаконну програму антивірусний. Для цієї вправи вам доведеться вимкнути антивірус.

- Завантажити Nemesy з http://packetstormsecurity.com/files/25599/nemesy13.zip.html

- Розпакуйте його та запустіть програму Nemesy.exe

- Ви отримаєте наступний інтерфейс

Введіть ціль IP-адреса, у цьому прикладі; ми використали цільову IP-адресу, яку використовували у наведеному вище прикладі.

ТУТ,

- 0, оскільки кількість пакетів означає нескінченність. Ви можете встановити потрібне число, якщо не хочете надсилати нескінченні пакети даних

- Команда Поле розміру визначає байти даних, які потрібно надіслати і затримка визначає часовий інтервал в мілісекундах.

Натисніть кнопку відправити

Ви повинні побачити наступні результати

У рядку заголовка буде показано кількість надісланих пакетів

Натисніть кнопку зупинки, щоб припинити програму надсилати пакети даних.

Ви можете контролювати диспетчер завдань цільового комп’ютера, щоб побачити мережеву діяльність.

Що таке розподілена атака на відмову в обслуговуванні (DDoS)?

DDoS-атака — це посилена форма DoS-атаки, коли зловмисний трафік надходить із кількох джерел, що ускладнює зупинку атаки, просто заблокувавши одне джерело. Під час DDoS-атаки кілька скомпрометованих комп’ютерів, які разом називаються ботнетом, використовуються для заповнення цільової системи трафіком, що спричиняє відмову в обслуговуванні. Ці атаки складніше подолати через їх розподілений характер, оскільки зловмисник контролює кілька джерел трафіку.

Підсумки

- Намір атаки на відмову в обслуговуванні полягає в тому, щоб заборонити законним користувачам доступ до ресурсу, такого як мережа, сервер тощо.

- Існує два типи атак: відмова в обслуговуванні та розподілена відмова в обслуговуванні.

- Атаку на відмову в обслуговуванні можна здійснити за допомогою SYN Flooding, Ping of Death, Teardrop, Smurf або переповнення буфера

- Патчі безпеки для операційних систем, конфігурації маршрутизатора, брандмауерів і систем виявлення вторгнень можна використовувати для захисту від атак типу «відмова в обслуговуванні».

Також перевірте: - Безкоштовні підручники з етичного хакерства для початківців: навчіться хакувати [онлайн-курс]