Kako razbiti WiFi lozinku (hakirati Wi-Fi mrežu)

Bežične mreže dostupne su svima unutar radijusa prijenosa usmjerivača. To ih čini ranjivima na napade. Hotspotovi su dostupni na javnim mjestima kao što su zračne luke, restorani, parkovi itd.

U ovom vodiču ćemo vas upoznati s uobičajenim tehnikama koje se koriste za iskorištavanje slabosti u sigurnosnim implementacijama bežične mreže. Također ćemo pogledati neke od protumjera koje možete primijeniti za zaštitu od takvih napada.

Što je bežična mreža?

Bežična mreža je mreža koja koristi radio valove za međusobno povezivanje računala i drugih uređaja. Implementacija se vrši na Sloju 1 (fizičkom sloju). OSI model.

Kako hakirati WiFi lozinku

U ovom praktičnom scenariju, naučit ćemo kako probiti WiFi lozinku. Koristit ćemo Caina i Abela za dekodiranje pohranjenih lozinki bežične mreže Windows. Također ćemo pružiti korisne informacije koje se mogu koristiti za crack WEP i WPA ključevi bežičnih mreža.

Dekodiranje lozinki bežične mreže pohranjenih u Windows

Korak 1) Preuzmite alat Cain and Abel

- Preuzimanje Cain & Abel s gornje veze.

- Otvori Cain i Abel

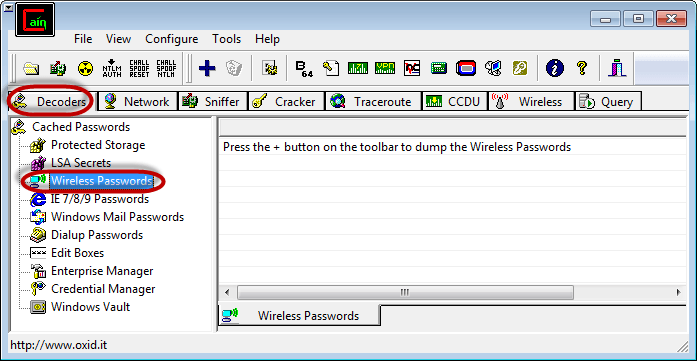

Korak 2) Odaberite karticu Dekoderi i odaberite Bežične lozinke

- Uvjerite se da je odabrana kartica Decoders, a zatim kliknite na Wireless Passwords iz navigacijskog izbornika na lijevoj strani

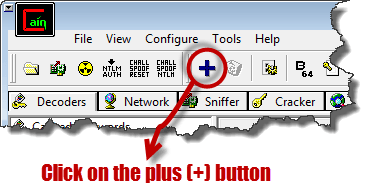

- Kliknite na gumb sa znakom plus

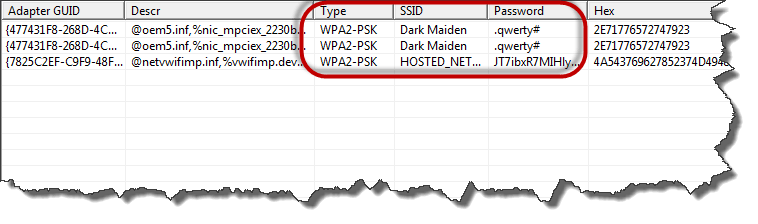

Korak 3) Prikazat će se lozinke

- Pod pretpostavkom da ste se prije spajali na zaštićenu bežičnu mrežu, dobit ćete rezultate slične onima prikazanima u nastavku

Korak 4) Dobijte lozinke zajedno s vrstom enkripcije i SSID-om

- Dekoder će vam pokazati vrstu enkripcije, SSID i lozinku koja je korištena.

Kako pristupiti bežičnoj mreži?

Trebat će vam uređaj s omogućenom bežičnom mrežom kao što je prijenosno računalo, tablet, pametni telefoni itd. Također ćete morati biti unutar radijusa prijenosa pristupne točke bežične mreže. Većina uređaja (ako je opcija bežične mreže uključena) pružit će vam popis dostupnih mreža. Ako mreža nije zaštićena lozinkom, tada samo trebate kliknuti na Poveži se. Ako je zaštićen lozinkom, trebat će vam lozinka za pristup.

Autentifikacija bežične mreže

Budući da je mreža lako dostupna svima koji imaju uređaj s omogućenom bežičnom mrežom, većina mreža je zaštićena lozinkom. Pogledajmo neke od najčešće korištenih tehnika provjere autentičnosti.

WEP

WEP je akronim za Wired Equivalent Privacy. Razvijen je za IEEE 802.11 WLAN standarde. Njegov je cilj bio pružiti privatnost jednaku onoj koju pružaju žične mreže. WEP radi tako da šifrira podatke koji se prenose preko mreže kako bi ih zaštitio od prisluškivanja.

WEP autentifikacija

Otvorena provjera autentičnosti sustava (OSA) – ova metoda odobrava pristup traženoj provjeri autentičnosti stanice na temelju konfigurirane politike pristupa.

Provjera autentičnosti dijeljenog ključa (SKA) – Ova metoda šalje šifrirani zahtjev stanici koja zahtijeva pristup. Stanica šifrira izazov svojim ključem i zatim odgovara. Ako šifrirani izazov odgovara vrijednosti AP-a, pristup je odobren.

Slabost WEP-a

WEP ima značajne nedostatke i ranjivosti u dizajnu.

- Integritet paketa provjerava se pomoću Cyclic Redundancy Check (CRC32). CRC32 provjera integriteta može biti ugrožena hvatanjem najmanje dva paketa. Napadač može modificirati bitove u šifriranom toku i kontrolni zbroj tako da sustav za provjeru autentičnosti prihvati paket. To dovodi do neovlaštenog pristupa mreži.

- WEP koristi RC4 algoritam šifriranja za stvaranje šifri toka. Ulaz šifre toka sastoji se od početne vrijednosti (IV) i tajnog ključa. Duljina početne vrijednosti (IV) je 24 bita dok tajni ključ može biti 40 bita ili 104 bita. Ukupna duljina i početne vrijednosti i tajne može biti duga 64 bita ili 128 bita. Niža moguća vrijednost tajnog ključa olakšava njegovo probijanje.

- Slabe kombinacije početnih vrijednosti ne šifriraju dovoljno. To ih čini ranjivima na napade.

- WEP se temelji na lozinkama; to ga čini ranjivim na napade rječnikom.

- Upravljanje ključevima je loše implementirano. Promjena ključeva je izazovna, posebno na velikim mrežama. WEP ne pruža centralizirani sustav upravljanja ključevima.

- Početne vrijednosti mogu se ponovno koristiti

Zbog ovih sigurnosnih nedostataka, WEP je zastario u korist WPA

WPA

WPA je akronim za Wi-Fi Protected Access. To je sigurnosni protokol koji je razvio Wi-Fi Alliance kao odgovor na slabosti WEP-a. Koristi se za šifriranje podataka na 802.11 WLAN-ovima. Koristi veće početne vrijednosti od 48 bita umjesto 24 bita koje koristi WEP. Koristi privremene ključeve za šifriranje paketa.

WPA Slabosti

- Implementacija izbjegavanja sudara može se pokvariti

- Osjetljivo je na napadi uskraćivanjem usluge

- Ključevi za prethodno dijeljenje koriste zaporke. Slabe šifre ranjive su na napade iz rječnika.

Kako razbiti WiFi (bežične) mreže

WEP krekiranje

Krekiranje je proces iskorištavanja sigurnosnih slabosti u bežičnim mrežama i dobivanja neovlaštenog pristupa. WEP krekiranje odnosi se na iskorištavanje na mrežama koje koriste WEP za implementaciju sigurnosnih kontrola. U osnovi postoje dvije vrste pukotina, naime;

- Pasivno krekiranje– ova vrsta krekiranja nema utjecaja na mrežni promet sve dok se WEP sigurnost ne probije. Teško ga je otkriti.

- Aktivno pucanje– ova vrsta napada ima povećan učinak opterećenja na mrežni promet. Lako ga je otkriti u usporedbi s pasivnim pucanjem. Učinkovitije je u usporedbi s pasivnim krekiranjem.

Kako hakirati WiFi lozinku pomoću alata za hakere (WEP krekiranje).

- Aircrack– mrežno njuškalo i WEP kreker. Ovaj alat za hakere WiFi lozinki može se preuzeti s http://www.aircrack-ng.org/

- WEPCrack– ovo je Wi-Fi hakerski program otvorenog koda za razbijanje 802.11 WEP tajnih ključeva. Ova WiFi hakerska aplikacija za PC je implementacija FMS napada. https://wepcrack.sourceforge.net/

- Kismet– ovaj haker WiFi lozinki na mreži otkriva bežične mreže, vidljive i skrivene, njuška pakete i otkriva upade. https://www.kismetwireless.net/

- WebDecrypt– ovaj alat za hakiranje WiFi lozinki koristi aktivne napade rječnikom za probijanje WEP ključeva. Ima vlastiti generator ključeva i implementira filtere paketa za hakiranje WiFi lozinke. https://wepdecrypt.sourceforge.net/

WPA krekiranje

WPA koristi 256 unaprijed dijeljeni ključ ili zaporku za provjeru autentičnosti. Kratke šifre ranjive su na napade rječnikom i druge napade na koje se može naviknuti razbiti lozinke. Sljedeći WiFi hakerski mrežni alati mogu se koristiti za razbijanje WPA ključeva.

- CowPatty– ovaj alat za probijanje WiFi lozinki koristi se za probijanje unaprijed podijeljenih ključeva (PSK) koristeći brute force napad. http://wirelessdefence.org/Contents/coWPAttyMain.htm

- Cain & Abel– ovaj WiFi haker za PC alat može se koristiti za dekodiranje snimljenih datoteka iz drugi programi za njuškanje poput Wireshark. Datoteke snimanja mogu sadržavati WEP ili WPA-PSK kodirane okvire. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

Opći tipovi napada

- Njuškanje– ovo uključuje presretanje paketa dok se prenose preko mreže. Snimljeni podaci se zatim mogu dekodirati pomoću alata kao što su Cain & Abel.

- Man in the Middle (MITM) napad– to uključuje prisluškivanje mreže i hvatanje osjetljivih informacija.

- Napad uskraćivanjem usluge– glavna namjera ovog napada je uskraćivanje mrežnih resursa legitimnim korisnicima. FataJack se može koristiti za izvođenje ove vrste napada. Više o ovome u članak

Krekiranje WEP/WPA ključeva bežične mreže

Moguće je probiti WEP/WPA ključeve koji se koriste za pristup bežičnoj mreži. Za to su potrebni softverski i hardverski resursi te strpljenje. Uspjeh takvih napada hakiranja WiFi lozinki također može ovisiti o tome koliko su korisnici ciljne mreže aktivni i neaktivni.

Pružit ćemo vam osnovne informacije koje vam mogu pomoći da započnete. Backtrack je sigurnosni operativni sustav temeljen na Linuxu. Razvijen je na vrhu Ubuntu. Backtrack dolazi s brojnim sigurnosnim alatima. Backtrack se može koristiti za prikupljanje informacija, procjenu ranjivosti i izvođenje iskorištavanja između ostalog.

Neki od popularnih alata koje ima backtrack uključuju;

- metasploit

- Wireshark

- Aircrack-ng

- nmap

- ophcrack

Kreiranje ključeva bežične mreže zahtijeva strpljenje i gore navedene resurse. Trebat će vam najmanje sljedeći alati

Bežični mrežni adapter s mogućnošću ubacivanja paketa (hardver)

- Kali Operating sustav: Možete ga preuzeti ovdje https://www.kali.org/get-kali/

- Budite unutar radijusa ciljne mreže: Ako je korisnici ciljane mreže aktivno koriste i povezuju se na nju, vaše šanse da je probijete značajno će se povećati.

- znanje: Linux operativnih sustava i radnog znanja o Aircrack i njegove različite skripte.

- Strpljenje: Kreiranje ključeva može potrajati neko vrijeme, ovisno o nizu čimbenika od kojih neki mogu biti izvan vaše kontrole. Čimbenici izvan vaše kontrole uključuju korisnike ciljne mreže koji je aktivno koriste dok vi njuškate pakete podataka.

Kako zaštititi Wi-Fi curenje

U smanjivanju napada bežične mreže; organizacija može usvojiti sljedeće politike

- Promjena zadanih lozinki koje dolaze s hardverom

- Omogućavanje mehanizma provjere autentičnosti

- Pristup mreži može se ograničiti dopuštanjem samo prijavljenih MAC adrese.

- Korištenje jakih WEP i WPA-PSK ključeva, kombinacija simbola, brojeva i znakova smanjuje mogućnost probijanja ključeva korištenjem rječnika i napada grubom silom.

- Softver vatrozida također može pomoći u smanjenju neovlaštenog pristupa.

Rezime

- Vanjske osobe mogu vidjeti valove prijenosa bežične mreže, što predstavlja mnoge sigurnosne rizike.

- WEP je akronim za Wired Equivalent Privacy. Ima sigurnosne nedostatke koji olakšavaju probijanje u usporedbi s drugim sigurnosnim implementacijama.

- WPA je akronim za Wi-Fi Protected Access. Ima sigurnost u usporedbi s WEP-om

- Sustavi za otkrivanje upada mogu pomoći u otkrivanju neovlaštenog pristupa

- Dobra sigurnosna politika može pomoći u zaštiti mreže.