Kali Linux Підручник для початківців: що таке, як встановити та використовувати

Що таке Kali Linux?

Kali Linux — це дистрибутив системи безпеки Linux, похідний від Debian і спеціально розроблений для комп’ютерної експертизи та розширеного тестування на проникнення. Він був розроблений шляхом переписування BackTrack Маті Ахароні та Девоном Кернсом з Offensive Security. Kali Linux містить кілька сотень інструментів, які добре розроблені для різних завдань інформаційної безпеки, таких як тестування на проникнення, дослідження безпеки, комп’ютерна експертиза та зворотне проектування.

BackTrack був їхнім попереднім захистом інформації Operating System. Перша ітерація Kali Linux Kali 1.0.0 було представлено в березні 2013 року. Наразі Offensive Security фінансує та підтримує Kalin Linux. Якби ви відвідали веб-сайт Kali сьогодні (www.kali.org), ви побачите великий банер із написом «Наш найсучасніший дистрибутив тестування на проникнення». Дуже сміливе твердження, яке, за іронією долі, ще не спростовано.

Kali Linux має понад 600 попередньо встановлених програм для тестування на проникнення. Кожна програма зі своєю унікальною гнучкістю та варіантом використання. Kali Linux відмінно справляється з розділенням цих корисних утиліт на такі категорії:

- Збір інформації

- Аналіз уразливості

- Бездротові атаки

- Веб-додатки

- Інструменти експлуатації

- Стрес-тестування

- Інструменти криміналістики

- Нюхання та спуфінг

- Атаки паролем

- Підтримка доступу

- Reverse Engineering

- Інструменти звітності

- Злом обладнання

Хто використовує Kali Linux і чому?

Kali Linux це справді унікальна операційна система, оскільки це одна з небагатьох платформ, яку відкрито використовують як хороші, так і погані хлопці. І адміністратори безпеки, і хакери Black Hat широко використовують цю операційну систему. Один для виявлення та запобігання порушенням безпеки, а інший для виявлення та, можливо, використання порушень безпеки. Кількість інструментів, налаштованих і попередньо встановлених в операційній системі, марка Kali Linux швейцарський армійський ніж у будь-якому наборі інструментів спеціаліста з безпеки.

Професіонали, які використовують Kali Linux

- Адміністратори безпеки – адміністратори безпеки відповідають за захист інформації та даних своєї установи. Вони використовують Kali Linux перевірити їхнє(і) середовище(я) і переконатися, що немає вразливостей, які легко виявити.

- Мережні адміністратори – мережеві адміністратори відповідають за підтримку ефективної та безпечної мережі. Вони використовують Kali Linux перевірити свою мережу. Наприклад, Kali Linux має здатність виявляти шахрайські точки доступу.

- мережу Architects – мережа Architects, відповідають за проектування безпечних мережевих середовищ. Вони використовують Kali Linux щоб перевірити їхні початкові проекти та переконатися, що нічого не було пропущено або неправильно налаштовано.

- Pen Testers – Тестери ручок, використовуйте Kali Linux для перевірки середовища та проведення розвідки корпоративного середовища, для перевірки якого вони були найняті.

- CISO – використовуйте CISO або Chief Information Security Officers Kali Linux провести внутрішній аудит свого середовища та виявити, чи було встановлено нові програми чи конфігурації rouge.

- Інженери-криміналісти – Kali Linux має «Режим криміналістики», який дозволяє інженеру-криміналісту виконувати виявлення та відновлення даних у деяких випадках.

- White Hat Hackers – хакери White Hat, схожі на тестерів ручок Kali Linux для перевірки та виявлення вразливостей, які можуть бути присутніми в середовищі.

- Black Hat Hackers – Чорні хакери, використовуйте Kali Linux для виявлення та використання вразливостей. Kali Linux також має численні програми соціальної інженерії, які можуть бути використані хакером Black Hat для компрометації організації чи особи.

- Хакери сірого капелюха – хакери сірого капелюха знаходяться між хакерами білого та чорного капелюхів. Вони будуть використовувати Kali Linux тими ж методами, що й два перераховані вище.

- Комп’ютерний ентузіаст – комп’ютерний ентузіаст є досить загальним терміном, але будь-хто, хто бажає дізнатися більше про мережу чи комп’ютери загалом, може використовувати Kali Linux щоб дізнатися більше про інформаційні технології, мережі та поширені вразливості.

Kali Linux Методи установки

Kali Linux можна встановити наступними способами:

Способи бігу Kali Linux:

- Безпосередньо на ПК, ноутбуці – за допомогою ISO-образу Kali, Kali Linux можна встановити безпосередньо на ПК або ноутбук. Цей спосіб найкращий, якщо у вас є вільний комп’ютер і ви з ним знайомі Kali Linux. Крім того, якщо ви плануєте або проводите будь-яке тестування точки доступу, встановлення Kali Linux безпосередньо на ноутбук із підтримкою Wi-Fi.

- Віртуалізований (VMware, Hyper-V, Oracle VirtualBox, Citrix) – Kali Linux підтримує більшість відомих гіпервізорів і може легко перейти до найпопулярніших. Попередньо налаштовані зображення доступні для завантаження https://www.kali.org/, або ISO можна використовувати для інсталяції операційної системи в бажаний гіпервізор вручну.

- хмара (Amazon AWS, Microsoft Azure) – Зважаючи на популярність Kali Linux, як AWS, так і Azure надати зображення для Kali Linux.

- Завантажувальний диск USB – використання Kali LinuxISO, можна створити завантажувальний диск для запуску Kali Linux на комп’ютері без його фактичного встановлення або для судової експертизи.

- Windows 10 (додаток) – Kali Linux тепер може працювати нативно Windows 10, через командний рядок. Ще не всі функції працюють, оскільки це все ще в бета-режимі.

- Mac (подвійне або одинарне завантаження) – Kali Linux можна встановити на Mac як додаткову або основну операційну систему. Parallels або завантажувальну функцію Mac можна використати для налаштування цього налаштування.

Як встановити Kali Linux за допомогою Virtual Box

Ось крок за кроком процес встановлення Kali Linux за допомогою Vitual Box та як користуватися Kali Linux:

Найпростішим і, мабуть, найпоширенішим способом є встановлення Kali Linux і запускати його з OracleАвтора VirtualBox.

Цей метод дозволяє продовжувати використовувати наявне обладнання, експериментуючи з розширеними характеристиками Kali Linux в повністю ізольованому середовищі. Найкраще, що все безкоштовно. Обидва Kali Linux та Oracle VirtualBox можна використовувати безкоштовно. Це Kali Linux посібник припускає, що ви вже встановили OracleАвтора VirtualBox у вашій системі та ввімкнули 64-розрядну віртуалізацію через BIOS.

Крок 1) Перейдіть до https://www.kali.org/downloads/

Буде завантажено зображення OVA, яке можна імпортувати VirtualBox

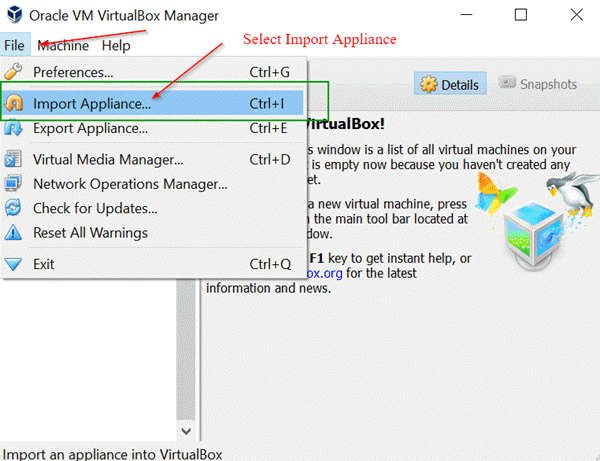

Крок 2) Відкрийте Oracle VirtualBox Програму, а в меню «Файл» виберіть «Імпортувати пристрій».

Меню «Файл» -> «Імпорт пристрою».

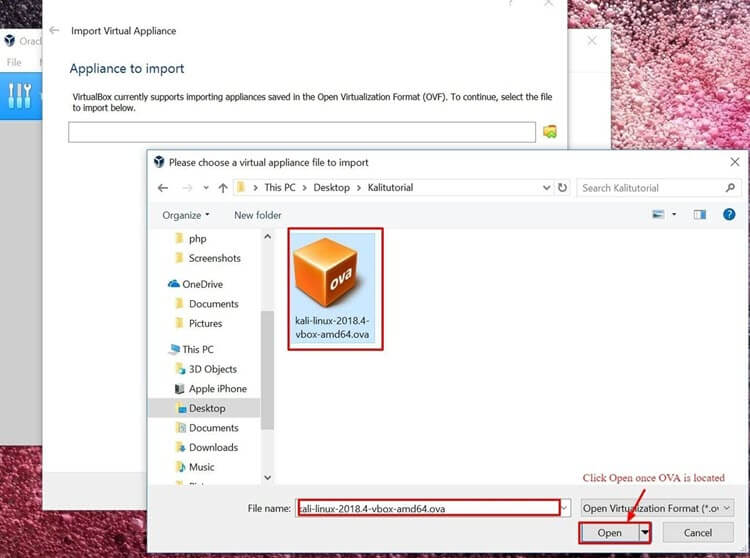

Крок 3) На наступному екрані «Пристрій для імпорту» Перейдіть до розташування завантаженого файлу OVA та натисніть відкритий

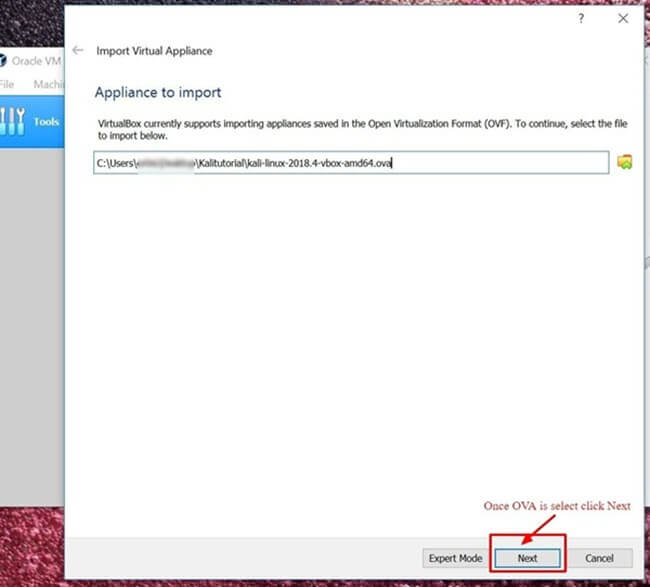

Крок 4) Після натискання відкритий, ви повернетеся до "Пристрій для імпорту” просто натисніть Далі

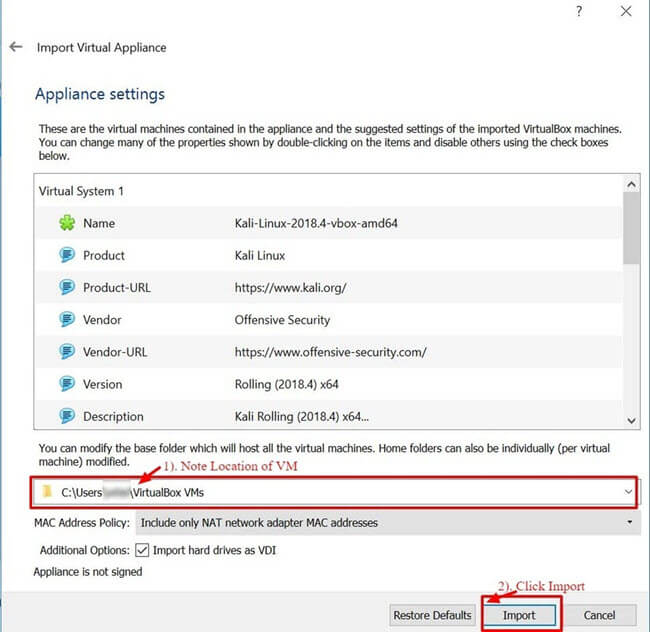

Крок 5) Наступний екран "Налаштування пристрою» відображає підсумок системних налаштувань, можна залишити налаштування за замовчуванням. Як показано на знімку екрана нижче, запишіть, де розташована віртуальна машина, і натисніть Імпортувати.

Крок 6) VirtualBox тепер імпортує Kali Linux Пристрій OVA. Цей процес може тривати від 5 до 10 хвилин.

Крок 7) Вітаємо, Kali Linux було успішно встановлено на VirtualBox. Тепер ви повинні побачити Kali Linux В. М. в VirtualBox Консоль. Далі ми розглянемо Kali Linux і деякі початкові кроки для виконання.

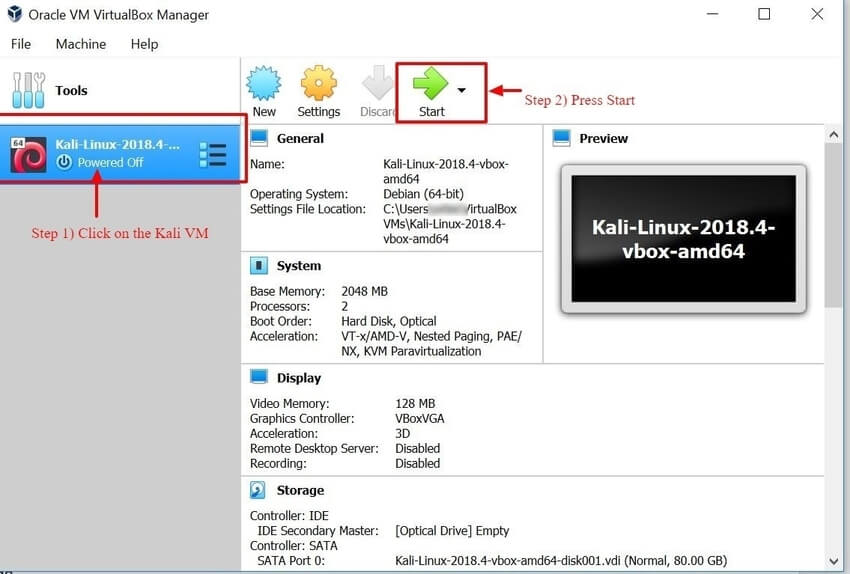

Крок 8) Натисніть на Kali Linux ВМ в межах ст VirtualBox Інформаційна панель і натисніть Почніть, це завантажить Kali Linux Operating System.

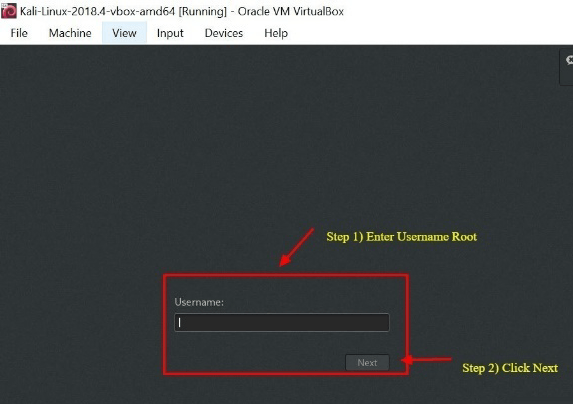

Крок 9) На екрані входу введіть «Корінь” як ім’я користувача та натисніть Далі.

Крок 10) Як згадувалося раніше, введіть "тоор” як пароль і натисніть Авторизуватися.

Тепер ви будете присутні з Kali Linux Графічний інтерфейс робочого столу. Вітаємо, ви успішно ввійшли Kali Linux.

Початок роботи з Kali Linux графічний інтерфейс користувача

У Kali Desktop є кілька вкладок, які ви спочатку повинні запам’ятати та ознайомитися з ними. Вкладка «Програми», вкладка «Місця» та Kali Linux Док.

Вкладка «Програми». – Надає графічний розкривний список усіх програм і інструментів, попередньо встановлених на Kali Linux. Revпереглядаючи Вкладка «Програми». це чудовий спосіб ознайомитись із представленими розширеними Kali Linux Operating System. Два додатки, які ми обговоримо в цій статті Kali Linux підручник є Nmap та Metasploit. Програми розміщено в різних категоріях, що значно полегшує пошук програми.

Доступ до програм

Крок 1) Натисніть вкладку «Програми».

Крок 2) Перейдіть до конкретної категорії, яку ви хочете дослідити

Крок 3) Натисніть програму, яку ви хочете запустити.

Вкладка Місця – Подібно до будь-якого іншого графічного інтерфейсу Operaсистема ting, наприклад Windows або Mac, легкий доступ до ваших папок, зображень і моїх документів є важливим компонентом. місця on Kali Linux забезпечує доступність, життєво важливу для будь-кого Operating System. За замовчуванням місця меню має такі вкладки, Дім, робочий стіл, документи, завантаження, музика, зображення, відео, комп’ютер і мережа перегляду.

Доступ до місць

Крок 1) Натисніть вкладку Місця

Крок 2) Виберіть місце, до якого ви бажаєте отримати доступ.

Kali Linux Док – Подібно до док-станції Apple Mac або Microsoft Windows Панель завдань, Kali Linux Док забезпечує швидкий доступ до часто використовуваних / улюблених програм. Програми можна легко додавати або видаляти.

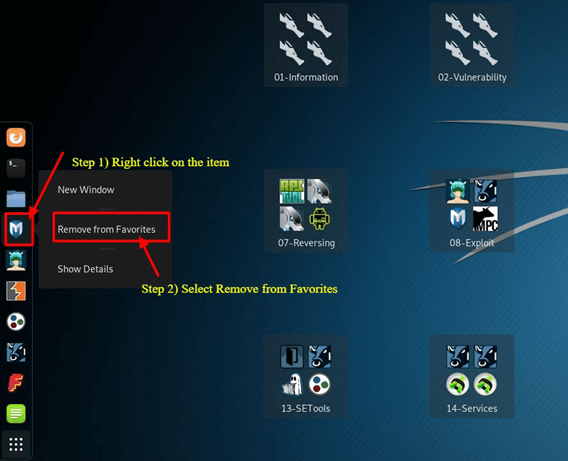

Щоб видалити елемент із дока

Крок 1) Клацніть правою кнопкою миші елемент Dock

Крок 2) Виберіть Видалити з вибраного

Щоб додати елемент до Dock

Додавання елемента в Dock дуже схоже на видалення елемента з Dock

Крок 1) Натисніть кнопку «Показати програми» внизу панелі Dock

Крок 2) Клацніть правою кнопкою миші на програмі

Крок 3) Виберіть Додати до вибраного

Після завершення елемент буде відображено в Dock

Kali Linux має багато інших унікальних особливостей, що робить це OperaСистема є основним вибором як інженерів безпеки, так і хакерів. На жаль, охопити їх усі в цьому сенсі неможливо Kali Linux підручники з хакерства; однак ви можете сміливо досліджувати різні кнопки, що відображаються на робочому столі.

Що таке Nmap?

Network Mapper, більш відома скорочено як Nmap, — це безкоштовна утиліта з відкритим кодом, яка використовується для виявлення мережі та сканування уразливостей. Фахівці з безпеки використовують Nmap для виявлення пристроїв, що працюють у їхньому середовищі. Nmap також може виявити служби та порти, які обслуговує кожен хост, створюючи потенційний ризик для безпеки. На самому базовому рівні розглянемо Nmap, пінг на стероїдах. Чим більш просунуті ваші технічні навички, тим більше корисності ви знайдете від Nmap

Nmap пропонує гнучкість моніторингу одного хоста або великої мережі, що складається із сотень, якщо не тисяч пристроїв і підмереж. Гнучкість, яку пропонує Nmap, розвивалася протягом багатьох років, але за своєю суттю це інструмент сканування портів, який збирає інформацію, надсилаючи необроблені пакети до хост-системи. Потім Nmap прослуховує відповіді та визначає, чи порт відкритий, закритий чи відфільтрований.

Перше сканування, з яким ви повинні ознайомитися, це базове сканування Nmap, яке сканує перші 1000 портів TCP. Якщо він виявить порт, який прослуховує, він відобразить порт як відкритий, закритий або відфільтрований. Відфільтровано означає, що брандмауер, швидше за все, змінює трафік на цьому порту. Нижче наведено список команд Nmap, які можна використовувати для запуску стандартного сканування.

Nmap Target вибір

| Сканувати одну IP-адресу | nmap 192.168.1.1 |

| Сканувати хост | nmap www.testnetwork.com |

| Сканувати діапазон IP-адрес | nmap 192.168.1.1-20 |

| Сканувати підмережу | nmap 192.168.1.0/24 |

| Сканувати цілі з текстового файлу | nmap -iL список ipaddresses.txt |

Як виконати базове сканування Nmap на Kali Linux

Щоб запустити базове сканування Nmap у Kali Linux, виконайте наведені нижче дії. З Nmap, як показано вище, у вас є можливість сканувати одну IP-адресу, ім’я DNS, діапазон IP-адрес, підмережі та навіть сканувати текстові файли. Для цього прикладу ми проскануємо IP-адресу локального хосту.

Крок 1) Від Док-менюклацніть другу вкладку, яка є термінал

Крок 2) Команда термінал має відкритися вікно, введіть команду ifconfig, ця команда поверне локальну IP-адресу вашого Kali Linux система. У цьому прикладі локальна IP-адреса 10.0.2.15

Крок 3) Занотуйте локальну IP-адресу

Крок 4) У тому ж вікні терміналу введіть nmap 10.0.2.15, буде проскановано перші 1000 портів на локальному хості. Враховуючи, що це базова інсталяція, жодні порти не повинні бути відкритими.

Крок 5) Revрезультати iew

За замовчуванням nmap сканує лише перші 1000 портів. Якщо вам потрібно просканувати всі 65535 портів, ви просто зміните наведену вище команду, щоб включити її -p-.

Nmap 10.0.2.15 -p-

Сканування ОС Nmap

Іншою основною, але корисною функцією nmap є здатність визначати ОС хост-системи. Kali Linux за замовчуванням є безпечним, тому для цього прикладу хост-система, яка OracleАвтора VirtualBox встановлено на, буде використано як приклад. Хост-система - це a Windows 10 Поверхня. IP-адреса хост-системи – 10.28.2.26.

Перейдіть на вкладку термінал у вікні введіть таку команду nmap:

nmap 10.28.2.26 – A

Revрезультати iew

Додавання -A вказує nmap не лише виконати сканування портів, а й спробувати виявити Operating System.

Nmap є важливою утилітою будь-якого інструментарію Security Professional. Використовуйте команду nmap -h щоб дослідити додаткові параметри та команди на Nmap.

Що таке Metasploit?

Metasploit Framework — це проект із відкритим вихідним кодом, який надає загальнодоступний ресурс для дослідження вразливостей і розробки коду, який дає професіоналам із безпеки можливість проникнути у власну мережу та виявити ризики безпеки та вразливості. Metasploit нещодавно придбала компанія Rapid 7 (https://www.metasploit.com). Однак версія Metasploit для спільноти все ще доступна Kali Linux. Metasploit, безумовно, є найбільш використовуваною утилітою для проникнення.

Важливо, щоб ви були обережні під час використання Metasploit, оскільки сканування мережі чи середовища, які не належать вам, у деяких випадках може вважатися незаконним. У цьому Kali Linux підручник metasploit, ми покажемо вам, як запустити Metasploit і виконати базове сканування Kali Linux. Metasploit вважається попередньою утилітою, і для того, щоб опанувати її, потрібен деякий час, але після знайомства з програмою вона стане безцінним ресурсом.

Metasploit і Nmap

У Metasploit ми фактично можемо використовувати Nmap. У цьому випадку ви дізнаєтеся, як сканувати ваш локальний VirtualBox підмережу від Metasploit за допомогою утиліти Nmap, про яку ми щойно дізналися.

Крок 1) On вкладку Програми, прокрутіть униз до 08-Інструменти експлуатації , а потім виберіть Metasploit

Крок 2) Відкриється клемна коробка, з MSF у діалоговому вікні це Metasploit

Крок 3) Введіть таку команду

db_nmap -V -sV 10.0.2.15/24

(обов’язково замініть 10.0.2.15 вашою локальною IP-адресою)

тут:

db_ означає базу даних

-V означає багатослівний режим

-sV означає визначення версії служби

Утиліта експлойтів Metasploit

Metasploit дуже надійний завдяки своїм функціям і гнучкості. Одним із поширених способів використання Metasploit є використання вразливостей. Нижче ми розглянемо деякі експлойти та спробуємо використати a Windows 7 машина.

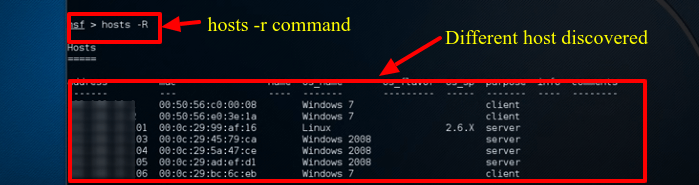

Крок 1) Якщо припустити, що Metasploit все ще відкрито, введіть Ведучі -Р у вікні терміналу. Це додає нещодавно виявлені хости до бази даних Metasploit.

Крок 2) Введіть "показати подвиги“, ця команда надасть повний огляд усіх експлойтів, доступних для Metasploit.

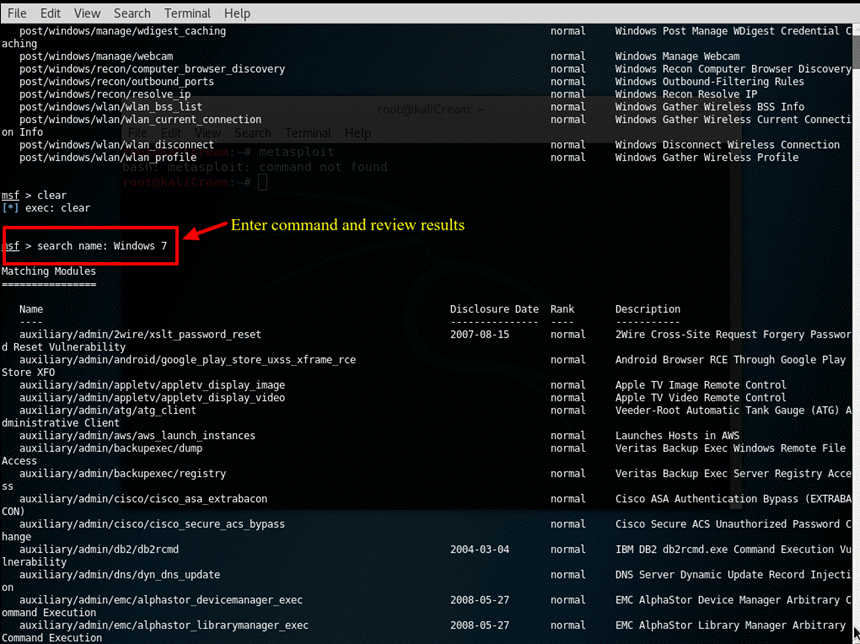

Крок 3) Тепер спробуйте звузити список за допомогою цієї команди: назва пошуку: Windows 7, ця команда шукає експлойти, які зокрема включають Windows 7, для цілей цього прикладу ми спробуємо використовувати Windows 7 машина. Залежно від вашого середовища вам доведеться змінити параметри пошуку, щоб вони відповідали вашим критеріям. Наприклад, якщо у вас Mac або інша машина Linux, вам доведеться змінити параметр пошуку, щоб відповідати цьому типу машини.

Крок 4) Для цілей цього підручника ми будемо використовувати Уразливість Apple Itunes виявлено в списку. Щоб скористатися експлойтом, ми повинні ввести повний шлях, який відображається у списку: використовуйте exploit/windows/browse/apple_itunes_playlist

Крок 5) Якщо експлойт виконано успішно, командний рядок зміниться на відображення назви експлойту, а потім > як показано на знімку екрана нижче.

Крок 6) Enter Показати параметри щоб переглянути, які параметри доступні для експлойту. Кожен експлойт, звичайно, матиме різні варіанти.

Резюме

В підсумку, Kali Linux це дивовижна операційна система, яка широко використовується різними професіоналами від адміністраторів безпеки до хакерів Black Hat. З огляду на надійні утиліти, стабільність і простоту використання, це операційна система, з якою повинні бути знайомі всі працівники ІТ-індустрії та комп’ютерні ентузіасти. Використання лише двох програм, розглянутих у цьому підручнику, значно допоможе фірмі у захисті своєї інфраструктури інформаційних технологій. І Nmap, і Metasploit доступні на інших платформах, але їх простота використання та попередньо встановлена конфігурація на Kali Linux робить Kali операційною системою вибору під час оцінювання та тестування безпеки мережі. Як зазначалося раніше, будьте обережні з використанням Kali Linux, оскільки його слід використовувати лише в мережевих середовищах, якими ви керуєте та/або маєте дозвіл на тестування. Як деякі утиліти, це може призвести до пошкодження або втрати даних.