Wireshark Tutorial: Sniffer de rețea și parole

Calculatoarele comunică folosind rețele. Aceste rețele ar putea fi pe o rețea locală LAN sau expuse la internet. Network Sniffers sunt programe care captează date de pachete de nivel scăzut care sunt transmise printr-o rețea. Un atacator poate analiza aceste informații pentru a descoperi informații valoroase, cum ar fi ID-uri de utilizator și parole.

În acest articol, vă vom prezenta tehnicile obișnuite de sniffing de rețele și instrumentele utilizate pentru a sniff rețelele. De asemenea, vom analiza contramăsurile pe care le puteți pune în aplicare pentru a proteja informațiile sensibile transmise printr-o rețea.

Ce este Network Sniffing?

Calculatoarele comunică prin difuzarea de mesaje într-o rețea folosind adrese IP. Odată ce un mesaj a fost trimis într-o rețea, computerul destinatar cu adresa IP corespunzătoare răspunde cu adresa sa MAC.

Network sniffing este procesul de interceptare a pachetelor de date trimise printr-o rețea.Acest lucru se poate face prin programul software specializat sau echipamentul hardware. Adulmecarea poate fi folosită pentru;

- Capturați date sensibile, cum ar fi datele de conectare

- Ascultați mesajele de chat

- Fișierele de captură au fost transmise printr-o rețea

Următoarele sunt protocoale care sunt vulnerabile la sniffing

Protocoalele de mai sus sunt vulnerabile dacă detaliile de conectare sunt trimise în text simplu

Sniffing pasiv și activ

Înainte de a ne uita la adulmecarea pasivă și activă, să ne uităm la două dispozitive majore utilizate pentru rețeaua computerelor; hub-uri și comutatoare.

Un hub funcționează prin trimiterea de mesaje de difuzare către toate porturile de ieșire de pe el, cu excepția celui care a trimis transmisia. Computerul destinatar răspunde la mesajul difuzat dacă adresa IP se potrivește. Aceasta înseamnă că atunci când utilizați un hub, toate computerele dintr-o rețea pot vedea mesajul difuzat. Acesta operează la nivelul fizic (stratul 1) al Modelul OSI.

Diagrama de mai jos ilustrează modul în care funcționează hub-ul.

Un comutator funcționează diferit; mapează adrese IP/MAC la porturile fizice de pe el. Mesajele difuzate sunt trimise către porturile fizice care se potrivesc cu configurațiile adresei IP/MAC pentru computerul destinatar. Aceasta înseamnă că mesajele difuzate sunt văzute numai de computerul destinatar. Comutatoarele funcționează la nivelul de legătură de date (nivelul 2) și la nivelul de rețea (nivelul 3).

Diagrama de mai jos ilustrează cum funcționează comutatorul.

Sniffing-ul pasiv este interceptarea pachetelor transmise printr-o rețea care utilizează un hub. Se numește sniffing pasiv deoarece este greu de detectat. Este, de asemenea, ușor de realizat, deoarece hub-ul trimite mesaje difuzate către toate computerele din rețea.

Sniffing activ este interceptarea pachetelor transmise printr-o rețea care utilizează un comutator. Există două metode principale utilizate pentru a detecta rețelele conectate prin comutare, Otrăvire ARP, și inundațiile MAC.

Activitate de piratare: Sniff Network Traffic

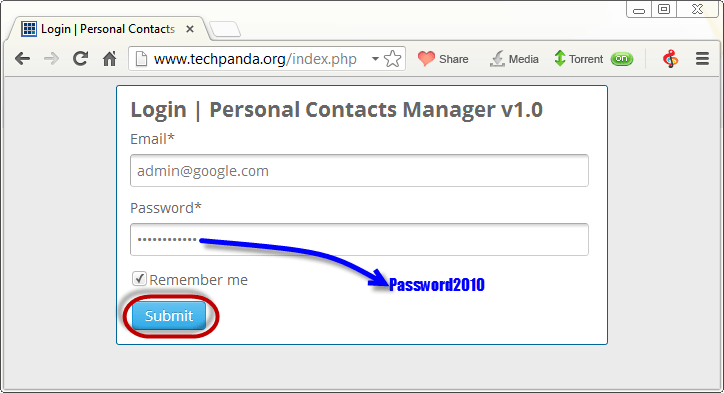

În acest scenariu practic, vom face utilizare Wireshark pentru a mirosi pachetele de date pe măsură ce sunt transmise prin protocolul HTTP. Pentru acest exemplu, vom adulmeca rețeaua folosind Wireshark, apoi conectați-vă la o aplicație web care nu utilizează comunicarea securizată. Ne vom autentifica la o aplicație web pe http://www.techpanda.org/

Adresa de conectare este admin@google.com, iar parola este Password2010.

Notă: ne vom conecta la aplicația web numai în scopuri demonstrative. Tehnica poate adulmeca și pachete de date de la alte computere care se află în aceeași rețea cu cea pe care o utilizați pentru a adulmeca. Sniffing-ul nu se limitează doar la techpanda.org, ci adulmecă și toate pachetele de date HTTP și alte protocoale.

Mirosind rețeaua folosind Wireshark

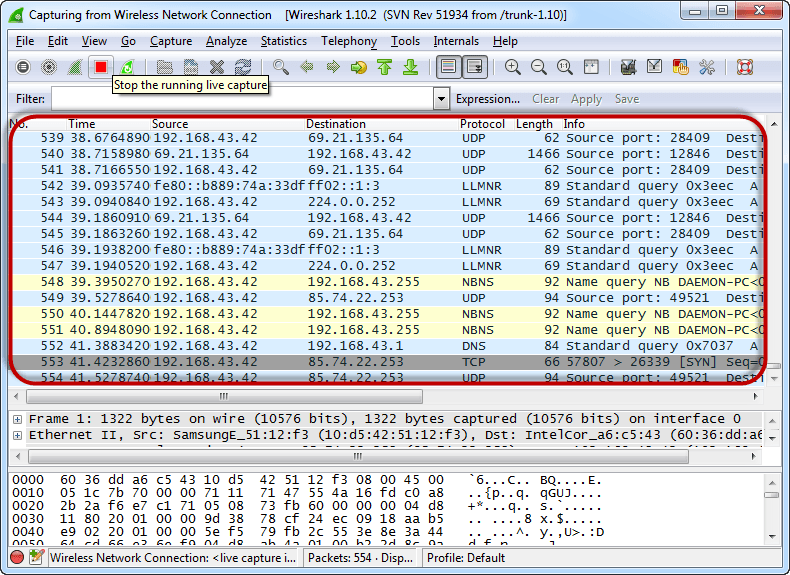

Ilustrația de mai jos vă arată pașii pe care îi veți efectua pentru a finaliza acest exercițiu fără confuzie

Download Wireshark de la această legătură http://www.wireshark.org/download.html

- Operatii Deschise Wireshark

- Veți obține următorul ecran

- Selectați interfața de rețea pe care doriți să o mirosiți. Rețineți pentru această demonstrație, folosim o conexiune de rețea fără fir. Dacă sunteți într-o rețea locală, atunci ar trebui să selectați interfața rețelei locale.

- Faceți clic pe butonul de pornire așa cum se arată mai sus

- Deschideți browserul web și introduceți http://www.techpanda.org/

- E-mailul de conectare este admin@google.com iar parola este Password2010

- Faceți clic pe butonul de trimitere

- O conectare cu succes ar trebui să vă ofere următorul tablou de bord

- Du-te înapoi la Wireshark și opriți captura live

- Filtrați pentru rezultatele protocolului HTTP numai utilizând caseta text de filtrare

- Găsiți coloana Info și căutați intrări cu verbul HTTP POST și faceți clic pe ea

- Chiar sub intrările de jurnal, există un panou cu un rezumat al datelor capturate. Căutați rezumatul care spune Date text bazate pe linii: application/x-www-form-urlencoded

- Ar trebui să puteți vizualiza valorile în text simplu ale tuturor variabilelor POST trimise serverului prin protocolul HTTP.

Ce este o inundație MAC?

Inundarea MAC este o tehnică de detectare a rețelei care inundă tabelul MAC al comutatorului cu adrese MAC false. Acest lucru duce la supraîncărcarea memoriei comutatorului și o face să acționeze ca un hub. Odată ce comutatorul a fost compromis, acesta trimite mesajele difuzate către toate computerele dintr-o rețea. Acest lucru face posibilă adulmecarea pachetelor de date pe măsură ce sunt trimise în rețea.

Măsuri contrare împotriva inundațiilor MAC

- Unele switch-uri au caracteristica de securitate a porturilor. Această caracteristică poate fi utilizată pentru a limita numărul de Adrese MAC pe porturi. Poate fi folosit și pentru a menține un tabel de adrese MAC securizat în plus față de cel oferit de comutator.

- Servere de autentificare, autorizare și contabilitate poate fi folosit pentru a filtra adresele MAC descoperite.

Contramăsuri de adulmecare

- Restricție la mediile fizice din rețea reduce foarte mult șansele ca un sniffer de rețea să fie instalat

- Criptarea mesajelor deoarece sunt transmise prin rețea, le reduce foarte mult valoarea deoarece sunt greu de decriptat.

- Schimbarea rețelei într-un Shell Secure (SSH)reţea reduce, de asemenea, șansele ca rețeaua să fie mirosită.

Rezumat

- Mirosirea rețelei este interceptarea pachetelor pe măsură ce acestea sunt transmise prin rețea

- Sniffingul pasiv se face pe o rețea care folosește un hub. Este greu de detectat.

- Sniffingul activ se face pe o rețea care folosește un comutator. Este ușor de detectat.

- Inundarea MAC funcționează prin inundarea listei de adrese de tabel MAC cu adrese MAC false. Acest lucru face ca comutatorul să funcționeze ca un HUB

- Măsurile de securitate descrise mai sus pot ajuta la protejarea rețelei împotriva adulmecărilor.