Jelszótörő: Hogyan lehet feltörni (feltörni) egy jelszót?

Mi az a jelszó feltörés?

A jelszófeltörés az a folyamat, amelynek során a korlátozott rendszerekhez illetéktelen hozzáférést próbálnak elérni általános jelszavak vagy jelszavakat kitaláló algoritmusok használatával. Más szóval, ez a helyes jelszó megszerzésének művészete, amely hozzáférést biztosít egy hitelesítési módszerrel védett rendszerhez.

A jelszófeltörés számos technikát alkalmaz céljainak elérése érdekében. A feltörési folyamat magában foglalhatja a tárolt jelszavak és a szólisták összehasonlítását, vagy algoritmusok segítségével állíthatja elő az egyező jelszavakat.

Ebben az oktatóanyagban bemutatjuk a gyakori jelszó-feltörési technikákat és azokat az ellenintézkedéseket, amelyekkel megvédheti a rendszereket az ilyen támadásokkal szemben.

Mi a jelszó erőssége?

A jelszó erőssége a jelszó hatékonyságának mértéke a jelszófeltörő támadásokkal szemben. A jelszó erősségét a;

- Hossz: a jelszó karaktereinek száma.

- Bonyolultság: betűk, számok és szimbólumok kombinációját használja?

- Kiszámíthatatlanság: ez olyasmi, amit egy támadó könnyen kitalál?

Nézzünk most egy gyakorlati példát. Három jelszót fogunk használni

1. jelszó

2. jelszó1

3. #password1$

Ebben a példában a jelszavak létrehozásakor a Cpanel jelszóerősség-jelzőjét fogjuk használni. Az alábbi képek a fent felsorolt jelszavak jelszavainak erősségét mutatják.

Megjegyzések: a használt jelszó 1 erősségű, és nagyon gyenge.

Megjegyzések: a használt jelszó jelszó1, erőssége 28, és még mindig gyenge.

Megjegyzések: A használt jelszó #password1$, erőssége 60 és erős.

Minél nagyobb az erősségi szám, annál jobb a jelszó.

Tegyük fel, hogy a fenti jelszavainkat md5 titkosítással kell tárolnunk. Online-t fogunk használni md5 hash generátor jelszavainkat md5 hash-ekké alakítani.

Az alábbi táblázat a jelszókivonatokat mutatja

| Jelszó | MD5 kivonatolás | Cpanel erősségjelző |

|---|---|---|

|

jelszó |

5f4dcc3b5aa765d61d8327deb882cf99 |

1 |

|

password1 |

7c6a180b36896a0a8c02787eeafb0e4c |

28 |

|

#jelszó1$ |

29e08fb7103c327d68327f23d8d9256c |

60 |

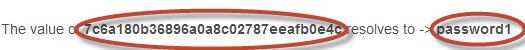

Most használni fogjuk http://www.md5this.com/ hogy feltörje a fenti hash-eket. Az alábbi képek a jelszavak feltörésének eredményeit mutatják be a fenti jelszavakhoz.

Amint a fenti eredményekből látható, sikerült feltörnünk az első és a második jelszót, amelyek alacsonyabb erősségűek voltak. Nem sikerült feltörnünk a harmadik jelszót, amely hosszabb, összetett és kiszámíthatatlan volt. Nagyobb erősségű volt.

Jelszó feltörési technikák

Van számos olyan jelszavak feltörésére használható technikák. Az alábbiakban a leggyakrabban használtakat ismertetjük;

- Szótár támadás– Ez a módszer szólista használatával hasonlítja össze a felhasználói jelszavakat.

- Nyers erőszakos támadás– Ez a módszer hasonló a szótártámadáshoz. A brute force támadások olyan algoritmusokat használnak, amelyek alfanumerikus karaktereket és szimbólumokat kombinálnak, hogy jelszavakat állítsanak elő a támadáshoz. Például a „password” értékű jelszót p@$$word formában is meg lehet próbálni a brute force attack használatával.

- Szivárványasztal támadás– Ez a módszer előre kiszámított kivonatokat használ. Tegyük fel, hogy van egy adatbázisunk, amely md5 hash-ként tárolja a jelszavakat. Létrehozhatunk egy másik adatbázist, amely az általánosan használt jelszavak md5 hash-jét tartalmazza. Ezután összehasonlíthatjuk a jelszó-kivonatunkat az adatbázisban tárolt hash-ekkel. Ha talál egyezést, akkor megvan a jelszó.

- Guess– Ahogy a neve is sugallja, ez a módszer találgatásokkal jár. Az olyan jelszavakat, mint a qwerty, jelszó, adminisztrátor stb., gyakran használják vagy állítják be alapértelmezett jelszavaknak. Ha nem változtatták meg a jelszavakat, vagy ha a felhasználó figyelmetlen választja ki a jelszavakat, akkor azok könnyen kompromittálhatók.

- Pókozás– A legtöbb szervezet vállalati információkat tartalmazó jelszavakat használ. Ezek az információk megtalálhatók a vállalati webhelyeken, a közösségi médiában, például a Facebookon, a Twitteren stb. A Spider ezekből a forrásokból gyűjt információkat, hogy szólistákat állítson össze. A szólistát ezután szótári és brute force támadások végrehajtására használják.

Pókminta szótár támadási szólista

1976 <founder birth year> smith jones <founder name> acme <company name/initials> built|to|last <words in company vision/mission> golfing|chess|soccer <founders hobbies

Jelszótörő eszközök

Ezek olyan szoftverprogramok, amelyek a felhasználói jelszavak feltörésére szolgálnak. Már megvizsgáltunk egy hasonló eszközt a fenti példában a jelszó erősségeiről. A weboldal http://www.md5this.com/ szivárványtáblát használ a jelszavak feltörésére. Most áttekintünk néhány gyakran használt eszközt

1) John the Ripper

John the Ripper a parancssort használja a jelszavak feltörésére. Ez alkalmassá teszi a haladó felhasználók számára, akik kényelmesen dolgoznak a parancsokkal. A jelszavak feltöréséhez szólistát használ. A program ingyenes, de a szólistát meg kell vásárolni. Ingyenes alternatív szólistákat tartalmaz, amelyeket használhat. Látogassa meg a termék weboldalát https://www.openwall.com/john/ további információkért és a használat módjáért.

2) Cain & Abel

Cain & Abel windowson fut. A felhasználói fiókok jelszavainak helyreállítására, helyreállítására szolgál Microsoft Hozzáférés jelszavakhoz; hálózati szippantás stb. Ellentétben John the Ripper, Cain & Abel grafikus felhasználói felületet használ. Használata egyszerűsége miatt nagyon gyakori az újoncok és a forgatókönyvíró gyerekek körében. Látogassa meg a termék weboldalát https://sectools.org/tool/cain/ további információkért és a használat módjáért.

3) Ophcrack

Az Ophcrack egy többplatformos Windows jelszótörő, amely szivárványtáblákat használ a jelszavak feltörésére. Ez fut tovább Windows, Linux és Mac OS. Egyebek mellett tartalmaz egy modult a nyers erő támadásokhoz. Látogassa meg a termék weboldalát https://ophcrack.sourceforge.io/ további információkért és a használat módjáért.

mSpy

A MSPY, egy keylogger alkalmazás, diszkréten megfigyelheti az összes begépelt szót anélkül, hogy fizikailag jelen lenne. Ezzel az eszközzel nyomon követheti minden billentyűleütést és az eszköz érintését, valamint a monitort népszerű csevegőalkalmazások például a WhatsApp, az Instagram, a Tinder, a Snapchat és a Viber. Könnyedén megtekintheti az összes szöveges üzenetet és azonnali üzenetet, és használja a beépített funkciót GPS kereső az eszköz helyzetének meghatározásához.

Hogyan védekezzünk a jelszófeltörő támadások ellen?

- Egy szervezet a következő módszerekkel csökkentheti a jelszavak feltörésének esélyét

- Kerülje a rövid és könnyen megjósolható jelszavakat

- Kerülje a kiszámítható mintájú jelszavak használatát, mint például az 11552266.

- Az adatbázisban tárolt jelszavakat mindig titkosítani kell. Az md5 titkosítások esetén jobb, ha a jelszókivonatokat tárolás előtt sózza. A sózás azt jelenti, hogy a hash létrehozása előtt hozzáadunk néhány szót a megadott jelszóhoz.

- A legtöbb regisztrációs rendszer rendelkezik jelszóerősség-mutatókkal, a szervezeteknek olyan irányelveket kell elfogadniuk, amelyek előnyben részesítik a magas jelszóerősségi számokat.

Hackelési tevékenység: Hack most!

Ebben a gyakorlati forgatókönyvben mi fogunk repedés Windows fiók egy egyszerű jelszóval. Windows NTLM-kivonatokat használ a jelszavak titkosításához. Ehhez Cain és Abel NTLM cracker eszközét fogjuk használni.

Cain és Abel cracker használható jelszavak feltörésére;

- Szótár támadás

- Nyers erő

- Rejtjel elemzés

Ebben a példában a szótártámadást fogjuk használni. Itt kell letöltenie a szótár támadási szólistáját 10k-Leggyakoribb.zip

Ehhez a bemutatóhoz létrehoztunk egy fiókot Fiókok néven a qwerty jelszóval Windows 7.

Hogyan lehet feltörni egy jelszót

Step 1) Nyisd meg Káint és Ábelt.

a következő főképernyőt kapja

Step 2) Keresse meg a Hozzáadás gombot.

Győződjön meg arról, hogy a cracker lapot a fentiek szerint választotta ki, majd kattintson a Hozzáadás gombra az eszköztáron.

Step 3) Ellenőrizze a párbeszédpanelt.

A következő párbeszédablak jelenik meg. Importálja a helyi felhasználókat, és kattintson a következő gombra.

Step 4) A helyi felhasználói fiókok az alábbiak szerint jelennek meg.

Vegye figyelembe, hogy a megjelenített eredmények a helyi gép felhasználói fiókjaira vonatkoznak.

Step 5) Kattintson a jobb gombbal a feltörni kívánt fiókra.

Ebben az oktatóanyagban a Fiókokat használjuk felhasználói fiókként.

Step 6) Ellenőrizze az alábbi képernyőt.

Kattintson a jobb gombbal a szótár szakaszra, és válassza a Hozzáadás a listához menüt a fent látható módon.

Step 7) Fájl böngészése.

Keresse meg a 10 XNUMX leggyakoribb.txt fájlt, amelyet éppen letöltött

Step 8) Ellenőrizze az eredményeket.

Ha a felhasználó egy egyszerű jelszót használt, mint a qwerty, akkor a következő eredményeket kell kapnia.

- Megjegyzések: a jelszó feltöréséhez szükséges idő a jelszó erősségétől, összetettségétől és a gép feldolgozási teljesítményétől függ.

- Ha a jelszót nem törték fel szótári támadással, akkor megpróbálhatja a brute force vagy a kriptoanalízis támadásokat.

Összegzésként

- A jelszófeltörés a tárolt vagy továbbított jelszavak helyreállításának művészete.

- A jelszó erősségét a jelszó hossza, összetettsége és kiszámíthatatlansága határozza meg.

- A gyakori jelszótechnikák közé tartoznak a szótári támadások, a nyers erő, a szivárványtáblák, a pókhálózás és a feltörés.

- Jelszótörő eszközök leegyszerűsíti a jelszavak feltörésének folyamatát.