Mis on teenuse keelamise rünnak? Kuidas DoS Attack

Mis on teenuse keelamise rünnak (DoS)?

DoS on rünnak, mida kasutatakse selleks, et keelata seaduslikel kasutajatel juurdepääs ressursile, näiteks juurdepääs veebisaidile, võrgule, e-kirjadele jne, või muuta see äärmiselt aeglaseks. DoS on akronüüm Denial of Steenus. Seda tüüpi rünnak rakendatakse tavaliselt sihtressursi (nt veebiserveri) tabamisega, millel on korraga liiga palju taotlusi. Selle tulemusena ei suuda server kõigile päringutele vastata. Selle tagajärjeks võib olla serverite kokkujooksmine või nende aeglustumine.

Mõne ettevõtte Internetist väljalülitamine võib kaasa tuua märkimisväärse äri- või rahakaotuse. Internet ja arvutivõrgud annab paljudele ettevõtetele võimu. Mõned organisatsioonid, nagu makseväravad ja e-kaubanduse saidid, sõltuvad äritegevuses täielikult Internetist.

Selles õpetuses tutvustame teile, mis on teenuse keelamise rünnak, kuidas seda tehakse ja kuidas saate selliste rünnakute eest kaitsta.

ManageEngine EventLog Analyzer on Syslogi serveri jaoks veel üks suurepärane valik. See kaitseb teie organisatsiooni tundlikke andmeid volitamata juurdepääsu, muudatuste, turvaohtude ja rikkumiste eest.

Teenuse keelamise (DoS) rünnakute tüübid

DoS-rünnakuid on kahte tüüpi, nimelt;

- DoS – seda tüüpi rünnakut teostab üks host

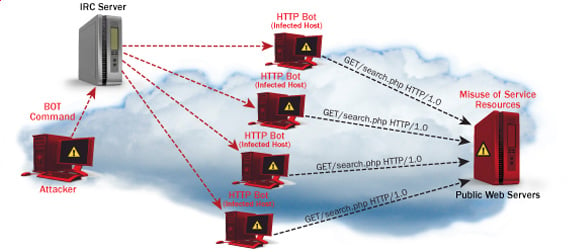

- Distributed DoS – seda tüüpi rünnakuid sooritavad mitmed ohustatud masinad, mis kõik sihivad sama ohvrit. See ujutab võrgu üle andmepakettidega.

Kuidas DoS-i rünnakud töötavad?

Vaatame, kuidas DoS rünnakuid sooritatakse ja milliseid tehnikaid kasutatakse. Vaatleme viit levinud rünnakutüüpi.

Surma ping

Ping-käsku kasutatakse tavaliselt võrguressursi saadavuse testimiseks. See toimib väikeste andmepakettide saatmisega võrguressurssi. Surma ping kasutab seda ära ja saadab andmepakette üle maksimaalse limiidi (65,536 XNUMX baiti), mida TCP/IP lubab. TCP / IP killustatus jagab paketid väikesteks tükkideks, mis saadetakse serverisse. Kuna saadetud andmepaketid on suuremad, kui server suudab hakkama saada, võib server külmuda, taaskäivitada või kokku kukkuda.

Smurf

Seda tüüpi rünnak kasutab Interneti-edasiaadressil suurel hulgal Interneti-kontrollsõnumiprotokolli (ICMP) ping-liikluse sihtmärki. Vastuse IP-aadress on võltsitud kavandatud ohvri omaga. Kõik vastused saadetakse pingimiseks kasutatud IP asemel ohvrile. Kuna üks Interneti-ringhäälingu aadress võib toetada maksimaalselt 255 hosti, võimendab smurfi rünnak ühte pingi 255 korda. Selle tulemusena aeglustub võrk nii palju, et seda pole võimalik kasutada.

Buffer ülevool

Puhver on ajutine salvestuskoht RAM mida kasutatakse andmete hoidmiseks, et CPU saaks neid enne plaadile tagasi kirjutamist manipuleerida. Buffers on suurusepiiranguga. Seda tüüpi rünnak laadib puhvri rohkem andmeid, mida see mahutab. See põhjustab puhvri ületäitumise ja rikub selles hoitavaid andmeid. Puhvri ületäitumise näide on meilide saatmine failinimedega, mis sisaldavad 256 tähemärki.

Pisaratilk

Seda tüüpi rünnak kasutab suuremaid andmepakette. TCP/IP jagab need fragmentideks, mis on kokku pandud vastuvõtvas hostis. Ründaja manipuleerib pakettidega nende saatmisel nii, et need kattuvad üksteisega. See võib põhjustada kavandatud ohvri krahhi, kui ta üritab pakette uuesti kokku panna.

SYN-i rünnak

SYN on lühend sõnale Synckroniseerida. Seda tüüpi rünnak kasutab TCP-ga side loomiseks ära kolmepoolset käepigistust. SYN-rünnak toimib, ujutades ohvri üle mittetäielike SYN-sõnumitega. See paneb ohvri masina eraldama mäluressursse, mida kunagi ei kasutata, ja keelab juurdepääsu seaduslikele kasutajatele.

DoS-i rünnakutööriistad

Järgnevalt on toodud mõned tööriistad, mida saab kasutada DoS-rünnakute sooritamiseks.

- Nemesy– seda tööriista saab kasutada juhuslike pakettide genereerimiseks. See töötab akendel. Selle tööriista saab alla laadida saidilt http://packetstormsecurity.com/files/25599/nemesy13.zip.html . Kui teil on viirusetõrje, tuvastatakse see programmi olemuse tõttu suure tõenäosusega viirusena.

- Land ja LaTierra– seda tööriista saab kasutada IP võltsimiseks ja TCP-ühenduste avamiseks

- Plahvatus– selle tööriista saab alla laadida aadressilt http://www.opencomm.co.uk/products/blast/features.php

- Puuma– seda tööriista saab kasutada ohvri võrgu UDP-pakettidega üleujutamiseks.

- botnet– Internetis on palju ohustatud arvuteid, mida saab kasutada hajutatud teenuse keelamise rünnaku sooritamiseks.

Kontrollige ka: - Parim TASUTA DDoS Attack Interneti-tööriist | Tarkvara | Veebisaidid

Kuidas DoS-i rünnakut ära hoida?

Organisatsioon võib võtta kasutusele järgmised poliitikad, et kaitsta end teenuse keelamise rünnakute eest.

- Rünnakud, nagu SYN-i üleujutus, kasutavad ära operatsioonisüsteemi vigu. Turvapaikade installimine võib aitab vähendada selliste rünnakute tõenäosust.

- Sissetungi tuvastamise süsteemid saab kasutada ka ebaseadusliku tegevuse tuvastamiseks ja isegi peatamiseks

- Tulemüürid saab kasutada lihtsate DoS-rünnakute peatamiseks, blokeerides kogu ründajalt tuleva liikluse, tuvastades tema IP.

- Ruuterid saab konfigureerida juurdepääsukontrolli loendi kaudu, et piirata juurdepääsu võrgule ja kõrvaldada kahtlustatav ebaseaduslik liiklus.

Häkkimistegevus: Ping of Death

Eeldame, et kasutate Windows selle harjutuse jaoks. Samuti eeldame, et teil on vähemalt kaks arvutit, mis on samas võrgus. DOS-i rünnakud on ebaseaduslikud võrkudes, kus teil pole selleks volitusi. Seetõttu peate selle harjutuse jaoks seadistama oma võrgu.

Avage sihtarvutis käsuviip

Sisestage käsk ipconfig. Saate tulemusi, mis on sarnased allpool näidatud tulemustega

Selle näite puhul kasutame mobiilne Lairibaühenduse üksikasjad. Pange tähele IP-aadressi. Märkus. Et see näide oleks tõhusam, peate kasutama a LAN-võrk.

Lülituge arvutile, mida soovite rünnaku jaoks kasutada, ja avage käsuviip

Pingime oma ohvriarvutit lõputute andmepakettidega 65500

Sisestage järgmine käsk

ping 10.128.131.108 –t |65500

SIIN,

- "ping" saadab andmepaketid ohvrile

- "10.128.131.108" on ohvri IP-aadress

- "-t" tähendab, et andmepakette tuleb saata kuni programmi peatamiseni

- “-l” määrab ohvrile saadetava andmekoormuse

Saate tulemusi, mis on sarnased allpool näidatud tulemustega

Sihtarvuti üleujutamine andmepakettidega ei avalda ohvrile erilist mõju. Et rünnak oleks tõhusam, tuleks sihtarvutit rünnata rohkem kui ühest arvutist pärinevate pingidega.

Ülaltoodud rünnakut saab kasutada ruuterite ründamiseks, veebiserverid ja nii edasi

Kui soovite näha rünnaku mõju sihtarvutile, saate seda teha avage tegumihaldur ja vaadake võrgutegevusi.

- Paremklõpsake tegumiribal

- Valige käivita tegumihaldur

- Klõpsake vahekaarti Võrk

- Saate järgmisega sarnaseid tulemusi

Kui rünnak õnnestub, peaksite nägema suurenenud võrgutegevust.

Häkkimistegevus: käivitage DoS Attack

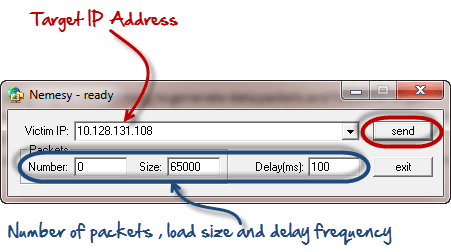

Selles praktilises stsenaariumis kasutame Nemesyt andmepakettide genereerimiseks ja sihtarvuti, ruuteri või serveri üleujutamiseks.

Nagu eespool öeldud, tuvastab teie Nemesy ebaseadusliku programmina viirusetõrje. Selle harjutuse jaoks peate viirusetõrje keelama.

- Laadige Nemesy alla saidilt http://packetstormsecurity.com/files/25599/nemesy13.zip.html

- Pakkige see lahti ja käivitage programm Nemesy.exe

- Saate järgmise liidese

Sisestage sihtmärk IP aadress, selles näites; oleme kasutanud siht-IP-d, mida kasutasime ülaltoodud näites.

SIIN,

- 0 pakettide arvuna tähendab lõpmatust. Saate määrata selle soovitud numbrile, kui te ei soovi saata lõpmatuse andmepakette

- . suuruse väli määrab saadetavad andmebaidid ja viivitus määrab ajaintervalli millisekundites.

Klõpsake saatmisnupul

Peaksite nägema järgmisi tulemusi

Tiitliriba näitab teile saadetud pakettide arvu

Programmi andmepakettide saatmise peatamiseks klõpsake nuppu Peata.

Võrgutegevuste nägemiseks saate jälgida sihtarvuti tegumihaldurit.

Mis on hajutatud teenusekeelu (DDoS) rünnak?

DDoS-rünnak on DoS-ründe eskaleeritud vorm, mille puhul pahatahtlik liiklus pärineb mitmest allikast, mistõttu on rünnaku peatamine raskem, kui blokeerite ühe allika. DDoS-i rünnaku korral kasutatakse sihtsüsteemi liiklusega üleujutamiseks mitut ohustatud arvutit, mida ühiselt nimetatakse botnetiks, põhjustades seeläbi teenuse keelamise. Neid ründeid on nende hajutatud olemuse tõttu raskem leevendada, kuna ründaja kontrollib mitut liiklusallikat.

kokkuvõte

- Teenuse keelamise ründe eesmärk on keelata seaduslikel kasutajatel juurdepääs ressursile, nagu võrk, server jne.

- Rünnakuid on kahte tüüpi, teenuse keelamine ja hajutatud teenuse keelamine.

- Teenuse keelamise ründe saab läbi viia SYN Flooding, Ping of Death, Teardrop, Smurf või puhvri ületäitumise abil

- Teenuse keelamise rünnakute eest kaitsmiseks saab kasutada operatsioonisüsteemide, ruuteri konfiguratsiooni, tulemüüride ja sissetungimise tuvastamise süsteemide turvapaikasid.

Kontrollige ka: - Tasuta eetilise häkkimise õpetused algajatele: õppige häkkima [veebikursus]