100+ запитань і відповідей на інтерв’ю з нетворкінгу (2026)

Запитання та відповіді на базовому співбесіді для нетворкінгу для першокурсників

1) Що таке посилання?

Посилання означає з’єднання між двома пристроями. Він включає типи кабелів і протоколів, які використовуються для зв’язку одного пристрою з іншим.

2) Які рівні еталонної моделі OSI?

Існує 7 рівнів OSI: 1) фізичний рівень, 2) рівень каналу даних, 3) мережевий рівень, 4) транспортний рівень, 5) сеансовий рівень, 6) презентаційний рівень і 7) прикладний рівень.

3) Що таке магістральна мережа?

Магістральна мережа — це централізована інфраструктура, призначена для розподілу різних маршрутів і даних у різних мережах. Він також керує смугою пропускання та кількома каналами.

4) Що таке локальна мережа?

LAN означає локальну мережу. Це стосується з’єднання між комп’ютерами та іншими мережевими пристроями, розташованими в межах невеликого фізичного розташування.

5) Що таке вузол?

Вузол відноситься до точки або з’єднання, де відбувається з’єднання. Це може бути комп’ютер або пристрій, який є частиною мережі. Для створення мережевого з’єднання потрібні два або більше вузлів.

6) Що таке маршрутизатори?

Маршрутизатори можуть з'єднувати два або більше сегментів мережі. Це інтелектуальні мережеві пристрої, які зберігають у своїх таблицях маршрутизації інформацію, таку як шляхи, переходи та вузькі місця. Маючи цю інформацію, вони можуть визначити найкращий шлях для передачі даних. Маршрутизатори працюють на мережевому рівні OSI.

7) Що таке зв’язок «точка-точка»?

Це стосується прямого з’єднання між двома комп’ютерами в мережі. Підключення «точка-точка» не вимагає жодних інших мережевих пристроїв, окрім підключення кабелю до мережевих плат обох комп’ютерів.

8) Що таке анонімний FTP?

Анонімний FTP — це спосіб надання користувачам доступу до файлів на публічних серверах. Користувачам, яким дозволено доступ до даних на цих серверах, не потрібно ідентифікувати себе, натомість увійдіть як анонімний гість.

9) Що таке маска підмережі?

Маска підмережі поєднується з IP-адресою для визначення двох частин: адреси розширеної мережі та адреси хоста. Як і IP-адреса, маска підмережі складається з 32 бітів.

10) Яка максимальна довжина кабелю UTP?

Допустима довжина одного сегмента кабелю UTP становить від 90 до 100 метрів. Це обмеження можна подолати за допомогою повторювачів і комутаторів.

11) Що таке інкапсуляція даних?

Інкапсуляція даних — це процес поділу інформації на менші, керовані фрагменти перед тим, як вона буде передана через мережу. У цьому процесі адреси джерела та призначення додаються до заголовків разом із перевіркою парності.

12) Опишіть топологію мережі

Топологія мережі відноситься до компонування комп'ютерної мережі. Він показує, як фізично розташовані пристрої та кабелі, а також як вони з’єднуються.

13) Що таке VPN?

VPN означає віртуальну приватну мережу (VPN) – технологію, яка дозволяє створювати безпечний тунель через мережу, таку як Інтернет. Наприклад, VPN дозволяють встановити безпечне комутоване з’єднання з віддаленим сервером.

14) Коротко опишіть NAT

NAT — це трансляція мережевих адрес. Це протокол, який надає можливість кільком комп’ютерам у спільній мережі спільно використовувати одне підключення до Інтернету.

15) Яке завдання мережевого рівня в еталонній моделі OSI?

Мережевий рівень відповідає за маршрутизацію даних, комутацію пакетів і контроль перевантаження мережі. Маршрутизатори працюють під цим рівнем.

16) Як топологія мережі впливає на ваше рішення встановити мережу?

Топологія мережі визначає, які носії ви повинні використовувати для з’єднання пристроїв. Це також служить основою для того, які матеріали, з’єднувачі та кінцеві з’єднання придатні для встановлення.

17) Що таке RIP?

RIP, скорочення від Routing Information Protocol, використовується маршрутизаторами для надсилання даних з однієї мережі в іншу. Він ефективно керує даними маршрутизації, транслюючи свою таблицю маршрутизації всім іншим маршрутизаторам у мережі. Він визначає відстань мережі в одиницях переходів.

18) Які існують способи захисту комп’ютерної мережі?

Є кілька способів зробити це. Встановіть надійну та оновлену антивірусну програму на всі комп’ютери. Переконайтеся, що брандмауери налаштовані та налаштовані правильно. Також дуже допоможе аутентифікація користувача. Усе це в сукупності створило б високозахищену мережу.

19) Що таке NIC?

NIC - це скорочення від Network Interface Card. Це периферійна карта, яка приєднується до ПК для підключення до мережі. Кожен мережевий адаптер має свій власний MAC-адреса який ідентифікує ПК у мережі.

20) Що таке WAN?

WAN означає Wide Area Network. Це взаємозв’язок комп’ютерів і пристроїв, які географічно розосереджені. Він об’єднує мережі, розташовані в різних регіонах і країнах.

Співбесіда інженера комп’ютерних мереж. Запитання та відповіді для досвідчених

21) Яке значення фізичного рівня OSI?

Фізичний рівень виконує перетворення бітів даних в електричний сигнал і навпаки. Тут розглядаються та налаштовуються мережеві пристрої та типи кабелів.

22) Скільки рівнів існує під TCP/IP?

Існує чотири рівні: 1) Мережевий рівень, 2) Інтернет-рівень, 3) Транспортний рівень і 4) Рівень додатків.

23) Що таке проксі-сервери і як вони захищають комп’ютерні мережі?

Проксі-сервери в основному запобігають зовнішнім користувачам, які ідентифікують IP-адреси внутрішньої мережі. Без знання правильної IP-адреси неможливо визначити навіть фізичне розташування мережі. Проксі-сервери можуть зробити мережу практично невидимою для зовнішніх користувачів.

24) Яку функцію виконує сеансовий рівень OSI?

Цей рівень забезпечує протоколи та засоби для двох пристроїв у мережі для зв’язку один з одним шляхом утримання сеансу. Це включає налаштування сеансу, керування обміном інформацією під час сеансу та процес розриву після завершення сеансу.

25) Яке значення має впровадження системи відмовостійкості?

Система відмовостійкості забезпечує постійну доступність даних. Це досягається шляхом усунення єдиної точки відмови.

26) Що означає 10Base-T?

10 означає швидкість передачі даних. У цьому випадку це 10 Мбіт/с. Слово Base означає базову смугу, на відміну від широкосмугової.

27) Що таке приватна IP-адреса?

Приватні IP-адреси призначаються для використання в інтрамережах. Ці адреси використовуються для внутрішніх мереж і не маршрутизуються у зовнішніх загальнодоступних мережах. Це гарантує відсутність конфліктів між внутрішніми мережами. У той же час, той самий діапазон приватних IP-адрес можна повторно використовувати для кількох інтрамереж, оскільки вони «не бачать» одна одну.

28) Що таке NOS?

NOS, або мережа Operating System, спеціалізоване програмне забезпечення. Основним завданням цього програмного забезпечення є підключення комп’ютера до мережі для зв’язку з іншими комп’ютерами та підключеними пристроями.

29) Що таке DoS?

DoS, або атака на відмову в обслуговуванні, є спробою перешкодити користувачам отримати доступ до Інтернету або будь-яких інших мережевих служб. Такі напади можуть відбуватися в різних формах і здійснюватися групою злочинців. Один із поширених методів зробити це – перевантажити системний сервер, щоб він більше не міг обробляти законний трафік і буде змушений скинути налаштування.

30) Що таке OSI і яку роль він відіграє в комп’ютерних мережах?

OSI (Open Systems Interconnect) служить еталонною моделлю для передачі даних. Він складається з 7 рівнів, кожен з яких визначає певний аспект того, як мережеві пристрої підключаються та спілкуються один з одним. Один рівень може мати справу з використовуваними фізичними носіями, тоді як інший рівень диктує, як дані передаються через мережу.

31) Для чого призначені кабелі, екрановані та мають кручені пари?

Основною метою цього є запобігання перехресним перешкодам. Перехресні перешкоди – це електромагнітні перешкоди або шуми, які можуть впливати на передачу даних по кабелю.

32) У чому перевага спільного використання адреси?

Використовуючи трансляцію адреси замість маршрутизації, спільний доступ до адрес забезпечує невід'ємну перевагу безпеки. Це тому, що хост-ПК в Інтернеті можуть бачити лише загальнодоступну IP-адресу зовнішнього інтерфейсу комп’ютера. Натомість він забезпечує трансляцію адрес, а не приватних IP-адрес у внутрішній мережі.

33) Що таке MAC-адреси?

MAC, або контроль доступу до медіа, унікально ідентифікує пристрій у мережі. Його також називають фізичною адресою або адресою Ethernet. MAC-адреса складається з 6-байтових частин.

34) Що таке еквівалентний рівень або рівні прикладного рівня TCP/IP з точки зору еталонної моделі OSI?

Прикладний рівень TCP/IP має три аналоги моделі OSI: 1) сеансовий рівень, 2) презентаційний рівень і 3) прикладний рівень.

35) Як можна визначити клас IP даної IP-адреси?

Подивившись на перший октет будь-якої заданої IP-адреси, ви можете визначити, чи це клас A, B або C. Якщо перший октет починається з 0 біта, ця адреса є класом A. Якщо вона починається з біта 10, ця адреса це адреса класу B. Якщо він починається зі 110, то це мережа класу C.

36) Яка основна мета OSPF?

OSPF або Open Shortest Path First — це протокол маршрутизації за станом зв’язку, який використовує таблиці маршрутизації для визначення найкращого можливого шляху для обміну даними.

37) Що таке брандмауери?

Брандмауери служать для захисту внутрішньої мережі від зовнішніх атак. Цими зовнішніми загрозами можуть бути хакери, які хочуть викрасти дані, або комп’ютерні віруси, які можуть миттєво знищити дані. Це також запобігає іншим користувачам зовнішніх мереж отримати доступ до приватної мережі.

38) Опишіть зіркоподібну топологію

Зірчаста топологія складається з центрального концентратора, який з’єднується з вузлами. Це один із найпростіших у налаштуванні та обслуговуванні.

переваги:

Ось плюси/переваги стартової топології:

- Легко усунути несправності, налаштувати та змінити.

- Уражені тільки ті вузли, які вийшли з ладу. Інші вузли все ще працюють.

- Висока продуктивність з невеликою кількістю вузлів і дуже низьким мережевим трафіком.

- У топології Star легко додавати, видаляти та переміщувати пристрої.

Недоліки:

Ось мінуси/недоліки використання Star:

- Якщо хаб або концентратор виходить з ладу, підключені вузли вимикаються.

- Вартість установки зіркоподібної топології є високою.

- Інтенсивний мережевий трафік іноді може значно уповільнити роботу шини.

- Продуктивність залежить від потужності концентратора

- Пошкоджений кабель або відсутність належного завершення може привести до збою мережі.

39) Що таке шлюзи?

Шлюзи забезпечують зв'язок між двома або більше сегментами мережі. Зазвичай це комп’ютер, який запускає програмне забезпечення шлюзу та надає послуги перекладу. Цей переклад є ключовим для того, щоб різні системи могли спілкуватися в мережі.

40) Який недолік зіркоподібної топології?

Одним з головних недоліків зіркоподібної топології є те, що після пошкодження центрального концентратора або комутатора вся мережа стає непридатною для використання.

41) Що таке SLIP?

SLIP, або Serial Line Interface Protocol, є старим протоколом, розробленим на початку UNIX. Це один із протоколів, які використовуються для віддаленого доступу.

42) Наведіть кілька прикладів приватних мережевих адрес.

10.0.0.0 з маскою підмережі 255.0.0.0172.16.0.0 з маскою підмережі 255.240.0.0192.168.0.0 з маскою підмережі 255.255.0.0

43) Що таке tracert?

Tracert - це a Windows службова програма, яка може використовуватися для відстеження маршруту даних від маршрутизатора до мережі призначення. Він також показує кількість стрибків, зроблених протягом усього маршруту передачі.

44) Які функції виконує адміністратор мережі?

Адміністратор мережі має багато обов’язків, які можна звести до 3 ключових функцій: встановлення мережі, конфігурація параметрів мережі та технічне обслуговування/усунення несправностей мереж.

45) Який головний недолік однорангової мережі?

Доступ до ресурсів, які спільно використовуються однією з робочих станцій у мережі, знижує продуктивність.

46) Що таке гібридна мережа?

Гібридна мережа — це налаштування мережі, яка використовує як клієнт-серверну, так і однорангову архітектуру.

47) Що таке DHCP?

DHCP - це скорочення від Dynamic Host Configuration Protocol. Його основне завдання — автоматичне призначення IP-адреси пристроям у мережі. Спочатку він перевіряє наступну доступну адресу, яка ще не зайнята жодним пристроєм, а потім призначає її мережевому пристрою.

48) Яка основна робота ARP?

Основним завданням ARP або протоколу розпізнавання адрес є зіставлення відомої IP-адреси з адресою рівня MAC.

49) Що таке TCP/IP?

TCP / IP є абревіатурою Transmission Протокол керування / Інтернет-протокол. Це набір рівнів протоколу, розроблений для того, щоб зробити обмін даними можливим у різних типах комп’ютерних мереж, також відомих як гетерогенна мережа.

50) Як можна керувати мережею за допомогою маршрутизатора?

Маршрутизатори мають вбудовану консоль, яка дозволяє налаштовувати різні параметри, наприклад безпеку та реєстрацію даних. Ви можете встановити обмеження для комп’ютерів, наприклад, до яких ресурсів дозволено отримати доступ або в який конкретний час доби вони можуть переглядати Інтернет. Ви навіть можете накласти обмеження на те, які веб-сайти недоступні для перегляду в усій мережі.

51) Який протокол можна застосувати, якщо ви хочете передавати файли між різними платформами, такими як системи UNIX і Windows сервери?

Використовуйте FTP (протокол передачі файлів) для передачі файлів між різними серверами. Це можливо, оскільки FTP не залежить від платформи.

52) Яке використання шлюзу за замовчуванням?

Шлюзи за замовчуванням забезпечують підключення локальних мереж до зовнішньої мережі. Стандартним шлюзом для підключення до зовнішньої мережі зазвичай є адреса порту зовнішнього маршрутизатора.

53) Що можна вважати хорошими паролями?

Хороші паролі складаються не тільки з букв, але й з поєднання букв і цифр. Пароль, який поєднує великі та малі літери, є кращим, ніж той, у якому використовуються лише великі або малі літери. Паролі не повинні складатися зі слів, які хакери можуть легко вгадати, як-от дати, імена, вибране тощо. Довші паролі також кращі за короткі.

54) Яка належна швидкість завершення для кабелів UTP?

Належне закінчення для мережевого кабелю неекранованої крученої пари становить 100 Ом.

55) Що таке netstat?

Netstat — це утиліта командного рядка. Він надає корисну інформацію про поточні налаштування TCP/IP підключення.

56) Яка кількість ідентифікаторів мережі в мережі класу C?

Для мережі класу C кількість доступних для використання бітів ідентифікатора мережі становить 21. Кількість можливих ідентифікаторів мережі становить 2, збільшена до 21 або 2,097,152 2 8. Кількість ідентифікаторів хостів на ідентифікатор мережі дорівнює 2, збільшеному до 254 мінус XNUMX, або XNUMX.

57) Що станеться, якщо ви використовуєте кабелі, довжина яких перевищує встановлену?

Надто довгі кабелі можуть призвести до втрати сигналу. Це означає, що передача та прийом даних будуть порушені, оскільки сигнал погіршується з довжиною.

58) Які типові проблеми з програмним забезпеченням можуть призвести до дефектів мережі?

Проблеми, пов’язані з програмним забезпеченням, можуть бути будь-якими або їх поєднанням:

- Проблеми клієнт-сервер

- Конфлікти програм

- Помилка конфігурації

- Невідповідність протоколу

- Питання безпеки

- Проблеми з політикою користувачів і правами

59) Що таке ICMP?

ICMP — це протокол керуючих повідомлень Інтернету. Він забезпечує обмін повідомленнями та зв’язок для протоколів у стеку TCP/IP. Це також протокол, який керує повідомленнями про помилки, які використовуються мережевими інструментами, такими як PING.

60) Що таке пінг?

Ping — це утиліта, яка дозволяє перевіряти з’єднання між мережевими пристроями в мережі. Ви можете перевірити пристрій, використовуючи його IP-адресу або ім’я пристрою, наприклад ім’я комп’ютера.

61) Що таке рівний рівному?

Однорангові мережі (P2P) — це мережі, які не покладаються на сервер. Усі ПК у цій мережі діють як окремі робочі станції.

62) Що таке DNS?

DNS — це система доменних імен. Основною функцією цієї мережевої служби є надання імен хостів для вирішення TCP/IP-адрес.

63) Які переваги має волоконна оптика перед іншими носіями?

Однією з основних переваг волоконної оптики є те, що вона менш чутлива до електричних перешкод. Він також підтримує більш високу пропускну здатність, тобто більше даних можна передати та отримати. Signal погіршення також дуже мінімальне на великих відстанях.

64) Яка різниця між концентратором і комутатором?

Ось головна відмінність між хабом і комутатором:

| Концентратор | перемикач |

|---|---|

| На фізичному рівні працює концентратор. | Перемикач працює на канальному рівні. |

| Концентратори виконують переповнення кадрів, яке може бути одноадресним, багатоадресним або широкомовним. | Він виконує широкомовну передачу, потім одноадресну та групову передачу за потреби. |

| У концентраторі присутній лише окремий домен зіткнення. | Різні порти мають окремі домени колізій. |

| Режим передачі - напівдуплексний | Режим передачі повний дуплекс |

| Концентратори працюють як пристрій рівня 1 для моделі OSI. | Мережеві комутатори допомагають вам працювати на рівні 2 моделі OSI. |

| Для підключення до мережі персональні комп'ютери повинні об'єднуватися через центральний концентратор. | Дозволяє підключати кілька пристроїв і портів. |

| Використовує орбіти електричного сигналу | Використовує рамку та пакет |

| Не пропонує Spanning-Tree | Можливе кілька Spanning-Tree |

| Зіткнення відбуваються в основному в установках з використанням концентраторів. | У повнодуплексному комутаторі конфліктів не виникає. |

| Хаб — це пасивний пристрій | Перемикач - це активний пристрій |

| Мережний концентратор не може зберігати MAC-адреси. | Комутатори використовують CAM (Content Accessible Memory), до якої можна отримати доступ через ASIC (Application Specific Integrated Chips). |

| Не розумний пристрій | Розумний пристрій |

| Його швидкість до 10 Мбіт/с | 10/100 Мбіт/с, 1 Гбіт/с, 10 Гбіт/с |

| Не використовує програмне забезпечення | Має програмне забезпечення для адміністрування |

65) Які різні мережеві протоколи підтримуються Windows Послуги RRAS?

Підтримуються три основні мережеві протоколи: NetBEUI, TCP/IP та IPX.

66) Яка максимальна кількість мереж і хостів у мережі класу A, B та C?

Для класу A існує 126 можливих мереж і 16,777,214 16,384 65,534 хостів. Для класу B існує 2,097,152 254 можливих мереж і XNUMX XNUMX хостів. Для класу C існує XNUMX XNUMX XNUMX можливих мереж і XNUMX хостів

67) Яка стандартна послідовність кольорів прямого кабелю?

Помаранчевий/білий, помаранчевий, зелений/білий, синій, синій/білий, зелений, коричневий/білий, коричневий.

68) Які протоколи підпадають під прикладний рівень стеку TCP/IP?

Нижче наведено протоколи прикладного рівня TCP/IP: FTP, TFTP, Telnet і SMTP.

69) Вам потрібно з'єднати два комп'ютери для обміну файлами. Чи можливо це зробити без використання концентратора чи маршрутизатора?

Так, ви можете з'єднати два комп'ютери, використовуючи лише один кабель. У цьому випадку можна використовувати перехресний кабель. У цьому налаштуванні контакт передачі даних одного кабелю з’єднується з контактом прийому даних іншого кабелю і навпаки.

70) Що таке ipconfig?

Ipconfig — це допоміжна програма, яка зазвичай використовується для ідентифікації інформації про адреси комп’ютера в мережі. Він може показувати як фізичну адресу, так і IP-адресу.

71) Яка різниця між прямим і перехресним кабелем?

Прямий кабель використовується для підключення комп’ютерів до комутатора, концентратора або маршрутизатора. Перехресний кабель використовується для з’єднання двох подібних пристроїв, наприклад комп’ютера з ПК або концентратора, до концентратора.

72) Що таке клієнт/сервер?

Клієнт/сервер — це тип мережі, в якій один або кілька комп’ютерів виконують роль серверів. Сервери забезпечують централізоване сховище таких ресурсів, як принтери та файли. Клієнти посилаються на робочу станцію, яка звертається до сервера.

73) Опишіть нетворкінг.

Мережа стосується взаємозв’язку між комп’ютерами та периферійними пристроями для передачі даних. Мережу можна здійснити за допомогою дротового кабелю або через бездротове з’єднання.

74) Коли ви переміщуєте мережеві картки з одного ПК на інший, чи передається MAC-адреса також?

Так, це тому, що MAC-адреси закріплено в схемі мережевої карти, а не в ПК. Це також означає, що комп’ютер може мати іншу MAC-адресу, коли інший замінює мережеву карту.

75) Поясніть підтримку кластеризації

Clusterпідтримка означає здатність мережевої операційної системи об’єднувати декілька серверів у відмовостійку групу. Основна мета цього полягає в тому, що в разі збою одного сервера вся обробка продовжиться на наступному сервері в кластері.

76) Де найкраще встановити антивірусну програму?

Для забезпечення захисту на всіх серверах і робочих станціях повинна бути встановлена антивірусна програма. Це тому, що окремі користувачі можуть отримати доступ до будь-якої робочої станції та занести комп’ютерний вірус. Ви можете підключити їх знімні жорсткі диски або флеш-накопичувачі.

77) Опишіть Ethernet

.

Ethernet є однією з популярних мережевих технологій, які використовуються сьогодні. Він був розроблений на початку 1970-х років і базується на специфікаціях, як зазначено в IEEE. Ethernet використовується в локальних мережах.

78) Які деякі недоліки реалізації кільцевої топології?

Якщо одна робоча станція в мережі зазнає збою, це може привести до виходу з ладу всієї мережі. Іншим недоліком є те, що коли потрібно виконати налаштування та переконфігурацію в конкретній мережі, всю мережу потрібно тимчасово вивести з ладу.

79) Яка різниця між CSMA/CD і CSMA/CA?

CSMA/CD, або Collision Detect, повторно передає кадри даних щоразу, коли сталася колізія. CSMA/CA або Collision Avoidance спочатку передасть намір надіслати перед передачею даних.

80) Що таке SMTP?

SMTP - це скорочення від Simple Mail Протокол передачі. Цей протокол працює з усією внутрішньою поштою та забезпечує необхідні служби доставки пошти в стеку протоколів TCP/IP.

81) Що таке багатоадресна маршрутизація?

Багатоадресна маршрутизація — це цільова форма трансляції, яка надсилає повідомлення вибраній групі користувачів замість того, щоб надсилати його всім користувачам у підмережі.

82) Яке значення має шифрування в мережі?

Шифрування - це процес перетворення інформації в код, який користувач не читає. Потім він перекладається або розшифровується назад у звичайний читабельний формат за допомогою секретного ключа або пароля. Шифрування гарантує, що інформація, перехоплена наполовину, залишиться нечитабельною, оскільки користувач повинен мати правильний пароль або ключ для неї.

83) Як впорядковуються та відображаються IP-адреси?

IP-адреси відображаються як ряд із чотирьох десяткових чисел, розділених крапкою або крапкою. Іншим терміном для цього розташування є десятковий формат із крапками. Приклад: 192.168.101.2

84) Поясніть важливість автентифікації.

Автентифікація — це процес перевірки облікових даних користувача перед тим, як він зможе увійти в мережу. Зазвичай це виконується за допомогою імені користувача та пароля. Це забезпечує безпечний засіб обмеження доступу небажаних зловмисників до мережі.

85) Що означає режим тунелю?

Це режим обміну даними, при якому два взаємодіючі комп’ютери самі не використовують IPsec. Натомість шлюз, який з’єднує їхні локальні мережі з транзитною мережею, створює віртуальний тунель. Таким чином, він використовує протокол IPsec для захисту всього зв’язку, який проходить через нього.

86) Які різні технології використовуються для встановлення з’єднань WAN?

- Аналогове підключення – за допомогою звичайних телефонних ліній

- Digital підключення – за допомогою цифрових телефонних ліній

- Комутовані з’єднання – використання кількох наборів зв’язків між відправником і одержувачем для переміщення даних.

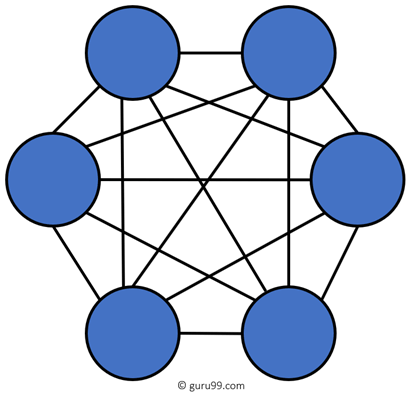

87) Поясніть топологію Mesh

Меш-топологія має унікальний дизайн мережі, у якому кожен комп’ютер у мережі підключається до кожного іншого. Він розвиває з'єднання P2P (точка-точка) між усіма пристроями мережі. Він забезпечує високий рівень резервування, тож навіть якщо один мережевий кабель виходить з ладу, дані все одно матимуть альтернативний шлях для досягнення місця призначення.

Типи сітчастої топології:

Часткова сітчаста топологія: У цьому типі топології більшість пристроїв підключаються майже так само, як повна топологія. Єдина відмінність полягає в тому, що небагато пристроїв підключаються лише за допомогою двох або трьох пристроїв.

Повна сітчаста топологія: У цій топології кожен вузол або пристрій безпосередньо з’єднані один з одним.

88) Які типові проблеми, пов’язані з обладнанням, можуть виникнути під час усунення проблем комп’ютерної мережі?

Значний відсоток мережі складається з апаратного забезпечення. Проблеми в цих областях можуть варіюватися від несправності жорстких дисків, зламаних мережевих адаптерів і навіть запуску апаратного забезпечення. Неправильна конфігурація апаратного забезпечення також є однією з тих причин, на які слід звернути увагу.

89) Як можна вирішити проблеми з ослабленням сигналу?

Поширеним способом вирішення такої проблеми є використання повторювачів і концентраторів, оскільки це допоможе відновити сигнал і, отже, запобігти втраті сигналу. Також необхідно перевірити, чи кабелі правильно підключені.

90) Як протокол динамічної конфігурації хоста допомагає в адмініструванні мережі?

Замість того, щоб відвідувати кожен клієнтський комп’ютер, щоб налаштувати статичну IP-адресу, адміністратор мережі може застосувати протокол динамічної конфігурації хоста для створення пулу IP-адрес, відомих як області, які можна динамічно призначати клієнтам.

91) Поясніть профіль з точки зору мережевих концепцій

Профілі — це параметри конфігурації, зроблені для кожного користувача. Можна створити профіль, який, наприклад, поміщає користувача в групу.

92) Що таке sneakernet?

Вважається, що Sneakernet є найдавнішою формою мережі, у якій дані фізично транспортуються за допомогою знімних носіїв, таких як диск, стрічки.

93) Яка роль IEEE в комп'ютерних мережах?

IEEE, або Інститут інженерів з електротехніки та електроніки, — це організація, що складається з інженерів, яка видає та керує стандартами для електричних та електронних пристроїв. Це включає мережеві пристрої, мережеві інтерфейси, кабелі та роз’єми.

94) Які протоколи належать до Інтернет-рівня TCP/IP?

Існує 4 протоколи, якими керує цей рівень. Це ICMP, IGMP, IP і ARP.

95) Коли справа доходить до мережі, що таке права?

Права стосуються авторизованого дозволу на виконання певних дій у мережі. Кожному користувачеві мережі можна призначити індивідуальні права залежно від того, що має бути дозволено для цього користувача.

96) Яка основна вимога для встановлення VLAN?

Потрібна VLAN, оскільки на рівні комутатора. Існує лише один широкомовний домен. Це означає, що кожного разу, коли новий користувач підключається до перемикання. Ця інформація поширюється по мережі. VLAN на комутаторі допомагає створити окремий широкомовний домен на рівні комутатора. Використовується в цілях безпеки.

97) Що таке IPv6?

IPv6, або Інтернет-протокол версії 6, був розроблений для заміни IPv4. Зараз IPv4 використовується для контролю інтернет-трафіку, але очікується, що найближчим часом він насититься. IPv6 був розроблений, щоб подолати це обмеження.

98) Що таке алгоритм RSA?

RSA - це скорочення від алгоритму Рівест-Шаміра-Адлемана. Це найпоширеніший алгоритм шифрування з відкритим ключем, який використовується сьогодні.

99) Що таке сітчаста топологія?

Меш-топологія — це налаштування, у якому кожен пристрій підключено безпосередньо до будь-якого іншого пристрою в мережі. Отже, для кожного пристрою потрібно мати принаймні два мережеві підключення.

100) яка максимальна довжина сегмента мережі 100Base-FX?

Максимально допустима довжина сегмента мережі з використанням 100Base-FX становить 412 метрів. Максимальна довжина всієї мережі – 5 кілометрів.

101) Що таке правило 5-4-3 і в якій архітектурі воно використовується?

Правило 5-4-3 використовується в архітектурах Ethernet 10Base2 і 10Base5. Згідно з цим правилом, у мережі може бути максимум п’ять сегментів, з’єднаних чотирма повторювачами. З цих п’яти сегментів лише три можна заповнити вузлами.

102) Яка різниця між TCP і UDP?

Ось деякі основні відмінності між ними TCP і UDP протоколи:

| TCP | UDP |

|---|---|

| Це протокол, орієнтований на підключення. | Це протокол без підключення. |

| TCP зчитує дані як потоки байтів, і повідомлення передається до меж сегмента. | UDP-повідомлення містять пакети, надіслані один за одним. Він також перевіряє цілісність під час прибуття. |

| Повідомлення TCP передаються через Інтернет від одного комп’ютера до іншого. | Він не заснований на підключенні, тому одна програма може надсилати багато пакетів іншій. |

| TCP переставляє пакети даних у певному порядку. | Протокол UDP не має фіксованого порядку, оскільки всі пакети незалежні один від одного. |

| Швидкість TCP нижча. | UDP є швидшим, оскільки не виконується спроба відновлення помилок. |

| Розмір заголовка 20 байт | Розмір заголовка становить 8 байт. |

| TCP має велику вагу. TCP потрібні три пакети для встановлення з’єднання через сокет, перш ніж можна буде надіслати будь-які дані користувача. | UDP є легким. Немає відстеження з'єднань, упорядкування повідомлень тощо. |

| TCP виконує перевірку помилок, а також здійснює відновлення помилок. | UDP виконує перевірку помилок, але відкидає помилкові пакети. |

| Сегменти подяки | Немає сегментів підтвердження |

| Використання протоколу рукостискання, наприклад SYN, SYN-ACK, ACK | Немає рукостискання (тому протокол без підключення) |

| TCP надійний, оскільки він гарантує доставку даних до маршрутизатора призначення. | У UDP не можна гарантувати доставку даних до місця призначення. |

| TCP пропонує широкі механізми перевірки помилок, оскільки він забезпечує контроль потоку та підтвердження даних. | UDP має лише один механізм перевірки помилок, який використовується для контрольних сум. |

103) Які важливі елементи протоколу?

Ось три найважливіші елементи протоколу:

- Синтаксис: Це формат даних. Це порядок відображення даних.

- семантика: Він описує значення бітів у кожному розділі.

- Timing: О котрій годині та як швидко потрібно надсилати дані.

104) Яка максимальна довжина сегмента мережі 100Base-FX?

Максимальна довжина сегмента мережі з використанням 100Base-FX становить 412 метрів.

105) Що таке декодер?

Декодер — це тип схеми, яка перетворює закодовані дані у вихідний формат. Він також перетворює цифровий сигнал в аналоговий.

106) Що таке Браутер?

Brouter також відомий як Bridge Router. Це пристрій, який одночасно виконує функції моста та маршрутизатора. Як міст може пересилати дані між мережами. Він також направляє дані до певних систем у мережі.

107) Як користуватися VPN?

Використовуючи віртуальну приватну мережу (VPN), користувачі можуть підключатися до мережі організації. Корпоративні компанії, навчальні заклади, державні установи.

108) Чому стандартна модель OSI відома як 802.xx?

Модель OSI була запущена в лютому 1980 року. У 802.XX «80» означає 1980 рік, а «2» означає лютий.

109) Що таке NVT (мережевий віртуальний термінал)?

NVT — це набір попередньо визначених правил для дуже простої взаємодії з віртуальним терміналом. Цей термінал допоможе вам почати сеанс Telnet.

110) Що таке вихідний маршрут?

Вихідний маршрут — це послідовність IP-адрес, яка допомагає ідентифікувати маршрут дейтаграми. Ви можете включити вихідний маршрут у заголовок IP-дейтаграми.

111) Поясніть термін конвеєрної обробки

Конвеєрна розробка описує послідовність процесів. Коли будь-яке нове завдання починається до завершення поточного завдання, це називається секвенуванням.

112) Яка одиниця вимірювання використовується для вимірювання швидкості передачі Ethernet?

Швидкість передачі Ethernet здебільшого вимірюється в Мбіт/с.

113) Яка максимальна довжина кабелю Thinnet?

Довжина кабелю Thinnet становить 185 метрів.

114) Який кабель також називають кабелем RG8?

Товстий кабель також називають кабелем RG8.

115) Чи все ще використовується коаксіальний кабель у комп’ютерній мережі?

Ні, зараз коаксіальний кабель більше не використовується в комп’ютерній мережі.

116) Який кабель використовує роз’єм RJ11?

У більшості телефонних кабелів використовується роз’єм RJ11.

117) Поясніть багатодомний хост

Це хост, який має кілька мережевих інтерфейсів і кілька IP-адрес, називається багатодомним хостом.

118) Поясніть ЕГП

Повною формою EGP є протокол зовнішнього шлюзу. Це протокол маршрутизаторів. Саме сусідні автономні системи допомагають вам визначити набір мереж, до яких ви зможете підключитися всередині або через кожну незалежну систему.

119) Поясніть термін пасивна топологія

Коли комп’ютер у мережі слухає та приймає сигнал, вони називаються пасивною топологією.

120) Яка користь від псевдотелетайпу?

Це фальшивий термінал, який дозволяє зовнішнім машинам підключатися через Telnet або входити в систему. Без цього підключення не може відбутися.

121) Поясніть Redirector

Redirector — це різновид програмного забезпечення, яке перехоплює файл або друкує запити введення/виведення та перетворює їх у мережеві запити. Цей компонент знаходиться під шаром презентації.

122) Що таке тристороннє рукостискання TCP?

ТРИСТОРОННЕ РОЗПОРЯДКУВАННЯ або 3-СТОРОННЕ РОЗВЯЗАННЯ РОЗПОРЯДЖЕННЯ TCP — це процес, який використовується в мережі TCP/IP для встановлення з’єднання між сервером і клієнтом. Це триетапний процес, який вимагає від клієнта та сервера обміну пакетами синхронізації та підтвердження перед початком реального процесу передачі даних.

123) Що таке код Хеммінга?

Код Хеммінга це лінійний код, який корисний для виявлення помилок до двох негайних бітових помилок. Він здатний до однобітових помилок.

У коді Хеммінга джерело кодує повідомлення, додаючи до нього зайві біти. Ці надлишкові біти здебільшого вставляються та генеруються в певних позиціях у повідомленні для виконання процесу виявлення та виправлення помилок.

124) Що таке застосування коду Хеммінга?

Ось кілька поширених застосувань використання коду Хеммінга:

- Супутники

- Пам'ять комп’ютера

- модеми

- PlasmaCAM

- Відкриті роз'єми

- Екрануючий дріт

- Вбудований процесор

125) Які переваги коду Хеммінга?

Ось важливі переваги коду Хеммінга

- Метод коду Хеммінга ефективний у мережах, де потоки даних надаються для однобітових помилок.

- Код Хеммінга не тільки забезпечує виявлення бітової помилки, але також допомагає вам відступити бітову помилку, щоб її можна було виправити.

- Простота використання кодів Хеммінга робить його придатним для використання в пам’яті комп’ютера та виправлення одноразових помилок.

126) Що таке MAC-адреса?

MAC-адреса — це унікальний ідентифікатор, який призначається NIC (контролер/карта мережевого інтерфейсу). Він складається з 48- або 64-бітної адреси, яка пов'язана з мережевим адаптером. MAC-адреса може бути в шістнадцятковому форматі. Повна форма MAC-адреси – це адреса керування доступом до медіа.

127) Навіщо використовувати MAC-адресу?

Ось важливі причини використання MAC-адреси:

- Він забезпечує безпечний спосіб пошуку відправників і одержувачів у мережі.

- MAC-адреса допомагає запобігти небажаному доступу до мережі.

- MAC-адреса – це унікальний номер. Тому його можна використовувати для відстеження пристрою.

- Мережі Wi-Fi в аеропорту використовують MAC-адресу певного пристрою для його ідентифікації.

128) Які існують типи MAC-адрес?

Ось важливі типи MAC-адрес:

- Універсально адміністрована адреса UAA (Universally Administered Address) є найбільш використовуваним типом MAC-адреси. Він надається мережевому адаптеру при виготовленні.

- Локальна адміністрована адресаLAA (локально адміністрована адреса) – це адреса, яка змінює MAC-адресу адаптера. Ви можете призначити цю адресу пристрою, яким користується адміністратор мережі.

129) Які важливі відмінності між MAC-адресою та IP-адресою

Ось деякі відмінності між MAC та IP адреса:

| МАК | IP-адреса |

|---|---|

| MAC-адреса означає адресу керування доступом до медіа. | IP-адреса означає адресу Інтернет-протоколу. |

| Він складається з 48-бітної адреси. | Він складається з 32-бітної адреси. |

| MAC-адреса працює на канальному рівні моделі OSI. | IP-адреса працює на мережевому рівні моделі OSI. |

| Його називають фізичною адресою. | Його називають логічною адресою. |

| Ви можете отримати MAC-адресу будь-якого пристрою за допомогою протоколу ARP. | Ви можете отримати MAC-адресу будь-якого пристрою за протоколом RARP. |

| Класи не використовуються в MAC-адресі. | В IP IPv4 використовує класи A, B, C, D і E. |

130) Що таке аналог Signal?

Аналоговий сигнал — це безперервний сигнал, у якому одна величина, що змінюється в часі, представляє іншу змінну в часі. Цей тип сигналів працює з фізичними величинами та природними явищами, такими як землетрус, частота, вулкан, швидкість вітру, вага, освітлення тощо.

131) Що таке a Digiз Signal?

Цифровий сигнал — це сигнал, який використовується для представлення даних у вигляді послідовності окремих значень у будь-який момент часу. Він може приймати лише одне з фіксованої кількості значень. Цей тип сигналу представляє дійсне число в постійному діапазоні значень.

132) Які відмінності між аналоговим і цифровим сигналом?

Ось основні відмінності між ними Аналог і Digiз Signal:

| Аналоговий | Digiз |

|---|---|

| Аналоговий сигнал — це безперервний сигнал, який представляє фізичні вимірювання. | Digital сигнали - це сигнали, розділені за часом, які генеруються за допомогою цифрової модуляції. |

| Він позначається синусоїдами | Він позначається квадратними хвилями. |

| Він використовує безперервний діапазон значень, які допомагають вам представити інформацію. | Команда Digital signal використовує дискретні 0 і 1 для представлення інформації. |

| Смуга пропускання аналогового сигналу низька | Смуга пропускання цифрового сигналу висока. |

| Аналогове обладнання ніколи не пропонує гнучкої реалізації. | Digiапаратне забезпечення tal пропонує гнучкість у реалізації. |

| Він підходить для передачі аудіо та відео. | Він підходить для обчислювальної техніки та цифрової електроніки. |

| Аналоговий сигнал не пропонує фіксованого діапазону. | DigiСигнал tal має кінцеве число, тобто 0 і 1. |

133) Що таке ЛЮДИНА?

Столична мережа або MAN складається з a комп'ютерної мережі по всьому місту, кампусу коледжу чи невеликому регіону. Цей тип мережі є більшим, ніж локальна мережа, яка здебільшого обмежена однією будівлею чи сайтом. Залежно від типу конфігурації, цей тип мережі дозволяє охоплювати територію від кількох миль до десятків миль.

134) Що таке модем?

Модем (модулятор-демодулятор) - це пристрій, який перетворює аналоговий сигнал в цифрову інформацію. Він також декодує несучі сигнали для демодуляції переданої інформації.

Основна мета модему — створювати сигнал, який можна легко передати та декодувати для відтворення цифрових даних у їх оригінальній формі. Модеми також використовуються для передачі аналогових сигналів, від світлодіодів (LED) до радіо.

135) Які переваги модему?

Ось плюси/переваги модему:

- Більш корисний у підключенні локальної мережі до Інтернету

- Швидкість залежить від вартості

- Модем є найбільш поширеним способом передачі даних.

Ці запитання для співбесіди також допоможуть вам у життєдіяльності (усному)