วิธีถอดรหัสรหัสผ่าน WiFi (แฮ็กเครือข่าย Wi-Fi)

เครือข่ายไร้สายสามารถเข้าถึงได้โดยทุกคนที่อยู่ในรัศมีการส่งสัญญาณของเราเตอร์ ซึ่งทำให้เครือข่ายเหล่านี้เสี่ยงต่อการถูกโจมตี จุดเชื่อมต่อไร้สายมีให้บริการในสถานที่สาธารณะ เช่น สนามบิน ร้านอาหาร สวนสาธารณะ เป็นต้น

ในบทช่วยสอนนี้ เราจะแนะนำให้คุณรู้จักกับเทคนิคทั่วไปที่ใช้ในการหาประโยชน์จากจุดอ่อนในการใช้งานความปลอดภัยของเครือข่ายไร้สาย นอกจากนี้เรายังจะดูมาตรการรับมือบางอย่างที่คุณสามารถนำไปใช้เพื่อป้องกันการโจมตีดังกล่าว

เครือข่ายไร้สายคืออะไร?

เครือข่ายไร้สายคือเครือข่ายที่ใช้คลื่นวิทยุเพื่อเชื่อมโยงคอมพิวเตอร์และอุปกรณ์อื่นๆ เข้าด้วยกัน การดำเนินการเสร็จสิ้นที่เลเยอร์ 1 (ฟิสิคัลเลเยอร์) ของ แบบจำลอง OSI.

วิธีแฮ็กรหัสผ่าน WiFi

ในสถานการณ์จริงนี้ เราจะเรียนรู้วิธีถอดรหัสรหัสผ่าน WiFi เราจะใช้ Cain และ Abel เพื่อถอดรหัสรหัสผ่านเครือข่ายไร้สายที่เก็บไว้ Windows- นอกจากนี้เรายังจะให้ข้อมูลที่เป็นประโยชน์ที่สามารถใช้เพื่อถอดรหัสได้ คีย์ WEP และ WPA ของเครือข่ายไร้สาย

การถอดรหัสรหัสผ่านเครือข่ายไร้สายที่จัดเก็บไว้ใน Windows

ขั้นตอนที่ 1) ดาวน์โหลดเครื่องมือ Cain และ Abel

- ดาวน์โหลด Cain & Abel จากลิงค์ที่ให้ไว้ด้านบน

- เปิดคาอินและอาเบล

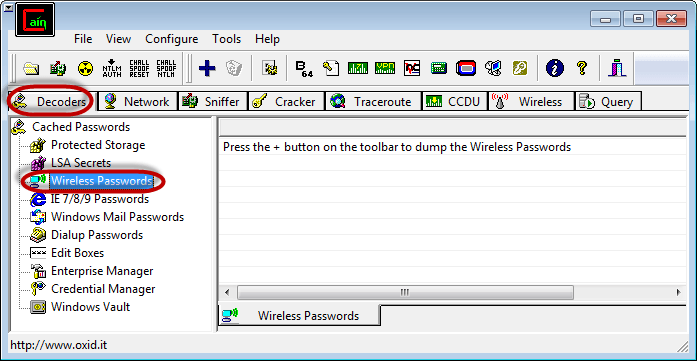

ขั้นตอนที่ 2) เลือกแท็บตัวถอดรหัสและเลือกรหัสผ่านไร้สาย

- ตรวจสอบให้แน่ใจว่าได้เลือกแท็บตัวถอดรหัสแล้ว จากนั้นคลิกที่รหัสผ่านไร้สายจากเมนูนำทางทางด้านซ้ายมือ

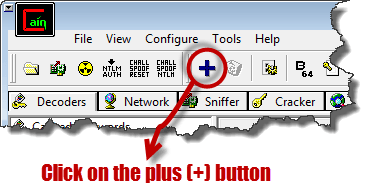

- คลิกที่ปุ่มที่มีเครื่องหมายบวก

ขั้นตอนที่ 3) รหัสผ่านจะปรากฏขึ้น

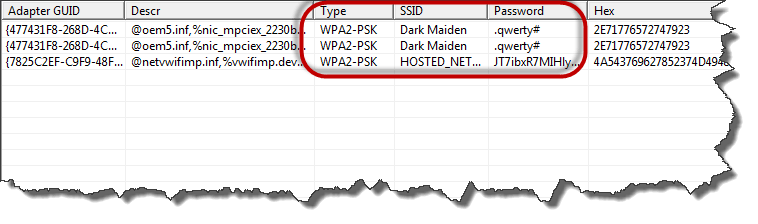

- สมมติว่าคุณเคยเชื่อมต่อกับเครือข่ายไร้สายที่ปลอดภัยมาก่อน คุณจะได้ผลลัพธ์ที่คล้ายกับที่แสดงด้านล่าง

ขั้นตอนที่ 4) รับรหัสผ่านพร้อมกับประเภทการเข้ารหัสและ SSID

- ตัวถอดรหัสจะแสดงประเภทการเข้ารหัส SSID และรหัสผ่านที่ใช้

จะเข้าถึงเครือข่ายไร้สายได้อย่างไร?

คุณจะต้องมีอุปกรณ์ที่รองรับเครือข่ายไร้สาย เช่น แล็ปท็อป แท็บเล็ต สมาร์ทโฟน เป็นต้น นอกจากนี้ คุณจะต้องอยู่ภายในรัศมีการส่งสัญญาณของจุดเชื่อมต่อเครือข่ายไร้สาย อุปกรณ์ส่วนใหญ่ (หากเปิดใช้งานตัวเลือกเครือข่ายไร้สาย) จะแสดงรายชื่อเครือข่ายที่พร้อมใช้งานให้คุณดู หากเครือข่ายไม่ได้รับการป้องกันด้วยรหัสผ่าน คุณเพียงแค่คลิกที่เชื่อมต่อ หากได้รับการป้องกันด้วยรหัสผ่าน คุณจะต้องใช้รหัสผ่านเพื่อเข้าถึง

การรับรองความถูกต้องเครือข่ายไร้สาย

เนื่องจากทุกคนสามารถเข้าถึงเครือข่ายได้อย่างง่ายดายด้วยอุปกรณ์ที่ใช้เครือข่ายไร้สาย เครือข่ายส่วนใหญ่จึงมีการป้องกันด้วยรหัสผ่าน มาดูเทคนิคการรับรองความถูกต้องที่ใช้บ่อยที่สุดบางส่วนกัน

WEP

WEP เป็นตัวย่อสำหรับ Wired Equivalent Privacy ได้รับการพัฒนาสำหรับมาตรฐาน IEEE 802.11 WLAN เป้าหมายคือการให้ความเป็นส่วนตัวเทียบเท่ากับที่ได้รับจากเครือข่ายแบบมีสาย WEP ทำงานโดยการเข้ารหัสข้อมูลที่ส่งผ่านเครือข่ายเพื่อให้ปลอดภัยจากการดักฟัง

การรับรองความถูกต้อง WEP

Open System Authentication (OSA) - วิธีการนี้ให้สิทธิ์การเข้าถึงการตรวจสอบความถูกต้องของสถานีที่ร้องขอตามนโยบายการเข้าถึงที่กำหนดค่าไว้

การตรวจสอบสิทธิ์คีย์ที่ใช้ร่วมกัน (SKA) - วิธีการนี้ส่งไปยังความท้าทายที่เข้ารหัสไปยังสถานีที่ร้องขอการเข้าถึง สถานีเข้ารหัสความท้าทายด้วยกุญแจแล้วตอบสนอง หากความท้าทายที่เข้ารหัสตรงกับค่า AP ระบบจะอนุญาตให้เข้าถึงได้

จุดอ่อนของ WEP

WEP มีข้อบกพร่องและช่องโหว่ด้านการออกแบบที่สำคัญ

- ความสมบูรณ์ของแพ็กเก็ตได้รับการตรวจสอบโดยใช้ Cyclic Redundancy Check (CRC32) การตรวจสอบความสมบูรณ์ของ CRC32 อาจเสียหายได้โดยการดักจับแพ็กเก็ตอย่างน้อยสองแพ็กเก็ต บิตในสตรีมที่เข้ารหัสและเช็คซัมสามารถแก้ไขได้โดยผู้โจมตี เพื่อให้ระบบการตรวจสอบความถูกต้องยอมรับแพ็กเก็ต สิ่งนี้นำไปสู่การเข้าถึงเครือข่ายโดยไม่ได้รับอนุญาต

- WEP ใช้อัลกอริธึมการเข้ารหัส RC4 เพื่อสร้างรหัสสตรีม อินพุตการเข้ารหัสสตรีมประกอบด้วยค่าเริ่มต้น (IV) และคีย์ลับ ความยาวของค่าเริ่มต้น (IV) มีความยาว 24 บิต ในขณะที่คีย์ลับสามารถมีความยาวได้ 40 บิตหรือ 104 บิต ความยาวรวมของทั้งค่าเริ่มต้นและข้อมูลลับสามารถมีความยาวได้ 64 บิตหรือ 128 บิต ค่าที่เป็นไปได้ที่ต่ำกว่าของรหัสลับทำให้ง่ายต่อการถอดรหัส

- การรวมค่าเริ่มต้นที่อ่อนแอไม่ได้เข้ารหัสอย่างเพียงพอ สิ่งนี้ทำให้พวกเขาเสี่ยงต่อการถูกโจมตี

- WEP ขึ้นอยู่กับรหัสผ่าน ทำให้เสี่ยงต่อการถูกโจมตีจากพจนานุกรม

- การจัดการคีย์มีการใช้งานไม่ดี การเปลี่ยนคีย์โดยเฉพาะบนเครือข่ายขนาดใหญ่ถือเป็นเรื่องท้าทาย WEP ไม่มีระบบการจัดการคีย์แบบรวมศูนย์

- ค่าเริ่มต้นสามารถนำมาใช้ซ้ำได้

เนื่องจากข้อบกพร่องด้านความปลอดภัยเหล่านี้ WEP จึงเลิกใช้ WPA แทน

WPA

WPA เป็นตัวย่อสำหรับการเข้าถึงที่มีการป้องกัน Wi-Fi เป็นโปรโตคอลความปลอดภัยที่พัฒนาโดย Wi-Fi Alliance เพื่อตอบสนองต่อจุดอ่อนที่พบใน WEP ใช้ในการเข้ารหัสข้อมูลบน 802.11 WLAN ใช้ค่าเริ่มต้นที่สูงกว่า 48 บิตแทน 24 บิตที่ WEP ใช้ ใช้คีย์ชั่วคราวเพื่อเข้ารหัสแพ็กเก็ต

จุดอ่อน WPA

- การใช้งานการหลีกเลี่ยงการชนกันสามารถใช้งานไม่ได้

- มันมีความเสี่ยงที่จะ การปฏิเสธการโจมตีบริการ

- คีย์พรีแชร์ใช้รหัสผ่าน รหัสผ่านที่อ่อนแอจะเสี่ยงต่อการโจมตีด้วยพจนานุกรม

วิธีถอดรหัสเครือข่าย WiFi (ไร้สาย)

WEP แคร็ก

การแคร็กเป็นกระบวนการใช้ประโยชน์จากจุดอ่อนด้านความปลอดภัยในเครือข่ายไร้สายและการเข้าถึงโดยไม่ได้รับอนุญาต การแคร็ก WEP หมายถึงการหาประโยชน์บนเครือข่ายที่ใช้ WEP เพื่อใช้การควบคุมความปลอดภัย โดยพื้นฐานแล้วรอยแตกร้าวมี 2 ประเภท ได้แก่

- การแคร็กแบบพาสซีฟ– การแคร็กประเภทนี้จะไม่ส่งผลกระทบต่อการรับส่งข้อมูลเครือข่ายจนกว่าการรักษาความปลอดภัย WEP จะถูกแคร็ก เป็นการยากที่จะตรวจจับ

- การแคร็กที่ใช้งานอยู่– การโจมตีประเภทนี้มีผลกระทบต่อการรับส่งข้อมูลเครือข่ายเพิ่มขึ้น ตรวจจับได้ง่ายเมื่อเทียบกับการแตกร้าวแบบพาสซีฟ มีประสิทธิภาพมากกว่าเมื่อเปรียบเทียบกับการแคร็กแบบพาสซีฟ

วิธีแฮ็กรหัสผ่าน WiFi โดยใช้เครื่องมือแฮ็กเกอร์ (WEP Cracking)

- Aircrack– ดมกลิ่นเครือข่ายและแครกเกอร์ WEP เครื่องมือแฮ็กเกอร์รหัสผ่าน WiFi นี้สามารถดาวน์โหลดได้จาก http://www.aircrack-ng.org/

- WEPCrack– นี่คือโปรแกรมแฮ็กเกอร์ Wi-Fi โอเพ่นซอร์สสำหรับทำลายคีย์ลับ 802.11 WEP แอปแฮ็กเกอร์ WiFi สำหรับพีซีนี้เป็นการใช้งานการโจมตี FMS https://wepcrack.sourceforge.net/

- Kismet– แฮ็กเกอร์รหัสผ่าน WiFi ออนไลน์นี้จะตรวจจับเครือข่ายไร้สายทั้งที่มองเห็นและซ่อนไว้ ดมกลิ่นแพ็กเก็ตและตรวจจับการบุกรุก https://www.kismetwireless.net/

- เว็บถอดรหัสเครื่องมือแฮ็ครหัสผ่าน WiFi นี้ใช้การโจมตีด้วยพจนานุกรมเพื่อเจาะคีย์ WEP เครื่องมือนี้มีเครื่องสร้างคีย์ของตัวเองและใช้ตัวกรองแพ็กเก็ตเพื่อแฮ็ครหัสผ่าน WiFi https://wepdecrypt.sourceforge.net/

การแคร็ก WPA

WPA ใช้คีย์หรือรหัสผ่านที่แชร์ล่วงหน้า 256 รายการสำหรับการตรวจสอบสิทธิ์ ข้อความรหัสผ่านสั้นๆ เสี่ยงต่อการโจมตีจากพจนานุกรมและการโจมตีอื่นๆ ที่สามารถนำมาใช้ได้ ถอดรหัสรหัสผ่านเครื่องมือออนไลน์แฮ็กเกอร์ WiFi ต่อไปนี้สามารถใช้เพื่อแคร็กคีย์ WPA ได้

- คาวแพตตี้- เครื่องมือถอดรหัสรหัสผ่าน WiFi นี้ใช้เพื่อถอดรหัสคีย์ที่แชร์ล่วงหน้า (PSK) โดยใช้การโจมตีแบบเดรัจฉาน http://wirelessdefence.org/Contents/coWPAttyMain.htm

- Cain & Abel– เครื่องมือแฮ็กเกอร์ WiFi สำหรับพีซีนี้สามารถใช้เพื่อถอดรหัสไฟล์ที่จับภาพได้ โปรแกรมดมอื่นๆ เช่น Wireshark- ไฟล์จับภาพอาจมีเฟรมที่เข้ารหัส WEP หรือ WPA-PSK https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

ประเภทการโจมตีทั่วไป

- การดมกลิ่น– สิ่งนี้เกี่ยวข้องกับการสกัดกั้นแพ็กเก็ตขณะถูกส่งผ่านเครือข่าย ข้อมูลที่บันทึกไว้สามารถถอดรหัสได้โดยใช้เครื่องมือเช่น Cain & Abel.

- การโจมตีด้วยชายกลาง (MITM)– สิ่งนี้เกี่ยวข้องกับการดักฟังบนเครือข่ายและการจับข้อมูลที่ละเอียดอ่อน

- การโจมตีการปฏิเสธการบริการ– จุดประสงค์หลักของการโจมตีนี้คือการปฏิเสธทรัพยากรเครือข่ายของผู้ใช้ที่ถูกต้องตามกฎหมาย FataJack สามารถใช้ในการโจมตีประเภทนี้ได้ เพิ่มเติมเกี่ยวกับเรื่องนี้ใน บทความ

การแคร็กคีย์ WEP/WPA ของเครือข่ายไร้สาย

สามารถถอดรหัสคีย์ WEP/WPA ที่ใช้เพื่อเข้าถึงเครือข่ายไร้สายได้ การทำเช่นนั้นต้องใช้ทรัพยากรซอฟต์แวร์และฮาร์ดแวร์และความอดทน ความสำเร็จของการโจมตีการแฮ็กรหัสผ่าน WiFi ดังกล่าวยังขึ้นอยู่กับว่าผู้ใช้เครือข่ายเป้าหมายนั้นใช้งานและไม่ได้ใช้งานมากน้อยเพียงใด

เราจะให้ข้อมูลพื้นฐานแก่คุณเพื่อช่วยให้คุณเริ่มต้นได้ Backtrack เป็นระบบปฏิบัติการรักษาความปลอดภัยที่ใช้ Linux ได้รับการพัฒนาบน Ubuntu- Backtrack มาพร้อมกับเครื่องมือรักษาความปลอดภัยมากมาย Backtrack สามารถใช้เพื่อรวบรวมข้อมูล ประเมินช่องโหว่ และดำเนินการหาประโยชน์เหนือสิ่งอื่นใด

เครื่องมือยอดนิยมบางอย่างที่ย้อนรอยมีรวมถึง;

- Metasploit

- Wireshark

- Aircrack-ง

- nmap

- Offcrack

การแคร็กคีย์เครือข่ายไร้สายต้องใช้ความอดทนและทรัพยากรตามที่กล่าวข้างต้น อย่างน้อยที่สุด คุณจะต้องมีเครื่องมือต่อไปนี้

อะแดปเตอร์เครือข่ายไร้สายที่มีความสามารถในการแทรกแพ็กเก็ต (ฮาร์ดแวร์)

- กาลี Operaระบบ ting: คุณสามารถดาวน์โหลดได้จากที่นี่ https://www.kali.org/get-kali/

- อยู่ภายในรัศมีเครือข่ายเป้าหมาย: หากผู้ใช้เครือข่ายเป้าหมายใช้งานและเชื่อมต่ออยู่ โอกาสในการแคร็กเครือข่ายจะดีขึ้นอย่างมาก

- ความรู้: ลินุกซ์ ระบบปฏิบัติการและความรู้การทำงานของ Aircrack และสคริปต์ต่างๆ

- ความอดทน: การแคร็กคีย์อาจใช้เวลาสักครู่ขึ้นอยู่กับปัจจัยหลายประการซึ่งบางอย่างอาจอยู่นอกเหนือการควบคุมของคุณ ปัจจัยที่อยู่นอกเหนือการควบคุมของคุณ ได้แก่ ผู้ใช้เครือข่ายเป้าหมายที่ใช้งานเครือข่ายดังกล่าวในขณะที่คุณดมแพ็กเก็ตข้อมูล

วิธีรักษาความปลอดภัยการรั่วไหลของ Wi-Fi

ในการลดการโจมตีเครือข่ายไร้สาย องค์กรสามารถนำนโยบายต่อไปนี้มาใช้ได้

- การเปลี่ยนรหัสผ่านเริ่มต้นที่มาพร้อมกับฮาร์ดแวร์

- การเปิดใช้งานกลไกการรับรองความถูกต้อง

- สามารถจำกัดการเข้าถึงเครือข่ายได้โดยอนุญาตเฉพาะผู้ที่ลงทะเบียนเท่านั้น ที่อยู่ MAC.

- การใช้คีย์ WEP และ WPA-PSK ที่แข็งแกร่ง รวมถึงสัญลักษณ์ ตัวเลข และอักขระ ช่วยลดโอกาสที่คีย์จะถูกถอดรหัสโดยใช้พจนานุกรมและการโจมตีแบบบรูทฟอร์ซ

- ซอฟต์แวร์ไฟร์วอลล์ ยังสามารถช่วยลดการเข้าถึงโดยไม่ได้รับอนุญาตได้อีกด้วย

สรุป

- คลื่นการส่งผ่านเครือข่ายไร้สายสามารถถูกมองเห็นโดยบุคคลภายนอกได้ ซึ่งอาจทำให้เกิดความเสี่ยงด้านความปลอดภัยได้หลายประการ

- WEP เป็นตัวย่อสำหรับ Wired Equivalent Privacy มีข้อบกพร่องด้านความปลอดภัยซึ่งทำให้ง่ายต่อการแตกหักเมื่อเปรียบเทียบกับการใช้งานด้านความปลอดภัยอื่นๆ

- WPA เป็นตัวย่อสำหรับการเข้าถึงที่มีการป้องกัน Wi-Fi มีความปลอดภัยเมื่อเทียบกับ WEP

- ระบบตรวจจับการบุกรุกสามารถช่วยตรวจจับการเข้าถึงที่ไม่ได้รับอนุญาต

- นโยบายความปลอดภัยที่ดีสามารถช่วยปกป้องเครือข่ายได้