Topp 100+ cybersäkerhetsintervjufrågor och svar

Cybersäkerhetsintervjufrågor och svar för nybörjare

1) Vad är cybersäkerhet?

Cybersäkerhet avser skydd av hårdvara, mjukvara och data från angripare. Det primära syftet med cybersäkerhet är att skydda mot cyberattacker som att komma åt, ändra eller förstöra känslig information.

2) Vilka är delarna av cybersäkerhet?

De viktigaste delarna av cybersäkerhet är:

- Informationssäkerhet

- Nätverkssäkerhet

- Operanationell säkerhet

- Applikationssäkerhet

- Utbildning för slutanvändare

- Affärs kontinuitetsplanering

3) Vilka är fördelarna med cybersäkerhet?

Fördelarna med cybersäkerhet är följande:

- Det skyddar verksamheten mot ransomware, skadlig programvara, social ingenjörskonst och nätfiske.

- Det skyddar slutanvändare.

- Det ger bra skydd för både data och nätverk.

- Öka återhämtningstiden efter ett brott.

- Cybersäkerhet förhindrar obehöriga användare.

4) Definiera kryptografi.

Det är en teknik som används för att skydda information från tredje part som kallas motståndare. Kryptografi låter avsändaren och mottagaren av ett meddelande läsa dess detaljer.

5) Gör skillnad på IDS och IPS.

Intrångsdetektionssystem (IDS) upptäcker intrång. Administratören måste vara försiktig när han förhindrar intrång. I Intrusion Prevention System (IPS) hittar systemet intrånget och förhindrar det.

6) Vad är CIA?

Sekretess, Integrity, och Tillgänglighet (CIA) är en populär modell som är utformad för att utveckla en säkerhetspolicy. CIA-modellen består av tre koncept:

- Sekretess: Se till att endast en auktoriserad användare kommer åt den känsliga informationen.

- Integrity: Integrity betyder att informationen är i rätt format.

- Tillgänglighet: Se till att data och resurser är tillgängliga för användare som behöver dem.

7) Vad är en brandvägg?

Det är ett säkerhetssystem designat för nätverket. En brandvägg är inställd på gränserna för alla system eller nätverk som övervakar och kontrollerar nätverkstrafik. Brandväggar används oftast för att skydda systemet eller nätverket från skadlig programvara, maskar och virus. Brandväggar kan också förhindra innehållsfiltrering och fjärråtkomst.

8) Förklara Traceroute

Det är ett verktyg som visar paketvägen. Den listar alla punkter som paketet passerar igenom. Traceroute används mest när paketet inte når destinationen. Traceroute används för att kontrollera var anslutningen bryts eller stannar eller för att identifiera felet.

9) Gör skillnad på HIDS och NIDS.

| Parameter | HIDS | BO |

|---|---|---|

| Användning | HIDS används för att upptäcka intrången. | NIDS används för nätverket. |

| Vad gör den? | Den övervakar misstänkta systemaktiviteter och trafik för en specifik enhet. | Den övervakar trafiken för alla enheter i nätverket. |

10) Förklara SSL

SSL står för Secure Sockets Layer. Det är en teknik som skapar krypterade anslutningar mellan en webbserver och en webbläsare. Det används för att skydda informationen i onlinetransaktioner och digitala betalningar för att upprätthålla dataintegriteten.

11) Vad menar du med dataläckage?

Dataläckage är en otillåten överföring av data till omvärlden. Dataläckage sker via e-post, optiska media, bärbara datorer och USB-nycklar.

12) Förklara brute force-attacken. Hur kan man förhindra det?

Det är en trial-and-error-metod för att ta reda på rätt lösenord eller PIN-kod. Hackare provar upprepade gånger alla kombinationer av referenser. I många fall är brute force-attacker automatiserade där programvaran automatiskt arbetar för att logga in med referenser. Det finns sätt att förhindra Brute Force-attacker. Dom är:

- Ställa in lösenordslängd.

- Öka lösenordskomplexiteten.

- Ställ in gräns för inloggningsfel.

13) Vad är portskanning?

Det är tekniken för att identifiera öppna portar och tjänster som är tillgängliga på en specifik värd. Hackare använder portskanningsteknik för att hitta information i skadliga syften.

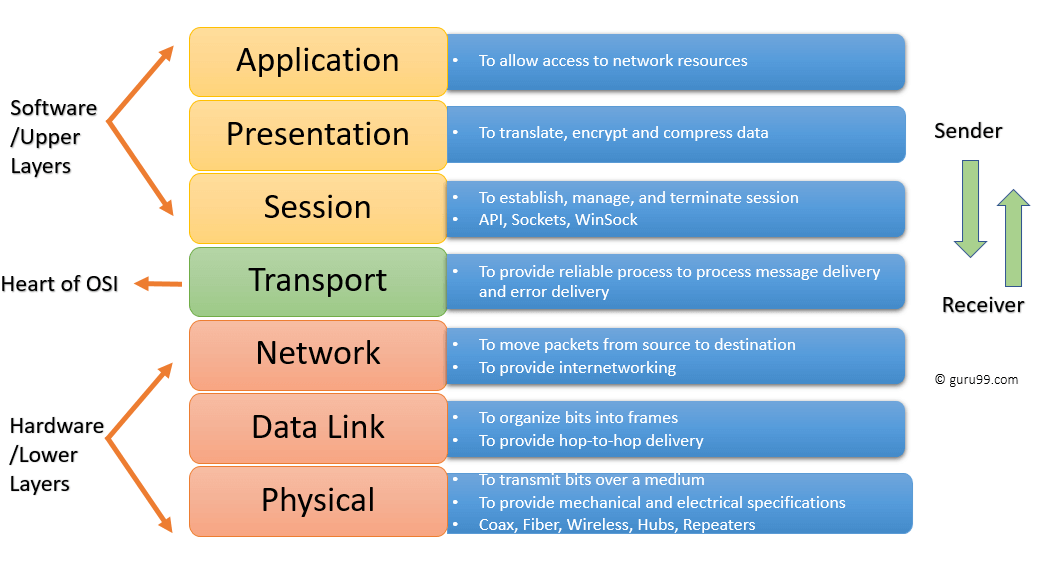

14) Namnge de olika lagren i OSI-modellen.

Sju olika lager av OSI-modeller är följande:

- Fysiskt lager

- Datalänkskikt

- Nätverkslager

- Transportlager

- Layer session

- Presentationslager

- Applikationslager

15) Vad är ett VPN?

VPN står för Virtual Private Network. Det är en nätverksanslutningsmetod för att skapa en krypterad och säker anslutning. Denna metod skyddar data från störningar, snooping, censur.

16) Vad är black hat hackers?

Black hat hackers är människor som har goda kunskaper om att bryta nätverkssäkerhet. Dessa hackare kan generera skadlig programvara för personlig ekonomisk vinning eller andra skadliga skäl. De bryter sig in i ett säkert nätverk för att modifiera, stjäla eller förstöra data så att nätverket inte kan användas av auktoriserade nätverksanvändare.

17) Vad är white hat hackers?

White hat hackers eller säkerhetsspecialister är specialiserade på Penetrationstest. De skyddar en organisations informationssystem.

18) Vad är grey hat hackers?

Gray hat hackers är datorhackare som ibland bryter mot etiska normer, men de har inte uppsåt.

19) Hur återställer jag en lösenordsskyddad BIOS-konfiguration?

Det finns olika sätt att återställa BIOS-lösenordet. Några av dem är följande:

- Ta bort CMOS-batteriet.

- Genom att använda programvaran.

- Genom att använda en moderkortsbygel.

- Genom att använda MS-DOS.

20) Vad är MITM-attack?

En MITM eller Man-in-the-Middle är en typ av attack där en angripare avlyssnar kommunikation mellan två personer. Huvudavsikten med MITM är att få tillgång till konfidentiell information.

21) Definiera ARP och dess arbetsprocess.

Det är ett protokoll som används för att hitta MAC-adresser associerade med IPv4-adresser. Detta protokoll fungerar som ett gränssnitt mellan OSI-nätverket och OSI-länkskiktet.

22) Förklara botnät.

Det är ett antal internetanslutna enheter som servrar, mobila enheter, IoT-enheter och datorer som är infekterade och kontrollerade av skadlig programvara.

23) Vad är den största skillnaden mellan SSL och TLS?

Den största skillnaden mellan dessa två är att SSL verifierar avsändarens identitet. SSL hjälper dig att spåra personen du kommunicerar med. TLS erbjuder en säker kanal mellan två klienter.

24) Vad är förkortningen av CSRF?

CSRF står för Cross-Site Request Forgery.

25) Vad är 2FA? Hur implementerar man det för en offentlig webbplats?

TFA står för Two Factor Authentication. Det är en säkerhetsprocess för att identifiera den person som använder ett onlinekonto. Användaren ges åtkomst endast efter att ha visat bevis för autentiseringsenheten.

Cybersäkerhetsintervjufrågor och svar för erfarna

26) Förklara skillnaden mellan asymmetrisk och symmetrisk kryptering.

Symmetrisk kryptering kräver samma nyckel för kryptering och dekryptering. Å andra sidan behöver asymmetrisk kryptering olika nycklar för kryptering och dekryptering.

27) Vad är den fullständiga formen av XSS?

XSS står för cross-site scripting.

28) Förklara WAF

WAF står för Web Application Firewall. WAF används för att skydda applikationen genom att filtrera och övervaka inkommande och utgående trafik mellan webbapplikation och internet.

29) Vad är hacking?

Hacking är en process för att hitta svagheter i datorer eller privata nätverk för att utnyttja dess svagheter och få åtkomst.

Till exempel att använda lösenordsknäckningsteknik för att få tillgång till ett system.

30) Vilka är hackare?

En hackare är en person som hittar och utnyttjar svagheterna i datorsystem, smartphones, surfplattor eller nätverk för att få åtkomst. Hackare är väl erfarna datorprogrammerare med kunskap om datorsäkerhet.

31) Vad är nätverkssniffning?

Nätverkssnuffning är ett verktyg som används för att analysera datapaket som skickas över ett nätverk. Detta kan göras av det specialiserade programmet eller hårdvaruutrustningen. Sniffning kan användas för att:

- Fånga känslig information som lösenord.

- Avlyssna chattmeddelanden

- Övervaka datapaket över ett nätverk

32) Vad är betydelsen av DNS-övervakning?

Yong-domäner infekteras lätt med skadlig programvara. Du måste använda DNS-övervakningsverktyg för att identifiera skadlig programvara.

33) Definiera processen för saltning. Vad är nyttan med saltning?

Saltning är den processen för att förlänga längden på lösenord genom att använda specialtecken. För att använda saltning är det mycket viktigt att känna till hela mekanismen för saltning. Användningen av saltning är att skydda lösenord. Det förhindrar också att angripare testar kända ord i hela systemet.

Till exempel läggs Hash(“QxLUF1bgIAdeQX”) till varje lösenord för att skydda ditt lösenord. Det kallas som salt.

34) Vad är SSH?

SSH står för Secure Socket Shell eller Secure Shell. Det är en verktygssvit som ger systemadministratörer ett säkert sätt att komma åt data på ett nätverk.

35) Räcker SSL-protokollet för nätverkssäkerhet?

SSL verifierar avsändarens identitet, men det ger ingen säkerhet när data väl har överförts till servern. Det är bra att använda server-side kryptering och hashing för att skydda servern mot ett dataintrång.

36) Vad är black box-testning och white box-testning?

- Black box-testning: Det är en mjukvarutestmetod där den interna strukturen eller programkoden är dold.

- White box-testning: En mjukvarutestmetod där den interna strukturen eller programmet är känt av testaren.

37) Förklara sårbarheter i nätverkssäkerhet.

Sårbarheter hänvisar till den svaga punkten i programvarukod som kan utnyttjas av en hotaktör. De finns oftast i en applikation som SaaS (Software as a Service).

38) Förklara TCP Trevägshandskakning.

Det är en process som används i ett nätverk för att skapa en anslutning mellan en lokal värd och server. Denna metod kräver att klienten och servern förhandlar om synkroniserings- och bekräftelsepaket innan kommunikationen påbörjas.

39) Definiera termen kvarstående risk. Vilka är tre sätt att hantera risker?

Det är ett hot som balanserar riskexponering efter att ha hittat och eliminerat hot.

Tre sätt att hantera risker är:

- Minska det

- Undvika det

- Acceptera det.

40) Definiera Exfiltration.

Dataexfiltrering avser otillåten överföring av data från ett datorsystem. Denna överföring kan vara manuell och utföras av alla som har fysisk tillgång till en dator.

41) Vad är exploatering i nätverkssäkerhet?

En exploit är en metod som används av hackare för att komma åt data på ett obehörigt sätt. Det är inkorporerat i skadlig programvara.

42) Vad menar du med penetrationstest?

Det är processen att kontrollera exploateringsbara sårbarheter på målet. Inom webbsäkerhet används den för att utöka webbapplikationens brandvägg.

43) Lista upp några av de vanliga cyberattackerna.

Följande är de vanliga cyberattacker som kan användas av hackare för att skada nätverket:

- malware

- Nätfiske

- Lösenordsattacker

- DDoS

- Mannen i mitten

- Kör efter nedladdningar

- skadliga annonser

- Rogue programvara

44) Hur gör man användarautentiseringsprocessen säkrare?

För att autentisera användare måste de uppge sin identitet. ID och nyckel kan användas för att bekräfta användarens identitet. Detta är ett idealiskt sätt hur systemet ska auktorisera användaren.

45) Förklara begreppet cross-site scripting.

Cross-site scripting hänvisar till en nätverkssäkerhetssårbarhet där skadliga skript injiceras på webbplatser. Denna attack inträffar när angripare tillåter en opålitlig källa att injicera kod i en webbapplikation.

46) Namnge protokollet som sänder informationen över alla enheter.

Internet Group Management Protocol eller IGMP är ett kommunikationsprotokoll som används i spel- eller videoströmning. Det underlättar för routrar och andra kommunikationsenheter att skicka paket.

47) Hur skyddar man e-postmeddelanden?

Använd chifferalgoritm för att skydda e-post, kreditkortsinformation och företagsdata.

48) Vilka är riskerna med offentligt Wi-Fi?

Offentligt Wi-Fi har många säkerhetsproblem. Wi-Fi-attacker inkluderar karma-attack, sniffning, krigskörning, brute force attack, etc.

Offentligt Wi-Fi kan identifiera data som skickas via en nätverksenhet som e-postmeddelanden, webbhistorik, lösenord och kreditkortsdata.

49) Vad är datakryptering? Varför är det viktigt i nätverkssäkerhet?

Datakryptering är en teknik där avsändaren omvandlar meddelandet till en kod. Det tillåter endast behörig användare att få åtkomst.

50) Förklara den huvudsakliga skillnaden mellan Diffie-Hellman och RSA.

Diffie-Hellman är ett protokoll som används vid utbyte av nyckel mellan två parter medan RSA är en algoritm som fungerar på grundval av två nycklar som kallas privat och offentlig nyckel.

51) Vad är ett fjärrskrivbordsprotokoll?

Remote Desktop Protocol (RDP) är utvecklat av Microsoft, som tillhandahåller GUI för att ansluta två enheter över ett nätverk.

Användaren använder RDP-klientprogramvara för att tjäna detta syfte medan andra enheter måste köra RDP-serverprogramvara. Detta protokoll är speciellt utformat för fjärrhantering och för åtkomst till virtuella datorer, applikationer och terminalserver.

52) Definiera Forward Sekretess.

Forward Secrecy är en säkerhetsåtgärd som säkerställer integriteten hos den unika sessionsnyckeln i händelse av att den långsiktiga nyckeln äventyras.

53) Förklara begreppet IV i kryptering.

IV står för den initiala vektorn är ett godtyckligt tal som används för att säkerställa att identisk text krypteras till olika chiffertexter. Krypteringsprogrammet använder detta nummer endast en gång per session.

54) Förklara skillnaden mellan strömchiffer och blockchiffer.

| Parameter | Streama Chiffer | Blockera chiffer |

|---|---|---|

| Hur fungerar det? | Streamchiffer fungerar på små klartextenheter | Blockchiffer fungerar på stora datablock. |

| Kodkrav | Det kräver mindre kod. | Det kräver mer kod. |

| Användning av nyckel | Nyckeln används endast en gång. | Återanvändning av nyckel är möjlig. |

| Ansökan | Säkert uttagslager. | Filkryptering och databas. |

| Användning | Strömchiffer används för att implementera hårdvara. | Blockchiffer används för att implementera programvara. |

55) Ge några exempel på en symmetrisk krypteringsalgoritm.

Följande är några exempel på symmetrisk krypteringsalgoritm.

- RCx

- blåsfisk

- Rijndael (AES)

- DES

56) Vad är förkortningen av ECB och CBC?

Den fullständiga formen av ECB är Electronic Codebook, och den fullständiga formen av CBC är Cipher Block Chaining.

57) Förklara en buffertspillattack.

Buffer overflow attack är en attack som drar fördel av en process som försöker skriva mer data till ett minnesblock med fast längd.

58) Definiera spionprogram.

Spionprogram är en skadlig programvara som syftar till att stjäla data om organisationen eller personen. Denna skadliga programvara kan skada organisationens datorsystem.

59) Vad är identitetsstöld?

Det är en mekanism för att tilldela användarkontot till en okänd användare.

60) Vad menar du med SRM?

SRM står för Security Reference Monitor tillhandahåller rutiner för datordrivrutiner att ge åtkomsträttigheter till objekt.

61) Vad är ett datavirus?

Ett virus är en skadlig programvara som körs utan användarens medgivande. Virus kan konsumera datorresurser, såsom CPU-tid och minne. Ibland gör viruset ändringar i andra datorprogram och sätter in sin egen kod för att skada datorsystemet.

Ett datavirus kan användas för att:

- Få tillgång till privata data som användar-ID och lösenord

- Visa irriterande meddelanden för användaren

- Korrupta data i din dator

- Logga användarens tangenttryckningar

62) Vad menar du med Authenticode?

Authenticode är en teknik som identifierar utgivaren av Authenticode-skyltprogramvaran. Det tillåter användare att säkerställa att programvaran är äkta och inte innehåller något skadligt program.

63) Definiera CryptoAPI

CryptoAPI är en samling av krypterings-API:er som tillåter utvecklare att skapa ett projekt på ett säkert nätverk.

64) Förklara steg för att säkra webbservern.

Följ följande steg för att säkra din webbserver:

- Uppdatera äganderätten till filen.

- Håll din webbserver uppdaterad.

- Inaktivera extra moduler i webbservern.

- Ta bort standardskript.

65) Vad är Microsoft Baseline Security Analyzer?

Microsoft Baseline Security Analyzer eller MBSA är ett grafiskt och kommandoradsgränssnitt som tillhandahåller en metod för att hitta saknade säkerhetsuppdateringar och felkonfigurationer.

66) Vad är etisk hacking?

Etiskt hackande är en metod för att förbättra säkerheten i ett nätverk. Med den här metoden fixar hackare sårbarheter och svagheter i datorn eller nätverket. Etiska hackare använder mjukvaruverktyg för att säkra systemet.

67) Förklara social ingenjörskonst och dess attacker.

Social ingenjörskonst är termen som används för att övertyga människor att avslöja konfidentiell information.

Det finns huvudsakligen tre typer av social ingenjörsattacker: 1) Människobaserade, 2) Mobilbaserade och 3) Datorbaserade.

- Människobaserad attack: De kan låtsas som en äkta användare som begär högre auktoritet att avslöja privat och konfidentiell information om organisationen.

- Datorbaserad attack: I denna attack skickar angripare falska e-postmeddelanden för att skada datorn. De ber folk att vidarebefordra sådan e-post.

- Mobilbaserad attack: Angriparen kan skicka SMS till andra och samla in viktig information. Om någon användare laddar ner en skadlig app kan den missbrukas för att komma åt autentiseringsinformation.

68) Vad är IP- och MAC-adresser?

IP-adress är förkortningen för Internet Protocol-adress. En internetprotokolladress används för att unikt identifiera en dator eller enhet som skrivare, lagringsdiskar i ett datornätverk.

MAC-adress är förkortningen för Media Access Control-adress. MAC-adresser används för att unikt identifiera nätverksgränssnitt för kommunikation i det fysiska lagret av nätverket.

69) Vad menar du med en mask?

En mask är en typ av skadlig programvara som replikerar från en dator till en annan.

70) Ange skillnaden mellan virus och mask

| Parameter | virus | Worm |

|---|---|---|

| Hur infekterar de en dator? | Den infogar skadlig kod i en specifik fil eller program. | Skapa kopia och sprid med e-postklient. |

| Dependency | Virus behöver ett värdprogram för att fungera | De kräver ingen värd för att fungera korrekt. |

| Länkad med filer | Den är länkad till .com, .xls, .exe, .doc, etc. | Den är länkad till vilken fil som helst i ett nätverk. |

| Påverkar hastighet | Det är långsammare än mask. | Det går snabbare jämfört med ett virus. |

71) Nämn några verktyg som används för paketsniffning.

Följande är några verktyg som används för paketsniffning.

- Tcpdump

- Kismet

- Wireshark

- Network

- Dsniff

72) Förklara antivirussensorsystem

Antivirus är ett mjukvaruverktyg som används för att identifiera, förhindra eller ta bort virus som finns i datorn. De utför systemkontroller och ökar säkerheten för datorn regelbundet.

73) Lista upp typerna av snisattacker.

Olika typer av snisattacker är:

- Protokoll sniffa

- Webblösenordsnuffning

- sniffning på applikationsnivå

- TCP-sessionsstöld

- LAN-sniffning

- ARP Sniffning

74) Vad är en distribuerad denial-of-service attack (DDoS)?

Det är en attack där flera datorer attackerar webbplats, server eller någon nätverksresurs.

75) Förklara konceptet med sessionskapning.

TCP-sessionskapning är missbruk av en giltig datorsession. IP-spoofing är den vanligaste metoden för sessionskapning. I den här metoden använder angripare IP-paket för att infoga ett kommando mellan två noder i nätverket.

76) Lista över olika metoder för sessionskapning.

Olika metoder för sessionskapning är:

- Använder paketsniffers

- Cross-Site Scripting (XSS Attack)

- IP Spoofing

- Blind attack

77) Vad är hackningsverktyg?

Hackningsverktyg är datorprogram och skript som hjälper dig att hitta och utnyttja svagheter i datorsystem, webbapplikationer, servrar och nätverk. Det finns varianter av sådana verktyg tillgängliga på marknaden. Vissa av dem är öppen källkod, medan andra är en kommersiell lösning.

78) Förklara honungskruka och dess typer.

Honeypot är ett lockbetingssystem som registrerar alla transaktioner, interaktioner och handlingar med användare.

Honeypotten klassificeras i två kategorier: 1) Produktionshonungskruka och 2) Forskningshonungskruka.

- Produktionshonungskruka: Den är utformad för att fånga verklig information för administratören att få tillgång till sårbarheter. De placeras vanligtvis i produktionsnätverk för att öka säkerheten.

- Forskning Honeypott: Den används av utbildningsinstitutioner och organisationer i det enda syftet att undersöka motiven och taktiken hos back-hat-gemenskapen för att rikta in sig på olika nätverk.

79) Nämn vanliga krypteringsverktyg.

Verktyg som är tillgängliga för kryptering är följande:

- RSA

- Tvåfiskar

- AES

- Trippel DES

80) Vad är Backdoor?

Det är en typ av skadlig kod där säkerhetsmekanismer förbigås för att komma åt ett system.

81) Är det rätt att skicka inloggningsuppgifter via e-post?

Det är inte rätt att skicka inloggningsuppgifter via e-post eftersom om du skickar någon användar-id och lösenord med posten är chansen för e-postattacker stor.

82) Förklara 80/20-regeln för nätverkande?

Denna regel är baserad på procentandelen nätverkstrafik, där 80 % av all nätverkstrafik ska förbli lokal medan resten av trafiken ska dirigeras mot ett permanent VPN.

83) Definiera WEP-sprickning.

Det är en metod som används för ett säkerhetsintrång i trådlösa nätverk. Det finns två typer av WEP-sprickning: 1) Aktiv sprickbildning och 2) Passiv sprickbildning.

84) Vad är olika WEP-krackningsverktyg?

Välkända WEP-krackningsverktyg är:

- Aircrack

- WebDecrypt

- Kismet

- WEPCrack

85) Vad är en säkerhetsrevision?

Säkerhetsrevision är en intern inspektion av applikationer och operativsystem för säkerhetsbrister. En revision kan också göras via rad för rad kontroll av kod.

86) Förklara nätfiske.

Det är en teknik som används för att få ett användarnamn, lösenord och kreditkortsuppgifter från andra användare.

87) Vad är kryptering i nanoskala?

Nanokryptering är ett forskningsområde som ger robust säkerhet till datorer och förhindrar dem från att hacka.

88) Definiera säkerhetstestning?

Säkerhetstestning definieras som en typ av mjukvarutestning som säkerställer att mjukvarusystem och applikationer är fria från alla sårbarheter, hot, risker som kan orsaka en stor förlust.

89) Förklara säkerhetsskanning.

Säkerhetsskanning innebär att identifiera nätverks- och systemsvagheter och tillhandahåller senare lösningar för att minska dessa risker. Denna skanning kan utföras för både manuell och automatisk skanning.

90) Namnge tillgängliga hackningsverktyg.

Följande är en lista över användbara hackningsverktyg.

- Acunetix

- WebInspect

- Förmodligen

- netsparker

- Arg IP-skanner:

- Burp Suite

- Savvius

91) Vad är betydelsen av penetrationstestning i ett företag?

Här är två vanliga tillämpningar av penetrationstestning.

- Finansiella sektorer som börser, investeringsbanker vill att deras data ska vara säkrad, och penetrationstestning är avgörande för att säkerställa säkerheten.

- I fallet om mjukvarusystemet redan är hackat och organisationen vill avgöra om några hot fortfarande finns i systemet för att undvika framtida hack.

92) Vilka är nackdelarna med penetrationstestning?

Nackdelarna med penetrationstestning är:

- Penetrationstestning kan inte hitta alla sårbarheter i systemet.

- Det finns begränsningar av tid, budget, omfattning, färdigheter hos penetrationstestare.

- Dataförlust och korruption

- Nedtid är hög vilket ökar kostnaderna

93) Förklara säkerhetshot

Säkerhetshot definieras som en risk som kan stjäla konfidentiell data och skada datorsystem såväl som organisation.

94) Vad är fysiska hot?

Ett fysiskt hot är en potentiell orsak till en incident som kan resultera i förlust eller fysisk skada på datorsystemen.

95) Ge exempel på icke-fysiska hot

Följande är några exempel på icke-fysiskt hot:

- Förlust av känslig information

- Förlust eller korruption av systemdata

- Cybersäkerhetsbrott

- Störa affärsverksamhet som är beroende av datorsystem

- Olaglig övervakning av verksamhet på datasystem

96) Vad är trojanskt virus?

Trojan är en skadlig kod som används av hackare och cybertjuvar för att få tillgång till vilken dator som helst. Här använder angripare social ingenjörsteknik för att köra trojanen på systemet.

97) Definiera SQL-injektion

Det är en attack som förgiftar skadliga SQL-satser till databasen. Det hjälper dig att dra nytta av designbristerna i dåligt designade webbapplikationer för att utnyttja SQL-satser för att exekvera skadlig SQL-kod. I många situationer kan en angripare eskalera SQL-injektionsattack för att utföra andra attacker, dvs. denial-of-service attack.

98) Lista säkerhetssårbarheter enligt Open Web Application Security Project (OWASP).

Säkerhetssårbarheter enligt säkerhetsprojekt för öppna webbapplikationer är följande:

- SQL Injection

- Överföringsförfalskning på flera platser

- Osäker kryptografisk lagring

- Trasig autentisering och sessionshantering

- Otillräckligt transportlagerskydd

- Ovaliderade omdirigeringar och vidarebefordran

- Det gick inte att begränsa URL-åtkomst

99) Definiera en åtkomsttoken.

En åtkomsttoken är en referens som används av systemet för att kontrollera om API:et ska beviljas till ett visst objekt eller inte.

100) Förklara ARP-förgiftning

ARP (Address Resolution Protocol)-förgiftning är en typ av cyberangrepp som används för att konvertera IP-adresser till fysiska adresser på en nätverksenhet. Värden skickar en ARP-sändning på nätverket och mottagardatorn svarar tillbaka med sin fysiska adress.

ARP-förgiftning är att skicka falska adresser till switchen så att den kan associera de falska adresserna med IP-adressen för en äkta dator i ett nätverk och kapa trafiken.

101) Nämn vanliga typer av icke-fysiska hot.

Följande är olika typer av icke-fysiska hot:

- Trojaner

- adware

- Maskar

- Spionprogram

- Förnekande av serviceangrepp

- Distribuerade Denial of Service-attacker

- virus

- Nyckelloggare

- Obehörig åtkomst till datorsystemresurser

- Nätfiske

102) Förklara sekvensen för en TCP-anslutning.

Sekvensen för en TCP-anslutning är SYN-SYN ACK-ACK.

103) Definiera hybridattacker.

Hybrid attack är en blandning av ordboksmetod och brute force attack. Denna attack används för att knäcka lösenord genom att ändra ett ordboksord med symboler och siffror.

104) Vad är Nmap?

Nmap är ett verktyg som används för att hitta nätverk och vid säkerhetsgranskning.

105) Vad är användningen av EtterPeak-verktyget?

EtterPeak är en nätverksanalysverktyg som används för att sniffa paket med nätverkstrafik.

106) Vilka typer av cyberattacker finns det?

Det finns två typer av cyberattacker: 1) Webbaserade attacker, 2) Systembaserade attacker.

107) Lista över webbaserade attacker

Vissa webbaserade attacker är: 1) SQL Injection attacker, 2) Phishing, 3) Brute Force, 4) DNS Spoofing, 4) Denial of Service, och 5) Ordboksattacker.

108) Ge exempel på systembaserade attacker

Exempel på systembaserade attacker är:

- virus

- Bakdörrar

- Bots

- Worm

109) Lista över typerna av cyberangripare

Det finns fyra typer av cyberangripare. De är: 1) cyberkriminella, 2) hacktivister, 3) insiderhot, 4) statligt sponsrade angripare.

110) Definiera oavsiktliga hot

De är hot som av misstag görs av organisationsanställda. I dessa hot raderar en anställd oavsiktligt alla filer eller delar konfidentiell data med utomstående eller en affärspartner som går utöver företagets policy.

Dessa intervjufrågor kommer också att hjälpa dig i din viva (orals)