Cum să spargi parola WiFi (să spargi rețeaua Wi-Fi)

Rețelele wireless sunt accesibile oricui se află în raza de transmisie a routerului. Acest lucru îi face vulnerabili la atacuri. Hotspot-urile sunt disponibile în locuri publice, cum ar fi aeroporturi, restaurante, parcuri etc.

În acest tutorial, vă vom prezenta tehnicile comune folosite pentru a exploata punctele slabe în implementările de securitate a rețelelor wireless. De asemenea, vom analiza câteva dintre contramăsurile pe care le puteți pune în aplicare pentru a vă proteja împotriva unor astfel de atacuri.

Ce este o rețea fără fir?

O rețea fără fir este o rețea care utilizează unde radio pentru a conecta computere și alte dispozitive. Implementarea se face la nivelul 1 (stratul fizic) al Modelul OSI.

Cum să piratați parola WiFi

În acest scenariu practic, vom învăța cum să spargem parola WiFi. Vom folosi Cain și Abel pentru a decoda parolele rețelei wireless stocate Windows. De asemenea, vom oferi informații utile care pot fi folosite pentru a sparge Chei WEP și WPA a rețelelor fără fir.

Decodificarea parolelor rețelei wireless stocate în Windows

Pasul 1) Descărcați instrumentul Cain și Abel

- Download Cain & Abel din link-ul oferit mai sus.

- Deschide Cain și Abel

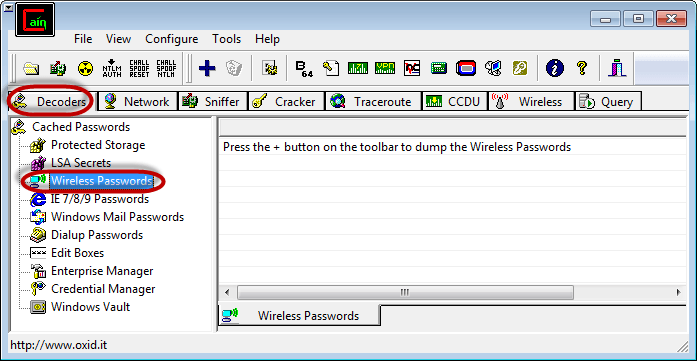

Pasul 2) Selectați fila Decodore și alegeți Parole wireless

- Asigurați-vă că fila Decodoare este selectată, apoi faceți clic pe Parole fără fir din meniul de navigare din partea stângă

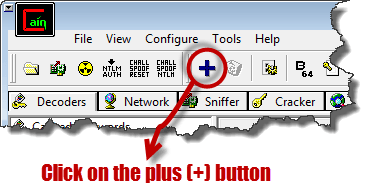

- Faceți clic pe butonul cu semnul plus

Pasul 3) Vor fi afișate parolele

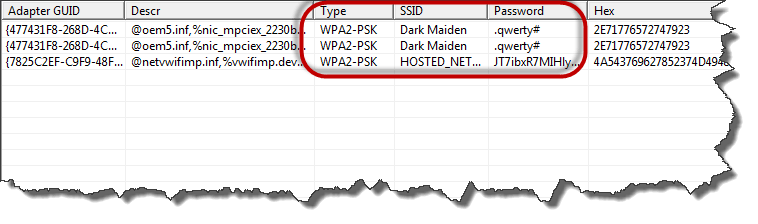

- Presupunând că v-ați conectat înainte la o rețea wireless securizată, veți obține rezultate similare cu cele prezentate mai jos

Pasul 4) Obțineți parolele împreună cu tipul de criptare și SSID

- Decodorul vă va arăta tipul de criptare, SSID-ul și parola care a fost folosită.

Cum se accesează o rețea wireless?

Veți avea nevoie de un dispozitiv compatibil cu rețeaua wireless, cum ar fi un laptop, tabletă, smartphone-uri etc. De asemenea, va trebui să vă aflați în raza de transmisie a unui punct de acces la rețea fără fir. Majoritatea dispozitivelor (dacă opțiunea de rețea fără fir este activată) vă vor oferi o listă de rețele disponibile. Dacă rețeaua nu este protejată prin parolă, atunci trebuie doar să faceți clic pe conectare. Dacă este protejat cu parolă, atunci veți avea nevoie de parolă pentru a obține acces.

Autentificarea rețelei fără fir

Deoarece rețeaua este ușor accesibilă pentru toată lumea cu un dispozitiv activat pentru rețea fără fir, majoritatea rețelelor sunt protejate prin parolă. Să ne uităm la unele dintre cele mai frecvent utilizate tehnici de autentificare.

WEP

WEP este acronimul pentru Wired Equivalent Privacy. A fost dezvoltat pentru standardele WLAN IEEE 802.11. Scopul său a fost să ofere confidențialitate echivalentă cu cea oferită de rețelele cu fir. WEP funcționează prin criptarea datelor transmise prin rețea pentru a le proteja de interceptări.

Autentificare WEP

Open System Authentication (OSA) – această metodă oferă acces la autentificarea stației solicitată pe baza politicii de acces configurate.

Autentificare cheie partajată (SKA) – Această metodă trimite la o provocare criptată stației care solicită acces. Stația criptează provocarea cu cheia sa, apoi răspunde. Dacă provocarea criptată se potrivește cu valoarea AP, atunci accesul este acordat.

Slăbiciune WEP

WEP are defecte semnificative de design și vulnerabilități.

- Integritatea pachetelor este verificată folosind Cyclic Redundancy Check (CRC32). Verificarea integrității CRC32 poate fi compromisă prin captarea a cel puțin două pachete. Biții din fluxul criptat și suma de control pot fi modificați de către atacator, astfel încât pachetul să fie acceptat de sistemul de autentificare. Acest lucru duce la acces neautorizat la rețea.

- WEP utilizează algoritmul de criptare RC4 pentru a crea coduri de flux. Intrarea cifrului fluxului este alcătuită dintr-o valoare inițială (IV) și o cheie secretă. Lungimea valorii inițiale (IV) este de 24 de biți, în timp ce cheia secretă poate fi fie de 40 de biți, fie de 104 de biți. Lungimea totală atât a valorii inițiale, cât și a secretului poate fi fie de 64 de biți, fie de 128 de biți. Valoarea mai mică posibilă a cheii secrete facilitează spargerea acesteia.

- Combinațiile slabe de valori inițiale nu criptează suficient. Acest lucru îi face vulnerabili la atacuri.

- WEP se bazează pe parole; acest lucru îl face vulnerabil la atacurile de dicționar.

- Managementul cheilor este prost implementat. Schimbarea cheilor, în special în rețelele mari, este o provocare. WEP nu oferă un sistem centralizat de gestionare a cheilor.

- Valorile inițiale pot fi reutilizate

Din cauza acestor defecte de securitate, WEP a fost depreciat în favoarea WPA

WPA

WPA este acronimul pentru Wi-Fi Protected Access. Este un protocol de securitate dezvoltat de Wi-Fi Alliance ca răspuns la punctele slabe găsite în WEP. Este folosit pentru a cripta datele pe rețele WLAN 802.11. Folosește valori inițiale mai mari de 48 de biți în loc de cei 24 de biți pe care îi folosește WEP. Utilizează chei temporale pentru a cripta pachetele.

Puncte slabe ale WPA

- Implementarea de evitare a coliziunilor poate fi întreruptă

- Este vulnerabil la atacuri de negare a serviciului

- Cheile de pre-distribuire folosesc fraze de acces. Frazele de acces slabe sunt vulnerabile la atacurile din dicționar.

Cum să spargeți rețelele WiFi (fără fir).

Cracare WEP

Cracarea este procesul de exploatare a punctelor slabe de securitate din rețelele wireless și de obținere a accesului neautorizat. Cracarea WEP se referă la exploatări pe rețele care utilizează WEP pentru a implementa controale de securitate. Practic, există două tipuri de fisuri și anume;

- Crăpare pasivă– acest tip de cracare nu are efect asupra traficului de rețea până când securitatea WEP nu a fost spartă. Este greu de detectat.

- Crăpare activă– acest tip de atac are un efect de încărcare sporit asupra traficului de rețea. Este ușor de detectat în comparație cu fisurarea pasivă. Este mai eficient în comparație cu fisurarea pasivă.

Cum să piratați parola WiFi folosind instrumente Hacker (WEP Cracking).

- Aircrack– sniffer de rețea și cracker WEP. Acest instrument de hacker pentru parole WiFi poate fi descărcat de la http://www.aircrack-ng.org/

- WEPCrack– acesta este un program de hacker Wi-Fi open source pentru spargerea cheilor secrete 802.11 WEP. Această aplicație de hacker WiFi pentru computer este o implementare a atacului FMS. https://wepcrack.sourceforge.net/

- Kismet– acest hacker de parole WiFi online detectează rețelele wireless atât vizibile, cât și ascunse, snifer pachete și detectează intruziunile. https://www.kismetwireless.net/

- WebDecrypt– acest instrument de piratare a parolelor WiFi folosește atacuri active de dicționar pentru a sparge cheile WEP. Are propriul generator de chei și implementează filtre de pachete pentru piratarea parolei WiFi. https://wepdecrypt.sourceforge.net/

Cracare WPA

WPA folosește o cheie sau o expresie de acces pre-partajată 256 pentru autentificări. Frazele de acces scurte sunt vulnerabile la atacurile din dicționar și la alte atacuri care pot fi folosite sparge parole. Următoarele instrumente online pentru hackeri WiFi pot fi folosite pentru a sparge cheile WPA.

- CowPatty– acest instrument de spargere a parolelor WiFi este folosit pentru a sparge cheile pre-partajate (PSK) folosind atacul cu forță brută. http://wirelessdefence.org/Contents/coWPAttyMain.htm

- Cain & Abel– acest instrument de hacker WiFi pentru PC poate fi folosit pentru a decoda fișierele de captură din alte programe de adulmecare precum Wireshark. Fișierele de captură pot conține cadre codificate WEP sau WPA-PSK. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

Tipuri generale de atac

- Adulmecând– aceasta implică interceptarea pachetelor pe măsură ce acestea sunt transmise printr-o rețea. Datele capturate pot fi apoi decodificate folosind instrumente precum Cain & Abel.

- Omul din mijloc (MITM) Atac– aceasta implică interceptarea unei rețele și capturarea de informații sensibile.

- Atacul de refuz al serviciului– intenția principală a acestui atac este de a refuza utilizatorilor legitimi resursele de rețea. FataJack poate fi folosit pentru a efectua acest tip de atac. Mai multe despre asta în articol

Cracarea cheilor WEP/WPA pentru rețeaua fără fir

Este posibil să spargeți cheile WEP/WPA utilizate pentru a obține acces la o rețea fără fir. A face acest lucru necesită resurse software și hardware și răbdare. Succesul unor astfel de atacuri de piratare a parolelor WiFi poate depinde și de cât de activi și inactivi sunt utilizatorii rețelei țintă.

Vă vom oferi informații de bază care vă pot ajuta să începeți. Backtrack este un sistem de operare de securitate bazat pe Linux. Este dezvoltat pe deasupra Ubuntu. Backtrack vine cu o serie de instrumente de securitate. Backtrack poate fi folosit pentru a culege informații, pentru a evalua vulnerabilități și pentru a efectua exploit-uri, printre altele.

Unele dintre instrumentele populare pe care le are backtrack includ;

- Metasploit

- Wireshark

- Aircrack-ng

- nmap

- ophcrack

Schimbarea cheilor de rețea wireless necesită răbdare și resurse menționate mai sus. Cel puțin, veți avea nevoie de următoarele instrumente

Un adaptor de rețea fără fir cu capacitatea de a injecta pachete (hardware)

- Kali Operating System: Puteți să o descărcați de aici https://www.kali.org/get-kali/

- Fiți în raza rețelei țintă: Dacă utilizatorii rețelei țintă o folosesc în mod activ și se conectează la aceasta, atunci șansele dvs. de a o sparge vor fi îmbunătățite semnificativ.

- cunoştinţe: Linux sisteme de operare bazate și cunoștințe de lucru ale Aircrack și diferitele sale scenarii.

- Răbdare: Crăparea tastelor poate dura ceva timp, în funcție de o serie de factori, dintre care unii pot fi în afara controlului dumneavoastră. Factorii în afara controlului dumneavoastră includ utilizatorii rețelei țintă care o folosesc în mod activ în timp ce adulmecați pachetele de date.

Cum să securizați scurgerile Wi-Fi

În reducerea la minimum a atacurilor la rețelele wireless; o organizație poate adopta următoarele politici

- Schimbarea parolelor implicite care vin cu hardware-ul

- Activarea mecanismului de autentificare

- Accesul la rețea poate fi restricționat permițând doar înregistrați Adrese MAC.

- Utilizarea cheilor puternice WEP și WPA-PSK, o combinație de simboluri, numere și caractere reduce șansa ca tastele să se spargă folosind dicționar și atacuri de forță brută.

- Software de firewall poate ajuta, de asemenea, la reducerea accesului neautorizat.

Rezumat

- Undele de transmisie a rețelei fără fir pot fi văzute de persoane din afară, acest lucru prezintă multe riscuri de securitate.

- WEP este acronimul pentru Wired Equivalent Privacy. Are defecte de securitate care îl fac mai ușor de spart în comparație cu alte implementări de securitate.

- WPA este acronimul pentru Wi-Fi Protected Access. Are securitate în comparație cu WEP

- Sistemele de detectare a intruziunilor pot ajuta la detectarea accesului neautorizat

- O bună politică de securitate poate ajuta la protejarea unei rețele.