9 Melhores Ferramentas de Análise de Código Estático (2026)

Ferramentas de análise de código estático podem analisar versões de código fonte ou compilado para encontrar falhas semânticas e de segurança. Eles podem destacar o código problemático pelo nome do arquivo, localização e número da linha do trecho de código afetado. Eles também poupar tempo e esforço já que detectar vulnerabilidades mais tarde na fase de desenvolvimento é difícil. Muitas ferramentas de análise estática de código estão disponíveis no mercado, e você precisará considerar vários fatores antes de escolher uma.

Depois de passar mais de 100 horas ensaio Mais de 30 ferramentas de análise de código estáticoEu criei um guia confiável e bem pesquisado com as principais soluções disponíveis. Essas ferramentas selecionadas foram avaliadas quanto a recursos, prós e contras, preços e segurança em ambientes de desenvolvimento reaisCerta vez, confiei em uma ferramenta gratuita durante uma auditoria de alto risco, e seus falsos positivos me fizeram perder dias. Isso pode ajudar outras pessoas a escolher ferramentas verificadas e eficazes, com recomendações atualizadas. Leia mais ...

Melhor Ferramenta de Análise de Código Estático

| Nome | Mais adequado para | Foco primário | Os idiomas suportados | Teste Grátis | de vidrio |

|---|---|---|---|---|---|

Collaborator |

Domínios regulamentados que necessitam de trilha de auditoria | Revisão por pares e conformidade de processos | C, C++, C#, Java, Python, SQL, HTML, XML | Sim - 30 dias | Saiba Mais |

parasoft |

Sistemas de conformidade empresarial e de segurança crítica | Análise estática profunda com aprimoramento de IA/ML | C, C++, Java, C#, VB.NET | Sim - 14 dias | Saiba Mais |

SonarQube |

Equipes construindo cultura de qualidade de código aberto | Qualidade/segurança contínua do código | Mais de 29 idiomas, incluindo Java, Família C, JS, Python, COBOL | Sim - 14 dias | Saiba Mais |

Veracode |

Equipes que priorizam a segurança e têm necessidades de conformidade | Segurança de aplicações (SAST, DAST, SCA) | Java, C/C++, C#, JS/TS, Python, PHP, Go, Kotlin, Solidez, SQL | Plano básico grátis | Saiba Mais |

Coverity Scan |

Projetos de código aberto buscando profundidade | Detecção de defeitos profundos e bugs | Java, C/C++, C#, JS, Ruby, Python (projetos de código aberto) | Plano básico grátis | Saiba Mais |

1) Collaborator

Collaborator traz um abordagem envolvente e focada na equipe para revisões de código, tornando-a uma das melhores ferramentas de escaneamento de código do mercado. Avaliei a ferramenta e gostei de como ela facilita a revisão de tudo o que você precisa — código-fonte, documentos, requisitos e muito mais. suporte para muitos SCMs, combinado com listas de verificação personalizadas, ajuda a evitar a perda de detalhes importantes. Eu sugiro Collaborator se você está procurando uma escolha superior que visa melhorar a qualidade e a consistência das suas avaliações por pares.

Características:

- Os campos personalizados: Campos personalizados em Collaborator Permite enriquecer relatórios de defeitos com metadados específicos, como sistema operacional, número da versão ou atribuição de equipe. Isso se torna essencial durante a análise estática de código, especialmente ao rastrear problemas entre compilações. Certa vez, personalizei campos para um projeto de fintech para isolar defeitos por fase de implantação. Sugiro padronizar as opções de campo antecipadamente para tornar a filtragem e a geração de relatórios muito mais eficientes em todo o seu pipeline de QA.

- Lista de verificação: Com listas de verificação, Collaborator impõe revisões consistentes e completas, exigindo que critérios específicos sejam abordados antes da aprovação. Isso reduz o erro humano e aumenta a conformidade com os padrões internos de codificaçãoConfigurei uma lista de verificação para verificações de segurança do OWASP e observei uma melhor detecção de falhas de injeção. A ferramenta permite vincular itens da lista de verificação à gravidade do defeito, o que ajuda as equipes a priorizar problemas críticos com mais clareza.

- Regras do Participante: As Regras do Participante automatizam o processo de atribuição de revisores usando caminhos de arquivo, tags ou módulos de projeto. Isso garante que a pessoa certa veja o código certo, reduzindo os atrasos na revisão manual. Usei esse recurso enquanto liderava uma equipe distribuída e o tempo de resposta da revisão melhorou significativamente. Ao usar esse recurso, notei como a adição de revisores substitutos minimizou os atrasos no projeto quando os revisores principais estavam indisponíveis.

- Bate-papos encadeados: Os chats encadeados permitem discussões em tempo real e assíncronas, vinculadas diretamente às linhas de código, facilitando o acompanhamento de conversas técnicas. Isso foi especialmente útil no meu trabalho com uma equipe que trabalhava em diferentes fusos horários, onde reuniões presenciais não eram práticas. Os problemas eram resolvidos com clareza e as decisões eram rastreáveis posteriormente. Você notará como o histórico de comentários em linha cria um contexto valioso para futuras auditorias e transições de propriedade de código.

- Assinaturas eletrônicas: Collaborator Oferece assinaturas eletrônicas para aprovação formal em resultados de análises estáticas, tornando-o ideal para setores regulamentados. Ao trabalhar em uma aplicação de saúde com alta conformidade, isso ajudou nossa equipe a atender aos requisitos de auditoria ISO e HIPAA sem burocracia. Recomendo integrar pontos de verificação de assinatura ao seu fluxo de trabalho de CI/CD para garantir que as aprovações ocorram antes da implantação, e não depois.

- Diff‑Viewer com coloração de sintaxe: O Diff‑Viewer suporta mais de 30 linguagens de programação e oferece comparações visuais flexíveis em visualizações lado a lado e unificadas. O destaque de sintaxe ajuda a detectar rapidamente mudanças sutis como condições mal posicionadas ou incompatibilidades de variáveis. Eu me baseei bastante nisso durante as revisões da base de código C#. Há também uma opção que permite alternar a sensibilidade aos espaços em branco, o que é útil ao revisar código refatorado que não sofreu alterações funcionais.

Prós

Contras

Preço:

- Preço: Planos a partir de US$ 805 por ano.

- Teste grátis: você recebe uma avaliação gratuita de 30 dias da nossa licença Business Edition e pode aproveitar alguns dos recursos avançados da plataforma SecurityScorecard.

2) parasoft

parasoft Oferece uma das soluções de análise estática mais avançadas e confiáveis para o desenvolvimento de software moderno, abrangendo C, C++, Java, C# e VB.NETTestei o pacote de ferramentas da Parasoft em diversos ambientes e fiquei impressionado com a facilidade com que ele se integra a fluxos de trabalho, pipelines de CI/CD e IDEs já existentes. Ao contrário de muitas ferramentas que se concentram apenas no estilo do código, os analisadores da Parasoft utilizam... Análise profunda de semântica, fluxo de controle e fluxo de dados Detectar defeitos que podem levar a falhas, corrupção de dados ou vulnerabilidades em produção.

Características:

- Análise Estática Profunda: A profundidade da análise da Parasoft supera a de outras soluções, por meio de análises semânticas, de fluxo de controle e de fluxo de dados, para revelar defeitos complexos de software que vão além da simples verificação de sintaxe. Essa abordagem identifica vazamentos de memória, desreferências de ponteiros nulos, problemas de concorrência, variáveis não inicializadas e uso inseguro de APIs. Considero isso particularmente valioso ao trabalhar em sistemas críticos para a segurança, onde A detecção precoce de defeitos reduz significativamente o retrabalho. e riscos de produção.

- Análise aprimorada por IA e ML: A Parasoft utiliza inteligência artificial e aprendizado de máquina para priorizar problemas com base na gravidade e em padrões históricos, identificar áreas de alto risco que exigem revisão manual e sugerir correções de código para violações. Os agentes de IA acessam os servidores MCP da Parasoft para obter orientações adicionais e recomendações de correção. Acelera a correção de problemas e, ao mesmo tempo, melhora a produtividade do desenvolvedor. e, na minha experiência, reduzindo o erro humano.

- Detecção de Segurança e Vulnerabilidades (SAST): Cada analisador da Parasoft integra testes estáticos de segurança de aplicativos para identificar vulnerabilidades definidas pelo OWASP Top 10, CWE Top 25, padrões de codificação CERT e PCI DSS. Por meio de análise de contaminação e rastreamento de fluxo de dados, as ferramentas identificam onde a entrada do usuário pode levar a falhas de segurança exploráveis. Já vi equipes priorizar e remediar riscos de forma mais eficiente utilizando esta abordagem abrangente de varredura de segurança.

- Conformidade com os padrões da indústria: A Parasoft automatiza a aplicação de padrões de codificação, incluindo MISRA C/C++, AUTOSAR C++A certificação TÜV SÜD abrange os padrões CERT em todos os idiomas e está em conformidade com as normas ISO 26262, IEC 61508, EN 50128/50129, IEC 62304 e DO-178C. A certificação TÜV SÜD ajuda as equipes a reduzir o esforço de qualificação de ferramentas e a alcançar seus objetivos. documentação de conformidade pronta para auditoria com confiança para setores regulamentados.

- Integração de CI/CD e DevSecOps: As ferramentas se integram perfeitamente aos pipelines de CI/CD modernos, incluindo Jenkins, GitHub Actions e GitLab CI/CD. Azure DevOps e BambooO suporte para verificação de pull requests e bloqueio de merges em caso de novas violações garante que apenas código seguro e em conformidade avance no pipeline. Mantém a velocidade de desenvolvimento sem comprometer a segurança. ou confiabilidade nos meus testes.

- Gestão centralizada de relatórios e conformidade: Todos os resultados das análises alimentam o Parasoft DTP (Plataforma de Teste de Desenvolvimento), fornecendo painéis unificados para visibilidade entre linguagens, controles de qualidade configuráveis, análise de tendências e rastreabilidade a requisitos e padrões. As análises aprimoradas por IA ajudam a prever pontos críticos de risco e a recomendar estratégias de remediação, oferecendo às equipes uma visão abrangente e eficaz. fonte única de verdade para métricas de qualidade de software.

Prós

Contras

Preço:

- Preço: Entre em contato com vendas para obter um orçamento

- Teste grátis: você recebe uma avaliação gratuita de 14 dias da nossa licença Business Edition e pode aproveitar alguns dos recursos avançados da plataforma SecurityScorecard.

3) SonarQube

SonarQube fornece uma solução intuitiva para desenvolvedores que buscam a melhor qualidade de código. Eu testei SonarQube e particularmente aprecio como isso integra-se perfeitamente aos fluxos de trabalho existentes, permitindo que você identifique vulnerabilidades e code smells antes que se tornem problemas reais. A capacidade de escalonamento automático com base na demanda o torna perfeito para projetos de qualquer tamanho e, com seu suporte abrangente a linguagens, é uma escolha excelente para equipes diversificadas. Descobri que suas notificações e relatórios acionáveis facilitar o aprimoramento da segurança e do desempenho. Meu conselho é considerar SonarQube se você quer uma maneira eficaz e confiável de manter altos padrões de codificação.

Características:

- Cobertura de idiomas: SonarQube oferece análise de código estático para mais de 30 linguagens de programação, incluindo Java, C#, Python e JavaScript. A profundidade da análise varia dependendo da edição, mas as linguagens principais recebem conjuntos de regras completos, mesmo na versão Community. Eu o utilizei extensivamente com C++ e Python em vários projetos. Ao testar esse recurso, notei que a ativação de plugins específicos de idioma melhorou significativamente a cobertura de regras para varreduras de nível empresarial.

- Portões de qualidade: Os Portões de Qualidade reforçam os padrões de desenvolvimento, bloqueando automaticamente alterações de código que não atinjam os limites predefinidos. Esses limites incluem métricas como cobertura de código, complexidade, duplicações e vulnerabilidades conhecidas. Configurei isso em uma iniciativa anterior de DevSecOps para impedir que código não revisado chegue à produção. Sugiro personalizar os portões de acordo com a maturidade da equipe — equipes juniores podem se beneficiar de regras de cobertura mais rígidas, enquanto equipes avançadas podem ajustar os limites para maior flexibilidade.

- Integrações CI/CD: SonarQube Integra-se perfeitamente com as principais plataformas de CI/CD, como Jenkins, GitHub Actions e GitLab CI/CD. Isso permite a varredura automática de código durante a fase de compilação, o que melhora a velocidade de entrega sem comprometer a qualidade do código. Eu configurei isso pessoalmente em um fluxo de trabalho do GitHub Actions para bloquear commits inseguros. Você notará uma detecção mais rápida de regressões quando o scanner for executado no início do pipeline de CI, em vez de após a mesclagem.

- Análise de solicitação de pull: Com SonarQube, cada pull request é escaneada e anotada com feedback em nível de problema antes da mesclagem. Isso encurta os ciclos de revisão e elimina o risco de integrar código vulnerável ou insustentável. Usei isso para agilizar as revisões por pares em um repositório de microsserviços com mais de 200 commits semanais. A ferramenta permite configurar limites específicos para cada branch, o que é útil ao aplicar regras mais rígidas para os branches principais e regras mais leves para os branches de desenvolvimento.

- Feedback do IDE em tempo real: Ofertas SonarLint feedback instantâneo dentro do seu IDE, ajudando os desenvolvedores a resolver problemas enquanto codificam. Ele espelha o lado do servidor SonarQube regras, para que você esteja sempre alinhado com os padrões da equipe. Eu usei isso dentro VS Code, e ajudou a detectar riscos de ponteiro nulo antes da compilação. Há também uma opção que permite vincular o IDE ao servidor central da sua equipe, para que até mesmo regras personalizadas sejam aplicadas no nível do desenvolvedor.

- Regras de SAST e segurança: SonarQube Inclui testes estáticos de segurança de aplicativos com conjuntos de regras aprofundados, como OWASP Top 10, CWE e detecção de segredos. A análise de contaminação ajuda a rastrear como as entradas fluem pelo aplicativo, revelando padrões perigosos antecipadamente. Ao auditar o backend de uma fintech, descobri uma falha de validação de entrada que havia passado despercebida por meses. Recomendo ativar o modo de revisão de hotspots de segurança — ele destaca padrões de código arriscados que não são necessariamente bugs, mas ainda assim merecem inspeção manual.

Prós

Contras

Preço:

- Preço: Planos a partir de US$ 32 por mês.

- Teste grátis: você recebe uma avaliação gratuita de 14 dias da nossa licença Business Edition e pode aproveitar alguns dos recursos avançados da plataforma SecurityScorecard.

link: https://www.sonarqube.org/

4) Veracode

Veracode traz recursos de digitalização de segurança poderosos e práticos para a mesa, tornando-se uma das escolhas mais populares entre os melhores ferramentas de digitalização de código. Verifiquei suas capacidades e descobri que a ferramenta facilitou a busca por falhas de segurança, mesmo para equipes menos experientes. É importante usar uma solução que forneça informações claras sobre vulnerabilidades e Veracode faz exatamente isso. Eu o recomendo para empresas que pretendem melhorar sua postura de segurança.

Características:

- Varredura em nível binário: VeracodeA varredura em nível binário do permite que você escaneie código compilado e bytecode, não apenas o código-fonte. Isso é especialmente útil para identificar riscos em pacotes de terceiros ou bibliotecas proprietárias onde o código-fonte não está disponível. Usei isso em um aplicativo bancário legado com módulos de código-fonte ausentes. Ao usar esse recurso, notei sua eficácia em detectar falhas profundas de integração que passavam despercebidas por nossas varreduras apenas de código-fonte.

- Digitalização IDE (Veracode Luz verde): Veracode O Greenlight traz feedback imediato de vulnerabilidade para seu IDE, normalmente entregando resultados em menos de três segundos. Ajuda os desenvolvedores a aprender hábitos de codificação seguros enquanto trabalham, o que reduz o tempo de correção posterior. Testei isso no IntelliJ e o feedback instantâneo foi como programar em par com um especialista em segurança. Recomendo vincular sua sessão do IDE às políticas da equipe para que o Greenlight sinalize problemas que correspondam aos limites de risco da sua organização.

- Varredura de pipeline: O Pipeline Scan oferece verificações de segurança rápidas em ambientes de CI/CD, geralmente concluídas em cerca de 90 segundos. Ele foi desenvolvido para integração direta com pipelines de build como GitLab CI, Jenkins ou Azure DevOps. Implantei isso em uma equipe ágil e dinâmica e observei que equilibra bem velocidade e cobertura. Você notará que, ao implementar essa verificação antes das implantações de staging, ela reduz significativamente os hotfixes posteriormente no ciclo de lançamento.

- Análise de políticas: VeracodeO Policy Scan da aplica padrões de segurança pré-lançamento com rastreamento completo de conformidade e sandbox. Isso é útil para organizações com requisitos regulatórios, garantindo que nenhum código vulnerável chegue à produção. Em um projeto recente na área da saúde, configurei o Policy Scan para alinhá-lo às regras de relatórios da HIPAA. Há também uma opção que permite clonar modelos de políticas para diferentes unidades de negócios, o que ajuda a escalar a governança em grandes empresas.

- Precisão de falso positivo: Veracode mantém sua taxa de falsos positivos abaixo de 1.1%, o que reduz a fadiga do desenvolvedor devido a alertas desnecessáriosSeu mecanismo de nuvem patenteado aprende com milhares de varreduras em diversos ecossistemas para melhorar a precisão. Comparado a outras ferramentas que usei, esta exigiu a menor quantidade de triagem manual. Sugiro revisar a matriz de classificação de problemas, pois ela ajuda os desenvolvedores a distinguir rapidamente vulnerabilidades reais de alertas informativos.

- Análise de Composição de Software (SCA): O recurso SCA verifica bibliotecas de código aberto vulneráveis e licenças de risco em tempo real. Ele é totalmente integrado ao mecanismo SAST, permitindo que as equipes gerenciem a qualidade do código e o risco da cadeia de suprimentos a partir de uma única interface. Usei-o para priorizar bibliotecas de alto risco em um painel de fintech baseado em React. A ferramenta permite a correção automática de pacotes vulneráveis por meio de pull requests — o que nos poupou horas em ciclos de aplicação de patches.

Prós

Contras

Preço:

- Preço: Solicite uma Demonstração

- Teste grátis: Plano Básico Gratuito Vitalício

link: https://www.veracode.com/

5) Coverity Scan

Coverity Scan fornece tudo o que você precisa para identificando erros de código, tornando-a uma ótima maneira de manter seu processo de desenvolvimento eficiente e completo. Analisei a ferramenta e percebi como atualizações regulares são essenciais para acompanhar os padrões do setor. Ao avaliar seu desempenho, descobri que é uma escolha superior para equipes que gerenciam aplicativos complexos. Coverity Scan ajuda a manter código de alta qualidade e melhorar os ciclos de lançamento.

Características:

- Análise estática sensível ao caminho: Coverity Scan usa análise sensível ao caminho para rastrear como o código é executado em funções e arquivos. Ele pode identificar problemas profundos, como desreferências nulas, vazamentos de memória e estouros de buffer que abrangem vários módulos. Achei isso útil ao revisar um grande C++ backend onde bugs entre arquivos frequentemente passavam despercebidos. Sugiro habilitar verificações interprocedimentais antecipadamente, pois elas revelam problemas que a análise tradicional linha por linha geralmente não detecta.

- Integração do Point & Scan: Este recurso permite analisar o código instantaneamente, simplesmente apontando para o diretório de origem — sem necessidade de configuração de build. É ótimo para avaliações rápidas ou integração de bases de código legadas. Usei isso ao auditar um projeto mais antigo sem configuração de build ativa, e... falhas críticas descobertas em menos de 5 minutos. A ferramenta permite que você visualize os resultados antes de uma configuração profunda, o que ajuda a priorizar a configuração de repositórios complexos.

- Análise incremental de desktop: Com o plugin Code Sight, os desenvolvedores recebem feedback imediato no IDE por meio de varredura incremental. Ele sinaliza novas vulnerabilidades em segundos durante a codificação, reduzindo o retrabalho posterior. Eu testei isso em Eclipse e achei-o preciso e responsivo, mesmo em projetos maiores. Ao usar esse recurso, notei como a digitalização seletiva dos arquivos editados reduziu o ruído e melhorou o foco em problemas reais.

- Captura de compilação de linha de comando: O comando CLI cov-build captura seus dados de construção locais ou CI/CD, permitindo análise precisa. Integra-se facilmente com Jenkins, GitHub Actions ou outros sistemas para automatizar verificações de segurança. Usei isso em um pipeline de DevOps para rastrear regressões ao longo do tempo. Há também uma opção que permite exportar os dados capturados para executar novamente as verificações offline — ótimo para depuração ou revisões de auditoria.

- Digitalização de alto desempenho: O Coverity suporta varredura em larga escala com processamento paralelo em até 16 núcleos. Ele foi desenvolvido para velocidade e escala, lidando com bases de código com mais de 100 milhões de linhas. Executei-o em um monólito com múltiplos repositórios e observei ganhos significativos de desempenho em comparação com ferramentas mais antigas. Você notará que os tempos de varredura caem drasticamente ao usar caches compartilhados e alocação otimizada de CPU.

- Resultados precisos com poucos falsos positivos: A análise semântica profunda do Coverity minimiza o ruído, concentrando-se em defeitos reais, não em alertas especulativos. Isso economiza tempo dos desenvolvedores e aumenta a confiança nos resultados. Comparado a outras ferramentas que usei, o Coverity exigiu muito menos triagem manual. Recomendo revisar as explicações dos problemas no painel — elas geralmente incluem rastreamentos de caminho que ajudam a entender as causas-raiz rapidamente.

Prós

Contras

Preço:

- Preço: Plano Básico Gratuito Vitalício

link: https://scan.coverity.com/

6) Codacy

Codacy permite que você crie um única fonte de verdade para a configuração de código estático da sua equipe. Eu poderia acessar o rastreamento detalhado da qualidade do código em várias linguagens e projetos, o que ajuda você a manter em mente o que é mais importante. De acordo com minha pesquisa, Codacy is ideal para empresas que precisam manter altos padrões entre equipes de desenvolvimento em rápida evolução. As plataformas de comércio eletrônico aproveitam Codacy para garantir que cada novo recurso seja revisado quanto à qualidade, acelerando os ciclos de lançamento e reduzindo correções dispendiosas após o lançamento.

Características:

- Análise de solicitação de pull: Codacy verifica cada solicitação de pull em busca de problemas de qualidade e segurança do código, integrando-se perfeitamente com GitHub, GitLab e Bitbucket. sinaliza preocupações antes da fusão, ajudando a manter bases de código estáveis e seguras. Usei-o durante um ciclo de lançamento com várias ramificações e ele evitou várias reversões de última hora. Sugiro vincular Codacy para ramificar regras de proteção para que as fusões sejam bloqueadas até que verificações críticas sejam aprovadas.

- Código Automatizado Revvisualizações: Codacy automatiza verificações de estilo, complexidade, erros e segurança, oferecendo feedback detalhado alinhado a cada commit. É como ter um revisor virtual monitorando a dívida técnica e as alterações arriscadas. Usei isso para acelerar os ciclos de revisão por pares sem sacrificar a profundidade. Ao usar esse recurso, notei que a integração do contexto histórico de commits tornava as alterações sugeridas mais relevantes e acionáveis.

- Portões de qualidade personalizados: Com portões de qualidade personalizados, Codacy dá às equipes controle sobre o que é mesclado por impondo condições como limites de complexidade ou padrões não permitidos. Isso ajuda a alinhar o código com as melhores práticas internas e reduz a dívida técnica ao longo do tempo. Certa vez, configurei gates para sinalizar funções recursivas em um projeto front-end onde a recursão era um risco conhecido. Há também uma opção que permite definir gates diferentes por repositório, o que é útil ao gerenciar diferentes bases de código em uma única organização.

- Sugestões de correção geradas por IA: Codacy usa IA para gerar sugestões rápidas e contextuais que podem ser aplicadas diretamente por meio de fluxos de trabalho do Git. Essas recomendações de correção abordam falhas de segurança, code smells e problemas de linting sem interromper seu fluxo. Eu testei isso com TypeScript código e descobriu que suas sugestões correspondiam às correções manuais e do ESLint. Você notará uma economia de tempo maior ao combinar essas sugestões com correções automáticas em lote no seu editor.

- Acompanhamento de métricas de complexidade: Codacy rastreia a complexidade ciclomática por arquivo e por PR, dando visibilidade à manutenibilidade ao longo do tempo. Isso é especialmente útil ao gerenciar bases de código antigas. Usei esse recurso para justificar uma grande refatoração em um módulo de pagamentos em que as pontuações de complexidade haviam disparado. Recomendo definir alertas para arquivos que ultrapassam os limites de complexidade predefinidos para evitar dívida técnica de longo prazo.

- Alertas de duplicação: Codacy detecta e sinaliza código duplicado em arquivos e funções, ajudando a reduzir a redundância. Ele também visualiza métricas de duplicação para que as equipes possam identificar padrões e priorizar a refatoração. Certa vez, removi mais de 700 linhas de repetições desnecessárias com base em CodacyMapa de calor de duplicação. A ferramenta permite excluir arquivos de teste e diretórios padrão das regras de duplicação para se concentrar em ganhos reais de produtividade.

Prós

Contras

Preço:

- Preço: Os planos começam em $ 21 por mês.

- Teste grátis: Plano Básico Gratuito Vitalício

link: https://www.codacy.com/

7) VectorCAST

VectorCAST Esta excelente plataforma permite combinar linting estático com execução dinâmica em ambientes host e de destino. Eu particularmente aprecio o métricas de cobertura integradas e teste contínuo. É uma das maneiras mais fáceis de melhorar a confiabilidade do código embarcado. Estudo de caso: engenheiros de sistemas financeiros o utilizam para reduzir defeitos críticos durante a integração.

![]()

Características:

- Plug-in IDE do Code‑Sight: O plugin Code-Sight oferece feedback imediato de análise estática diretamente no seu IDE enquanto você escreve o código. Ele destaca problemas em tempo real, permitindo que os desenvolvedores os corrijam antecipadamente. Eu o usei com Eclipse para uma C++ projeto, e ele detectou o uso indevido de ponteiros antes mesmo de eu compilar. Ao usar esse recurso, notei que os alertas em tempo real melhoraram minha produtividade e reduziram o vai e vem entre os ciclos de compilação.

- Execução de varredura paralela: VectorCAST Suporta varredura multithread com até 16 núcleos, tornando-o ideal para analisar bases de código massivas. Isso resulta em um feedback significativamente mais rápido durante análises estáticas, mesmo em sistemas monolíticos. Usei-o durante uma auditoria de firmware de telecomunicações e fiquei impressionado com a escalabilidade sem atrasos. Você notará um desempenho ideal quando a varredura for executada em uma VM com alta memória configurada com núcleos dedicados.

- Filtragem e supressão de erros: VectorCAST inclui um navegador de mensagens poderoso com recursos de filtragem e supressão. Isso permite que você concentre-se apenas nas questões críticas que mais importam para a fase do seu projeto ou escopo de conformidade. Configurei regras personalizadas para suprimir avisos antigos e, ao mesmo tempo, sinalizar qualquer coisa recém-introduzida. Há também uma opção que permite marcar itens suprimidos para revisão periódica, o que é útil quando há preocupação com dívida técnica.

- Fusão de cobertura estática + dinâmica: O recurso Cobertura de Código por Análise (CBA) permite que seções de revisão estática sejam marcadas como cobertas, combinando análise estática com dados de teste em tempo de execução. Isso ajuda a atender a requisitos rigorosos de segurança ou conformidade, onde a cobertura completa é obrigatória. Utilizei isso em projetos aeroespaciais onde a qualificação de ferramentas exigia justificativa para cada caminho não testado. Sugiro revisar os caminhos anotados regularmente para garantir que a cobertura da análise esteja alinhada ao risco funcional real.

- Geração automática do conjunto de testes: VectorCAST pode gerar automaticamente conjuntos de testes para testes unitários e de integração em C/C++ ambientes. Isso acelera a criação de testes e reduz o erro humano ao configurar simulaçõesUsei isso em um projeto de controle ferroviário crítico para a segurança e economizou um tempo significativo de configuração manual. A ferramenta permite modificar o chicote gerado para abstração de hardware, o que é útil ao testar lógica embarcada isoladamente.

- Verificação de acoplamento: O recurso de análise de acoplamento examina automaticamente os dados e controla as interações entre os módulos. Ele verifica o acesso a variáveis, chama dependências e verifica se há acoplamento rígido que possa prejudicar a modularidade ou os testes. Executei isso em uma base de código legada e descobri dependências circulares arriscadas. Recomendo definir limites de acoplamento no início do projeto para garantir a separação de preocupações e reduzir futuras dificuldades de refatoração.

Prós

Contras

Preço:

- Preço: Solicitação gratuita

link: https://www.vector.com/int/en/products/products-a-z/software/vectorcast/

8) Checkmarx SAST

Checkmarx SAST é uma ferramenta notável de análise de código estático que fornece aos desenvolvedores os insights de que precisam para melhorar a segurança do aplicativo. Eu passei por diferentes cenários usando Checkmarx SAST e achou sua interface web intuitiva e seus recursos de automação impressionantes. A avaliação para esta análise mostrou que é uma solução de alta qualidade para melhoria contínua da segurança. Os provedores de nuvem têm aumentou a confiança do usuário ao adotar Checkmarx SAST, o que os ajuda a identificar e corrigir vulnerabilidades antes que o código vá para a produção.

Características:

- Varredura adaptativa de vulnerabilidades: Checkmarx SAST usa varredura adaptativa para priorizar e analisar primeiro as áreas mais críticas do código. Essa abordagem inteligente fornece resultados antecipados sem comprometer a cobertura de segurança profunda. Usei-a durante uma auditoria de alto risco e detecção precoce de injeção de SQL salvou uma reversão de implantação. Recomendo combinar a varredura adaptativa com varreduras completas agendadas para garantir que nada passe por caminhos menos percorridos em seu aplicativo.

- Melhor localização de correção: O mecanismo identifica os pontos ideais de correção analisando todo o gráfico de código. Ele identifica raízes compartilhadas de vulnerabilidades relacionadas, permitindo que uma única correção resolva vários problemas. Apliquei isso em um projeto React/Node.js e vi nossa taxa de correção melhorar com menos ciclos de patch. Ao testar esse recurso, notei como a resolução de falhas lógicas no upstream impedia que bugs semelhantes se repetissem no downstream.

- Construtor de consultas de IA: O Checkmarx inclui um assistente de IA generativo que ajuda a criar consultas de segurança personalizadas. Ele é útil quando sua equipe precisa detectar riscos específicos do projeto ou ajustar regras para atender a frameworks de nicho. Usei isso para criar uma regra personalizada para sinalizar mutações inseguras do GraphQL. A ferramenta permite salvar e compartilhar consultas ajustadas por IA, o que otimiza os padrões de código seguro entre suas equipes de engenharia.

- Baixa taxa de falsos positivos: Utilizando gráficos de código semântico e predefinições definidas pelo usuário, o Checkmarx reduz significativamente o ruído de falsos positivos. Ele fornece listas precisas de problemas que não sobrecarregam os desenvolvedores com alertas irrelevantes. Em comparação com outras ferramentas, gastei muito menos tempo validando resultados sinalizados. Você notará menos distrações ao integrá-lo ao seu IDE, pois ele sinaliza principalmente problemas reais e exploráveis.

- Orientação interativa de remediação: A plataforma oferece orientação em linha por meio de seu portal, plugins de IDE e painéis. Ela exibe fluxos de código, causas-raiz e sugestões claras de correção sem a necessidade de alternar entre ferramentas. Usei isso enquanto trabalhava em Visual Studio Code, e a navegação direta para blocos de código vulneráveis foi uma verdadeira economia de tempo. Há também uma opção que permite priorizar problemas por vulnerabilidade, ajudando você a se concentrar no que é realmente urgente.

- Portal da Web e API REST: Controles centralizados por meio do portal web Checkmarx e da API REST simplificam o gerenciamento de varreduras, políticas e automação. Você pode acionar varreduras a partir de CI/CD, exportar resultados ou integrar descobertas em painéis de segurança. Conectei a API a um fluxo de trabalho do Jira e automatizei a criação de tickets para cada problema crítico. Sugiro usar o cliente CLI juntamente com os endpoints da API para criar scripts de integrações personalizadas para relatórios de auditoria e monitoramento de conformidade.

Prós

Contras

Preço:

- Preço: Solicite um orçamento

- Teste grátis: Solicite uma Demonstração

link: https://checkmarx.com/product/cxsast-source-code-scanning/

9) Brakeman

Brakeman Esta ferramenta confiável facilitou a verificação de vulnerabilidades em projetos Rails. Analisei sua varredura estática sem configuração e notei detecção mais rápida do que scanners ao vivo. Ajuda a encontrar injeção de SQL e XSS antes da implantação. As startups costumam encontrar Brakeman valioso para detectar reflexões inseguras e evitar vazamentos durante o desenvolvimento, melhorando significativamente os fluxos de trabalho de segurança.

Características:

- Cobertura Completa: Brakeman analisa cada parte de uma base de código Ruby on Rails — modelos, visualizações, controladores e até configurações. Inclui páginas não ativas e rotas não utilizadas, identificando riscos que nem sempre surgem durante a execução. Certa vez, encontrei uma injeção de SQL ignorada em uma rota desabilitada enquanto auditava código legado. Sugiro habilitar varreduras completas do projeto periodicamente, mesmo se você estiver focado em commits parciais, para revelar vulnerabilidades ocultas e herdadas.

- Vários formatos de saída: Brakeman suporta uma ampla variedade de formatos de saída, incluindo JSON, SARIF, CodeClimate, Markdown e JUnitEssa flexibilidade facilita a integração com ferramentas de CI, painéis ou scripts de relatórios personalizados. Usei a saída JSON para alimentar uma automação do Jira que abria tickets para cada problema de alta confiança. A ferramenta permite que você exportar arquivos SARIF para o GitHub Advanced Security, o que ajuda a rastrear tendências ao longo do tempo.

- Controle de Verificação Incremental: Com sinalizadores como –test, –except ou –only-files, Brakeman permite executar varreduras altamente direcionadas. Isso é útil ao validar apenas a área em que você está trabalhando ativamente, sem esperar por uma varredura completa. Durante os testes, usei –only-files para validar um hotfix em um controlador de produção. Você notará uma redução significativa no tempo de varredura ao usar essas flags em desenvolvimento local, especialmente para grandes bases de código.

- Análise de arquivos paralelos: Brakeman Aumenta o desempenho da varredura usando a análise de arquivos multiprocesso. Processa arquivos em paralelo entre os núcleos de CPU disponíveis, reduzindo os tempos de varredura em cerca de 30–35% em grandes aplicativos Rails. Usei isso durante trabalhos de CI e vi o tempo total cair de 8 minutos para pouco menos de 5. Há também uma opção que permite ajustar a contagem de trabalhadores manualmente, o que é útil ao ajustar o desempenho em executores compartilhados.

- Níveis de confiança e impressão digital: Cada aviso em Brakeman é pontuado por confiança — alta, média ou fraca — com base na certeza que o mecanismo tem de um problema real. Ele também usa impressão digital para rastrear avisos duplicados ou desatualizados durante diferenças de código. Usei isso durante uma auditoria de equipe para evitar revisar os mesmos problemas duas vezes. Ao usar esse recurso, notei que filtrar primeiro por alertas de alta confiança tornou nossas reuniões de triagem muito mais eficientes.

- Rotas e verificações de configuração: Brakeman Opcionalmente, é possível escanear rotas e configurações do Rails para detectar proteção contra CSRF ausente, redirecionamentos inseguros ou configurações padrão perigosas. Isso proporciona uma cobertura mais ampla além da lógica da aplicação. Usei –routes durante um pentest e descobri uma rota de administrador exposta, sem proteção contra CSRF. Recomendo incluir varreduras de configuração como parte das verificações do seu ambiente de preparação, especialmente antes de qualquer implantação pública.

Prós

Contras

Preço:

- Preço: Software livre

link: https://brakemanscanner.org/

Tabela de comparação de recursos

| Característica | Collaborator | parasoft | SonarQube | Veracode |

|---|---|---|---|---|

| Melhor Para | Revisões de código de equipe, fluxos de trabalho de CI/CD | Equipes que precisam de conformidade regulatória e segurança em C/C++ desenvolvimento | Ampla qualidade de código e SAST em mais de 30 idiomas | SAST de nível empresarial via SaaS |

| Preços | Começa em US$ 805/ano | Entre em contato com vendas para obter um orçamento | Começa em $ 32 / mês | Solicite uma Demonstração |

| Teste Grátis | 30 dias | 14 dias | 14 dias | Plano básico grátis |

| Suporte para vários idiomas | ✔️ | ✔️ | ✔️ | ✔️ |

| Integração CI/CD | Fluxos de trabalho de revisão de código | Jenkins, Azure DevOps, GitLab CI, etc. | Jenkins, Azure, GitLab | Pipelines de DevOps |

| Análise de Segurança | Moderado (centrado na revisão) | Detecta vulnerabilidades, problemas de memória e violações de padrões de codificação. | Portões de segurança embutidos SAST | Relatórios avançados de SAST e vulnerabilidades |

| Relatórios e painéis | Revveja tendências | Análises e relatórios de conformidade | Tendências detalhadas de qualidade de código | Relatórios de vulnerabilidade |

| Opções de implantação | Nuvem e no local (Windows/Linux/Mac) | No local e na nuvem | Empresa auto-hospedada ou em nuvem | SaaS |

O que é uma ferramenta de análise de código?

Uma ferramenta de análise de código examina o código-fonte sem executá-lo. Ela destaca bugs, riscos de segurança, problemas de estilo e problemas estruturais logo no início. Já vi ferramentas como essas economizarem inúmeras horas ao detectar problemas antes do tempo de execução. Elas examinam o código, identificando padrões como variáveis indefinidas, estouros de buffer, riscos de injeção ou violações de nomenclatura.

- Como funciona: A ferramenta analisa o código em uma estrutura de árvore chamada AST (árvore de sintaxe abstrata) e então aplica regras para identificar problemas.

- Benefícios: Ele reforça o estilo consistente, aumenta a segurança e descobre bugs antecipadamente, antes do início dos testes.

- Limitações: Você pode ver falsos positivos e ele não consegue detectar problemas visíveis apenas no tempo de execução, portanto não é um substituto completo para testes.

Essas ferramentas constituem a espinha dorsal do desenvolvimento moderno. Ferramentas como SonarQube, ESLint, PMD e Checkstyle oferecem suporte a diversas linguagens e conjuntos de regras :contentReference[oaicite:5]{index=5}. Costumo comparar ferramentas com base na cobertura de linguagens, flexibilidade de regras, integração com CI ou IDE e facilidade de ajuste. Isso ajuda as equipes a escolher a solução ideal e manter um código de alta qualidade.

Como escolhemos as melhores ferramentas de análise de código estático?

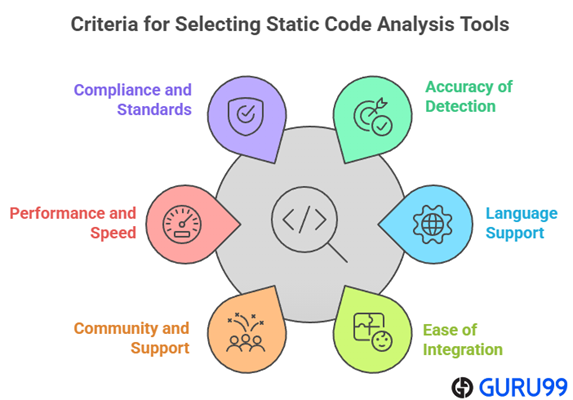

At Guru99, estamos comprometidos em fornecer informações precisas, relevantes e confiáveis por meio de um rigoroso processo editorial. Nossa equipe testou mais de 30 ferramentas de análise de código estático em ambientes de desenvolvimento reais, gastando mais de 100 horas para avaliar seus recursos, segurança e preço. Garantimos que apenas ferramentas confiáveis e de bom desempenho estivessem na lista — ferramentas que reduzem falsos positivos e melhoram a qualidade do código. A análise estática de código é essencial para detectar problemas precocemente, e nosso guia selecionado oferece suporte tanto para pequenas equipes quanto para empresas. É importante escolher ferramentas que sejam escaláveis, seguras e fáceis de usar para desenvolvedores. Nos concentramos nos seguintes fatores ao analisar uma ferramenta com base em

- Precisão de detecção: Nossa equipe escolheu ferramentas que detectam consistentemente erros e vulnerabilidades com o mínimo de falsos positivos.

- Suporte de linguas: Fizemos questão de selecionar ferramentas que oferecem ampla compatibilidade de linguagem entre diversas pilhas de desenvolvimento.

- Facilidade de integração: Os especialistas da nossa equipe selecionaram ferramentas com base na integração perfeita do pipeline de CI/CD sem configuração complexa.

- Comunidade e suporte: Fizemos a escolha com base em fóruns ativos da comunidade e canais de suporte responsivos que ajudam a resolver problemas rapidamente.

- Desempenho e Velocidade: Nossa equipe priorizou ferramentas ultra-responsivas que escaneiam grandes bases de código rapidamente e fornecem resultados precisos.

- Conformidade e Padrões: Garantimos a inclusão de ferramentas alinhadas aos padrões de segurança do setor e garantimos que seu código permaneça em conformidade.

Veredito

Trabalhar em projetos de software de grande porte exige atenção à qualidade do código desde o início. Sempre priorizo ferramentas que combinam segurança com manutenibilidade de código e oferecem integração direta aos fluxos de trabalho. Se você está escolhendo uma ferramenta para aumentar a confiabilidade do seu software, confira minha opinião.

- Collaborator: Fornece um excelente plataforma de revisão para código, documentos de design e planos de teste, tornando-o a melhor escolha para equipes de desenvolvimento que buscam otimizar revisões por pares com personalização impressionante e rastreamento de auditoria.

- parasoft: O pacote de análise estática da Parasoft oferece uma solução integrada e multilíngue para garantir a segurança, a proteção e a conformidade do software em todo o ciclo de desenvolvimento.

- SonarQube: Esta poderosa ferramenta se destaca por sua feedback em tempo real sobre vulnerabilidades de código e integrações CI/CD perfeitas, tornando-a uma solução confiável e econômica.