Kali Linux Tutorial voor beginners: wat is, hoe te installeren en te gebruiken

Wat is Kali Linux?

Kali Linux is een beveiligingsdistributie van Linux afgeleid van Debian en specifiek ontworpen voor computerforensisch onderzoek en geavanceerde penetratietesten. Het werd ontwikkeld door het herschrijven van BackTrack door Mati Aharoni en Devon Kearns van Offensive Security. Kali Linux bevat honderden tools die goed zijn ontworpen voor verschillende informatiebeveiligingstaken, zoals penetratietesten, beveiligingsonderzoek, computerforensisch onderzoek en reverse engineering.

BackTrack was hun vorige informatiebeveiliging Operating-systeem. De eerste versie van Kali Linux was Kali 1.0.0 werd geïntroduceerd in maart 2013. Offensive Security financiert en ondersteunt momenteel Kalin Linux. Als je vandaag de website van Kali zou bezoeken (www.kali.org), zou je een grote banner zien met de tekst: “Onze meest geavanceerde penetratietestdistributie ooit.” Een zeer gewaagde uitspraak die ironisch genoeg nog moet worden weerlegd.

Kali Linux heeft meer dan 600 vooraf geïnstalleerde penetratietestapplicaties om te ontdekken. Elk programma met zijn unieke flexibiliteit en gebruiksscenario. Kali Linux doet uitstekend werk door deze nuttige hulpprogramma's in de volgende categorieën te verdelen:

- Informatie verzamelen

- Kwetsbaarheidsanalyse

- Draadloze aanvallen

- Web applicaties

- Exploitatietools

- Stress testen

- Forensische hulpmiddelen

- Snuiven en spoofen

- Wachtwoordaanvallen

- Toegang behouden

- Reverse Engineering

- rapportage tools

- Hardware hacken

Wie gebruikt Kali Linux en waarom?

Kali Linux is echt een uniek besturingssysteem, omdat het een van de weinige platforms is die openlijk wordt gebruikt door zowel goede als slechte jongens. Beveiligingsbeheerders en Black Hat Hackers gebruiken dit besturingssysteem allebei uitgebreid. De een om beveiligingsinbreuken te detecteren en te voorkomen, en de ander om beveiligingsinbreuken te identificeren en mogelijk te exploiteren. Het aantal tools dat is geconfigureerd en vooraf is geïnstalleerd op het besturingssysteem, maakt Kali Linux het Zwitserse zakmes in de gereedschapskist van elke beveiligingsprofessional.

Professionals die gebruiken Kali Linux

- Beveiligingsbeheerders – Beveiligingsbeheerders zijn verantwoordelijk voor het beschermen van de informatie en gegevens van hun instelling. Ze gebruiken Kali Linux om hun omgeving(en) te beoordelen en ervoor te zorgen dat er geen gemakkelijk te ontdekken kwetsbaarheden zijn.

- Netwerkbeheerders – Netwerkbeheerders zijn verantwoordelijk voor het onderhouden van een efficiënt en veilig netwerk. Ze gebruiken Kali Linux om hun netwerk te controleren. Bijvoorbeeld, Kali Linux heeft de mogelijkheid om frauduleuze toegangspunten te detecteren.

- Netwerk Architecten – Netwerk Architects, zijn verantwoordelijk voor het ontwerpen van veilige netwerkomgevingen. Ze gebruiken Kali Linux om hun oorspronkelijke ontwerpen te controleren en ervoor te zorgen dat niets over het hoofd werd gezien of verkeerd werd geconfigureerd.

- Pentesters – Pentesters, gebruik Kali Linux om omgevingen te auditeren en verkenningen uit te voeren op bedrijfsomgevingen waarvoor zij zijn ingehuurd om deze te beoordelen.

- CISO – CISO of Chief Information Security Officers, gebruik Kali Linux om hun omgeving intern te auditen en te ontdekken of er nieuwe applicaties of rouge-configuraties zijn geïmplementeerd.

- Forensische ingenieurs – Kali Linux beschikt over een “Forensische modus”, waarmee een forensisch ingenieur in sommige gevallen gegevens kan ontdekken en herstellen.

- White Hat Hackers – White Hat Hackers, vergelijkbaar met het gebruik van Pen Testers Kali Linux om kwetsbaarheden die in een omgeving aanwezig kunnen zijn, te auditeren en te ontdekken.

- Black Hat Hackers – Black Hat Hackers, gebruik Kali Linux om kwetsbaarheden te ontdekken en te exploiteren. Kali Linux heeft ook tal van social engineer-applicaties, die door een Black Hat Hacker kunnen worden gebruikt om een organisatie of individu in gevaar te brengen.

- Grey Hat Hackers – Gray Hat Hackers liggen tussen White Hat en Black Hat Hackers in. Ze zullen gebruiken Kali Linux op dezelfde manier als de twee hierboven genoemde.

- Computerliefhebber – Computerliefhebber is een vrij algemene term, maar iedereen die geïnteresseerd is om meer te leren over netwerken of computers in het algemeen, kan gebruik maken van Kali Linux voor meer informatie over informatietechnologie, netwerken en veelvoorkomende kwetsbaarheden.

Kali Linux Installatie methoden

Kali Linux kan worden geïnstalleerd met behulp van de volgende methoden:

Manieren om te rennen Kali Linux:

- Rechtstreeks op een pc, laptop – met behulp van een Kali ISO-image, Kali Linux kan rechtstreeks op een pc of laptop worden geïnstalleerd. Deze methode is het beste als u over een reserve-pc beschikt en hiermee bekend bent Kali Linux. Ook als u een toegangspunttest plant of uitvoert, installeert u Kali Linux rechtstreeks op een voor Wi-Fi geschikte laptop wordt aanbevolen.

- Gevirtualiseerd (VMware, Hyper-V, Oracle VirtualBox, Citrix) – Kali Linux ondersteunt de meest bekende hypervisors en kan gemakkelijk worden omgezet in de meest populaire. Vooraf geconfigureerde afbeeldingen kunnen worden gedownload van https://www.kali.org/, of een ISO kan worden gebruikt om het besturingssysteem handmatig in de gewenste hypervisor te installeren.

- Wolk (Amazon AWS, Microsoft Azure) – Gezien de populariteit van Kali Linux, zowel AWS als Azure afbeeldingen aanleveren Kali Linux.

- USB-opstartschijf – Gebruikt Kali Linux's ISO kan er een opstartschijf worden gemaakt die beide kan worden uitgevoerd Kali Linux op een machine zonder deze daadwerkelijk te installeren of voor forensische doeleinden.

- Windows 10 (app) – Kali Linux kan nu native worden uitgevoerd Windows 10, via de opdrachtregel. Nog niet alle functies werken omdat deze zich nog in de bètamodus bevindt.

- Mac (dubbel of enkelvoudig opstarten) – Kali Linux kan op Mac worden geïnstalleerd, als secundair besturingssysteem of als primair besturingssysteem. Parallels of de opstartfunctionaliteit van Mac kan worden gebruikt om deze installatie te configureren.

Hoe te installeren Kali Linux met behulp van Virtueel Box

Hier vindt u een stapsgewijs proces voor het installeren Kali Linux met behulp van Virtueel Box en hoe te gebruiken Kali Linux:

De eenvoudigste en waarschijnlijk meest gebruikte methode is installeren Kali Linux en er vanaf rennen Oracle's VirtualBox.

Met deze methode kunt u uw bestaande hardware blijven gebruiken terwijl u experimenteert met de uitgebreide functionaliteit Kali Linux in een volledig geïsoleerde omgeving. Het beste van alles is dat alles gratis is. Beide Kali Linux en Oracle VirtualBox zijn gratis te gebruiken. Dit Kali Linux tutorial gaat ervan uit dat je al hebt geïnstalleerd Oracle's VirtualBox op uw systeem en 64-bit virtualisatie via de BIOS hebt ingeschakeld.

Stap 1) Ga naar https://www.kali.org/downloads/

Hiermee wordt een OVA-afbeelding gedownload, die kan worden geïmporteerd in VirtualBox

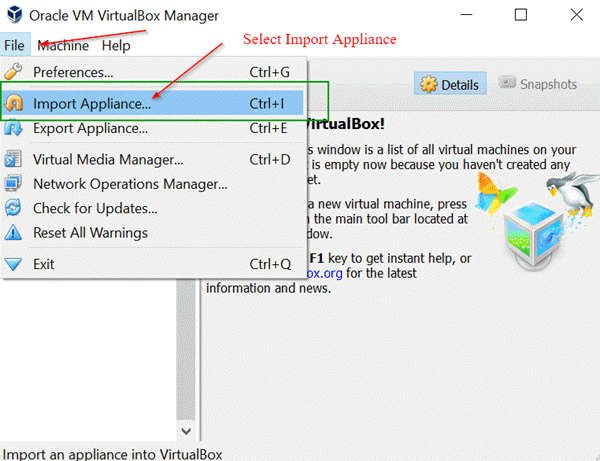

Stap 2) Open de Oracle VirtualBox Applicatie, en vanuit het menu Bestand selecteert u Apparaat importeren

Menu Bestand -> Apparaat importeren

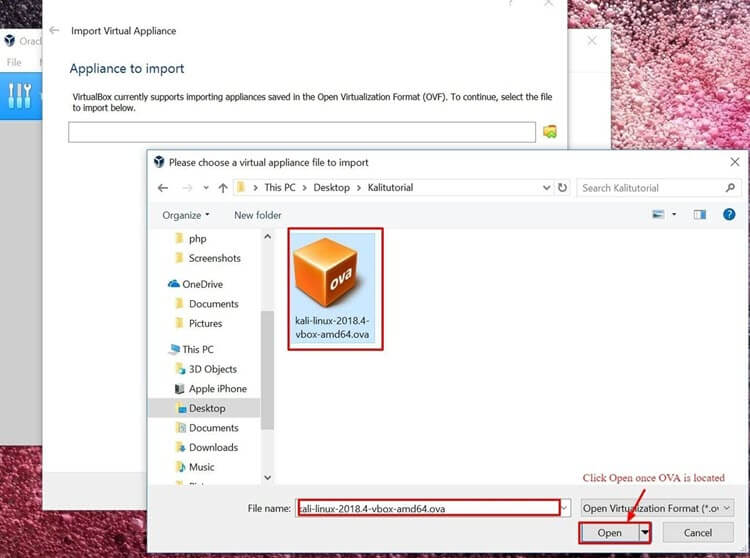

Stap 3) Op het volgende scherm “Apparaat om te importeren” Blader naar de locatie van het gedownloade OVA-bestand en klik Open

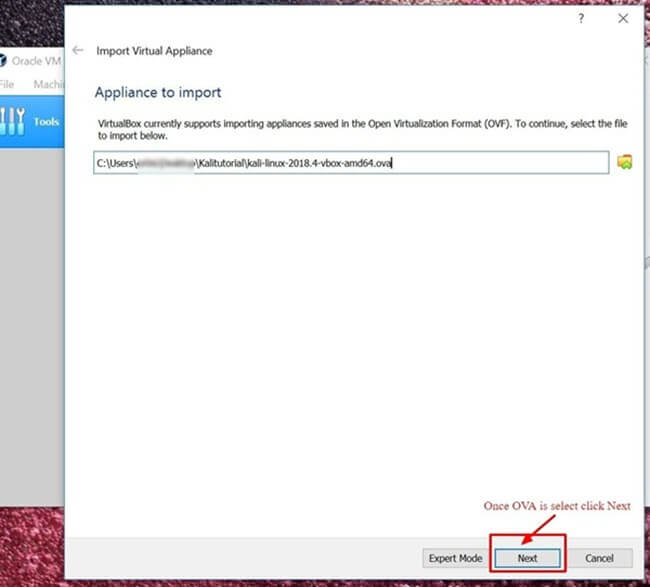

Stap 4) Zodra u klikt Open, wordt u teruggebracht naar de “Apparaat om te importeren'klik gewoon Volgende

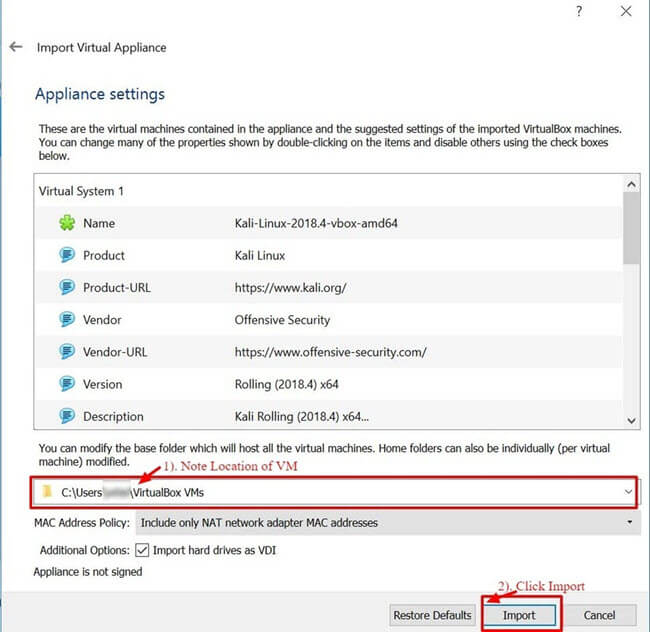

Stap 5) Het volgende scherm “Apparaatinstellingen” geeft een samenvatting weer van de systeeminstellingen, waarbij de standaardinstellingen prima blijven. Zoals weergegeven in de onderstaande schermafbeelding, noteert u waar de virtuele machine zich bevindt en klikt u vervolgens op import.

Stap 6) VirtualBox zal nu de Kali Linux OVA-apparaat. Dit proces kan 5 tot 10 minuten duren.

Stap 7) Gefeliciteerd, Kali Linux is met succes geïnstalleerd VirtualBox. Je zou nu de Kali Linux VM in de VirtualBox Troosten. Vervolgens gaan we kijken Kali Linux en enkele eerste stappen die u moet uitvoeren.

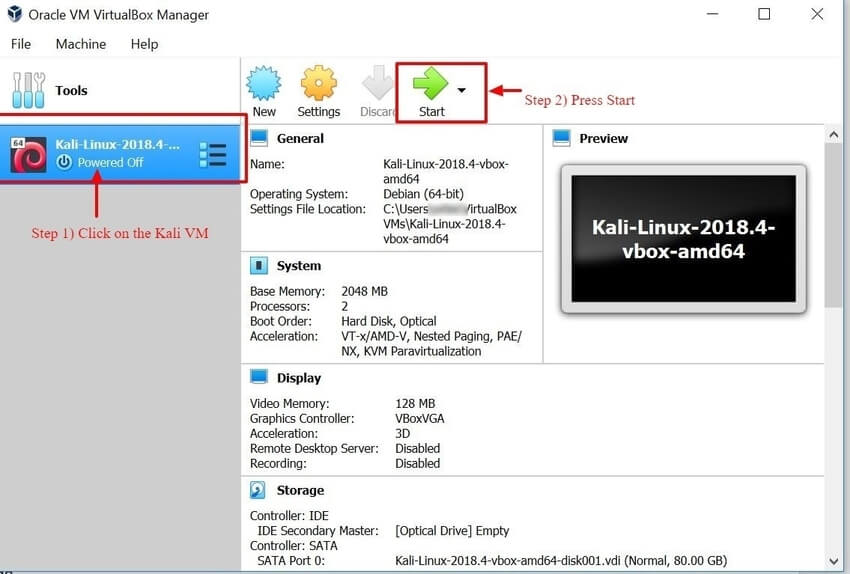

Stap 8) Klik op de Kali Linux VM binnen de VirtualBox Dashboard en klik Start, hierdoor wordt de Kali Linux Operasysteem.

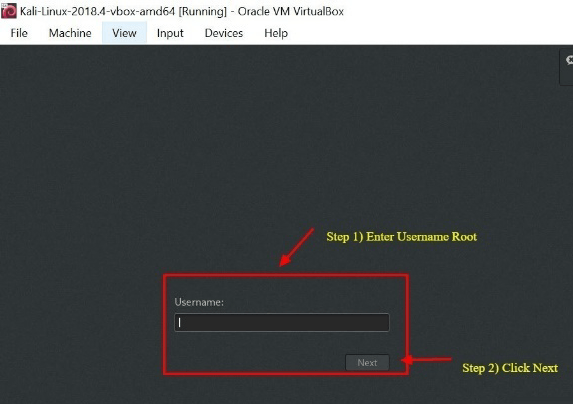

Stap 9) Voer op het inlogscherm “Root' als gebruikersnaam en klik op Volgende.

Stap 10) Zoals eerder vermeld, voer “toor' als wachtwoord en klik op SignIn.

U bent nu aanwezig met de Kali Linux GUI-bureaublad. Gefeliciteerd, u bent succesvol ingelogd Kali Linux.

Beginnen met Kali Linux GUI

De Kali Desktop heeft een paar tabbladen die u in eerste instantie moet noteren en waarmee u vertrouwd moet raken. Tabblad Applicaties, tabblad Plaatsen en de Kali Linux Dok.

Tabblad Toepassingen – Biedt een grafische vervolgkeuzelijst met alle applicaties en tools die vooraf zijn geïnstalleerd Kali Linux. Revhet bekijken van de Tabblad Toepassingen is een geweldige manier om vertrouwd te raken met de aanbevolen verrijkte Kali Linux Operating-systeem. Twee toepassingen die we hierin bespreken Kali Linux les zijn Nmap en MetasploitDe applicaties zijn in verschillende categorieën geplaatst, waardoor het zoeken naar een applicatie een stuk eenvoudiger wordt.

Toegang tot applicaties

Stap 1) Klik op het tabblad Toepassingen

Stap 2) Blader naar de specifieke categorie die u wilt verkennen

Stap 3) Klik op de applicatie die u wilt starten.

Tabblad Plaatsen – Vergelijkbaar met elke andere GUI Operating-systeem, zoals Windows of Mac, gemakkelijke toegang tot uw mappen, afbeeldingen en mijn documenten is een essentieel onderdeel. plaatsen on Kali Linux biedt de toegankelijkheid die voor iedereen essentieel is Operating-systeem. Standaard is de plaatsen menu heeft de volgende tabbladen, Home, Desktop, Documenten, Downloads, Muziek, Afbeeldingen, Video's, Computer en Blader door het netwerk.

Toegang tot plaatsen

Stap 1) Klik op het tabblad Plaatsen

Stap 2) Selecteer de locatie waar u toegang toe wilt hebben.

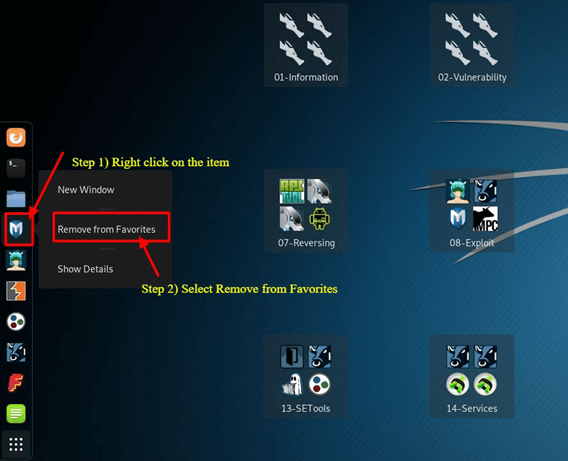

Kali Linux Dok – Vergelijkbaar met Apple Mac’s Dock of Microsoft Windows Taakbalk, de Kali Linux Dok biedt snelle toegang tot veelgebruikte/favoriete applicaties. Applicaties kunnen eenvoudig worden toegevoegd of verwijderd.

Een item uit het Dock verwijderen

Stap 1) Klik met de rechtermuisknop op het Dock-item

Stap 2) Selecteer Verwijderen uit favorieten

Om een item aan het dock toe te voegen

Het toevoegen van een item aan het Dock lijkt sterk op het verwijderen van een item uit het Dock

Stap 1) Klik op de knop Applicaties weergeven onder aan het Dock

Stap 2) Klik met de rechtermuisknop op Toepassing

Stap 3) Selecteer Toevoegen aan favorieten

Zodra het item is voltooid, wordt het weergegeven in het Dock

Kali Linux heeft nog vele andere unieke eigenschappen, wat dit maakt Operating-systeem de primaire keuze van zowel beveiligingsingenieurs als hackers. Helaas is het hierin niet mogelijk om ze allemaal te dekken Kali Linux hacking tutorials; u kunt echter ook gerust de verschillende knoppen op het bureaublad uitproberen.

Wat is Nmap?

Network Mapper, beter bekend als Nmap, is een gratis, open-source hulpprogramma dat wordt gebruikt voor netwerkdetectie en scannen op kwetsbaarheden. Beveiligingsprofessionals gebruiken Nmap om apparaten te ontdekken die in hun omgevingen draaien. Nmap kan ook de services en poorten onthullen die elke host bedient, wat een potentieel veiligheidsrisico blootlegt. Overweeg op het meest basale niveau Nmap, ping op steroïden. Hoe geavanceerder uw technische vaardigheden zijn, des te nuttiger u Nmap zult vinden

Nmap biedt de flexibiliteit om een enkele host of een uitgebreid netwerk te monitoren dat bestaat uit honderden, zo niet duizenden apparaten en subnetten. De flexibiliteit die Nmap biedt is in de loop der jaren geëvolueerd, maar in de kern is het een tool voor het scannen van poorten, die informatie verzamelt door onbewerkte pakketten naar een hostsysteem te sturen. Nmap luistert vervolgens naar reacties en bepaalt of een poort open, gesloten of gefilterd is.

De eerste scan waarmee u bekend moet zijn, is de standaard Nmap-scan die de eerste 1000 TCP-poorten scant. Als het een poort ontdekt die luistert, wordt de poort weergegeven als open, gesloten of gefilterd. Gefilterd, wat betekent dat er hoogstwaarschijnlijk een firewall aanwezig is die het verkeer op die specifieke poort wijzigt. Hieronder vindt u een lijst met Nmap-opdrachten die kunnen worden gebruikt om de standaardscan uit te voeren.

Nmap Target Selectie

| Scan een enkel IP-adres | nmap 192.168.1.1 |

| Een host scannen | nmap www.testnetwork.com |

| Scan een reeks IP's | nmap 192.168.1.1-20 |

| Scan een subnet | nmap 192.168.1.0/24 |

| Scan doelen vanuit een tekstbestand | nmap -iL lijst met IP-adressen.txt |

Een eenvoudige Nmap-scan uitvoeren op Kali Linux

Om een standaard Nmap-scan uit te voeren Kali Linux, Volg onderstaande stappen. Met Nmap zoals hierboven afgebeeld, heb je de mogelijkheid om scan een enkel IP-adres, een DNS-naam, een reeks IP-adressen, subnetten en scan zelfs vanuit tekstbestanden. Voor dit voorbeeld scannen we het localhost IP-adres.

Stap 1) Van de Dock-menu, klik op het tweede tabblad, het terminal

Stap 2) De terminal venster zou moeten openen, voer de opdracht in ifconfig, deze opdracht retourneert het lokale IP-adres van uw Kali Linux systeem. In dit voorbeeld is het lokale IP-adres 10.0.2.15

Stap 3) Noteer het lokale IP-adres

Stap 4) Voer in hetzelfde terminalvenster in nmap 10.0.2.15, hierdoor worden de eerste 1000 poorten op de localhost gescand. Aangezien dit de basisinstallatie is, mogen er geen poorten openstaan.

Stap 5) Revzie resultaten

Standaard scant nmap alleen de eerste 1000 poorten. Als u de volledige 65535-poorten wilt scannen, kunt u eenvoudigweg de bovenstaande opdracht aanpassen om deze op te nemen -P-.

Nmap 10.0.2.15 -p-

Nmap OS-scan

Een andere fundamentele maar nuttige functie van nmap is de mogelijkheid om het besturingssysteem van het hostsysteem te detecteren. Kali Linux is standaard beveiligd, dus in dit voorbeeld is het hostsysteem, that Oracle's VirtualBox is geïnstalleerd, zal als voorbeeld worden gebruikt. Het hostsysteem is een Windows 10 Oppervlak. Het IP-adres van het hostsysteem is 10.28.2.26.

In de terminal venster voer de volgende nmap-opdracht in:

nmap 10.28.2.26 – A

Revzie resultaten

Het toevoegen van -A vertelt nmap om niet alleen een poortscan uit te voeren, maar ook te proberen de Operasysteem.

Nmap is een essentieel hulpprogramma in elke Security Professional-toolbox. Gebruik de opdracht nmap -h om meer opties en opdrachten op Nmap te verkennen.

Wat is metasploit?

Het Metasploit Framework is een open source-project dat een openbare bron biedt voor het onderzoeken van kwetsbaarheden en het ontwikkelen van code waarmee beveiligingsprofessionals hun eigen netwerk kunnen infiltreren en beveiligingsrisico's en kwetsbaarheden kunnen identificeren. Metasploit is onlangs gekocht door Rapid 7 (https://www.metasploit.com). De community-editie van Metasploit is echter nog steeds beschikbaar op Kali Linux. Metasploit is veruit het meest gebruikte penetratiehulpprogramma ter wereld.

Het is belangrijk dat u voorzichtig bent bij het gebruik van Metasploit, omdat het scannen van een netwerk of omgeving die niet de uwe is, in sommige gevallen als illegaal kan worden beschouwd. In deze Kali Linux metasploit-tutorial laten we u zien hoe u Metasploit start en een basisscan uitvoert Kali Linux. Metasploit wordt beschouwd als een geavanceerd hulpprogramma en het zal enige tijd vergen om er bedreven in te raken, maar eenmaal bekend met de applicatie zal het van onschatbare waarde zijn.

Metasploit en Nmap

Binnen Metasploit kunnen we Nmap daadwerkelijk gebruiken. In dit geval leert u hoe u uw lokale VirtualBox subnet van Metasploit met behulp van het Nmap-hulpprogramma waar we zojuist over hebben gehoord.

Stap 1) On het tabblad Applicaties, scrol omlaag naar 08-Exploitatietools en selecteer vervolgens Metasploit

Stap 2) Er gaat een aansluitdoos open, met Artsen Zonder Grenzen in de dialoog is dit Metasploit

Stap 3) Voer de volgende opdracht in

db_nmap -V -sV 10.0.2.15/24

(zorg ervoor dat u 10.0.2.15 vervangt door uw lokale IP-adres)

Hier:

db_ staat voor database

-V Staat voor uitgebreide modus

-sV staat voor detectie van serviceversies

Metasploit Exploit-hulpprogramma

Metasploit is zeer robuust met zijn functies en flexibiliteit. Een veelvoorkomend gebruik van Metasploit is het exploiteren van kwetsbaarheden. Hieronder gaan we door de stappen van het beoordelen van enkele exploits en het proberen te exploiteren van een Windows 7 Machine.

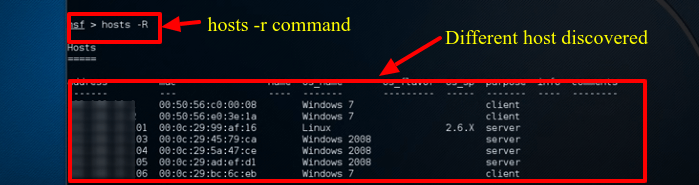

Stap 1) Ervan uitgaande dat Metasploit nog steeds open is, komt u binnen Gastheren -R in het terminalvenster. Hiermee worden de onlangs ontdekte hosts toegevoegd aan de Metasploit-database.

Stap 2) Voer "exploits tonen“, deze opdracht geeft een uitgebreid overzicht van alle exploits die beschikbaar zijn voor Metasploit.

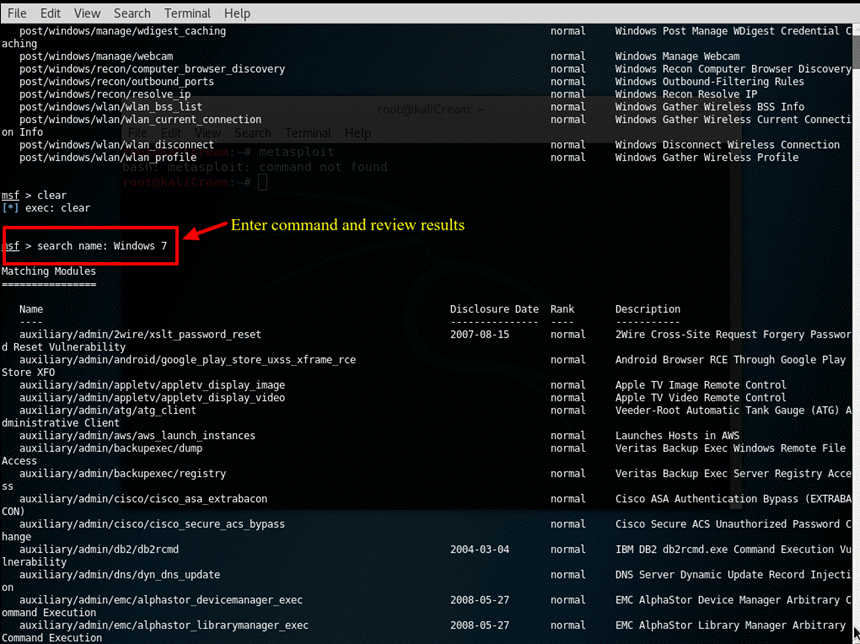

Stap 3) Probeer nu de lijst te beperken met deze opdracht: zoeknaam: Windows 7, met deze opdracht worden de exploits gezocht die specifiek Windows 7 omvatten. Voor dit voorbeeld zullen we proberen een exploit te exploiteren Windows 7 Machine. Afhankelijk van uw omgeving moet u de zoekparameters wijzigen zodat ze aan uw criteria voldoen. Als u bijvoorbeeld een Mac of een andere Linux-machine heeft, moet u de zoekparameter wijzigen zodat deze overeenkomt met dat machinetype.

Stap 4) Voor de doeleinden van deze tutorial gebruiken we een Kwetsbaarheid Apple iTunes ontdekt in de lijst. Om de exploit te gebruiken, moeten we het volledige pad invoeren dat in de lijst wordt weergegeven: gebruik exploit/windows/browse/apple_itunes_playlist

Stap 5) Als de exploit succesvol is, verandert de opdrachtprompt en wordt de exploitnaam weergegeven, gevolgd door > zoals weergegeven in de onderstaande schermafbeelding.

Stap 6) Enter Toon opties om te bekijken welke opties beschikbaar zijn voor de exploit. Elke exploit heeft uiteraard verschillende opties.

Samenvatting

In totaal, Kali Linux is een geweldig besturingssysteem dat veel wordt gebruikt door verschillende professionals, van beveiligingsbeheerders tot Black Hat-hackers. Gezien de robuuste hulpprogramma's, stabiliteit en het gebruiksgemak is het een besturingssysteem waar iedereen in de IT-industrie en computerliefhebbers bekend mee zou moeten zijn. Het gebruik van alleen de twee applicaties die in deze tutorial worden besproken, zal een bedrijf aanzienlijk helpen bij het beveiligen van hun IT-infrastructuur. Zowel Nmap als Metasploit zijn beschikbaar op andere platforms, maar hun gebruiksgemak en vooraf geïnstalleerde configuratie op Kali Linux maakt Kali het besturingssysteem van keuze bij het evalueren en testen van de beveiliging van een netwerk. Zoals eerder vermeld, wees voorzichtig bij het gebruik van de Kali Linux, omdat het alleen mag worden gebruikt in netwerkomgevingen die u beheert en/of toestemming heeft om te testen. Sommige hulpprogramma's kunnen namelijk zelfs schade of gegevensverlies veroorzaken.