भेद्यता परीक्षण क्या है? VAPT स्कैन मूल्यांकन उपकरण

भेद्यता परीक्षण

भेद्यता परीक्षण भेद्यता मूल्यांकन भी कहा जाता है, यह खतरों की संभावना को कम करने के लिए सॉफ़्टवेयर सिस्टम में सुरक्षा जोखिमों का मूल्यांकन करने की एक प्रक्रिया है। भेद्यता परीक्षण का उद्देश्य घुसपैठियों/हैकर्स के लिए सिस्टम की अनधिकृत पहुँच प्राप्त करने की संभावना को कम करना है। यह भेद्यता मूल्यांकन और प्रवेश परीक्षण (VAPT) या VAPT परीक्षण नामक तंत्र पर निर्भर करता है।

भेद्यता, सिस्टम की सुरक्षा प्रक्रियाओं, डिजाइन, कार्यान्वयन या किसी भी आंतरिक नियंत्रण में कोई गलती या कमजोरी है जिसके परिणामस्वरूप सिस्टम की सुरक्षा नीति का उल्लंघन हो सकता है।

भेद्यता मूल्यांकन क्यों करें

- यह संगठन की सुरक्षा के लिए महत्वपूर्ण है।

- कमजोरियों का पता लगाने और रिपोर्ट करने की प्रक्रिया, जो किसी व्यक्ति या चीज द्वारा उनका शोषण करने से पहले कमजोरियों को रैंकिंग देकर सुरक्षा समस्याओं का पता लगाने और हल करने का एक तरीका प्रदान करती है।

- इस प्रक्रिया में Operaटिंग सिस्टम, एप्लीकेशन सॉफ्टवेयर और नेटवर्क को स्कैन किया जाता है ताकि कमजोरियों की पहचान की जा सके, जिसमें अनुपयुक्त सॉफ्टवेयर डिजाइन, असुरक्षित प्रमाणीकरण आदि शामिल हैं।

भेद्यता मूल्यांकन प्रक्रिया

यहाँ चरण दर चरण बताया गया है भेद्यता मूल्यांकन प्रक्रिया सिस्टम की कमजोरियों की पहचान करने के लिए।

चरण 1) लक्ष्य और उद्देश्य : – भेद्यता विश्लेषण के लक्ष्यों और उद्देश्यों को परिभाषित करें।

चरण 2) दायरा मूल्यांकन और परीक्षण करते समय, असाइनमेंट का दायरा स्पष्ट रूप से परिभाषित किया जाना चाहिए।

निम्नलिखित तीन संभावित क्षेत्र मौजूद हैं:

- काली Box परीक्षण : – आंतरिक नेटवर्क और प्रणालियों की पूर्व जानकारी के बिना बाहरी नेटवर्क से परीक्षण करना।

- ग्रे Box परीक्षण: – आंतरिक नेटवर्क और सिस्टम के ज्ञान के साथ बाहरी या आंतरिक नेटवर्क से परीक्षण। यह दोनों का संयोजन है ब्लैक Box परीक्षण और श्वेत Box परिक्षण।

- सफेद Box परीक्षण : – आंतरिक नेटवर्क और सिस्टम के ज्ञान के साथ आंतरिक नेटवर्क के भीतर परीक्षण। इसे आंतरिक परीक्षण के रूप में भी जाना जाता है।

चरण 3) सूचना एकत्र करना : – आईटी वातावरण के बारे में अधिक से अधिक जानकारी प्राप्त करना जैसे नेटवर्क, आईपी एड्रेस, Operaटिंग सिस्टम संस्करण, आदि। यह तीनों प्रकार के स्कोपों पर लागू है जैसे ब्लैक Box परीक्षण, ग्रे Box परीक्षण और श्वेत Box परिक्षण।

चरण 4) भेद्यता का पता लगाना :- इस प्रक्रिया में, आईटी वातावरण को स्कैन करने और कमजोरियों की पहचान करने के लिए भेद्यता स्कैनर का उपयोग किया जाता है।

चरण 5) सूचना विश्लेषण और योजना : - यह नेटवर्क और प्रणालियों में घुसपैठ करने की योजना तैयार करने के लिए पहचानी गई कमजोरियों का विश्लेषण करेगा।

भेद्यता आकलन कैसे करें

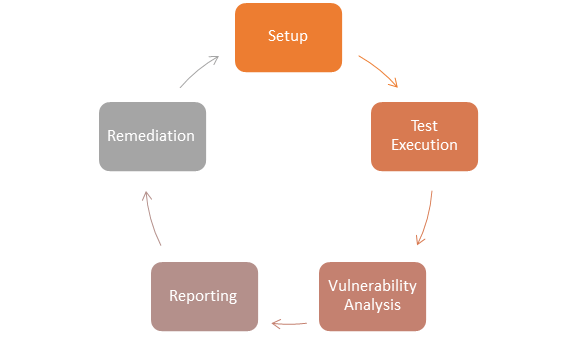

इसकी चरण दर चरण प्रक्रिया निम्नलिखित है भेद्यता आकलन कैसे करें:

चरण 1) सेटअप

- दस्तावेज़ीकरण शुरू करें

- सुरक्षित अनुमतियाँ

- अद्यतन उपकरण

- उपकरण कॉन्फ़िगर करें

चरण 2) परीक्षण निष्पादन

- उपकरण चलाएँ

- कैप्चर किए गए डेटा पैकेट को चलाएं (पैकेट डेटा की इकाई है जिसे मूल और गंतव्य के बीच रूट किया जाता है। जब कोई फ़ाइल, उदाहरण के लिए, ई-मेल संदेश, HTML फ़ाइल, यूनिफ़ॉर्म रिसोर्स लोकेटर (URL) अनुरोध, आदि इंटरनेट पर एक स्थान से दूसरे स्थान पर भेजी जाती है, तो TCP/IP की TCP परत फ़ाइल को कुशल रूटिंग के लिए कई "खंडों" में विभाजित करती है, और इनमें से प्रत्येक खंड को विशिष्ट रूप से क्रमांकित किया जाएगा और इसमें गंतव्य का इंटरनेट पता शामिल होगा। इन खंडों को पैकेट कहा जाता है। जब सभी पैकेट आ जाते हैं, तो उन्हें मूल्यांकन उपकरण चलाने के दौरान प्राप्त करने वाले छोर पर TCP परत द्वारा मूल फ़ाइल में फिर से जोड़ा जाएगा

चरण 3) भेद्यता विश्लेषण

- नेटवर्क या सिस्टम संसाधनों को परिभाषित और वर्गीकृत करना।

- संसाधनों को प्राथमिकता देना (उदाहरण: – उच्च, मध्यम, निम्न)

- प्रत्येक संसाधन के लिए संभावित खतरों की पहचान करना।

- सबसे अधिक प्राथमिकता वाली समस्याओं से पहले निपटने के लिए रणनीति विकसित करना।

- यदि कोई हमला होता है तो उसके परिणामों को न्यूनतम करने के तरीकों को परिभाषित करना और उनका क्रियान्वयन करना।

चरण 4) रिपोर्टिंग

चरण 5) उपचार

- कमजोरियों को ठीक करने की प्रक्रिया.

- हर कमजोरी के लिए प्रदर्शन किया

भेद्यता स्कैनर के प्रकार

होस्ट आधारित

- होस्ट या सिस्टम में समस्याओं की पहचान करता है।

- यह प्रक्रिया होस्ट-आधारित स्कैनर का उपयोग करके की जाती है और कमजोरियों का निदान किया जाता है।

- होस्ट-आधारित उपकरण लक्ष्य प्रणाली पर एक मध्यस्थ सॉफ्टवेयर लोड करेंगे; यह घटना का पता लगाएगा और सुरक्षा विश्लेषक को इसकी रिपोर्ट देगा।

संजाल आधारित

- यह खुले पोर्ट का पता लगाएगा, और इन पोर्ट पर चल रही अज्ञात सेवाओं की पहचान करेगा। फिर यह इन सेवाओं से जुड़ी संभावित कमज़ोरियों का खुलासा करेगा।

- यह प्रक्रिया नेटवर्क-आधारित स्कैनर का उपयोग करके की जाती है।

डेटाबेस के आधार पर

- यह SQL इंजेक्शन से बचाव के लिए उपकरणों और तकनीकों का उपयोग करके डेटाबेस सिस्टम में सुरक्षा जोखिम की पहचान करेगा। (SQL इंजेक्शन: - दुर्भावनापूर्ण उपयोगकर्ताओं द्वारा डेटाबेस में SQL कथनों को इंजेक्ट करना, जो डेटाबेस से संवेदनशील डेटा को पढ़ सकता है और डेटाबेस में डेटा को अपडेट कर सकता है।)

भेद्यता स्कैनिंग के लिए उपकरण

1) Teramind

Teramind अंदरूनी खतरे की रोकथाम और कर्मचारी निगरानी के लिए एक व्यापक सूट प्रदान करता है। यह व्यवहार विश्लेषण और डेटा हानि रोकथाम के माध्यम से सुरक्षा को बढ़ाता है, अनुपालन सुनिश्चित करता है और व्यावसायिक प्रक्रियाओं को अनुकूलित करता है। इसका अनुकूलन योग्य प्लेटफ़ॉर्म विभिन्न संगठनात्मक आवश्यकताओं के अनुरूप है, जो उत्पादकता बढ़ाने और डेटा अखंडता की सुरक्षा पर ध्यान केंद्रित करने वाली कार्रवाई योग्य अंतर्दृष्टि प्रदान करता है।

विशेषताएं:

- अंदरूनी खतरे की रोकथाम: उपयोगकर्ता की उन गतिविधियों का पता लगाता है और उन्हें रोकता है जो डेटा के लिए अंदरूनी खतरों का संकेत हो सकती हैं।

- व्यवसाय प्रक्रिया अनुकूलन: परिचालन प्रक्रियाओं को पुनः परिभाषित करने के लिए डेटा-संचालित व्यवहार विश्लेषण का उपयोग करता है।

- कार्यबल उत्पादकता: कार्यबल की उत्पादकता, सुरक्षा और अनुपालन व्यवहार पर नज़र रखता है।

- अनुपालन प्रबंधन: छोटे व्यवसायों, उद्यमों और सरकारी एजेंसियों के लिए उपयुक्त एकल, स्केलेबल समाधान के साथ अनुपालन का प्रबंधन करने में मदद करता है।

- घटना फोरेंसिक: घटना प्रतिक्रिया, जांच और खतरे की खुफिया जानकारी को समृद्ध करने के लिए साक्ष्य प्रदान करता है।

- डेटा खोने की रोकथाम: संवेदनशील डेटा की संभावित हानि से सुरक्षा और निगरानी करता है।

- कर्मचारी निगरानी: कर्मचारी के प्रदर्शन और गतिविधियों पर नजर रखने की क्षमता प्रदान करता है।

- व्यवहार विश्लेषण: अंतर्दृष्टि के लिए ग्राहक ऐप व्यवहार डेटा का विस्तृत विश्लेषण करता है.

- अनुकूलन योग्य मॉनिटरिंग सेटिंग्स: विशिष्ट उपयोग मामलों के अनुरूप या पूर्वनिर्धारित नियमों को लागू करने के लिए निगरानी सेटिंग्स को अनुकूलित करने की अनुमति देता है।

- डैशबोर्ड अंतर्दृष्टि: एक व्यापक डैशबोर्ड के माध्यम से कार्यबल गतिविधियों में दृश्यता और कार्रवाई योग्य अंतर्दृष्टि प्रदान करता है।

| वर्ग | उपकरण | विवरण |

|---|---|---|

| होस्ट आधारित | STAT | नेटवर्क में एकाधिक सिस्टम स्कैन करें. |

| तारा | टाइगर विश्लेषणात्मक अनुसंधान सहायक। | |

| Cain & Abel | नेटवर्क को सूँघकर, HTTP पासवर्ड को क्रैक करके पासवर्ड पुनर्प्राप्त करें। | |

| Metasploit | कोड के विकास, परीक्षण और उपयोग के लिए खुला स्रोत मंच। | |

| संजाल आधारित | Cisco सुरक्षित स्कैनर | सुरक्षा समस्याओं का निदान और मरम्मत करें। |

| Wireshark | लिनक्स और लिनक्स के लिए ओपन सोर्स नेटवर्क प्रोटोकॉल विश्लेषक Windows. | |

| Nmap | सुरक्षा ऑडिटिंग के लिए निःशुल्क ओपन सोर्स उपयोगिता। | |

| Nessus | एजेंट रहित ऑडिटिंग, रिपोर्टिंग और पैच प्रबंधन एकीकरण। | |

| डेटाबेस के आधार पर | एसक्यूएल आहार | SQL सर्वर के लिए शब्दकोश हमला उपकरण दरवाजा. |

| सुरक्षित लेखा परीक्षक | उपयोगकर्ता को ओएस पर गणना, स्कैनिंग, ऑडिटिंग, और प्रवेश परीक्षण और फोरेंसिक करने में सक्षम करें। | |

| डीबी-स्कैन | डेटाबेस के ट्रोजन का पता लगाना, बेसलाइन स्कैनिंग द्वारा छिपे हुए ट्रोजन का पता लगाना। |

भेद्यता मूल्यांकन के लाभ

- ओपन सोर्स उपकरण उपलब्ध हैं।

- लगभग सभी कमजोरियों की पहचान करता है

- स्कैनिंग के लिए स्वचालित.

- नियमित आधार पर चलाना आसान है।

भेद्यता मूल्यांकन के नुकसान

- उच्च झूठी सकारात्मक दर

- घुसपैठ का पता लगाने वाली प्रणाली फ़ायरवॉल द्वारा आसानी से पता लगाया जा सकता है।

- अक्सर नवीनतम कमजोरियों को नोटिस करने में असफल रहते हैं।

भेद्यता मूल्यांकन और प्रवेश परीक्षण की तुलना

| जोखिम मूल्यांकन | भेदन परीक्षण | |

|---|---|---|

| काम कर रहे | कमजोरियों का पता लगाएं | कमजोरियों की पहचान करें और उनका फायदा उठाएं |

| तंत्र | खोज और स्कैनिंग | सिमुलेशन |

| फोकस | गहराई से अधिक चौड़ाई | चौड़ाई से अधिक गहराई |

| संपूर्णता का कवरेज | हाई | निम्न |

| लागत | कम- मध्यम | हाई |

| द्वारा प्रदर्शित | इन-हाउस स्टाफ | हमलावर या पेन परीक्षक |

| परीक्षक ज्ञान | हाई | निम्न |

| कितनी बार दौड़ें? | प्रत्येक उपकरण लोड होने के बाद | साल में एक बार |

| परिणाम | कमज़ोरियों के बारे में आंशिक विवरण प्रदान करें | कमजोरियों का पूरा विवरण प्रदान करें |

भेद्यता परीक्षण विधियाँ

सक्रिय परीक्षण

- निष्क्रिय परीक्षण में, परीक्षक नई भेद्यता मूल्यांकन परीक्षण डेटा प्रस्तुत करता है और परिणामों का विश्लेषण करता है।

- परीक्षण प्रक्रिया के दौरान, परीक्षक प्रक्रिया का एक मानसिक मॉडल बनाते हैं, और परीक्षण के तहत सॉफ्टवेयर के साथ बातचीत के दौरान यह और अधिक विकसित होता है।

- परीक्षण करते समय, परीक्षक नए परीक्षण मामलों और नए विचारों को खोजने की प्रक्रिया में सक्रिय रूप से शामिल होगा। इसीलिए इसे सक्रिय परीक्षण कहा जाता है।

निष्क्रिय परीक्षण

- निष्क्रिय परीक्षण, नए परीक्षण मामलों या डेटा को शामिल किए बिना परीक्षण के तहत चल रहे सॉफ़्टवेयर के परिणाम की निगरानी करना

नेटवर्क परीक्षण

- नेटवर्क परीक्षण एक निश्चित समयावधि में नेटवर्क संचालन की वर्तमान स्थिति को मापने और रिकॉर्ड करने की प्रक्रिया है।

- परीक्षण मुख्य रूप से लोड के तहत संचालित नेटवर्क की भविष्यवाणी करने या नई सेवाओं द्वारा उत्पन्न समस्याओं का पता लगाने के लिए किया जाता है।

- हमें निम्नलिखित नेटवर्क विशेषताओं का परीक्षण करने की आवश्यकता है: -

- उपयोग स्तर

- उपयोगकर्ताओं की संख्या

- अनुप्रयोग उपयोग

वितरित परीक्षण

- वितरित परीक्षण वितरित अनुप्रयोगों के परीक्षण के लिए लागू किए जाते हैं, जिसका अर्थ है, ऐसे अनुप्रयोग जो एक साथ कई क्लाइंट के साथ काम कर रहे हैं। मूल रूप से, वितरित एप्लिकेशन का परीक्षण करने का मतलब है इसके क्लाइंट और सर्वर भागों का अलग-अलग परीक्षण करना, लेकिन वितरित परीक्षण पद्धति का उपयोग करके, हम उन सभी का एक साथ परीक्षण कर सकते हैं।

- परीक्षण के दौरान, परीक्षण के सभी भाग, जिनमें कमज़ोर परीक्षण में शामिल भाग भी शामिल हैं, एक दूसरे के साथ बातचीत करेंगे। इससे वे उचित तरीके से समन्वयित हो जाते हैं। Syncवितरित परीक्षण में ह्रोनाइजेशन सबसे महत्वपूर्ण बिंदुओं में से एक है।

निष्कर्ष

In सॉफ्टवेयर इंजीनियरिंग, भेद्यता परीक्षण दो तंत्रों पर निर्भर करता है, अर्थात् भेद्यता मूल्यांकन और प्रवेश परीक्षण। ये दोनों परीक्षण शक्ति और उनके द्वारा किए जाने वाले कार्यों में एक दूसरे से भिन्न हैं। हालाँकि, भेद्यता परीक्षण पर एक व्यापक रिपोर्ट प्राप्त करने के लिए, दोनों प्रक्रियाओं के संयोजन की अनुशंसा की जाती है। इन कार्यों के लिए सही उपकरण खोजने के लिए, इन पर विचार करें पैठ परीक्षण उपकरण.