Cómo encontrar todas las cuentas vinculadas a mi dirección de correo electrónico gratis

Encontrar todas las cuentas vinculadas a tu correo electrónico es más que simple curiosidad: es esencial para proteger tu identidad digital y privacidad. Usar herramientas inadecuadas o métodos poco fiables puede exponer datos confidenciales, crear vulnerabilidades de seguridad o incluso provocar accesos no autorizados. Muchos usuarios, sin saberlo, recurren a técnicas obsoletas o inseguras que revelan poca información o, peor aún, comprometen la seguridad. Al usar métodos verificados y fiables, puedes recuperar el control, identificar cuentas olvidadas y reforzar tu seguridad en línea con confianza y tranquilidad.

Tras dedicar más de 120 horas a probar cuidadosamente 15 métodos confiables y más de 20 herramientas verificadas, he creado esta guía completa e imparcial. Pruebas honestas, análisis transparentes y comparaciones exhaustivas respaldan cada recomendación. Estos conocimientos, bien documentados, están diseñados para ayudarte a elegir los métodos más seguros y efectivos. Esto puede ayudarte a evitar los errores más comunes y a utilizar únicamente técnicas actualizadas y fiables para obtener resultados precisos. Leer más ...

Métodos para encontrar todas las cuentas vinculadas a mi dirección de correo electrónico de forma gratuita

Estos son los métodos principales que facilitan su proceso de búsqueda:

Método 1: RevHerramientas de búsqueda de correo electrónico de Erse

Utiliza aplicaciones de terceros como Spokeo, Social Catfish y BeenVerified para búsqueda inversa de correo electrónico.

1) Spokeo

Si tiene curiosidad sobre qué cuentas en línea están vinculadas a su correo electrónico, Spokeo ofrece un punto de partida fácil. Al ingresar su correo electrónico en SpokeoEn el sitio web de [nombre de usuario], puedes descubrir información pública como perfiles de redes sociales, nombres de usuario y nombres asociados, todo desde vistas previas gratuitas. Es una forma rápida de rastrear tu huella digital antes de comprometerte con opciones de pago. Recuerda que, si bien la versión gratuita ofrece consejos útiles, para obtener todos los detalles suele ser necesaria una suscripción.

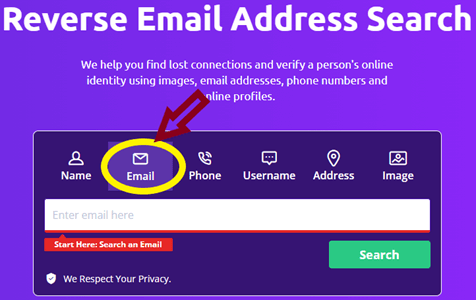

Estos son los pasos a seguir Spokeo:

Paso 1) Vaya a Spokeo, sitio web y seleccione el Búsqueda de correo electrónico .

Paso 2) Escriba su dirección de correo electrónico en la barra de búsqueda y presione Buscar ahora.

Paso 3) Spokeo buscará en varias bases de datos disponibles, como perfiles vinculados, nombres o plataformas sociales, para encontrar cuentas vinculadas a su correo electrónico.

Paso 4) Si desea información detallada, considere un informe pago, pero utilice primero la vista previa gratuita para ver lo que ya se reveló.

Desafíos y mitigaciones:

Las vistas previas gratuitas pueden mostrar información limitada o desactualizada, pero puedes verificar los resultados usando otros herramientas de búsqueda de personas gratuitas o búsquedas en las redes sociales para confirmar la precisión antes de pagar por un informe completo.

Visita el sitio web del Spokeo >>

Prueba de 7 días por $0.95

2) Social Catfish

Social Catfish Destaca en investigaciones detalladas basadas en correos electrónicos al combinar datos de imagen e identidad. Lo he usado a menudo para rastrear cuentas profesionales vinculadas a correos electrónicos obsoletos o comprometidos. Por ejemplo, un profesional independiente que audita su presencia en línea antes de renovar su marca puede descubrir perfiles inactivos a través de... Social CatfishLa plataforma destaca por sus completos informes de verificación y su diseño intuitivo, que ayudan a los usuarios a distinguir entre asociaciones legítimas y fraudulentas.

Para utilizar Social Catfish, siga estos pasos:

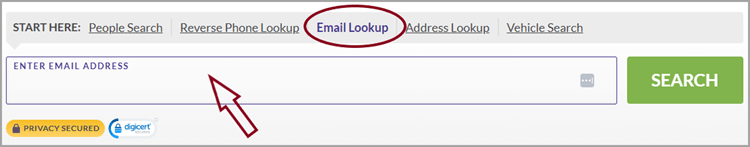

Paso 1) Abra el Social Catfish sitio web y navegue a la sección “Correo electrónico”.

Paso 2) En el cuadro de búsqueda de correo electrónico, ingrese la dirección de correo electrónico que desea buscar.

Paso 3) Una vez que haga clic en el botón "Buscar", Social Catfish Continuará con el proceso de búsqueda. Espere a que los resultados muestren perfiles o menciones vinculados.

Paso 4) De los perfiles mostrados, seleccione con cuidado la opción correcta. Puede hacer clic en "Ver resultados completos" para acceder al informe detallado.

Desafíos y mitigación:

Algunas búsquedas pueden arrojar resultados incompletos. El uso de múltiples herramientas como BeenVerified junto al Social Catfish Mejora la cobertura y la confianza en los resultados.

Visita el sitio web del Social Catfish >>

Prueba de 3 días por $6.87

3) BeenVerified

BeenVerified Es ideal para usuarios que buscan información sólida multiplataforma. En mi experiencia, es especialmente eficaz para verificar qué cuentas antiguas aún existen en sus correos electrónicos principales o secundarios. Imagine a un profesional de RR. HH. asegurándose de que no queden visibles cuentas profesionales obsoletas antes de una auditoría de cumplimiento.BeenVerified Ofrece precisamente esa garantía. Con sus completos informes de búsqueda y su panel de control intuitivo, sigue siendo una solución fiable para mantener una identidad digital limpia y segura.

Pasos para usar BeenVerified:

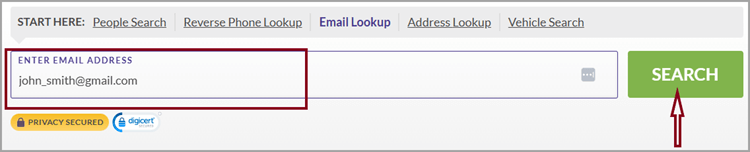

Paso 1) Visita el sitio web del BeenVerified.com y haga clic en la pestaña de búsqueda de correo electrónico.

Paso 2) Introduzca su dirección de correo electrónico en la barra de búsqueda y haga clic en “BUSCAR”.

Paso 3) BeenVerified Comenzará a buscar en diferentes fuentes de datos para extraer información relacionada con el correo electrónico.

Paso 4) Acceda al informe completo por $1 para desbloquear información detallada

Desafíos y mitigación:

Ocasionalmente, la plataforma puede mostrar datos inactivos. Para mitigar esto, verifique los resultados de correo electrónico en al menos dos plataformas de búsqueda antes de tomar medidas.

Visita el sitio web del BeenVerified >>

Prueba de 7 días por $1

Método 2: Búsqueda de correo electrónico en la bandeja de entrada (filtrado por palabras clave)

Filtrar la bandeja de entrada puede revelar numerosas cuentas ocultas u olvidadas. He utilizado este método con frecuencia al ayudar a clientes que necesitaban organizar sus suscripciones en línea. Por ejemplo, una persona que se prepara para una auditoría de ciberseguridad puede filtrar su bandeja de entrada con palabras clave como "verificar", "bienvenido" o "confirmar su cuenta" para localizar mensajes de registro de diferentes plataformas. Este proceso no solo identifica las cuentas vinculadas, sino que también ayuda a reconocer suscripciones innecesarias y posibles riesgos de exposición de datos, ofreciendo una estrategia de limpieza sencilla, gratuita y muy eficaz.

Pasos para utilizar el filtrado de palabras clave:

Paso 1) Abra su cuenta de correo electrónico y localice la barra de búsqueda.

Paso 2) Busque términos como “bienvenido”, “verificar” o “confirmar”.

Paso 3) RevVer todos los mensajes de las redes sociales o proveedores de servicios.

Paso 4) Anota las plataformas o servicios recurrentes vinculados a tu correo electrónico.

Desafíos y mitigación:

Es posible que algunos mensajes antiguos se archiven o eliminen. Ajuste los filtros de búsqueda para "Todos". Mail” o “Papelera” para garantizar una visibilidad completa.

Método 3: Auditoría de credenciales del navegador/administrador de contraseñas

Navegadores modernos y administradores de contraseñas Son invaluables para descubrir todos los sitios o aplicaciones a los que has accedido usando tu correo electrónico. En mis auditorías profesionales, he visto cómo este método descubre fácilmente cuentas olvidadas. Por ejemplo, un trabajador remoto que cambia de dispositivo puede ver rápidamente las credenciales guardadas en Chrome or Dashlane Para identificar plataformas vinculadas. Esto garantiza que ninguna cuenta oculta permanezca vinculada a credenciales obsoletas o comprometidas, un paso importante para mantener la higiene digital y la seguridad de las cuentas.

Pasos para utilizar la auditoría del administrador de contraseñas:

Paso 1) Abra las contraseñas guardadas de su navegador o el panel del administrador de contraseñas.

Paso 2) RevVer la lista de cuentas guardadas y correos electrónicos asociados.

Paso 3) Exporta o anota plataformas que ya no reconoces.

Paso 4) Actualice las contraseñas o elimine inicios de sesión según sea necesario.

Desafíos y mitigación:

Los administradores de contraseñas pueden pasar por alto sesiones antiguas. Las auditorías periódicas y la sincronización en todos los dispositivos ayudan a mantener una visibilidad completa.

Método 4: Uso de proveedores de servicios de correo electrónico (Inspección del panel y de aplicaciones conectadas)

La mayoría de las proveedores de correo electrónico como Google, Apple y Microsoft Ofrecen paneles integrados que enumeran las aplicaciones de terceros conectadas y los servicios autorizados. Suelo recomendar este método a profesionales que gestionan múltiples integraciones de trabajo. Por ejemplo, un profesional del marketing digital que vincula herramientas de análisis a través de... Google Workspace Puede usar el panel de control de aplicaciones conectadas para verificar y revocar autorizaciones antiguas. Este método mejora la seguridad de la cuenta y garantiza el control sobre quién accede a sus datos.

Pasos para comprobar las aplicaciones conectadas:

Paso 1) Abra la configuración de la cuenta de su proveedor de correo electrónico.

Paso 2) Vaya a “Seguridad” o “Aplicaciones y sitios conectados”.

Paso 3) RevVer integraciones de terceros.

Paso 4) Elimina aquellos que ya no utilices.

Desafíos y mitigación:

Algunas integraciones pueden resultar desconocidas. Verifíquelas antes de revocar el acceso para evitar interrumpir los flujos de trabajo legítimos.

Método 5: Búsqueda manual en redes sociales y plataformas online

Cuando las herramientas automatizadas fallan, una búsqueda manual suele ser suficiente. He utilizado este enfoque al verificar menciones de marca o comprobar la coherencia social de mis clientes. Por ejemplo, un fotógrafo podría usar este método para rastrear perfiles vinculados a su correo electrónico en plataformas como Reddit, Twitter o LinkedIn. Es especialmente útil para rastrear cuentas creadas con correos electrónicos antiguos o secundarios, lo que ofrece una visión realista de tu huella digital en comunidades y plataformas sociales.

Pasos para utilizar la búsqueda manual:

Paso 1) Visita las principales redes sociales y plataformas en línea.

Paso 2) Utilice la barra de búsqueda para ingresar su variante de correo electrónico o nombre de usuario.

Paso 3) RevVer perfiles visibles o publicaciones vinculadas a tu correo electrónico.

Paso 4) Documente y verifique las cuentas que identifique.

Desafíos y mitigación:

Algunas plataformas ocultan los perfiles vinculados al correo electrónico por motivos de privacidad. Intenta buscar con variaciones de nombre de usuario o alias para aumentar tus posibilidades.

Método 6: Inicio de sesión federado (iniciar sesión con Google/Facebook) Verificar

Muchos sitios web permiten a los usuarios registrarse al instante mediante opciones como "Iniciar sesión con Google" o "Continuar con Facebook". En mi experiencia, esta comodidad suele provocar que se olviden las credenciales de inicio de sesión, que se encuentran dispersas en varias plataformas. Por ejemplo, un estudiante que prueba nuevas aplicaciones con frecuencia podría no darse cuenta de cuántas cuentas ha creado con su Gmail. Revisar estos inicios de sesión vinculados puede ayudarte a redescubrir cuentas inactivas y reducir la exposición digital innecesaria. Este método funciona especialmente bien para quienes han usado inicios de sesión sociales para compras, encuestas o sitios educativos.

Pasos para comprobar los inicios de sesión federados:

Paso 1) Abra la configuración de su cuenta de Google o Facebook.

Paso 2) Vaya a “Seguridad” o “Aplicaciones con acceso a su cuenta”.

Paso 3) RevVer la lista de aplicaciones o sitios web conectados.

Paso 4) Revacceder a cualquier servicio desconocido o desactualizado.

Desafíos y mitigación:

Algunas aplicaciones se reautorizan automáticamente después de las actualizaciones. Revisa esta sección mensualmente para asegurarte de que los servicios obsoletos permanezcan desconectados.

Métodos secundarios (usuarios avanzados)

A continuación se presentan algunos métodos secundarios que podrían ser útiles para usuarios avanzados:

Método 7: Método de inferencia de alias/nombre de usuario

Si sueles reutilizar variaciones de tu dirección de correo electrónico o nombre de usuario, este método te ayuda a rastrear perfiles ocultos u olvidados. He utilizado este enfoque para ayudar al propietario de una pequeña empresa a descubrir perfiles alternativos creados durante promociones anteriores. Al buscar patrones como "john. smith", "john_smith" o "john.smith123", los usuarios suelen identificar cuentas conectadas creadas con ligeras variaciones de correo electrónico o nombre de usuario. Esto es especialmente útil para quienes han tenido el mismo nombre de usuario principal en diferentes sitios web durante años.

Pasos para utilizar el método Alias:

Paso 1) Enumere las variaciones comunes de su correo electrónico o nombre de usuario.

Paso 2) Búscalos en plataformas como Google, Reddit o LinkedIn.

Paso 3) Busca perfiles que usen tu foto o nombre de marca.

Paso 4) Registrar coincidencias para mayor verificación.

Desafíos y mitigación:

Algunos alias pueden pertenecer a otras personas. Confirme su identidad consultando las biografías o publicaciones públicas asociadas antes de asumir la propiedad.

Método 8: Inspección de tokens OAuth (permisos de aplicaciones de terceros)

Los tokens OAuth otorgan permiso a aplicaciones de terceros para acceder a ciertas partes de tu cuenta. He visto cómo estos tokens pueden persistir mucho tiempo después de que los usuarios dejen de usar una aplicación, lo que genera riesgos de seguridad inadvertidos. Por ejemplo, alguien que vinculó su correo electrónico a un editor de fotos o un juego podría descubrir que aún tiene acceso en segundo plano. Inspeccionar y revocar tokens antiguos garantiza que solo los servicios activos y de confianza conserven los permisos, un paso crucial para la seguridad digital.

Pasos para inspeccionar tokens OAuth:

Paso 1) Abra el correo electrónico de su proveedor. Configuración de seguridad .

Paso 2) Desde allí, busque “Acceso de terceros” o “Aplicaciones autorizadas”.

Paso 3) Luego, revise todas las aplicaciones conectadas y anote las más antiguas o las que no utiliza.

Paso 4) RevOtorgar permisos innecesarios.

Desafíos y mitigación:

Eliminar todos los tokens a la vez puede interrumpir servicios útiles. RevGuarda sólo aquellos que claramente ya no reconoces o utilizas.

Método 9: Suscripción y BillAuditoría de ing a través de proveedores de correo electrónico

Una auditoría de facturación es una forma sorprendentemente eficaz de descubrir cuentas y suscripciones ocultas vinculadas a tu correo electrónico. Suelo recomendar este método a quienes intentan ahorrar dinero o cancelar periodos de prueba no utilizados. Por ejemplo, alguien que se suscribe a periodos de prueba gratuitos de servicios de streaming podría encontrar cargos recurrentes que olvidó. Al revisar las confirmaciones de pago y las facturas en tu bandeja de entrada, puedes identificar rápidamente las cuentas y suscripciones vinculadas, asegurándote de que no se te escapen cargos.

Pasos para realizar una BillAuditoría de Ing.:

Paso 1) Busca en tu bandeja de entrada “factura”, “recibo” o “suscripción”.

Paso 2) RevVer correos electrónicos de procesadores de pago o tiendas de aplicaciones.

Paso 3) Identifique cualquiera de los cargos recurrentes o desconocidos.

Paso 4) Cancele suscripciones innecesarias a través del sitio del proveedor.

Desafíos y mitigación:

Algunas suscripciones se renuevan automáticamente sin previo aviso. Configura recordatorios o usa aplicaciones de presupuesto para registrar las renovaciones antes de que se reinicien los ciclos de facturación.

Método 10: Historial de inicio de sesión de la aplicación móvil Revoie

Tu smartphone almacena inicios de sesión activos y sesiones en caché, lo que puede revelar cuentas olvidadas vinculadas a tu correo electrónico. Suelo recurrir a este método para ayudar a mis clientes a limpiar conexiones de aplicaciones antiguas. Por ejemplo, alguien que cambia de teléfono puede darse cuenta de cuántas aplicaciones antiguas aún tienen sesiones activas. RevVer el historial de inicio de sesión de la aplicación no solo identifica las cuentas vinculadas, sino que también garantiza que usted mantenga un control más estricto sobre la seguridad móvil y los datos personales.

Pasos para la RevVer inicios de sesión de la aplicación móvil:

Paso 1) Abra la Configuración de su teléfono y navegue hasta “Cuentas” o “Contraseñas”.

Paso 2) RevVea todos los inicios de sesión basados en correo electrónico listados desde allí.

Paso 3) A continuación, elimine las cuentas obsoletas o no utilizadas.

Paso 4) Luego, reinstale sólo las aplicaciones esenciales.

Desafíos y mitigación:

Eliminar los datos de las aplicaciones puede cerrar tu sesión permanentemente. Debes hacer una copia de seguridad de tus credenciales importantes antes de eliminar aplicaciones inactivas.

Método 11: Uso de herramientas de IA/LLM como ChatGPT, Perplexity, etc.

Las herramientas impulsadas por IA han revolucionado la forma en que investigamos las huellas digitales. Según mis exploraciones recientes, herramientas como ChatGPT, Perplexity y Gemini Puede ayudar a interpretar datos complejos e identificar patrones en las conexiones de cuentas. Por ejemplo, un profesional independiente que analiza su exposición digital puede introducir indicaciones específicas para localizar servicios registrados bajo su dominio de correo electrónico. De igual forma, también puede considerar Hunter. Y, una opción de búsqueda basada en API. Ofrece una forma profesional de comprobar cómo se referencia un correo electrónico en la web para una mayor visibilidad.

Pasos para utilizar herramientas de IA o API:

Paso 1) Visite una plataforma confiable de descubrimiento de correo electrónico o inteligencia artificial (por ejemplo, Hunter.io).

Paso 2) Ingrese su dirección de correo electrónico o nombre de dominio.

Paso 3) RevVer cuentas vinculadas, sitios web o registros de empresas.

Paso 4) Utilice los datos de forma responsable, garantizando el cumplimiento de la privacidad.

Desafíos y mitigación:

Los resultados de IA pueden incluir datos obsoletos o aproximados. Verifique siempre los hallazgos manualmente antes de actuar en consecuencia.

¿Por qué es importante saber qué cuentas están vinculadas a su correo electrónico?

Es fundamental saber qué cuentas están vinculadas a tu correo electrónico, ya que cada conexión es como una puerta a tu mundo digital. Las cuentas antiguas u olvidadas pueden convertirse fácilmente en puntos vulnerables que los hackers podrían explotar. Además, ¡te sorprenderá la cantidad de información personal que pueden contener! Al revisarlas regularmente, podrás identificar y cerrar las que ya no uses. Esto te ayuda a mantener tus datos seguros y tu vida en línea organizada. Piensa en ello como poner orden en tu casa digital.

¿Cuáles son los riesgos de tener cuentas no supervisadas u olvidadas?

Las cuentas olvidadas o sin usar pueden parecer inofensivas, pero en realidad pueden poner en riesgo tu información personal. Piénsalo: esas cuentas antiguas podrían tener tu correo electrónico, contraseñas o incluso datos de pago guardados. Si las hackean, tus datos podrían acabar en malas manos sin que te des cuenta. Además, tener demasiadas cuentas simplemente satura tu vida en línea. Revisar tu cuenta rápidamente cada pocos meses te ayuda a mantenerte seguro, organizado y en control de tu huella digital.

¿Qué hacer después de descubrir todas las cuentas vinculadas?

Una vez que hayas encontrado todas las cuentas vinculadas a tu correo electrónico, es hora de hacer limpieza. Empieza por eliminar o desactivar las cuentas que ya no uses; esto reduce los riesgos de seguridad. Para las que conserves, actualiza tus contraseñas y activa... autenticación de dos factores (2FA) Para mayor protección. A continuación, revisa la información personal de cada cuenta y ajusta tu configuración de privacidad donde sea necesario. Por último, mantén una lista sencilla o usa un gestor de contraseñas para rastrear fácilmente las cuentas activas. Es como una limpieza de primavera, ¡pero para tu vida digital!

Solución de problemas comunes

A continuación se muestran algunas formas de abordar los errores más comunes al buscar y administrar cuentas vinculadas a su correo electrónico:

- Resultados de búsqueda limitados:

Si las herramientas no muestran mucho, intente utilizar múltiples plataformas de búsqueda para una cobertura más amplia. - Información obsoleta o incorrecta:

Double-Verifique los resultados buscando manualmente en su bandeja de entrada correos electrónicos de registro o verificación. - Cuentas duplicadas:

Consolide o elimine elementos adicionales para evitar confusiones y reducir riesgos de seguridad. - Contraseñas olvidadas:

Utilice un administrador de contraseñas para restablecer y organizar sus credenciales de inicio de sesión fácilmente. - Problemas relativos a la privacidad:

Utilice herramientas confiables y cifradas y evite compartir información confidencial en sitios no verificados. - Pasar por alto los inicios de sesión federados:

RevVea las conexiones “Iniciar sesión con Google/Apple/Facebook”: muchos usuarios olvidan que existen estos inicios de sesión vinculados. - Saltarse los controles en curso:

Programe una auditoría rápida cada pocos meses para mantenerse actualizado y conservar una huella digital limpia y segura.

Conclusión

Después de probar personalmente varias herramientas, descubrí que las herramientas de búsqueda inversa de correo electrónico como Spokeo y Social Catfish Son las más fiables para descubrir cuentas vinculadas: combinan una amplia cobertura de datos, transparencia para el usuario y precisión constante. Recuerda que tu privacidad es importante: usa siempre estas herramientas de forma ética y verifica antes de compartir cualquier información. Proteger tu identidad digital empieza con la concienciación y la responsabilidad.