Was ist Schwachstellentest? VAPT-Scan-Bewertungstool

Sicherheitslückenprüfung

Sicherheitslückenprüfung auch Schwachstellenbewertung genannt, ist ein Prozess zur Bewertung von Sicherheitsrisiken in Softwaresystemen, um die Wahrscheinlichkeit von Bedrohungen zu verringern. Der Zweck von Schwachstellentests besteht darin, die Möglichkeit für Eindringlinge/Hacker zu verringern, unbefugten Zugriff auf Systeme zu erhalten. Dies hängt von dem Mechanismus namens „Schwachstellenbewertung und Penetrationstest (VAPT)“ oder VAPT-Test ab.

Eine Schwachstelle ist jeder Fehler oder jede Schwachstelle in den Sicherheitsverfahren, dem Design, der Implementierung oder einer internen Kontrolle des Systems, die zu einer Verletzung der Sicherheitsrichtlinien des Systems führen kann.

Warum eine Schwachstellenbewertung durchführen?

- Es ist wichtig für die Sicherheit der Organisation.

- Der Prozess des Auffindens und Meldens von Schwachstellen, der eine Möglichkeit bietet, Sicherheitsprobleme zu erkennen und zu beheben, indem die Schwachstellen in eine Rangfolge gebracht werden, bevor jemand oder etwas sie ausnutzen kann.

- In diesem Prozess Operating-Systeme, Anwendungssoftware und Netzwerk werden gescannt, um das Auftreten von Schwachstellen zu identifizieren, zu denen unangemessenes Softwaredesign, unsichere Authentifizierung usw. gehören.

Prozess zur Schwachstellenbewertung

Hier geht es Schritt für Schritt Prozess zur Schwachstellenbewertung um die Schwachstellen des Systems zu identifizieren.

Schritt 1) Ziele und Vorgaben : – Definieren Sie Ziele und Zielsetzungen der Schwachstellenanalyse.

Schritt 2) Umfang : – Bei der Durchführung der Beurteilung und Prüfung muss der Umfang der Aufgabe klar definiert werden.

Es gibt die folgenden drei möglichen Bereiche:

- Schwarz Box Tests : – Testen von einem externen Netzwerk aus, ohne Vorkenntnisse über das interne Netzwerk und die internen Systeme.

- Grau Box Tests: – Tests von externen oder internen Netzwerken mit Kenntnis des internen Netzwerks und Systems. Es ist die Kombination aus beidem Schwarz Box Testen und Weiß Box Testen.

- Weiß Box Tests : – Testen innerhalb des internen Netzwerks mit Kenntnis des internen Netzwerks und Systems. Wird auch als internes Testen bezeichnet.

Schritt 3) Informationsbeschaffung : – Erhalten möglichst vieler Informationen über die IT-Umgebung wie Netzwerke, IP-Adresse, OperaEinstellung der Systemversion usw. Dies gilt für alle drei Arten von Zielfernrohren, z. B. Schwarz Box Testen, Gray Box Testen und Weiß Box Testen.

Schritt 4) Schwachstellenerkennung : – Dabei werden Schwachstellenscanner eingesetzt, um die IT-Umgebung zu scannen und die Schwachstellen zu identifizieren.

Schritt 5) Informationsanalyse und Planung : – Es wird die identifizierten Schwachstellen analysieren, um einen Plan für das Eindringen in das Netzwerk und die Systeme zu entwickeln.

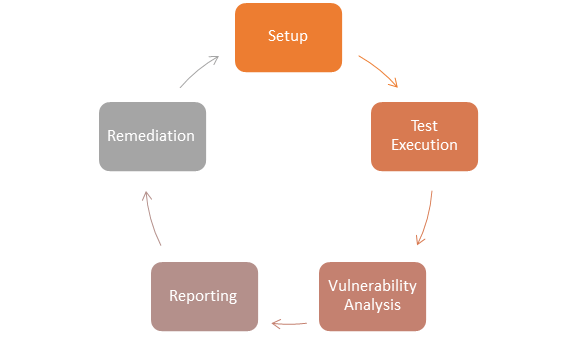

So führen Sie eine Schwachstellenbewertung durch

Nachfolgend finden Sie die Schritt-für-Schritt-Anleitung für So führen Sie eine Schwachstellenbewertung durch:

Schritt 1) Einrichtung

- Beginnen Sie mit der Dokumentation

- Sichere Berechtigungen

- Update-Tools

- Konfigurieren Sie Tools

Schritt 2) Testausführung

- Führen Sie die Tools aus

- Führen Sie das erfasste Datenpaket aus (Ein Paket ist die Dateneinheit, die zwischen einem Ursprung und einem Ziel weitergeleitet wird. Wenn eine Datei, z. B. eine E-Mail-Nachricht, eine HTML-Datei, eine URL-Anforderung (Uniform Resource Locator) usw. von einem Ort zum anderen im Internet gesendet wird, teilt die TCP-Schicht von TCP/IP die Datei zur effizienten Weiterleitung in mehrere „Blöcke“ auf. Jeder dieser Blöcke wird eindeutig nummeriert und enthält die Internetadresse des Ziels. Diese Blöcke werden Pakete genannt. Wenn alle Pakete angekommen sind, werden sie von der TCP-Schicht am Empfangsende beim Ausführen der Bewertungstools wieder zur Originaldatei zusammengesetzt.

Schritt 3) Schwachstellenanalyse

- Definieren und Klassifizieren von Netzwerk- oder Systemressourcen.

- Den Ressourcen Priorität zuweisen (Beispiel: – Hoch, Mittel, Niedrig)

- Identifizieren potenzieller Bedrohungen für jede Ressource.

- Entwicklung einer Strategie, um zuerst die Probleme mit der höchsten Priorität anzugehen.

- Definieren und Implementieren von Möglichkeiten zur Minimierung der Folgen eines Angriffs.

Schritt 4) Berichterstattung

Schritt 5) Sanierung

- Der Prozess der Behebung der Schwachstellen.

- Wird für jede Schwachstelle durchgeführt

Arten eines Schwachstellenscanners

Hostbasiert

- Identifiziert die Probleme im Host oder im System.

- Der Prozess wird mithilfe hostbasierter Scanner und der Schwachstellendiagnose durchgeführt.

- Die hostbasierten Tools laden eine Mediator-Software auf das Zielsystem; Es wird das Ereignis verfolgen und es dem Sicherheitsanalysten melden.

Netzwerkbasiert

- Es erkennt den offenen Port und identifiziert die unbekannten Dienste, die auf diesen Ports ausgeführt werden. Anschließend werden mögliche Schwachstellen im Zusammenhang mit diesen Diensten offengelegt.

- Dieser Vorgang wird mithilfe netzwerkbasierter Scanner durchgeführt.

Datenbankbasiert

- Mithilfe von Tools und Techniken zur Verhinderung von SQL-Injections wird das Sicherheitsrisiko in den Datenbanksystemen ermittelt. (SQL-Injections: – Einschleusen von SQL-Anweisungen in die Datenbank durch böswillige Benutzer, die die sensiblen Daten aus einer Datenbank lesen und die Daten in der Datenbank aktualisieren können.)

Tools zum Scannen von Schwachstellen

1) Teramind

Teramind bietet eine umfassende Suite zur Abwehr von Insider-Bedrohungen und zur Mitarbeiterüberwachung. Es erhöht die Sicherheit durch Verhaltensanalysen und die Verhinderung von Datenverlust, stellt Compliance sicher und optimiert Geschäftsprozesse. Die anpassbare Plattform erfüllt verschiedene organisatorische Anforderungen und liefert umsetzbare Erkenntnisse, die sich auf die Steigerung der Produktivität und den Schutz der Datenintegrität konzentrieren.

Merkmale:

- Prävention von Insider-Bedrohungen: Erkennt und verhindert Benutzeraktionen, die auf interne Bedrohungen für Daten hinweisen könnten.

- Geschäftsprozessoptimierung: Nutzt datengesteuerte Verhaltensanalysen, um Betriebsabläufe neu zu definieren.

- Produktivität der Belegschaft: Überwacht Produktivität, Sicherheit und Compliance-Verhalten der Belegschaft.

- Compliance Management: Hilft bei der Compliance-Verwaltung mit einer einzigen, skalierbaren Lösung, die für kleine Unternehmen, Konzerne und Regierungsbehörden geeignet ist.

- Vorfallforensik: Stellt Beweise zur Verfügung, um die Reaktion auf Vorfälle, Untersuchungen und Bedrohungsinformationen zu bereichern.

- Prävention vor Datenverlust: Überwacht und schützt vor dem möglichen Verlust sensibler Daten.

- Mitarbeiterüberwachung: Bietet Funktionen zur Überwachung der Leistung und Aktivitäten der Mitarbeiter.

- Verhaltensanalyse: Analysiert detaillierte Daten zum App-Verhalten von Kunden, um Erkenntnisse zu gewinnen.

- Anpassbare Überwachungseinstellungen: Ermöglicht die Anpassung der Überwachungseinstellungen an bestimmte Anwendungsfälle oder die Implementierung vordefinierter Regeln.

- Dashboard-Einblicke: Bietet Transparenz und umsetzbare Einblicke in die Aktivitäten der Belegschaft über ein umfassendes Dashboard.

| Kategorie | Werkzeug | Beschreibung |

|---|---|---|

| Hostbasiert | STAT | Scannen Sie mehrere Systeme im Netzwerk. |

| SCAN | Forschungsassistent bei Tiger Analytical. | |

| Cain & Abel | Stellen Sie das Passwort wieder her, indem Sie das Netzwerk ausspionieren und das HTTP-Passwort knacken. | |

| Metasploit | Open-Source-Plattform zum Entwickeln, Testen und Ausnutzen von Code. | |

| Netzwerkbasiert | Cisco Sicherer Scanner | Sicherheitsprobleme diagnostizieren und beheben. |

| Wireshark | Open Source Network Protocol Analyzer für Linux und Windows. | |

| Nmap | Kostenloses Open-Source-Dienstprogramm für Sicherheitsüberprüfungen. | |

| Nessus | Agentenlose Auditierung, Reporting und Patch-Management-Integration. | |

| Datenbankbasiert | SQL-Diät | Dictionary Attack-Tooltür für SQL Server. |

| Sicherer Prüfer | Ermöglichen Sie dem Benutzer die Durchführung von Enumerationen, Scans, Audits sowie Penetrationstests und Forensik auf dem Betriebssystem. | |

| DB-Scan | Erkennung von Trojanern in einer Datenbank, Erkennung versteckter Trojaner durch Baseline-Scanning. |

Vorteile der Schwachstellenbewertung

- Es stehen Open-Source-Tools zur Verfügung.

- Identifiziert fast alle Schwachstellen

- Automatisiert zum Scannen.

- Lässt sich problemlos regelmäßig ausführen.

Nachteile der Schwachstellenbewertung

- Hohe Falsch-Positiv-Rate

- Kann durch die Intrusion Detection System Firewall leicht erkannt werden.

- Häufig werden die neuesten Schwachstellen nicht bemerkt.

Vergleich von Schwachstellenbewertung und Penetrationstests

| Schwachstellenanalyse | Penetrationstests | |

|---|---|---|

| Arbeiten | Entdecken Sie Schwachstellen | Schwachstellen identifizieren und ausnutzen |

| Mechanismus | Entdecken und Scannen | Simulation |

| Optik | Breite statt Tiefe | Tiefe statt Breite |

| Abdeckung der Vollständigkeit | Hoch | Niedrig |

| Kosten | Niedrig – Mittel | Hoch |

| Durchgeführt von | Mitarbeiter im Haus | Ein Angreifer oder Pen-Tester |

| Testerwissen | Hoch | Niedrig |

| Wie oft laufen? | Nachdem jedes Gerät geladen wurde | Einmal im Jahr |

| Lösung | Geben Sie teilweise Details zu Schwachstellen an | Geben Sie vollständige Details zu den Schwachstellen an |

Methoden zum Testen von Schwachstellen

Aktives Testen

- Beim inaktiven Test führt ein Tester neue Testdaten zur Schwachstellenbewertung ein und analysiert die Ergebnisse.

- Während des Testprozesses erstellen die Tester ein mentales Modell des Prozesses, das während der Interaktion mit der zu testenden Software weiter wächst.

- Während der Durchführung des Tests beteiligt sich der Tester aktiv daran, neue Testfälle und neue Ideen herauszufinden. Deshalb wird es „aktives Testen“ genannt.

Passives Testen

- Passives Testen, Überwachen des Ergebnisses der Ausführung der zu testenden Software, ohne neue Testfälle oder Daten einzuführen

Netzwerktests

- Beim Netzwerktesten handelt es sich um den Prozess des Messens und Aufzeichnens des aktuellen Zustands des Netzwerkbetriebs über einen bestimmten Zeitraum.

- Tests werden hauptsächlich durchgeführt, um die Netzwerkauslastung vorherzusagen oder um Probleme zu erkennen, die durch neue Dienste verursacht werden.

- Wir müssen die folgenden Netzwerkeigenschaften testen: -

- Auslastungsgrade

- Anzahl der Nutzer

- Anwendungsnutzung

Verteiltes Testen

- Verteilte Tests werden zum Testen verteilter Anwendungen angewendet, also von Anwendungen, die gleichzeitig mit mehreren Clients arbeiten. Grundsätzlich bedeutet das Testen einer verteilten Anwendung, dass die Client- und Serverteile separat getestet werden. Mit einer verteilten Testmethode können wir sie jedoch alle zusammen testen.

- Die Testteile, einschließlich der am anfälligen Test beteiligten, interagieren während des Testlaufs miteinander. Dadurch werden sie auf geeignete Weise synchronisiert. SyncDie Hronisierung ist einer der wichtigsten Punkte beim verteilten Testen.

Fazit

In Software EngineeringDas Testen von Schwachstellen basiert auf zwei Mechanismen, nämlich der Schwachstellenbewertung und dem Penetrationstest. Beide Tests unterscheiden sich in der Stärke und den Aufgaben, die sie ausführen. Um jedoch einen umfassenden Bericht zum Vulnerability Testing zu erhalten, empfiehlt sich die Kombination beider Verfahren. Um die richtigen Tools für diese Aufgaben zu finden, sollten Sie diese erkunden Penetrationstestwerkzeuge.